Edge for Private Cloud 4.18.01 sürümü

Donanım Gereksinimleri

Yüksek düzeyde kullanılabilir bir model için aşağıdaki minimum donanım gereksinimlerini karşılamanız gerekir: altyapı sunmanın en iyi yoludur. Şu makalede açıklanan tüm yükleme senaryoları için: Kurulum Topolojileri, aşağıdaki tablolarda yükleme bileşenlerinin minimum donanım gereksinimleri olup olmadığını kontrol edin.

Bu tablolarda, sabit disk gereksinimleri, işletim sistemidir. Uygulamalarınıza ve ağ trafiğinize bağlı olarak, aşağıda listelenenden daha fazla veya daha az kaynak gerektirir.

| Yükleme Bileşeni | RAM | CPU | Minimum sabit disk |

|---|---|---|---|

| Cassandra | 16 GB | 8 Çekirdek | 2000 IOPS'yi destekleyen SSD veya hızlı HDD ile 250 GB yerel depolama alanı |

| Aynı makinede mesaj işleyen/yönlendiren | 16 GB | 8 Çekirdek | 100GB |

| Analytics - Aynı sunucuda Postgres/Qpid (üretim için önerilmez) | 16GB* | 8 çekirdek* | 500 GB-1 TB** ağ depolama alanı***, tercihen SSD arka ucuyla 1.000 IOPS veya daha yüksek desteklenir* |

| Analytics - Postgres bağımsız | 16GB* | 8 Çekirdek* | 500 GB-1 TB** ağ depolama alanı***, tercihen SSD arka ucuyla 1.000 IOPS veya daha yüksek desteklenir* |

| Analytics - Qpid bağımsız | 8 GB | 4 Çekirdek | SSD veya hızlı HDD ile 30 GB - 50 GB yerel depolama alanı

250 TPS'den yüksek kurulumlarda, yerel depolama alanı 1000 IOPS'yi destekleyen HDD, önerilir. Varsayılan Qpid sırası boyutu 20 GB'tır. Daha fazla kapasite eklemeniz gerekiyorsa Qpid düğümleri. |

| Diğer (OpenLDAP, UI, Yönetim Sunucusu) | 4 GB | 2 Çekirdek | 60 GB |

* Postgres sistem gereksinimlerini işleme hızına göre ayarlayın:

- 250 TPS'den az: 8 GB, yönetilen ağ ile 4 çekirdekli olabilir depolama*** 1.000 veya daha yüksek IOPS desteği

- 250 TPS'den yüksek: 16 GB, 8 çekirdekli, yönetilen ağ depolama alanı*** 1.000 IOPS veya daha yüksek desteklenmektedir

- 1.000 TPS üzeri: 16 GB, 8 çekirdekli, yönetilen ağ depolama alanı*** 2.000 IOPS veya daha yüksek desteklenmektedir

- 2.000 TPS üzeri: 32 GB, 16 çekirdekli, yönetilen ağ depolama alanı*** 2.000 IOPS veya daha yüksek desteklenmektedir

- 4.000 TPS üzeri: 64 GB, 32 çekirdekli, yönetilen ağ depolama alanı*** 4.000 IOPS veya daha yüksek desteklenmektedir

** Postgres sabit disk değeri, Edge tarafından yakalanan kullanıma hazır analizlere dayanır. Analiz verilerine özel değerler eklerseniz bu değerler artırılmalıdır buna göre hazırlar. Gereken depolama alanını tahmin etmek için aşağıdaki formülü kullanın:

bytes of storage needed =

(# bytes of analytics data/request) *

(requests/second) *

(seconds/hour) *

(hours of peak usage/day) *

(days/month) *

(months of data retention)

Örneğin:

(2K bytes) * (100 req/sec) * (3600 secs/hr) * (18 peak hours/day) * (30 days/month) * (3 months retention)

= 1,194,393,600,000 bytes or 1194.4 GB

*** Ağ depolama, Postgresql veritabanı için önerilir çünkü:

- Depolama alanı boyutunu gerektiğinde dinamik olarak ölçeklendirme imkanı sunar. gereklidir.

- Ağ IOPS'si günümüzün büyük günlerinde anında ayarlanabilir ortam/depolama/Ağ alt sistemleri için geçerlidir.

- Depolama düzeyinde anlık görüntüler, yedekleme ve kurtarmanın bir parçası olarak etkinleştirilebilir çözümler.

Ayrıca, Para Kazanma Hizmetleri:

| Para Kazanma Bileşeni | RAM | CPU | Sabit disk |

|---|---|---|---|

| Yönetim Sunucusu (Para Kazanma Hizmetleriyle birlikte) | 8 GB | 4 Çekirdek | 60 GB |

| Analytics - Aynı sunucuda Postgres/Qpid | 16 GB | 8 Çekirdek | Tercihen SSD arka ucuna sahip, 1.000 IOPS'yi destekleyen 500 GB - 1 TB ağ depolama alanı veya yukarıdaki tablodaki kuralı kullanın. |

| Analytics - Postgres bağımsız | 16 GB | 8 Çekirdek | Tercihen SSD arka ucuna sahip, 1.000 IOPS'yi destekleyen 500 GB - 1 TB ağ depolama alanı veya yukarıdaki tablodaki kuralı kullanın. |

| Analytics - Qpid bağımsız | 8 GB | 4 Çekirdek | SSD veya hızlı HDD ile 40 GB - 500 GB yerel depolama alanı

250 TPS'den yüksek kurulumlarda, yerel depolama alanı 1000 IOPS'yi destekleyen HDD, önerilir. |

API BaaS'yi yüklemek istiyorsanız donanım gereksinimleri aşağıda listelenmiştir:

| API BaaS Bileşeni | RAM | CPU | Sabit disk |

|---|---|---|---|

| ElasticSearch* | 8 GB | 4 Çekirdek | 60-80GB |

| API BaaS Yığını* | 8 GB | 4 Çekirdek | 60-80GB |

| API BaaS Portalı | 1 GB | 2 Çekirdek | 20GB |

| Cassandra** | 16 GB | 8 Çekirdek | 2000 IOPS'yi destekleyen SSD veya hızlı HDD ile 250 GB yerel depolama alanı |

* ElasticSearch ve API BaaS Stack'i aynı düğüme yükleyebilirsiniz. Bunu yaparsanız ElasticSearch'ü 4 GB bellek kullanacak şekilde yapılandırın (varsayılan). ElasticSearch yüklüyse düğümünü bulun ve 6 GB bellek kullanacak şekilde yapılandırın.

** İsteğe bağlı; genellikle hem Edge hem de API BaaS için aynı Cassandra kümesini kullanırsınız Hizmetler.

ziyaret edin.İşletim Sistemi ve üçüncü taraf yazılım gereksinimleri

Bu yükleme talimatları ve sağlanan yükleme dosyaları listelenen işletim sistemleri ve üçüncü taraf yazılımları Desteklenen yazılımlar ve desteklenen sürümler.

Apigee kullanıcısını oluşturma

Kurulum prosedürü, 'Apigee' adında bir Unix sistem kullanıcısı oluşturur. Uç dizinler ve dosyaları, Edge işlemlerinde olduğu gibi 'Apigee'ye aittir. Bu, Edge bileşenlerinin "Apigee" belirtir. gerekirse bileşenleri farklı bir kullanıcı olarak çalıştırabilirsiniz.

Yükleme dizini

Varsayılan olarak, yükleyici tüm dosyaları /opt/apigee dizinine yazar. Siz

bu dizin konumunu değiştiremez. Bu dizini değiştiremezsiniz, ancak istediğiniz zaman

/opt/apigee ile başka bir konum arasındaki eşlemeye ilişkin sembolik bağlantı (aşağıda açıklandığı gibi).

Bu kılavuzdaki talimatlarda yükleme dizini

/opt/apigee

/opt/Apigee içinden sembolik bağlantı oluşturma

Sembolik bağlantıyı oluşturmadan önce "Apigee" adlı bir kullanıcı ve grup oluşturmanız gerekir. Bu Edge yükleyici tarafından oluşturulan aynı grup ve kullanıcı.

Sembolik bağlantıyı oluşturmak için bootstrap_4.18.01.sh dosyasını indirmeden önce bu adımları uygulayın. Bu adımların tümünü kök olarak gerçekleştirmeniz gerekir:

- "Apigee" oluşturma kullanıcı ve grup:

groupadd -r apigee > useradd -r -g apigee -d /opt/apigee -s /sbin/nologin -c "Apigee platform user" apigee

/opt/apigeebağlantısından istediğiniz yükleme köküyle sembolik bir bağlantı oluşturun:ln -Ts /srv/myInstallDir /opt/apigee

Burada /srv/myInstallDir, Edge dosyalarının istenen konumudur.

- Yükleme kökü ve sembolik bağlantısının sahipliğini "Apigee" ile değiştirme kullanıcı:

chown -h apigee:apigee /srv/myInstallDir /opt/apigee

Java

Yükleme işleminden önce her makinede desteklenen bir Java 1.8 sürümü yüklü olmalıdır. Desteklenen JDK'ler şurada listelenmiştir: Desteklenen yazılımlar ve desteklenen sürümler.

JAVA_HOME değerinin, işlemi gerçekleştiren kullanıcı için JDK'nin köküne işaret ettiğinden emin olun.

teşekkür ederiz.

SELinux

SELinux ayarlarınıza bağlı olarak, Edge yükleme ve başlatma sırasında sorunlarla karşılaşabilir Edge bileşenleri. Gerekirse, SELinux'u devre dışı bırakabilir veya sonra da yeniden etkinleştirmek anlamına gelir. Daha fazla bilgi için Edge Apigee-setup yardımcı programını yükleme bölümüne bakın.

Ağ Ayarı

Yüklemeden önce ağ ayarını kontrol etmeniz önerilir. Yükleyici tüm makinelerin sabit IP adreslerine sahip olmasını bekler. Aşağıdaki komutları kullanarak ayar:

hostname, makinenin adını döndürürhostname -i, şuradan adreslenebilecek ana makine adının IP adresini döndürür: diğer makinelerde de.

İşletim sisteminizin türüne ve sürümüne bağlı olarak, cihazınızdaki her türlü

Ana makine adı bu değilse /etc/hosts ve /etc/sysconfig/network

emin olun. Daha fazla bilgi edinmek için işletim sisteminize özel dokümanlara bakın.

Bir sunucuda birden fazla arayüz kartı varsa "ana makine adı -i" olur. komutu bir boşlukla ayrılmış listesidir. Varsayılan olarak Edge yükleyici döndürülen ilk IP adresini kullanır. her durumda doğru olmayabilir. Alternatif olarak, aşağıdaki özelliği yükleme yapılandırma dosyası:

ENABLE_DYNAMIC_HOSTIP=y

Bu özellik "y" değerine ayarlanırsa yükleyici sizden, kullanılacak IP adresini seçmenizi ister. isteğe bağlıdır. Varsayılan değer "n"dir. Görüntüleyin Daha fazla bilgi için Uç Yapılandırma Dosyası Referansı'nı inceleyin.

TCP Sarmalayıcıları

TCP Sarmalayıcıları, bazı bağlantı noktalarının iletişimini engelleyebilir ve OpenLDAP, Postgres ve

Cassandra kurulumu. Bu düğümlerde /etc/hosts.allow ve

/etc/hosts.deny

OpenLDAP, Postgres ve Cassandra bağlantı noktaları.

iptable'lar

üzerindeki düğümler arasındaki bağlantıyı engelleyen iptables politikaları olmadığını doğrulayın. gereken Edge bağlantı noktalarının sayısı. Gerekirse, komut:

sudo/etc/init.d/iptables stop

CentOS 7.x'te:

systemctl stop firewalld

Uç Yönlendirici'nin şunları yapabildiğinden emin olun: /etc/rc.d/init.d/functions adresine erişim

Uç Yönlendirici ve BaaS Portalı düğümleri Nginx yönlendiriciyi kullanır ve okuma erişimi gerektirir

/etc/rc.d/init.d/functions numaralı telefona.

Güvenlik süreciniz,

/etc/rc.d/init.d/functions, bunları 700 olarak ayarlamayın, aksi takdirde yönlendirici çalışmaz

başlatabilirsiniz. İzinler, verilere okuma erişimi vermek için 744 olarak ayarlanabilir

/etc/rc.d/init.d/functions

Cassandra

Tüm Cassandra düğümlerinin bir halkaya bağlı olması gerekir. Cassandra veri replikalarını şurada depoluyor: birden fazla düğüm oluşturun. Her biri için çoğaltma stratejisi Edge tuş alanı, replikaların yerleştirildiği Cassandra düğümlerini belirler. Daha fazla bilgi için Cassandra hakkında Çoğaltma Faktörü ve Tutarlılık Düzeyi.

Cassandra, Java yığın boyutunu mevcut belleğe göre otomatik olarak ayarlar. Daha fazla bilgi için bkz. İnce ayarlar Java kaynakları hakkında daha fazla bilgi edinin. Performansta düşüş veya yüksek bellek tüketimi durumunda.

Private Cloud için Edge'i yükledikten sonra Cassandra'nın yapılandırılıp yapılandırılmadığını kontrol edebilirsiniz.

/opt/apigee/apigee-cassandra/conf/cassandra.yaml inceleyerek

dosyası olarak kaydedebilirsiniz. Örneğin, Edge for Private Cloud yükleme komut dosyasının aşağıdaki ayarları yaptığından emin olun

özellikler:

cluster_nameinitial_tokenpartitionerseedslisten_addressrpc_addresssnitch

PostgreSQL veritabanı

Edge'i yükledikten sonra sisteminizde kullanılabilir RAM miktarı:

conf_postgresql_shared_buffers = 35% of RAM # min 128kB conf_postgresql_effective_cache_size = 45% of RAM conf_postgresql_work_mem = 512MB # min 64kB

Bu değerleri ayarlamak için:

- postgresql.properties dosyasını düzenleyin:

vi /opt/apigee/customer/application/postgresql.properties

Dosya yoksa, oluşturun.

- Yukarıda listelenen özellikleri ayarlayın.

- Yaptığınız düzenlemeleri kaydedin.

- PostgreSQL veritabanını yeniden başlatın:

/opt/apigee/apigee-service/bin/apigee-service apigee-postgresql restart

Sistem sınırları

Cassandra ve Message Processor'da aşağıdaki sistem sınırlarını ayarladığınızdan emin olun. düğümler:

- Cassandra düğümlerinde

/etc/security/limits.d/90-apigee-edge-limits.confkonumunda yükleme kullanıcısı (varsayılan ayar "Apigee"dir) aşağıdaki gibidir:apigee soft memlock unlimited apigee hard memlock unlimited apigee soft nofile 32768 apigee hard nofile 65536 apigee soft as unlimited apigee hard as unlimited

- İleti İşleyici düğümlerinde açık dosya tanımlayıcılarının maksimum sayısını 64K olarak ayarlayın.

/etc/security/limits.d/90-apigee-edge-limits.confiçinde şu adla: aşağıda gösterilmiştir:apigee soft nofile 32768 apigee hard nofile 65536

Gerekirse limiti artırabilirsiniz. Örneğin, çok sayıda geçici her zaman açılabilir.

jsvc

"jsvc" API BaaS'yi kullanmanın ön koşuludur. Uygulamayı yüklediğinizde 1.0.15-dev sürümü yüklenir hakkında daha fazla bilgi edinin.

Ağ Güvenliği Hizmetleri (NSS)

Ağ Güvenliği Hizmetleri (NSS), istemci ve sunucu uygulamaları için de geçerlidir. NSS'yi yüklediğinizden emin olmanız gerekir 3.19 veya daha yeni bir sürüm kullanın.

Mevcut sürümünüzü kontrol etmek için:

yum info nss

NSS'yi güncellemek için:

yum update nss

Bu makaleyi inceleyin ziyaret edin.

IPv6'da DNS aramasını devre dışı bırak NSCD (Ad Hizmet Önbelleği Daemon) kullanırken

NSCD'yi (Ad Hizmeti Önbelleği Daemon) yükleyip etkinleştirdiyseniz İleti İşlemcileri biri IPv4, diğeri IPv6 için olmak üzere iki DNS araması yapar. Şurada DNS aramasını devre dışı bırakmanız gerekir: NSCD kullanırken IPv6.

IPv6'da DNS aramasını devre dışı bırakmak için:

- Her İleti İşleyici düğümünde

/etc/nscd.conföğesini düzenleyin - Aşağıdaki özelliği ayarlayın:

enable-cache hosts no

Google Cloud'da IPv6'yı devre dışı bırak RedHat/CentOS 7 platformu

Google Cloud Platform'da RedHat 7 veya CentOS 7'ye Edge yüklüyorsanız tüm Qpid düğümlerinde IPv6'yı devre dışı bırakmalıdır.

Aşağıdaki talimatları uygulayarak kendi işletim sisteminizin sürümünü içeren RedHat veya CentOS belgelerine bakın IPv6 devre dışı bırakılıyor. Örneğin, şunları yapabilirsiniz:

/etc/hostsdosyasını bir düzenleyicide açın.- "#" ekleyin karakterini ekleyin:

#::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

- Dosyayı kaydedin.

AWS AMI

Red Hat Enterprise Linux için bir AWS Amazon Machine Image'a (AMI) Edge'i yüklüyorsanız 7.x sürümünü kullanıyorsanız önce aşağıdaki komutu çalıştırmanız gerekir:

yum-config-manager --enable rhui-REGION-rhel-server-extras rhui-REGION-rhel-server-optional

Araçlar

Yükleyici, standart sürümde EL5 veya EL6.

|

awk |

ifade |

libxslt |

nefes/dk. |

sıkıştırmayı aç |

|

anaad |

grep |

lua-socket |

rpm2cpio |

kullanıcıek |

|

bash |

ana makine adı |

ls |

Sed |

wc |

|

bc |

id |

ağ araçları |

sudo |

wget |

|

curl |

Libaio |

perl (tekliflerden) |

katran |

Xerces-c |

| Cyrus-Sasl | libdb4 | pgrep (procp'lerden) | tr | leziz |

|

tarih |

libdb-cxx |

d |

Uuid |

chkconfig |

| dirname | libibverb'ler | pwd | uname | |

| echo | librdmacm | python |

ntpdate

Sunucuların her zaman kez senkronize edildi. Henüz yapılandırılmamışsa

ntpdate yardımcı programı bu amaca hizmet edebilir. Bu da

olup olmadığını kontrol edebilirsiniz. Yüklemek için yum install ntp kullanabilirsiniz:

yardımcı olur. Bu, özellikle OpenLDAP kurulumlarının çoğaltılmasında yararlıdır. Sunucuyu kendiniz kurun

saat dilimidir (UTC).

openLDAP 2.4

Şirket içinde yükleme işlemi için OpenLDAP 2.4 gereklidir. Eğer

Sunucunuzun internet bağlantısı varsa Edge yükleme komut dosyası indirilip yüklenir

OpenLDAP. Sunucunuzun internet bağlantısı yoksa OpenLDAP'nin

Edge yükleme komut dosyası çalıştırılmadan önce zaten yüklenmiş. RHEL/CentOS'te şunları çalıştırabilirsiniz:

OpenLDAP'yi yüklemek için yum install openldap-clients openldap-servers.

13 ana makine yüklemeleri ve iki Veri Merkezi bulunan 12 ana makine yüklemeleri için OpenLDAP barındıran birden çok düğüm olduğu için OpenLDAP çoğaltması.

Güvenlik Duvarları ve Sanal Ana Makineler

virtual terimi BT alanında genellikle aşırı yüklenmeye başlar, bu yüzden de

Private Cloud dağıtımı ve sanal ana makineler için Apigee Edge. Netleştirmek gerekirse,

virtual teriminin kullanım şekilleri:

- Sanal makineler (VM): Zorunlu değildir ancak bazı dağıtımlarda sanal makine teknolojisi kullanılır Apigee bileşenleri için izole sunucular oluşturmayı talep etti. Fiziksel ana makineler gibi sanal makine ana makineleri, güvenlik duvarlarını kullanabilirsiniz.

- Sanal ana makineler: Apache sanal ana makinelerine benzer şekilde web uç noktaları.

Sanal makinedeki bir yönlendirici, ana makine takma adına veya arayüz bağlantı noktasından) girin.

Adlandırma örneği gibi, tek bir fiziksel sunucu (A) iki sanal makine çalıştırıyor olabilir.

adı "Sanal Makine1" ve "VM2"nin yerini alır. "Sanal Makine1"in adlı bir sanal Ethernet arayüzü gösterir.

"eth0" ve IP adresine 111.111.111.111

Sanallaştırma makinesi veya ağ DHCP sunucusu; ve ardından VM2'nin sanal makinede sanal bir makine

"eth0" olarak da adlandırılan Ethernet arayüzü ve kendisine bir IP adresi

111.111.111.222.

İki sanal makinenin her birinde de çalışan bir Apigee yönlendiricimiz olabilir. Yönlendiriciler, sanal ana makineyi açığa çıkarır uç noktaları da içerir:

VM1'deki Apigee yönlendiricisi, eth0 arayüzünde üç sanal ana makine ortaya çıkarır.

belirli IP adresi), api.mycompany.com:80, api.mycompany.com:443 ve

test.mycompany.com:80.

VM2'deki yönlendirici, api.mycompany.com:80 işlemini gösteriyor (şununla aynı ad ve bağlantı noktası:

VM1 tarafından maruz kalan).

Fiziksel ana makinenin işletim sisteminde ağ güvenlik duvarı olabilir; ve bu güvenlik duvarının

sanallaştırılmış sunucu üzerinde açığa çıkan bağlantı noktaları için TCP trafiğine bağlı olacak şekilde yapılandırılmalıdır

arayüzler (111.111.111.111:{80, 443} ve 111.111.111.222:80). Ayrıca her bir

Sanal makinenin işletim sistemi, eth0 arayüzünde kendi güvenlik duvarını sağlayabilir ve bu güvenlik duvarı da

bağlantı noktası 80 ve 443 trafiğinin bağlanmasına izin verin.

Temel yol, API çağrılarının farklı API proxy'lerine yönlendirilmesini sağlayan üçüncü bileşendir

diğer kullanıcılar da dahildir. API proxy paketleri, farklı konumlara sahiplerse bir uç noktayı paylaşabilir

için de geçerlidir. Örneğin, bir temel yol http://api.mycompany.com:80/ olarak tanımlanabilir

ve bir diğeri http://api.mycompany.com:80/salesdemo olarak tanımlanır.

Bu durumda,

http://api.sirketim.com:80/ iki IP adresi arasındaki trafik

(Sanal makine 1 üzerinde 111.111.111.111 ve sanal makine 2 üzerinde 111.111.111.222). Bu işlev

ve yerel ağ grubunuz tarafından yapılandırılır.

Temel yol, bir API dağıttığınızda ayarlanır. Yukarıdaki örnekten iki API dağıtabilirsiniz:

Kuruluş için mycompany ve testmycompany

mycompany-org, ana makine takma adına sahip sanal ana makineyle

api.mycompany.com ve bağlantı noktası 80 olarak ayarlandı. Bir

herhangi bir API'nin yönlendirmesine izin verilmezse yönlendirici, gelen istekleri hangi API'nin göndereceğini bilmez.

.

Ancak testmycompany API'sini şu temel URL ile dağıtırsanız:

/salesdemo ile başlıyorsa kullanıcılar bu API'ye

http://api.mycompany.com:80/salesdemo. API sirketinizi

/ ana URL'si, ardından kullanıcılarınız API'ye URL ile erişir

http://api.mycompany.com:80/.

Uç bağlantı noktası gereksinimleri

Güvenlik duvarı yönetimi, yalnızca sanal ana makinelerle sınırlı değildir. hem sanal makine hem de fiziksel ana makine güvenlik duvarları, bileşenlerin her biri ile iletişim kurması için gereken bağlantı noktalarından trafiğe izin vermelidir. diğer.

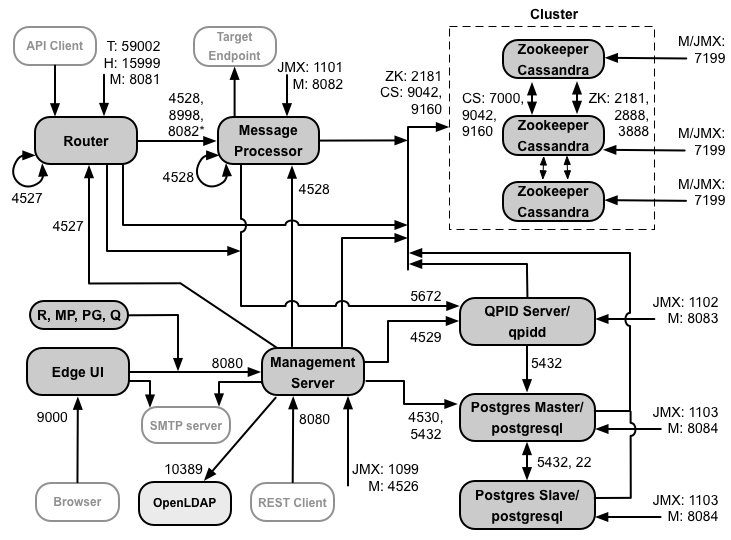

Aşağıdaki resimde, her bir Edge bileşeni için bağlantı noktası gereksinimleri gösterilmektedir:

Bu şemadaki notlar:

- * Mesaj İşleyicideki 8082 numaralı bağlantı noktasının yalnızca yönlendiricinin erişmesini sağlamak için Yönlendirici ve İleti İşlemci arasında TLS/SSL'yi yapılandırma. TLS/SSL'yi yapılandırmazsanız arasında bağlantı yoksa, varsayılan yapılandırma, bağlantı noktası 8082 bileşen yönetmek için Mesaj İşleyici'de açık olmalıdır, ancak Yönlendirici erişebilir.

- Önünde "M" olan bağlantı noktaları bileşeni yönetmek için kullanılan bağlantı noktalarıdır ve bileşenine ait olmalıdır ve Yönetim Sunucusu'nun erişebilmesi için bileşende açık olmalıdır.

- Şu bileşenler, Yönetim Sunucusu'nda bağlantı noktası 8080'e erişim gerektirir: Yönlendirici, Message Processor, UI, Postgres ve Qpid.

- Mesaj İşleyici, yönetim bağlantı noktası olarak 4528 numaralı bağlantı noktasını açmalıdır. Birden fazla Mesaj İşleyicilerin hepsi birbirlerine 4528 numaralı bağlantı noktası üzerinden bağlantı noktası 4528 için aşağıdaki şemada yer alan döngü okuna sahiptir). Birden fazla Söz konusu bağlantı noktasına tüm Veri Merkezlerindeki tüm Mesaj İşleyicilerden erişilebilmelidir.

- Zorunlu olmamakla birlikte, herhangi bir İleti'nin erişmesini sağlamak için Yönlendirici üzerindeki 4527 numaralı bağlantı noktasını açabilirsiniz İşleyen. Aksi takdirde, İleti İşleyen günlük dosyalarında hata mesajları görebilirsiniz.

- Yönlendirici, yönetim bağlantı noktası olarak 4527 numaralı bağlantı noktasını açmalıdır. Birden fazla Yönlendiriciniz varsa tümü, bağlantı noktası 4527 üzerinden birbirine erişebilmelidir ( 4527 numaralı bağlantı noktasına ait yukarıdaki şemaya bakın).

- Edge kullanıcı arayüzünün Gönder düğmesine basın.

- Yönetim Sunucusu, Cassandra'daki JMX bağlantı noktasına erişim gerektirir. düğüm.

- JMX bağlantı noktalarına erişim, kullanıcı adı/şifre gerektirecek şekilde yapılandırılabilir. Görüntüleyin Nasıl İzlenir? bölümünde daha fazla bilgi edinebilirsiniz.

- Belirli bağlantılar için TLS/SSL erişimini isteğe bağlı olarak yapılandırabilirsiniz. farklı bağlantı noktaları vardır. Şu güvenlik ayarları için TLS/SSL başlıklı makaleyi inceleyin: daha fazla.

- İki Postgres düğümünü ana-beklemedeki replikayı kullanacak şekilde yapılandırıyorsanız bağlantı noktası 22'yi açmanız gerekir. her düğümde SSH erişimi sağlar. İsteğe bağlı olarak, tek tek düğümlerdeki bağlantı noktalarını açarak SSH erişimi.

- Yönetim Sunucusu'nu ve Uç kullanıcı arayüzünü, harici bir SMTP üzerinden e-posta gönderecek şekilde yapılandırabilirsiniz sunucu. Bunu yaparsanız Yönetim Sunucusu'nun ve kullanıcı arayüzünün gerekli dosyalara erişebildiğinden emin olun bağlantı noktası üzerinden gönderilir. TLS kullanılmayan SMTP için bağlantı noktası numarası genellikle 25'tir. TLS özellikli genellikle 465'tir. Ancak SMTP sağlayıcınıza danışmanız gerekir.

Aşağıdaki tabloda, Edge bileşeni tarafından güvenlik duvarlarında açılması gereken bağlantı noktaları gösterilmektedir:

| Bileşen | Bağlantı noktası | Açıklama |

|---|---|---|

| Standart HTTP bağlantı noktaları | 80, 443 | HTTP ve sanal ana makineler için kullandığınız diğer bağlantı noktaları |

| Yönetim Sunucusu | 8080 | Edge management API çağrıları için bağlantı noktası. Bu bileşenler, Yönetim Sunucusu: Yönlendirici, İleti İşlemci, Kullanıcı Arayüzü, Postgres ve Qpid. |

| 1099 | JMX bağlantı noktası | |

| 4526 | Dağıtılmış önbellek ve yönetim çağrıları için | |

| Yönetim kullanıcı arayüzü | 9000 | Yönetim kullanıcı arayüzüne tarayıcı erişimi için bağlantı noktası |

| Mesaj İşleyici | 8998 | Yönlendiriciden iletişim için mesaj işlemcisi bağlantı noktası |

| 8082 |

İleti İşleyen için varsayılan yönetim bağlantı noktasıdır ve Yönetim Sunucusu tarafından erişilir. Yönlendirici ve İleti İşlemci arasında, Yönlendiricinin kullandığı TLS/SSL'yi yapılandırırsanız Mesaj İşleyici'de durum denetimleri yapmak için kullanılır. |

|

| 1101 | JMX bağlantı noktası | |

| 4528 | Mesaj İşleyenleri arasında dağıtılmış önbellek ve yönetim çağrıları ve Yönlendiriciden ve Yönetim Sunucusundan gelen iletişimle | |

| Yönlendirici | 8081 | Yönlendirici için varsayılan yönetim bağlantı noktası ve erişim için bileşende açık olmalıdır Yönetim Sunucusu tarafından oluşturulur. |

| 4527 | Dağıtılmış önbellek ve yönetim çağrıları için | |

| 15999 |

Durum denetimi bağlantı noktası. Yük dengeleyici, Yönlendiricinin yapılıp yapılmadığını belirlemek için kullanılabilir. Yük dengeleyici, bir Yönlendiricinin durumunu almak için, aynı yönlendiricideki bağlantı noktası 15999'a Yönlendirici: curl -v http://routerIP:15999/v1/servers/self/reachable Yönlendiriciye erişilebiliyorsa istek, HTTP 200 döndürür. |

|

| 59001 | apigee-validate yardımcı programı tarafından Edge yüklemesini test etmek için kullanılan bağlantı noktası.

Bu yardımcı program, Yönlendirici üzerindeki bağlantı noktası 59001'e erişim gerektirir. Görüntüleyin

59001 bağlantı noktasında daha fazla bilgi için yüklemeyi test edin. |

|

| ZooKeeper | 2181 | Yönetim Sunucusu, Yönlendirici, İleti İşlemci vb. bileşenler tarafından kullanılır |

| 2888, 3888 | ZooKeeper kümesi (ZooKeeper topluluğu olarak bilinir) için ZooKeeper tarafından dahili olarak kullanılır iletişim | |

| Cassandra | 7.000, 9042, 9.160 | Cassandra düğümleri arasında iletişim için Apache Cassandra bağlantı noktalarının diğer Edge bileşenlerini de kullanabilirsiniz. |

| 7199 | JMX bağlantı noktası. Yönetim sunucusu tarafından erişime açık olmalıdır. | |

| Qpid | 5672 | Yönlendirici ve Mesaj İşleyiciden Qpid sunucusuna yapılan iletişimlerde kullanılır |

| 8083 | Qpid sunucusundaki varsayılan yönetim bağlantı noktasıdır ve Yönetim Sunucusu tarafından erişilir. | |

| 1102 | JMX bağlantı noktası | |

| 4529 | Dağıtılmış önbellek ve yönetim çağrıları için | |

| Postgres | 5432 | Qpid/Yönetim Sunucusu ile Postgres arasındaki iletişim için kullanılır |

| 8084 | Postgres sunucusunda varsayılan yönetim bağlantı noktası ve erişim için bileşende açık olmalıdır Yönetim Sunucusu tarafından oluşturulur. | |

| 1103 | JMX bağlantı noktası | |

| 4530 | Dağıtılmış önbellek ve yönetim çağrıları için | |

| 22 | İki Postgres düğümünü ana bekleme replikasını kullanacak şekilde yapılandırıyorsanız bağlantı noktası 22'yi kullanmanızı öneririz. | |

| LDAP | 10389 | OpenLDAP |

| SmartDocs | 59002 | SmartDokümanlar sayfa isteklerinin gönderildiği Edge yönlendiricisindeki bağlantı noktası. |

Sonraki tabloda aynı bağlantı noktaları, kaynak ve hedef ile birlikte sayısal olarak listelenmiş şekilde gösterilir bileşenler:

| Bağlantı Noktası Numarası | Amaç | Kaynak Bileşeni | Hedef Bileşeni |

|---|---|---|---|

| virtual_host_port | HTTP ve sanal ana makine API'si çağrı trafiği için kullandığınız diğer tüm bağlantı noktaları. 80 ve 443 numaralı bağlantı noktaları en yaygın şekilde kullanılır. İleti Yönlendiricisi, TLS/SSL bağlantılarını sonlandırabilir. | Harici istemci (veya yük dengeleyici) | Message Router'daki dinleyici |

| 1099 - 1103 | JMX Yönetimi | JMX İstemcisi | Yönetim Sunucusu (1099) Mesaj İşleyici (1101) Qpid Sunucusu (1102) Postgres Sunucusu (1103) |

| 2181 | Zookeeper istemci iletişimi | Yönetim Sunucusu Yönlendirici Mesaj İşleyici Qpid Sunucusu Postgres Sunucusu |

Zookeeper |

| 2888 ve 3888 | Zookeeper internode yönetimi | Zookeeper | Zookeeper |

| 4526 | RPC Yönetimi bağlantı noktası | Yönetim Sunucusu | Yönetim Sunucusu |

| 4527 | Dağıtılmış önbellek ve yönetim çağrıları ve iletişim için RPC Yönetimi bağlantı noktası Yönlendiriciler arasında | Yönetim Sunucusu Yönlendirici |

Yönlendirici |

| 4528 | Mesaj İşleyenleri arasında dağıtılmış önbellek çağrıları ve iletişim için Yönlendiriciden | Yönetim Sunucusu Yönlendirici Mesaj İşleyici |

Mesaj İşleyici |

| 4529 | Dağıtılmış önbellek ve yönetim çağrıları için RPC Yönetimi bağlantı noktası | Yönetim Sunucusu | Qpid Sunucusu |

| 4530 | Dağıtılmış önbellek ve yönetim çağrıları için RPC Yönetimi bağlantı noktası | Yönetim Sunucusu | Postgres Sunucusu |

| 5432 | Postgres müşterisi | Qpid Sunucusu | Postgres |

| 5672 |

Yönlendirici ve Mesaj İşleyici'den Qpid'e analiz göndermek için kullanılır |

Yönlendirici Mesaj İşleyici |

Qpid Sunucusu |

| 7000 | Cassandra düğümler arası iletişim | Cassandra | Diğer Cassandra düğümü |

| 7199 | JMX yönetimi. Yönetim tarafından Cassandra düğümüne erişim için açık olmalıdır Sunucu. | JMX istemcisi | Cassandra |

| 8080 | Management API bağlantı noktası | Management API istemcileri | Yönetim Sunucusu |

| 8081 - 8084 |

API isteklerini doğrudan bağımsız bileşenlere yayınlamak için kullanılan Bileşen API bağlantı noktaları. Her bileşen farklı bir bağlantı noktası açar; kullanılan tam bağlantı noktası, yapılandırmaya bağlıdır. ancak Yönetim Sunucusu'nun erişebilmesi için bileşende açık olmalıdır |

Management API istemcileri | Yönlendirici (8081) Mesaj İşleyici (8082) Qpid Sunucusu (8083) Postgres Sunucusu (8084) |

| 8998 | Yönlendirici ve Mesaj İşleyici arasındaki iletişim | Yönlendirici | Mesaj İşleyici |

| 9000 | Varsayılan Edge yönetimi kullanıcı arayüzü bağlantı noktası | Tarayıcı | Yönetim Kullanıcı Arayüzü Sunucusu |

| 9042 | CQL yerel taşıma | Yönlendirici Mesaj İşleyici Yönetim Sunucusu |

Cassandra |

| 9160 | Cassandra ikinci el müşteri | Yönlendirici Mesaj İşleyici Yönetim Sunucusu |

Cassandra |

| 10389 | LDAP bağlantı noktası | Yönetim Sunucusu | OpenLDAP |

| 15999 | Durum denetimi bağlantı noktası. Yük dengeleyici, Yönlendiricinin yapılıp yapılmadığını belirlemek için kullanılabilir. | Yük dengeleyici | Yönlendirici |

| 59001 | apigee-validate yardımcı programı tarafından Edge yüklemesini test etmek için kullanılan bağlantı noktası |

apigee-validate | Yönlendirici |

| 59002 | SmartDokümanlar sayfa isteklerinin gönderildiği yönlendirici bağlantı noktası | SmartDocs | Yönlendirici |

Mesaj işlemcisi, Cassandra'ya özel bir bağlantı havuzunu açık tutar ve hiçbir zaman zaman aşımına uğramaması için İleti işlemcisi ile Cassandra sunucusu arasında bir güvenlik duvarı olduğunda bağlantı zaman aşımına uğrayabilir. Ancak mesaj işlemcisi, şu şekilde tasarlanmamıştır: Cassandra ile yeniden bağlantılar kurmak.

Apigee, bu durumun önüne geçmek için Cassandra sunucusuna, mesaj işlemcisine bu ağ yapılandırmalarının dağıtımında bir güvenlik duvarının olmaması için bileşenlerine ayıralım.

Yönlendirici ile mesaj işlemcileri arasında bir güvenlik duvarı varsa ve boşta kalma TCP zaman aşımı ayarlıysa önerilerimiz şunlardır:

- Linux OS'teki sysctl ayarlarında

net.ipv4.tcp_keepalive_time = 1800ayarını yapın. 1800 değeri, güvenlik duvarı boşta kalma TCP zaman aşımından düşük olmalıdır. Bu ayar, bunu kabul etmiş olursunuz. - Tüm Mesaj İşleyicilerde:

/opt/apigee/customer/application/message-processor.properties. aşağıdaki özelliği ekleyin. Dosya yoksa, oluşturun.conf_system_cassandra.maxconnecttimeinmillis=-1

- Mesaj İşleyici'yi yeniden başlatın:

/opt/apigee/apigee-service/bin/apigee-service edge-message-processor restart

- Tüm Yönlendiricilerde

/opt/apigee/customer/application/router.propertiesayarını düzenleyin aşağıdaki özelliği ekleyin. Dosya yoksa, oluşturun.conf_system_cassandra.maxconnecttimeinmillis=-1

- Yönlendiriciyi yeniden başlatın:

/opt/apigee/apigee-service/bin/apigee-service edge-router restart

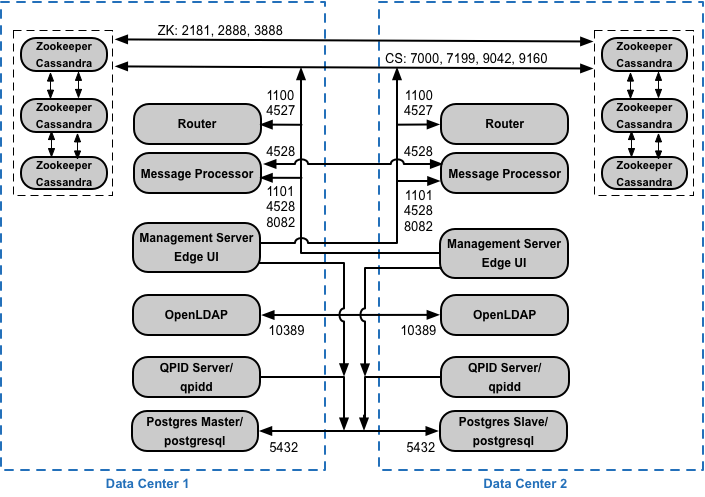

İki veri merkezi bulunan 12 ana makine kümeli yapılandırmasını yüklerseniz iki Veri Merkezindeki düğümler, aşağıda gösterilen bağlantı noktaları üzerinden iletişim kurabilir:

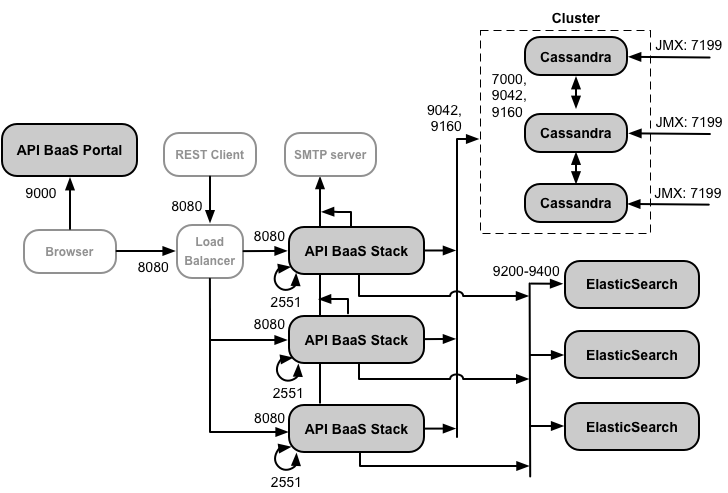

API BaaS bağlantı noktası gereksinimleri

API BaaS'yi yüklemeyi tercih ederseniz API BaaS Yığını ve API BaaS Portalı bileşenlerini eklersiniz. Bu bileşenler, aşağıdaki şekilde gösterilen bağlantı noktalarını kullanır:

Bu şemadaki notlar:

- API BaaS Portalı hiçbir zaman doğrudan bir BaaS Yığını düğümüne istek göndermez. Bir geliştirici Portal uygulaması, tarayıcıya indirilir. Şunda çalışan Portal uygulaması: tarayıcı, BaaS Yığını düğümlerine istek gönderir.

- API BaaS üretim kurulumu, API BaaS Portalı düğümü arasında bir yük dengeleyici kullanır ve API BaaS Yığını düğümleri bulunur. Portal'ı yapılandırırken ve BaaS API çağrıları yaparken Yığın düğümlerinin değil yük dengeleyicinin IP adresini veya DNS adını belirtin.

- Diğer tüm Stack düğümlerinden ( Stack düğümlerindeki bağlantı noktası 2551'e ait döngü okuna dokunun). Birden fazla Verileriniz varsa bağlantı noktası, tüm Veri Merkezlerindeki tüm Stack düğümlerinden erişilebilir olmalıdır.

- Harici bir SMTP sunucusu üzerinden e-posta göndermek için tüm Baas Stack düğümlerini yapılandırmanız gerekir. Örneğin, TLS dışı SMTP, bağlantı noktası numarası genellikle 25'tir. TLS özellikli SMTP için bu genellikle 465'tir, ancak gerekir.

- Cassandra düğümleri API BaaS'ye ayrılabilir veya Edge ile paylaşılabilir.

Aşağıdaki tabloda, güvenlik duvarlarında açılması gereken varsayılan bağlantı noktaları bileşene göre gösterilmektedir:

| Bileşen | Bağlantı noktası | Açıklama |

|---|---|---|

| API BaaS Portalı | 9000 | API BaaS kullanıcı arayüzü bağlantı noktası |

| API BaaS Yığını | 8080 | API isteğinin alındığı bağlantı noktası |

| 2551 |

Tüm Stack düğümleri arasında iletişim için bağlantı noktası. Diğer tüm Stack kullanıcıları tarafından erişilebilir olmalıdır dört veri kümesi olabilir. Birden fazla veri merkeziniz varsa bağlantı noktasına tüm veri merkezlerinde kullanılabilir. |

|

| ElasticSearch | 9.200 - 9.400 | API BaaS Stack ve ElasticSearch arasında iletişim kurmak için düğümler |

Lisanslama

Edge'in her kurulumu için Apigee'den aldığınız benzersiz bir lisans dosyası gerekir. Bu kurstan sonra yönetim sunucusunu yüklerken lisans dosyasının yolunu sağlamam gerekir. Örneğin, /tmp/license.txt.

Yükleyici, lisans dosyasını şuraya kopyalar:

/opt/apigee/customer/conf/license.txt

Lisans dosyası geçerliyse yönetim sunucusu geçerlilik bitiş tarihini doğrular ve

İşlemci (MP) sayısı. Lisans ayarlarından herhangi birinin süresi dolmuşsa günlükleri şurada bulabilirsiniz:

şu konum: /opt/apigee/var/log/edge-management-server/logs.

Bu durumda, taşımayla ilgili ayrıntılar için Apigee Edge Destek Ekibi ile iletişime geçebilirsiniz.

Henüz lisansınız yoksa Apigee Satış ile iletişime geçin.