Thông số kỹ thuật SAML xác định 3 thực thể:

- Người quản lý chính (Người dùng giao diện người dùng Edge)

- Nhà cung cấp dịch vụ (Apigee SSO)

- Nhà cung cấp danh tính (trả về thông tin xác nhận SAML)

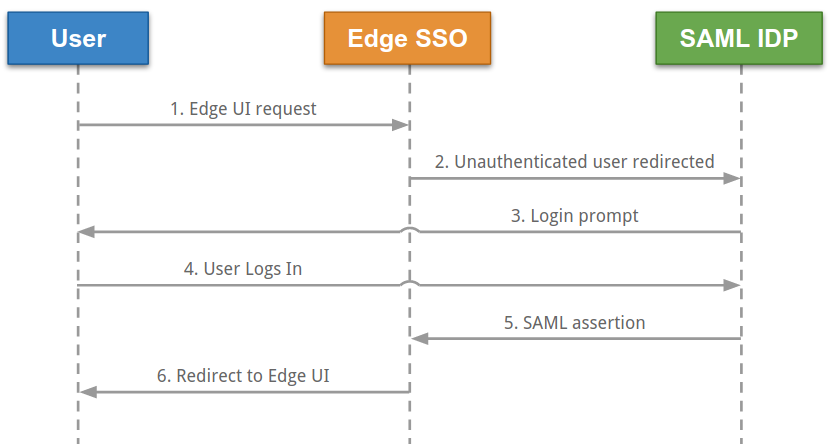

Khi SAML được bật, người chính (người dùng giao diện người dùng Edge) sẽ yêu cầu quyền truy cập vào nhà cung cấp dịch vụ (Đăng nhập một lần (SSO) của Apigee). Sau đó, dịch vụ SSO của Apigee (với vai trò là nhà cung cấp dịch vụ SAML) sẽ yêu cầu và nhận thông tin xác nhận danh tính từ IDP SAML và sử dụng câu nhận định đó để tạo mã thông báo OAuth2 cần có để truy cập vào giao diện người dùng Edge. Sau đó, người dùng được chuyển hướng đến giao diện người dùng Edge.

Quy trình này được thể hiện dưới đây:

Trong sơ đồ này:

- Người dùng cố gắng truy cập vào giao diện người dùng của Edge bằng cách yêu cầu URL đăng nhập cho Edge

Giao diện người dùng. Ví dụ:

https://edge_ui_IP_DNS:9000 - Các yêu cầu chưa được xác thực sẽ được chuyển hướng tới IDP SAML. Ví dụ: "https://idp.customer.com".

- Nếu người dùng chưa đăng nhập vào nhà cung cấp danh tính, thì họ sẽ được nhắc đăng nhập trong năm

- Người dùng đăng nhập.

- Người dùng được xác thực bằng nhà cung cấp danh tính (IDP) dựa trên SAML. Quy trình này tạo ra kết quả xác nhận và trả về SAML 2.0 nó với dịch vụ SSO của Apigee.

- Dịch vụ SSO của Apigee xác thực câu nhận định, trích xuất danh tính người dùng trong câu nhận định, tạo ra

mã xác thực OAuth 2 cho giao diện người dùng Edge rồi chuyển hướng người dùng đến giao diện người dùng chính của Edge

trang tại:

https://edge_ui_IP_DNS:9000/platform/orgName

Trong đó orgName là tên của một tổ chức Edge.

Edge hỗ trợ nhiều IDP (nhà cung cấp danh tính), bao gồm cả Okta và Microsoft Active Directory Federation Services (ADFS). Để biết thông tin về cách định cấu hình ADFS để sử dụng với Edge, hãy xem phần Định cấu hình Edge với tư cách là một Bên tin cậy trong ADFS IDP. Đối với Okta, hãy xem phần sau.

Để định cấu hình IDP SAML, Edge yêu cầu một địa chỉ email để nhận dạng người dùng. Do đó, nhà cung cấp danh tính phải trả về địa chỉ email trong quy trình xác nhận danh tính.

Ngoài ra, bạn có thể yêu cầu một số hoặc tất cả yêu cầu sau:

| Xem xét | Mô tả |

|---|---|

| URL siêu dữ liệu |

Nhà cung cấp danh tính (IDP) dựa trên SAML có thể cần có URL siêu dữ liệu của dịch vụ SSO của Apigee. URL siêu dữ liệu nằm trong biểu mẫu: protocol://apigee_sso_IP_DNS:port/saml/metadata Ví dụ: http://apigee_sso_IP_or_DNS:9099/saml/metadata |

| URL dịch vụ người tiêu dùng xác nhận |

Có thể dùng làm URL chuyển hướng quay lại Edge sau khi người dùng nhập IDP (nhà cung cấp danh tính) thông tin xác thực, ở dạng: protocol://apigee_sso_IP_DNS:port/saml/SSO/alias/apigee-saml-login-opdk Ví dụ: http://apigee_sso_IP_or_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk |

|

URL đăng xuất duy nhất |

Bạn có thể định cấu hình dịch vụ SSO của Apigee để hỗ trợ đăng xuất một lần. Xem Định cấu hình tính năng đăng xuất một lần trong giao diện người dùng Edge để tìm hiểu thêm. URL đăng xuất riêng lẻ của dịch vụ Đăng nhập một lần (SSO) của Apigee có dạng như sau: protocol://apigee_SSO_IP_DNS:port/saml/SingleLogout/alias/apigee-saml-login-opdk Ví dụ: http://1.2.3.4:9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

|

Mã nhận dạng thực thể SP (hoặc URI đối tượng) |

Đối với dịch vụ SSO của Apigee: apigee-saml-login-opdk |

Định cấu hình Okta

Cách định cấu hình Okta:

- Đăng nhập vào Okta.

- Chọn Ứng dụng, rồi chọn ứng dụng SAML.

- Chọn thẻ Bài tập để thêm mọi người dùng vào ứng dụng. Những người dùng này có thể đăng nhập vào giao diện người dùng Edge và thực hiện lệnh gọi API Edge. Tuy nhiên, trước tiên, bạn phải thêm từng người dùng sang một tổ chức Edge và chỉ định vai trò của người dùng. Hãy xem phần Đăng ký người dùng mới của Edge để biết thêm thông tin.

- Chọn thẻ Đăng nhập để lấy URL siêu dữ liệu của Nhà cung cấp danh tính. Cửa hàng URL đó vì bạn cần nó để định cấu hình Edge.

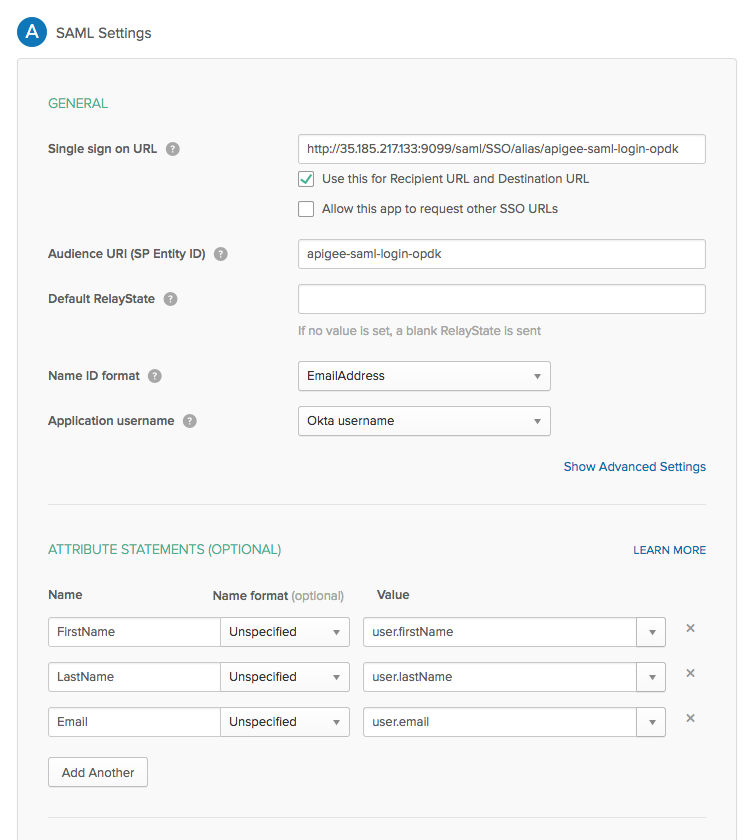

- Chọn thẻ General (Chung) để định cấu hình ứng dụng Okta, như minh hoạ trong

bảng bên dưới:

Xem xét Mô tả URL đăng nhập một lần Chỉ định URL chuyển hướng trở lại Edge để sử dụng sau khi người dùng nhập Okta thông tin xác thực. URL này có dạng: http://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk

Nếu bạn định bật TLS trên

apigee-sso:https://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk

Trong đó apigee_sso_IP_DNS là địa chỉ IP hoặc tên DNS của nút lưu trữ

apigee-sso.Xin lưu ý rằng URL này phân biệt chữ hoa chữ thường và SSO phải hiển thị bằng chữ hoa.

Nếu bạn có một trình cân bằng tải ở phía trước

apigee-sso,hãy chỉ định IP địa chỉ hoặc tên DNS củaapigee-ssonhư được tham chiếu thông qua trình cân bằng tải.Sử dụng thuộc tính này cho URL người nhận và URL đích Đặt hộp đánh dấu này. URI đối tượng (Mã thực thể SP) Đặt thành apigee-saml-login-opdkTrạng thái chuyển tiếp mặc định Có thể để trống. Định dạng mã tên Hãy chỉ định EmailAddress.Tên người dùng ứng dụng Hãy chỉ định Okta username.Tuyên bố thuộc tính (Không bắt buộc) Chỉ định FirstName,LastNamevàEmailnhư trong hình ảnh dưới đây.

Hộp thoại cài đặt SAML sẽ xuất hiện như bên dưới sau khi bạn hoàn tất: