एसएएमएल की खास बातें तीन इकाइयों के बारे में बताती हैं:

- प्रिंसिपल (Edge यूज़र इंटरफ़ेस (यूआई) उपयोगकर्ता)

- सेवा देने वाली कंपनी (Apigee एसएसओ)

- आइडेंटिटी प्रोवाइडर (एसएलएशन का दावा दिखाता है)

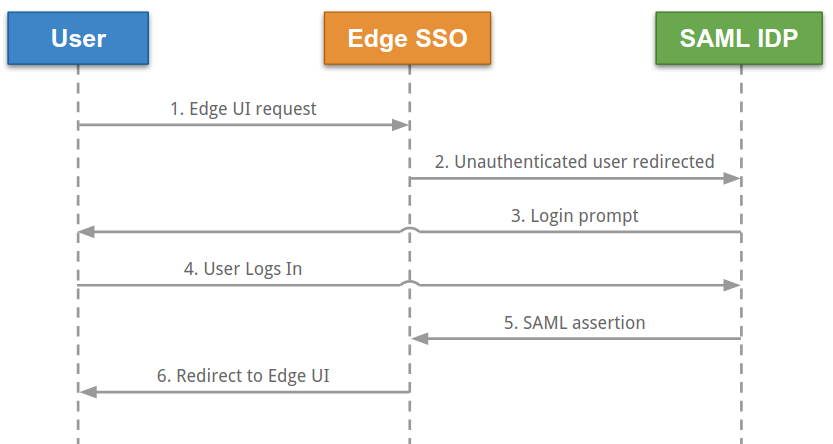

एसएएमएल चालू होने पर, प्रिंसिपल (एज यूआई का उपयोगकर्ता) सेवा देने वाली कंपनी के ऐक्सेस का अनुरोध करता है (Apigee एसएसओ). इसके बाद, Apigee एसएसओ (SSO) सेवा देने वाली कंपनी के तौर पर वह अनुरोध करता है और एसएएमएल IDP से पहचान का दावा करता है और इस दावे का इस्तेमाल करके OAuth2 टोकन बनाता है Edge यूज़र इंटरफ़ेस (यूआई) को ऐक्सेस करने के लिए ज़रूरी है. इसके बाद, उपयोगकर्ता को Edge यूज़र इंटरफ़ेस (यूआई) पर रीडायरेक्ट किया जाता है.

यह प्रक्रिया नीचे दिखाई गई है:

इस डायग्राम में:

- उपयोगकर्ता, Edge के लिए लॉगिन यूआरएल का अनुरोध करके Edge यूज़र इंटरफ़ेस (यूआई) को ऐक्सेस करने की कोशिश करता है

यूज़र इंटरफ़ेस (यूआई). उदाहरण के लिए:

https://edge_ui_IP_DNS:9000 - ऐसे अनुरोध जिनकी पुष्टि नहीं हुई है उन्हें एसएएमएल आईडीपी पर रीडायरेक्ट किया जाता है. उदाहरण के लिए, "https://idp.customer.com" शामिल है.

- अगर उपयोगकर्ता ने आइडेंटिटी प्रोवाइडर में लॉग इन नहीं किया है, तो उसे लॉग इन करने के लिए प्रॉम्प्ट किया जाएगा इंच

- उपयोगकर्ता लॉग इन करता है.

- उपयोगकर्ता की पुष्टि एसएएमएल आईडीपी से की जाती है, जो एसएएमएल 2.0 का दावा और रिटर्न जनरेट करता है को Apigee एसएसओ (SSO) से कनेक्ट करें.

- Apigee एसएसओ, दावे की पुष्टि करता है, दावे से उपयोगकर्ता की पहचान हासिल करता है, और

Edge यूज़र इंटरफ़ेस (यूआई) के लिए OAuth 2 की पुष्टि करने वाला टोकन, और उपयोगकर्ता को मुख्य Edge यूज़र इंटरफ़ेस (यूआई) पर रीडायरेक्ट करता है

पेज यहां मौजूद है:

https://edge_ui_IP_DNS:9000/platform/orgName

जहां orgName, Edge संगठन का नाम है.

Edge कई आईडीपी (IdP) के साथ काम करता है. इनमें Okta और Microsoft Active Directory फ़ेडरेशन सेवाएं शामिल हैं (एडीएफ़एस). Edge के साथ इस्तेमाल करने के लिए ADFS को कॉन्फ़िगर करने के बारे में जानकारी के लिए, कॉन्फ़िगर करना ADFS आईडीपी में भरोसा करने वाले पक्ष के तौर पर एजुकेटर की भूमिका. Okta के लिए, नीचे दिया गया सेक्शन देखें.

आपके एसएएमएल आईडीपी को कॉन्फ़िगर करने के लिए, Edge के लिए उपयोगकर्ता की पहचान करने के लिए ईमेल पते की ज़रूरत होती है. इसलिए, पहचान देने वाली सेवा को पहचान के दावे के लिए, एक ईमेल पता देना होगा.

इसके अलावा, आपको इन चीज़ों में से कुछ या सभी की ज़रूरत पड़ सकती है:

| सेटिंग | ब्यौरा |

|---|---|

| मेटाडेटा यूआरएल |

एसएएमएल आईडीपी (IdP) को Apigee एसएसओ (SSO) के मेटाडेटा यूआरएल की ज़रूरत पड़ सकती है. मेटाडेटा का यूआरएल इसमें है फ़ॉर्म: protocol://apigee_sso_IP_DNS:port/saml/metadata उदाहरण के लिए: http://apigee_sso_IP_or_DNS:9099/saml/metadata |

| Assertion उपभोक्ता सेवा का यूआरएल |

उपयोगकर्ता का आईडीपी डालने के बाद, रीडायरेक्ट यूआरएल के रूप में इसे Edge पर वापस इस्तेमाल किया जा सकता है क्रेडेंशियल: protocol://apigee_sso_IP_DNS:port/saml/SSO/alias/apigee-saml-login-opdk उदाहरण के लिए: http://apigee_sso_IP_or_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk |

|

एक लॉग आउट यूआरएल |

सिंगल लॉगआउट के साथ काम करने के लिए, Apigee एसएसओ को कॉन्फ़िगर किया जा सकता है. यहां जाएं: Edge के यूज़र इंटरफ़ेस (यूआई) से सिंगल साइन-आउट को कॉन्फ़िगर करना देखें. Apigee एसएसओ (SSO) के सिंगल लॉगआउट यूआरएल में यह फ़ॉर्म मौजूद है: protocol://apigee_SSO_IP_DNS:port/saml/SingleLogout/alias/apigee-saml-login-opdk उदाहरण के लिए: http://1.2.3.4:9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

|

एसपी इकाई का आईडी (या ऑडियंस यूआरआई) |

Apigee एसएसओ के लिए: apigee-saml-login-opdk |

Okta को कॉन्फ़िगर करना

Okta को कॉन्फ़िगर करने के लिए:

- Okta में लॉग इन करें.

- ऐप्लिकेशन चुनें और फिर अपना एसएएमएल ऐप्लिकेशन चुनें.

- ऐप्लिकेशन में किसी उपयोगकर्ता को जोड़ने के लिए, असाइनमेंट टैब चुनें. ये उपयोगकर्ता Edge यूज़र इंटरफ़ेस (यूआई) में लॉग इन कर पाएगा और Edge एपीआई कॉल कर पाएगा. हालांकि, आपको पहले प्रत्येक उपयोगकर्ता को एज संगठन से जोड़ा जा सकता है और उपयोगकर्ता की भूमिका बताई जा सकती है. ज़्यादा जानकारी के लिए, Edge के नए उपयोगकर्ताओं को रजिस्टर करना लेख पढ़ें.

- पहचान देने वाली सेवा के मेटाडेटा का यूआरएल पाने के लिए, साइन इन करें टैब को चुनें. स्टोर क्योंकि आपको Edge कॉन्फ़िगर करने की ज़रूरत है.

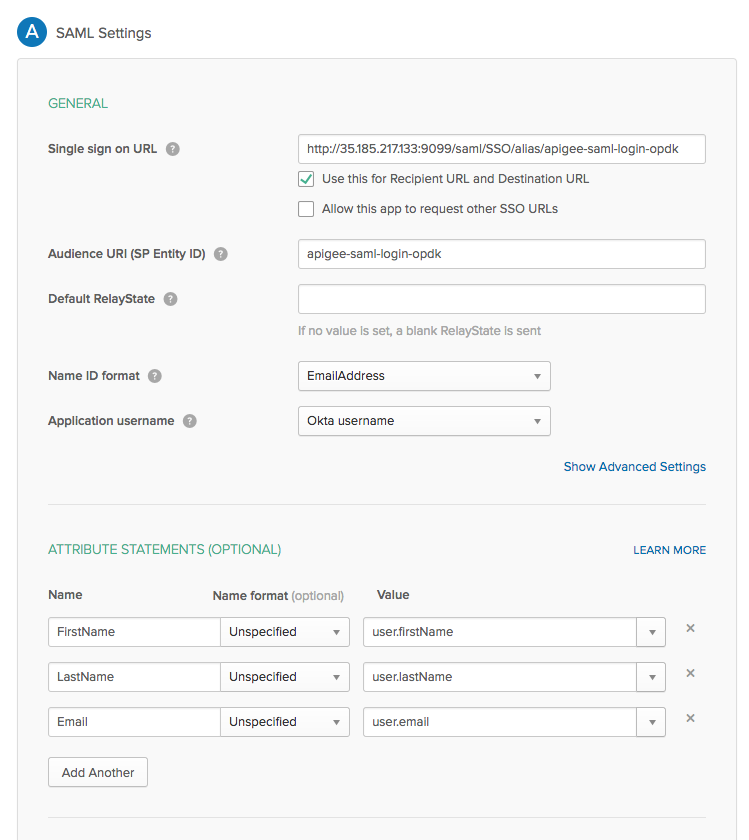

- Okta ऐप्लिकेशन को कॉन्फ़िगर करने के लिए सामान्य टैब को चुनें, जैसा कि

नीचे दी गई टेबल:

सेटिंग ब्यौरा सिंगल साइन-ऑन यूआरएल उपयोगकर्ता के Okta डालने के बाद, रीडायरेक्ट करने वाले यूआरएल को Edge पर वापस इस्तेमाल करता है क्रेडेंशियल डालें. यह यूआरएल इस तरह का है: http://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk

अगर आपको

apigee-ssoपर TLS चालू करना है, तो:https://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk

जहां apigee_sso_IP_DNS, नोड

apigee-ssoको होस्ट कर रहा है.ध्यान रखें कि यह URL केस-सेंसिटिव (बड़े और छोटे अक्षरों में अंतर) है और SSO बड़े अक्षरों में होना चाहिए.

अगर आपके पास

apigee-ssoके सामने लोड बैलेंसर है,तो आईपी की जानकारी देंapigee-ssoका पता या DNS नाम जैसा कि लोड बैलेंसर.पाने वाले यूआरएल और डेस्टिनेशन यूआरएल (विज्ञापन के लैंडिंग पेज का यूआरएल) के लिए इसका इस्तेमाल करें यह चेकबॉक्स सेट करें. ऑडियंस का यूआरआई (एसपी इकाई का आईडी) apigee-saml-login-opdkपर सेट किया गयाडिफ़ॉल्ट रिलेस्टेट इसे खाली छोड़ सकते हैं. नाम के आईडी का फ़ॉर्मैट EmailAddressतय करें.ऐप्लिकेशन का उपयोगकर्ता नाम Okta usernameतय करें.एट्रिब्यूट स्टेटमेंट (ज़रूरी नहीं) FirstName,LastName, और तय करेंEmailजैसा कि नीचे दी गई इमेज में दिखाया गया है.

यह प्रोसेस पूरी होने के बाद, एसएएमएल सेटिंग का डायलॉग बॉक्स इस तरह दिखेगा: