<ph type="x-smartling-placeholder"></ph>

현재 Apigee Edge 문서를 보고 있습니다.

Apigee X 문서. 정보

시작하기

- Edge Microgateway를 설치하려면 어떻게 해야 하나요?

- 설치하기 참조 Edge Microgateway를 포함합니다.

- Edge Microgateway를 실행하려면 어떻게 해야 하나요?

- 보기 Edge Microgateway 설정 및 구성

- 실행하기 위해 데이터베이스가 필요한가요? 마이크로 게이트웨이인가요?

- Edge Microgateway를 통해 프록시된 API는 대상의 일부로 실행되는 데이터베이스와 상호작용할 수 있음 있습니다. 하지만 Edge Microgateway는 데이터베이스 또는 백엔드 데이터와 독립적으로 작동합니다. 있습니다.

작업

- Edge 변경사항 Edge Microgateway를 다시 시작해야 하나요?

- Edge Microgateway는

마이크로 게이트웨이 인식 프록시, 제품 또는 개발자

있습니다. 기본 폴링 간격은 600초입니다. 하지만 각 광고 단위마다

config_change_poll_interval구성 설정. 를 참조하세요. Edgemicro 속성이 포함됩니다. 를 통해 개인정보처리방침을 정의할 수 있습니다.

- 폴링 간격을 기다리지 않으려면

edgemicro reload최신 변경사항을 가져올 수 있습니다 자세한 내용은 <ph type="x-smartling-placeholder"></ph> Microgateway 클러스터 다시 로드 - Edge에 배포된 프록시와 Edge Microgateway의 프록시를 어떻게 구분하나요?

- Edge Microgateway를 구성할 때 Apigee에 배포된 Microgateway 인식 프록시 목록

Edge는 Edge Microgateway의 로컬 구성으로 다운로드됩니다. 마이크로 게이트웨이 인식 프록시

접두사

edgemicro_로 이름이 지정된 것입니다. - Edge Microgateway로 로깅하는 옵션에는 어떤 것이 있나요?

- Edge Microgateway에는 로깅 기능이 기본 제공됩니다. 자세한 내용은 을(를) 참조하세요. 로그 파일 관리를 참조하세요. 를 통해 개인정보처리방침을 정의할 수 있습니다.

- 또한 a 커스텀 플러그인을 사용하여 Edge Microgateway와 함께 서드 파티 로깅 서비스를 사용할 수 있습니다. 그렇기 때문에 Edge Microgateway가 작동하지만 Apigee Edge를 사용할 수 없음 메시지 로깅 정책 Edge Microgateway를 위한 메시지를 로깅합니다. 자세한 내용은 <ph type="x-smartling-placeholder"></ph> Microgateway용 Logging 플러그인 커뮤니티 도움말

- Edge Microgateway 인스턴스 간에 키/보안 비밀 조합을 재사용할 수 있나요?

- Microgateway 인스턴스의 조직과 환경이 동일하다면 다음 작업을 수행할 수 있습니다. 구성 중에 생성된 키/비밀번호 쌍을 재사용하세요.

- 프로덕션 환경에서 시작하도록 Edge Microgateway를 구성하려면 어떻게 해야 하나요?

- 시작 명령어 매개변수의 환경 변수를 설정할 수 있습니다(예:

EDGEMICRO_KEY,EDGEMICRO_SECRET,EDGEMICRO_ORG,EDGEMICRO_ENV이러한 변수를 비롯한 다양한 변수를 사용하여 단일 명령어edgemicro start를 사용한 Edge Microgateway 도 참조하세요. 환경 변수 설정 - 할 수 있나요? Edge Microgateway에서 맞춤 제품 또는 개발자 앱 속성을 사용하는 경우

- 아니요. 기본적으로 Edge Microgateway는 기본 라우팅 및

있습니다. 하지만 다음과 같은 옵션을 사용하여 문제를 해결할 수 있습니다.

<ph type="x-smartling-placeholder">

- </ph>

-

Edge Microgateway가 Apigee에 배포하는

edgemicro-auth프록시에 커스텀 속성 추가 Edge. 이 속성은 API 키 또는 OAuth 토큰 보안을 사용할 때 사용할 수 있습니다. - 이러한 속성에 작동하도록 OAuth 플러그인을 수정합니다.

-

Edge Microgateway가 Apigee에 배포하는

- 요청 헤더 크기에 제한이 있나요?

- Node.js를 v8.14.0으로 업그레이드하는 경우 이상 버전에서는 요청에 허용되는 최대 헤더 크기가 80KB에서 8KB로 줄었습니다. 헤더가 8KB를 초과하면 HTTP 431 오류가 발생합니다. 를 통해 개인정보처리방침을 정의할 수 있습니다.

- Node.js v11.6.0에 추가된 Node.js 구성 옵션을 사용하면 기본 최댓값을 변경할 수 있습니다.

지정할 수 있습니다.

--max-http-header-size매개변수를 사용하면 HTTP 헤더의 최대 크기(바이트)입니다. 를 통해 개인정보처리방침을 정의할 수 있습니다.

- 기본 구성을 변경하려면

NODE_OPTIONS환경의 값을 설정하세요. 변수를 다음과 같이 작성합니다.NODE_OPTIONS=--max-http-header-size=NUM_BYTES

예를 들면 다음과 같습니다.

NODE_OPTIONS=--max-http-header-size=80000

Edge Microgateway는 어떤 관리 API를 사용하나요?

다음 Edge Microgateway 명령어는 Apigee Edge 관리 API를 호출하여 작업을 수행합니다. <ph type="x-smartling-placeholder"></ph>에 설명된 대로 Edge Microgateway에 대한 CLI 참조:

edgemicro configureedgemicro upgradeauthedgemicro upgradekvmedgemicro rotatekeyedgemicro cert checkedgemicro cert deleteedgemicro cert install

다음 섹션에는 각 명령어에서 사용하는 관리 API 호출이 나열되어 있습니다.

edgemicro configure 및 upgradeauth 명령어는

다음과 같은 관리 API를 제공합니다.

- (배포 나열)

GET: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/deployments - (배포 정보 가져오기)

GET: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth - (업로드 리소스)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=java&name=micro-gateway-products-javacallout-2.0.0.jar - (업로드 리소스)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=adjust-quota.js - (업로드 리소스)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=generate-jwk.js - (업로드 리소스)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=generate-verify-jwt.js - (업로드 리소스)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=jsrsasign-all-min.js - (업로드 리소스)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=jwt-initialization.js - (업로드 리소스)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-jwk-response.js - (업로드 리소스)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-product-list.js - (업로드 리소스)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-public-key.js - (업로드 리소스)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-jwt-variables.js - (업로드 리소스)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-quota-variables.js - (업로드 리소스)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-response.js - (업로드 리소스)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=validate-params.js - (API 프록시 만들기)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis?action=import&validate=false&name=edgemicro-auth - (업로드 정책)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/policies - (프록시 업로드)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/proxies?name=default - (프록시 배포)

POST: https://api.enterprise.apigee.com/v1/o/[org]/e/[env]/apis/edgemicro-auth/revisions/1/deployments

upgradekvm 명령어는 다음 관리 API를 호출합니다.

PUT: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

rotatekey 명령어는 다음 관리 API를 호출합니다.

GET: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway/entries/private_key

cert check 명령어는 다음 관리 API를 호출합니다.

GET: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

cert delete 명령어는 다음 관리 API를 호출합니다.

DELETE: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

cert install 명령어는 다음 관리 API를 호출합니다.

POST: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps

배포

- 원하는 경우 Edge Microgateway가 대상 서비스가 실행 중인 서버와 동일한가요?

- 예. Edge Microgateway는 대상 서비스 근처에서 실행할 수 있는 경량 프로세스로 실행할 수 있습니다

- 기존 Edge 프록시 번들을 Edge Microgateway 배포로 배포할 수 있나요?

- 아니요. Edge Microgateway 인식 프록시에는 특정 요구사항이 있으며 일부 기능을 지원하지 않습니다. 사용할 수 있습니다 자세한 내용은 여기 2: Apigee Edge에서 항목 만들기

- 에지 프록시 번들 간에 장애 조치를 사용 설정할 수 있나요? Edge Microgateway 배포 중 어느 것이 더 나은가요?

- 아니요. Edge Microgateway는 Apigee의 마이크로서비스가 아닌 API 프록시 배포에 대해 알지 못합니다. Edge.

- 테마란 무엇인가요? Edge Microgateway를 위한 고가용성 배포 모델입니다.

- NGINX를 부하 분산기로 사용하여 Edge Microgateway를 실행하는 방법에 대한 자세한 내용은 다음을 참조하세요. <ph type="x-smartling-placeholder"></ph> Apigee Edge Microgateway 및 NGINX를 사용한 API 관리

- Edge Microgateway와 함께 어떤 부하 분산기를 사용할 수 있나요?

- Edge Microgateway는 모든 부하 분산기와 호환됩니다.

- 배포할 수 있는 Edge Microgateway 프록시 수에 제한이 있나요?

- 지정된 제품 구성 한도 일반 Edge 프록시를 사용합니다. Apigee Edge에 배포할 수 있는 마이크로 게이트웨이 인식 프록시 수입니다. Edge Microgateway를 통한 호출은 동일한 한도를 준수해야 합니다.

- 할 수 있나요? Edge Microgateway 배포를 특정 조직 및 환경에 연결하는 방법

- Edge Microgateway 인스턴스를 구성할 때 특정 에지 조직 및 환경

- Edge Microgateway 배포를 특정 리전에 연결할 수 있나요 (멀티 리전 고객인 경우)?

- Edge Microgateway는 Apigee Edge와의 상호작용에 가장 적합한 리전을 자동으로 선택합니다. 서비스를 제공할 각 리전에 Edge Microgateway 인스턴스를 배포할 수 있습니다.

관리

- Edge Microgateway를 구성하고 배포하려면 조직 관리자여야 하나요?

- 예. Edge Microgateway를 구성하고 배포하려면 조직 관리자 사용자 인증 정보가 필요합니다.

- Edge Microgateway를 실행하려면 조직 관리자여야 하나요?

- 아니요. Edge Microgateway는

Node.js애플리케이션이며 해당 응용 프로그램을 실행할 수 있는 권한을 부여하지 않습니다. - 내 조직에서 사용 가능 Edge Microgateway를 사용하는 경우

- Apigee Edge 조직 사용자가 아니어도 Edge를 통해 API를 호출할 수 있습니다. Microgateway를 지원합니다. 하지만 Edge Microgateway를 만들거나 변경하려면 조직 수준의 권한이 있어야 합니다. 인식 프록시를 사용할 수 있습니다

성능

- Edge Microgateway를 사용할 때 고려해야 할 성능 고려사항

- Edge Microgateway를 대상 애플리케이션과 함께 실행하는 경우 서버에 용량이 충분합니다

- Edge Microgateway를 대규모로 실행하기 위한 권장사항은 무엇인가요?

- Apigee는 여러 개의 Edge Microgateway 인스턴스를 프론팅한 여러 서버에서 실행할 것을 권장합니다. 이를 통해 NGINX와 같은 부하 분산기에 액세스할 수 있습니다. 참고 항목 <ph type="x-smartling-placeholder"></ph> Apigee Edge Microgateway 및 NGINX를 사용한 API 관리 및 Apigee 커뮤니티의 수직형 수평 확장

- 기본적으로 Edge Microgateway TPS란 무엇이며 Microgateway 인스턴스

- 하드웨어 요구사항과 TPS 측정은 Edge Microgateway로 측정하기 어렵습니다. 경우에 따라 다름 이는 Edge Microgateway 조정, 플러그인 사용, 커스텀 플러그인, TLS와 같은 다른 사항을 구성합니다 Apigee는 일반적으로 특정 설정으로 성능을 테스트할 수 있습니다.

프라이빗 클라우드 배포

- 에지 Microgateway는 Private Cloud용 Edge와 호환되나요?

- 예. 자세한 내용은 을(를) 참조하세요. Apigee Private Cloud 구성 단계

플러그인

- Edge에서 할당량이 적용되는 방식 마이크로 게이트웨이인가요?

- 필요한 경우 Edge Microgateway 인스턴스에 할당량 플러그인을 추가할 수 있습니다. 자세한 내용은 다음을 참고하세요. 할당량 사용 플러그인을 사용합니다.

- Spike Arrest는 어떤가요? 어떤 것이 있나요?

- 필요한 경우 Edge Microgateway 인스턴스에 급증 저지 플러그인을 추가할 수 있습니다. 대상 자세한 내용은 사용 급증에 대한 arrest 플러그인을 사용합니다.

- 현재

Edge Microgateway용

Node.js이외의 플러그인을 작성할 다른 방법이 있나요? - 아니요. 플러그인은

Node.js로 작성해야 합니다. - Edge Microgateway에서 애널리틱스 데이터를 Edge에 업로드할 수 없으면 어떻게 되나요?

- Edge Microgateway에는 메모리 내 버퍼가 있습니다. 버퍼가 가득 차면 이전 페이로드는 삭제됩니다. API 트래픽이 원활하게 흐르도록 합니다

- Edge에 정책을 추가할 수 있나요? 마이크로 게이트웨이인가요?

- 일반 Apigee Edge 정책을 마이크로 게이트웨이 인식에 연결하는 경우

이러한 프록시는 무시됩니다. 대신 Edge Microgateway는 플러그인을 사용하여

에지의 정책과 유사한 기능(예: 할당량, 급증 저지, API 키 보안,

OAuth2 보안. 커스텀 플러그인을 작성할 수도 있습니다. 자세한 내용은

플러그인 사용 및

맞춤 플러그인 개발

다음 Apigee 커뮤니티 게시물과 블로그에서는 추가 플러그인 사용 사례를 다룹니다.

- <ph type="x-smartling-placeholder"></ph> Edge Microgateway에서 기본 URL을 재정의하는 방법

- <ph type="x-smartling-placeholder"></ph> Edge Microgateway에서 할당량이 작동하도록 하는 방법

- <ph type="x-smartling-placeholder"></ph> Edge Microgateway에 로거 플러그인 추가

보안

/products리소스를 보호하려면 어떻게 해야 하나요?- 개요

- Edge Microgateway를 구성할 때

edgemicro-auth라는 API 프록시가 배포됨 Apigee Edge의 조직:환경에 적용됩니다. 이 프록시는 다음을 반환하는/products엔드포인트를 노출합니다. API 제품 목록입니다. 2018년 10월 5일 이전에 Edge Microgateway를 설치한 경우 Apigee에서 권장 이 엔드포인트를 보호하기 위한 조치를 취해야 한다는 것입니다. Apigee에서 API 제품을 만들고 수정한 개발자의 이메일 주소가 포함됩니다. 되었습니다. 를 통해 개인정보처리방침을 정의할 수 있습니다.

- Edge Microgateway를 업그레이드하거나 상호 TLS를 구성하여 엔드포인트를 보호할 수 있습니다. 모두 몇 가지 옵션이 아래에 설명되어 있습니다.

/products엔드포인트가 보호되는지 확인-

/products엔드포인트가 보호되는지 확실하지 않다면 섹션으로 이동하세요./products리소스가 보호되는지 확인하고 단계를 수행합니다. 를 선택합니다.옵션 1: Edge Microgateway 업그레이드

2018년 10월 5일 이전에 Edge Microgateway를 설치한 경우 Apigee에서 최신 버전의 Edge Microgateway를 지원합니다. 다음의 단계를 따르세요. <ph type="x-smartling-placeholder"></ph> 인터넷에 연결되어 있는 경우 Edge Microgateway 업그레이드

지금 업그레이드할 수 없는 경우 옵션 2로 이동합니다.

옵션 2: 상호 TLS 구성하기

지금 Edge Microgateway를 업그레이드할 수 없는 경우 Apigee에서는 Edge Microgateway와

edgemicro-auth프록시 간 통신 TLS (양방향 TLS라고도 함)$HOME/.edgemicro/org-env-config.yaml파일을 엽니다. 를 참조하세요. 이 파일을 찾을 수 없는 경우 Edge Microgateway가 설치된 위치를 확인하세요.- 다음

tlsOptions블록을 상호 TLS를 사용 설정하기 위한org-env-config.yaml파일 Edge Microgateway 및 Apigee Edge:edge_config: bootstrap: >- https://domain/edgemicro/bootstrap/organization/org/environment/env jwt_public_key: 'https://domain/edgemicro-auth/publicKey' managementUri: 'https://api.enterprise.apigee.com' tlsOptions: agentOptions: requestCert: true cert: 'path/to/cert' key: 'path/to/key'

예를 들면 다음과 같습니다.

tlsOptions: agentOptions: requestCert: true cert: '/Users/jdoe/twowayssl/ssl/client.key' key: '/Users/jdoe/twowayssl/ssl/ca.crt'

다음과 같은 선택사항

agentOptions매개변수도 포함할 수 있습니다.ca: 인증 기관 경로를 지정합니다.pfx: 인증서 및 키 대신 p12/pfx 파일을 사용하려면 포함합니다.passphrase: pfx 파일의 암호입니다.ciphers: TLS 암호화를 지정합니다.

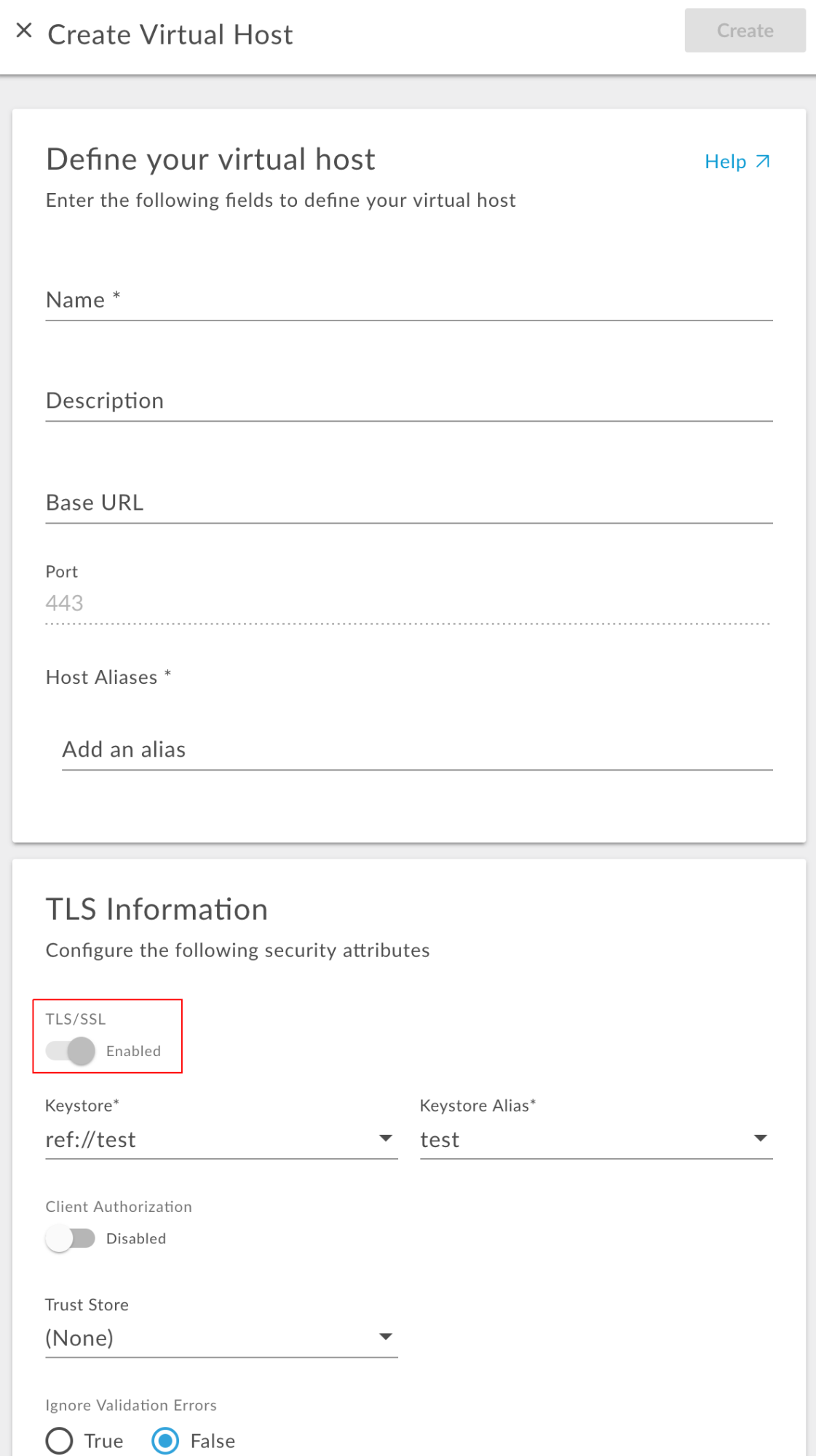

edgemicro-auth프록시가 배포되는 가상 호스트에 상호 TLS가 사용 설정되어 있는지 확인하세요. 자세한 내용은 양방향 TLS의 가상 호스트 정의를 참고하세요. 자세한 내용은 Apigee Edge 문서를 참조하세요.다음 스크린샷은 Apigee Edge UI에서 가상 호스트에 상호 TLS를 사용 설정하는 방법을 보여줍니다.

- Edge UI에서

edgemicro-authAPI 프록시를 확인하고 프록시 구성에 올바른 가상 호스트가 지정되었는지 확인합니다. 예를 들어 TLS가 사용 설정된 서비스 계정을 만든 경우 가상 호스트인mutualtls, 프록시의HTTPProxyConnection스탠자 다음과 같이 표시됩니다.<HTTPProxyConnection> <BasePath>/edgemicro-auth</BasePath> <Properties/> <VirtualHost>mutualtls</VirtualHost> </HTTPProxyConnection>

/products 리소스가 보호되는지 확인/products

보호된다는 사실을 기억하실 겁니다 이 테스트는 단계를 완료한 후 수행해야 합니다.

(옵션 1 또는 옵션 2) 리소스를 보호합니다. cURL을 사용하여 이 작업을 수행할 수 있습니다. 예를 들면 다음과 같습니다.

curl -v https://your_domain/edgemicro-auth/products

/products 엔드포인트가 보호되는 것입니다.

{

"error":"unauthorized",

"error_description": "authentication failed"

}또는

curl: (35) error:1408F10B:SSL routines:ssl3_get_record:wrong version number

다음과 같은 응답이 표시되면 /products 리소스가 보호되지 않은 것입니다.

다음과 같은 경우에 개발자 이메일이 노출될 수 있습니다.

{ "apiProduct":[ { "apiResources":[ "/", "/**" ], "approvalType":"auto", "attributes":[ ], "createdAt":1537374680948, "createdBy":"jdoe@foo.com", "description":"", "displayName":"mock", "environments":[ "test" ], "lastModifiedAt":1537374680948, "lastModifiedBy":"test@test.com", "name":"mock", "proxies":[ "edgemicro-auth", "edgemicro_mock" ], "quota":"null", "quotaInterval":"null", "quotaTimeUnit":"null", "scopes":[ "" ] } ] }

또한 Apigee에서는 HTTP 가상 호스트를 테스트할 것을 권장합니다.

예를 들면 다음과 같습니다.

curl -v http://your_domain/edgemicro-auth/products

cURL 호출이 API 제품 목록을 반환하면 개발자 이메일이

있습니다. 이 비 TLS 가상 호스트로 엔드포인트를 노출하지 않으려면

edgemicro-auth HTTPProxyConnection 구성.

리소스를 보호하려면 다음 옵션 중 하나를 수행하세요.

현재 특정 Edge Microgateway 인스턴스에 대한 JWT 토큰을 갱신할 수 없습니다.

해결 방법:

각 JWT 토큰에는 토큰의 만료일을 명시하는 exp 속성이 있습니다. 앱은 사용자가 할 수 있는 작업

직접 API를 호출하여 만료 시간을 계산하고 새 토큰을 요청합니다.

edgemicro-auth 토큰 엔드포인트. 예를 들어 다음과 같이 API를 호출할 수 있습니다.

POST https: //{your_org}-{your_env}.apigee.net/edgemicro-auth/token

다음과 같은 JSON 본문이 있습니다.

{ "client_id": {your_id}, "client_secret": {your_secret},

"grant_type": "client_credentials" }

관련 주제에 대한 추가 정보

- 안전함 OAuth 토큰 또는 API 키로 API 설정에 대해 자세히 알아보세요.

- 어떤 Bearer 토큰 만료 시 갱신 절차에 대해 자세히 알아보세요.

현재는 API가 API 제품에 대해 승인되었는지 확인하기 위해 기본 경로만 확인됩니다. 사용자 인증 정보를 제공합니다

예를 들면 다음과 같습니다.

- 기본 경로와 타겟이 있는

edgemicro_접두사가 붙은 프록시를 만듭니다. - 이 프록시를 제품에 추가합니다. 이름을

edgemicro-prod1로 하겠습니다. - API 키 또는 OAuth를 사용하여 Edge Microgateway를 통해 API 호출이 이루어지는 경우

토큰의 경우 Edge Microgateway는 API의 기본 경로가

edgemicro_*프록시 토큰입니다.

도 참조하세요. 제품에서 Edgemicro 게이트웨이를 사용하는 경우 제품에서 허용 목록에 추가해야 하는 URL 사용 사례에 대해 자세히 알아보세요.

기본 Apigee SSL 인증서가 현재 지원됩니다. 커스텀 SSL 인증서는 현재 지원되지 않습니다.

해결 방법:

커스텀 (Apigee가 아닌 기본) SSL 인증서를 사용하려면 다음 옵션이 있습니다.

-

SSL을 준수하지 않는

jwt_public_key엔드포인트를 사용합니다. Edge Microgateway 구성 수정http://{org}-{env}.apigee.net/edgemicro-auth/publicKey를 사용하기 위한 파일 -또는- -

Edge Microgateway를 시작하기 전에 다음 환경 변수를 설정합니다.

NODE_TLS_REJECT_UNAUTHORIZED ="0"

edgemicro-auth 프록시를 배포합니다.

조직 관리자 사용자 인증 정보가 필요합니다.자체 토큰을 사용할 수 있지만 먼저 Edge에 대한 기본 제공 승인을 사용 중지해야 합니다. Microgateway를 지원합니다. 방법은 다음과 같습니다.

- Edge Microgateway 구성 파일을 엽니다.

-

다음과 같이 두 OAuth 설정을 true로 변경합니다.

oauth: allowNoAuthorization: true allowInvalidAuthorization: true

edgemicro start -o [org] -e [env] -k [key] -s [secret]테스트 및 디버깅

- 어떻게 '너무 많은 파일 열기' 방지 오류가 발생하나요?

-

경우에 따라 시스템에서 열려 있는 파일 연결이 너무 많아서 Edge Micro가 비정상 종료될 수 있습니다. 기본 로깅의 경우 2개의 HTTP 연결 필요 수신 및 발신 트랜잭션을 연결합니다

Apigee에서는 테스트 및 벤치마킹 목적으로 시스템의 ulimit 명령어를 설정하는 것이 좋습니다. 다음으로 무제한:

ulimit -n unlimitedEdge도 참조 Apigee 커뮤니티에서 로드 테스트 중 Microgateway 오류 발생 - 신속한 처리를 위한 팁 개발 및 디버깅

-

Edge Microgateway용 플러그인을 개발하는 경우 개발이 제한적입니다

지금은 다음과 같은 팁이 있습니다.

- Edge Microgateway를 시작하려면 환경 변수 EDGEMICRO_KEY를 설정할 수 있습니다. 및 EDGEMICRO_SECRET을 Microgateway 시작 명령어에 필요한 키/보안 비밀 쌍에 추가합니다. 이렇게 하면 명령어에 키/보안 비밀을 입력하지 않고도 Edge Microgateway를 시작할 수 있습니다. 행입니다. 도 참조하세요. Edge Microgateway 문서의 환경 변수 설정

-

디버그 모드에서 Edge Microgateway를 시작하여 명령어 터미널에서 추가 출력을 확인합니다.

DEBUG=* edgemicro start -o [org] -e [env] -k [key] -s [secret]

비즈니스 및 라이선스

- Apigee-127 지원 모델과 Edge Microgateway 지원 모델은 어떤 관계인가요?

-

Apigee-127은 오픈소스 모델에서 지원되는 오픈소스 소프트웨어 프로젝트입니다. 그 것이 GitHub 프로젝트에서 문제를 제기하고 해결하려고 할 때 pull 요청을 할 수 있습니다. 뭔가. Apigee-127은 Apigee를 사용하세요

반면 Edge Microgateway는 Apigee에서 지원하는 엔터프라이즈 제품 Apigee 고객. 즉, Apigee 고객은 지원 티켓, 기능 요청, 버그를 생성할 수 있습니다. Google Cloud Apigee Edge 지원을 사용한 보고서