Вы просматриваете документацию Apigee Edge .

Перейдите к документации Apigee X. информация

Начиная

- Как установить Edge Microgateway?

- См. Установка Edge Microgateway .

- Как запустить Edge Microgateway?

- См. Установка и настройка Edge Microgateway .

- Нужна ли мне база данных для запуска Microgateway?

- API, проксируемые через Edge Microgateway, могут взаимодействовать с базой данных, работающей как часть целевой службы. Однако Edge Microgateway работает независимо от какой-либо базы данных или внутреннего хранилища данных.

Операция

- Какие изменения в Edge требуют перезапуска Edge Microgateway?

- Edge Microgateway автоматически опрашивает изменения, внесенные в Apigee Edge, например изменения в прокси-серверах, продуктах или приложениях для разработчиков, поддерживающих микрошлюз. Интервал опроса по умолчанию составляет 600 секунд; однако вы можете изменить интервал с помощью параметра конфигурации

config_change_poll_interval. См. атрибуты Edgemicro . - Если вы не хотите ждать интервала опроса, используйте команду

edgemicro reloadчтобы получить последние изменения. См. Перезагрузка кластера микрошлюза . - Как отличить прокси-сервер, развернутый на Edge, от прокси-сервера на Edge Microgateway?

- При настройке Edge Microgateway список прокси-серверов с поддержкой микрошлюза, развернутых в Apigee Edge, загружается в локальную конфигурацию Edge Microgateway. Прокси-серверы с поддержкой Microgateway имеют префикс

edgemicro_. - Какие у меня есть варианты входа в систему с помощью Edge Microgateway?

- Edge Microgateway имеет встроенную функцию ведения журнала. Подробности см. в разделе «Управление файлами журналов» .

- Вы также можете написать собственный плагин для использования сторонней службы журналирования с Edge Microgateway. Из-за особенностей работы Edge Microgateway вы не можете использовать политику ведения журнала сообщений Apigee Edge для регистрации сообщений для Edge Microgateway. См. также статью сообщества о плагине ведения журналов для Microgateway .

- Могу ли я повторно использовать комбинации ключа и секрета между экземплярами Edge Microgateway?

- Если организация и среда для экземпляров Microgateway одинаковы, вы можете повторно использовать пару ключ/секрет, созданную во время настройки.

- Как настроить Edge Microgateway для запуска в производственной среде?

- Вы можете установить переменные среды для параметров команды запуска, таких как

EDGEMICRO_KEY,EDGEMICRO_SECRET,EDGEMICRO_ORGиEDGEMICRO_ENV. С помощью этих (и других) переменных вы можете запустить Edge Microgateway с помощью одной командыedgemicro start. См. также Установка переменных среды . - Могу ли я использовать пользовательские атрибуты продукта или приложения для разработчиков с Edge Microgateway?

- Нет. По умолчанию Edge Microgateway действует только с атрибутами, связанными с базовой маршрутизацией и безопасностью. Однако в качестве обходного пути у вас есть следующий возможный вариант:

- Добавьте пользовательские атрибуты в прокси-сервер

edgemicro-auth, который Edge Microgateway развертывает в Apigee Edge. Эти атрибуты будут доступны при использовании ключа API или токена OAuth. - Измените плагин OAuth, чтобы он действовал с этими атрибутами.

- Добавьте пользовательские атрибуты в прокси-сервер

- Есть ли ограничение на размер заголовка запроса?

- Если вы обновите Node.js до версии 8.14.0 или более поздней, имейте в виду, что максимальный размер заголовка, разрешенный для запросов, был уменьшен с 80 КБ до 8 КБ. Заголовки, размер которых превышает 8 КБ, приводят к ошибке HTTP 431.

- Параметр конфигурации Node.js, добавленный в Node.js v11.6.0, позволяет изменить максимальный размер заголовка по умолчанию. Этот параметр

--max-http-header-sizeпозволяет указать максимальный размер HTTP-заголовков в байтах. - Чтобы изменить конфигурацию по умолчанию, установите значение переменной среды

NODE_OPTIONSв командной строке следующим образом:NODE_OPTIONS=--max-http-header-size=NUM_BYTES

Например:

NODE_OPTIONS=--max-http-header-size=80000

Какие API управления использует Edge Microgateway?

Следующие команды Edge Microgateway вызывают API управления Apigee Edge для выполнения своей работы, как описано в справочнике по CLI для Edge Microgateway :

-

edgemicro configure -

edgemicro upgradeauth -

edgemicro upgradekvm -

edgemicro rotatekey -

edgemicro cert check -

edgemicro cert delete -

edgemicro cert install

В следующих разделах перечислены вызовы API управления, которые использует каждая команда.

Команды edgemicro configure и upgradeauth вызывают следующие API управления:

- (список развертываний)

GET: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/deployments - (получить информацию о развертывании)

GET: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth - (загрузить ресурсы)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=java&name=micro-gateway-products-javacallout-2.0.0.jar - (загрузить ресурсы)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=adjust-quota.js - (загрузить ресурсы)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=generate-jwk.js - (загрузить ресурсы)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=generate-verify-jwt.js - (загрузить ресурсы)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=jsrsasign-all-min.js - (загрузить ресурсы)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=jwt-initialization.js - (загрузить ресурсы)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-jwk-response.js - (загрузить ресурсы)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-product-list.js - (загрузить ресурсы)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-public-key.js - (загрузить ресурсы)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-jwt-variables.js - (загрузить ресурсы)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-quota-variables.js - (загрузить ресурсы)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-response.js - (загрузить ресурсы)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=validate-params.js - (создать прокси-сервер API)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis?action=import&validate=false&name=edgemicro-auth - (политики загрузки)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/policies - (загрузка прокси)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/proxies?name=default - (развертывание прокси)

POST: https://api.enterprise.apigee.com/v1/o/[org]/e/[env]/apis/edgemicro-auth/revisions/1/deployments

Команда upgradekvm вызывает следующий API управления:

-

PUT: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

Команда rotatekey вызывает следующий API управления:

-

GET: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway/entries/private_key

Команда cert check вызывает следующий API управления:

-

GET: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

Команда cert delete вызывает следующий API управления:

-

DELETE: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

Команда cert install вызывает следующий API управления:

-

POST: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps

Развертывание

- Могу ли я развернуть Edge Microgateway на том же сервере, где работает моя целевая служба?

- Да. Edge Microgateway — это легкий процесс, который можно запускать рядом с целевой службой, в том числе на том же компьютере.

- Могу ли я развернуть существующий пакет прокси Edge как развертывание Edge Microgateway?

- Нет. Прокси-серверы с поддержкой Edge Microgateway предъявляют особые требования и не поддерживают все функции обычных прокси-серверов Edge. См. Часть 2. Создание объектов в Apigee Edge.

- Могу ли я включить аварийное переключение между развертыванием пакета прокси-сервера Edge и развертыванием Edge Microgateway для одного и того же прокси-сервера API?

- Нет. Edge Microgateway не знает о развертывании прокси-сервера API, не являющегося микрошлюзом, на Apigee Edge.

- Какова модель развертывания высокой доступности для Edge Microgateway?

- Подробное обсуждение того, как запустить Edge Microgateway с использованием NGINX в качестве балансировщика нагрузки, см. в разделе Управление API с помощью Apigee Edge Microgateway и NGINX .

- Какие балансировщики нагрузки я могу использовать с Edge Microgateway?

- Edge Microgateway может работать с любым балансировщиком нагрузки.

- Существует ли ограничение на количество прокси-серверов Edge Microgateway, которые я могу развернуть?

- См. ограничения конфигурации продукта , указанные для обычных прокси-серверов Edge. Количество прокси-серверов с поддержкой микрошлюзов, которые вы можете развернуть в организации и среде Apigee Edge и совершать вызовы через Edge Microgateway, должно соответствовать тем же ограничениям.

- Могу ли я связать развертывание Edge Microgateway с конкретной организацией и средой?

- При настройке экземпляра Edge Microgateway вы должны связать его с определенной организацией и средой Edge.

- Могу ли я связать развертывание Edge Microgateway с определенным регионом (если я являюсь клиентом из нескольких регионов)?

- Edge Microgateway автоматически выбирает лучший регион для взаимодействия с Apigee Edge. Вы можете развернуть экземпляры Edge Microgateway в каждом регионе, который хотите обслуживать.

Администрация

- Нужно ли мне быть администратором организации для настройки и развертывания Edge Microgateway?

- Да. Для настройки и развертывания Edge Microgateway вам необходимы учетные данные администратора организации.

- Нужно ли мне быть администратором организации, чтобы использовать Edge Microgateway?

- Нет. Edge Microgateway — это приложение

Node.js, и его может запускать любой, у кого есть разрешение на запуск таких приложений на определенном компьютере. - Может ли кто-либо из пользователей моей организации использовать Edge Microgateway?

- Вам не обязательно быть пользователем организации Apigee Edge, чтобы выполнять вызовы API через Edge Microgateway. Однако у вас должны быть разрешения на уровне организации для создания или изменения прокси-серверов с поддержкой Edge Microgateway, которые развернуты в Edge.

Производительность

- Каковы соображения производительности при использовании Edge Microgateway?

- Если Edge Microgateway используется совместно с целевым приложением, убедитесь, что сервер имеет достаточную мощность.

- Каковы наилучшие методы запуска Edge Microgateway в большом масштабе?

- Apigee рекомендует запускать несколько экземпляров Edge Microgateway на разных серверах с балансировщиками нагрузки, такими как NGINX . См. также Управление API с помощью Apigee Edge Microgateway и NGINX и вертикальное горизонтальное масштабирование в сообществе Apigee.

- Что такое TPS Edge Microgateway по умолчанию и какие требования к оборудованию необходимы для экземпляра Microgateway?

- Требования к оборудованию и измерения TPS сложно оценить с помощью Edge Microgateway. Это зависит от вашей настройки, которая представляет собой комбинацию настройки Edge Microgateway, использования плагинов, пользовательских плагинов и настройки других вещей, таких как TLS. Apigee обычно рекомендует вам получить представление об этой комбинации элементов и провести тестирование производительности с вашей конкретной настройкой.

Развертывание частного облака

- Работает ли Edge Microgateway с Edge для частного облака?

- Да. Подробности см. в разделе «Этапы настройки частного облака Apigee» .

Плагины

- Как обеспечивается соблюдение квот в Edge Microgateway?

- При желании вы можете добавить плагин квот в свой экземпляр Edge Microgateway. Подробности см. в разделе «Использование плагина квот» .

- Как применяется Spike Arrest с помощью Edge Microgateway?

- При желании вы можете добавить плагин блокировки пиков в свой экземпляр Edge Microgateway. Подробности см. в разделе «Использование плагина остановки пиков» .

- Существуют ли другие способы написания плагинов, кроме

Node.jsдля Edge Microgateway? - Нет. Плагины должны быть написаны на

Node.js - Что произойдет, если Edge Microgateway не сможет загрузить данные Analytics в Edge?

- Edge Microgateway имеет буфер в памяти. Если буфер заполняется, старые полезные данные удаляются, чтобы обеспечить плавный поток трафика API.

- Могу ли я добавить политики в Edge Microgateway?

- Если вы прикрепляете обычные политики Apigee Edge к прокси -серверам с поддержкой микрошлюза в Apigee Edge, они игнорируются. Вместо этого Edge Microgateway использует плагины для обеспечения функций, аналогичных политикам в Edge, таких как квоты, блокировка пиков, безопасность ключей API и безопасность OAuth2. Вы также можете писать собственные плагины. См. разделы «Использование плагинов» и «Разработка пользовательских плагинов» .

В следующих сообщениях и блогах сообщества Apigee обсуждаются дополнительные варианты использования плагинов:

Безопасность

- Как защитить ресурс

/products? - Обзор

- Когда вы настраиваете Edge Microgateway , в вашей организации: среда в Apigee Edge развертывается прокси-сервер API

edgemicro-auth. Этот прокси предоставляет конечную точку/products, которая возвращает список продуктов API. Если вы установили Edge Microgateway 5 октября 2018 года или ранее, Apigee рекомендует вам принять меры для защиты этой конечной точки, поскольку в ответе содержится адрес электронной почты разработчика, который создал и изменил продукты API в вашей организации Apigee. - Вы можете защитить конечную точку, обновив Edge Microgateway или настроив Mutual TLS. Оба эти варианта описаны ниже.

- Проверьте, защищена ли конечная точка

/products Если вы не уверены, защищена ли конечная точка

/products, перейдите к разделу Убедитесь, что ресурс/productsзащищен, и выполните действия, описанные в нем, прежде чем продолжить.Вариант 1. Обновление Edge Microgateway

Если вы установили Edge Microgateway не позднее 5 октября 2018 года, Apigee рекомендует вам выполнить обновление до последней версии Edge Microgateway. Следуйте инструкциям в разделе Обновление Edge Microgateway, если у вас есть подключение к Интернету .

Если вы не можете выполнить обновление в данный момент, перейдите к варианту 2.

Вариант 2. Настройка взаимного TLS

Если на данный момент вы не можете обновить Edge Microgateway, Apigee рекомендует защитить связь между Edge Microgateway и прокси-сервером

edgemicro-authс помощью взаимного TLS (также известного как двусторонний TLS).- Откройте файл

$HOME/.edgemicro/ org - env -config.yaml. См. раздел «Где установлен Edge Microgateway», если вы не можете найти этот файл. - Добавьте следующий блок

tlsOptionsв файлorg - env -config.yamlчтобы включить взаимный TLS между Edge Microgateway и Apigee Edge:edge_config: bootstrap: >- https://domain/edgemicro/bootstrap/organization/org/environment/env jwt_public_key: 'https://domain/edgemicro-auth/publicKey' managementUri: 'https://api.enterprise.apigee.com' tlsOptions: agentOptions: requestCert: true cert: 'path/to/cert' key: 'path/to/key'

Например:

tlsOptions: agentOptions: requestCert: true cert: '/Users/jdoe/twowayssl/ssl/client.key' key: '/Users/jdoe/twowayssl/ssl/ca.crt'

Вы также можете включить следующие дополнительные параметры

agentOptions:-

ca: указывает путь к центру сертификации. -

pfx: включите, если хотите использовать файл p12/pfx вместо сертификата и ключа. -

passphrase: парольная фраза для файла PFX. -

ciphers: определяет шифры TLS.

-

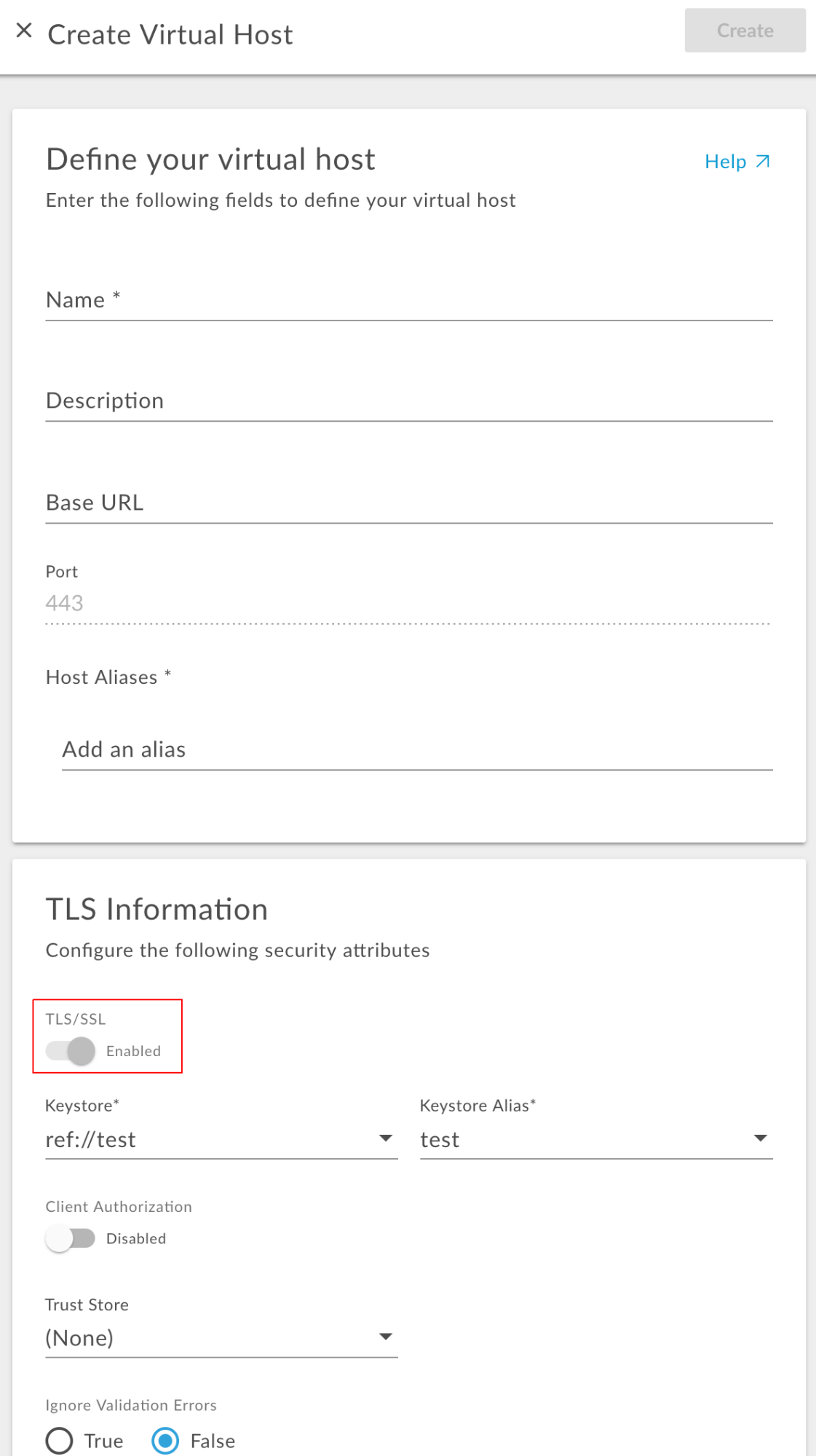

- Убедитесь, что на виртуальном хосте, на котором развернут прокси-сервер

edgemicro-authвключен взаимный TLS. Подробности см. в разделе «Определение виртуального хоста для двустороннего TLS» в документации Apigee Edge.На следующем снимке экрана показано, как включить взаимный TLS на виртуальном хосте в пользовательском интерфейсе Apigee Edge:

- Посмотрите на прокси-сервер API

edgemicro-authв пользовательском интерфейсе Edge и убедитесь, что в конфигурации прокси-сервера указан правильный виртуальный хост. Например, если вы создали виртуальный хост с поддержкой TLS подmutualtls, разделHTTPProxyConnectionпрокси-сервера должен выглядеть следующим образом:<HTTPProxyConnection> <BasePath>/edgemicro-auth</BasePath> <Properties/> <VirtualHost>mutualtls</VirtualHost> </HTTPProxyConnection>

- Откройте файл

/products защищен./products . Важно выполнить этот тест после выполнения шагов (вариант 1 или вариант 2) для защиты ресурса. Вы можете сделать это с помощью cURL, например: curl -v https://your_domain/edgemicro-auth/products

/products защищена:{

"error":"unauthorized",

"error_description": "authentication failed"

}ИЛИ

curl: (35) error:1408F10B:SSL routines:ssl3_get_record:wrong version number

Если вы видите ответ, который выглядит следующим образом, значит, ресурс /products незащищен и электронные письма разработчиков могут быть доступны:

{ "apiProduct":[ { "apiResources":[ "/", "/**" ], "approvalType":"auto", "attributes":[ ], "createdAt":1537374680948, "createdBy":"jdoe@foo.com", "description":"", "displayName":"mock", "environments":[ "test" ], "lastModifiedAt":1537374680948, "lastModifiedBy":"test@test.com", "name":"mock", "proxies":[ "edgemicro-auth", "edgemicro_mock" ], "quota":"null", "quotaInterval":"null", "quotaTimeUnit":"null", "scopes":[ "" ] } ] }

Apigee также рекомендует протестировать виртуальный хост HTTP:

Например:

curl -v http://your_domain/edgemicro-auth/products

Если вызов cURL возвращает список продуктов API, возможно, что электронные письма разработчиков доступны. Если вы не хотите предоставлять конечную точку этому виртуальному хосту без TLS, обязательно удалите его из конфигурации HTTPProxyConnection edgemicro-auth .

Чтобы защитить ресурс, выполните один из следующих вариантов:

В настоящее время вы не можете продлить токен JWT для данного экземпляра Edge Microgateway.

Обходной путь:

Каждый токен JWT имеет атрибут exp, который указывает дату истечения срока действия токена. Приложение может рассчитать срок действия и запросить новый токен, выполнив вызов API непосредственно к конечной точке токена edgemicro-auth . Например, вы можете сделать вызов API следующим образом:

POST https: //{your_org}-{your_env}.apigee.net/edgemicro-auth/token

... с таким телом JSON:

{ "client_id": {your_id}, "client_secret": {your_secret}, "grant_type": "client_credentials" }

См. также:

- Защитите API с помощью токена OAuth или ключа API, указанного в документации Edge Microgateway.

- Каков процесс обновления токенов на предъявителя по истечении срока их действия в сообществе Apigee?

В настоящее время проверяется только базовый путь, чтобы определить, одобрен ли API для продуктов API, связанных с конкретным токеном OAuth.

Например:

- Вы создаете прокси-сервер с префиксом

edgemicro_с базовым путем и целью. - Вы добавляете этот прокси в продукт. Назовем его

edgemicro-prod1. - Когда вызов API выполняется через Edge Microgateway с использованием ключа API или токена OAuth, Edge Microgateway проверяет, соответствует ли базовый путь API базовому пути прокси-сервера

edgemicro_*, который одобрен для списка продуктов, одобренных для этого ключа или токена. .

См. также При использовании шлюза Edgemicro в продуктах, какой URL-адрес необходимо внести в белый список в продуктах, используемых в разделе «Ресурсы»? в сообществе Apigee.

В настоящее время поддерживается только сертификат Apigee SSL по умолчанию . Пользовательские сертификаты SSL в настоящее время не поддерживаются.

Обходные пути:

Если вы хотите использовать собственный SSL-сертификат (не по умолчанию Apigee), у вас есть следующие варианты:

- Используйте конечную точку

jwt_public_keyбез SSL. Измените файл конфигурации Edge Microgateway, чтобы использоватьhttp://{org}-{env}.apigee.net/edgemicro-auth/publicKey-или- - Перед запуском Edge Microgateway установите эту переменную среды: экспорт

NODE_TLS_REJECT_UNAUTHORIZED ="0"

См. также раздел «Проверка ошибок установки Edge Micro в сертификате SSL» в сообществе Apigee.

edgemicro-auth в Edge, и для этого развертывания требуются учетные данные администратора организации.Вы можете использовать собственный токен, но сначала необходимо отключить встроенную авторизацию для Edge Microgateway. Для этого:

- Откройте файл конфигурации для Edge Microgateway.

Измените две настройки oauth на true следующим образом:

oauth: allowNoAuthorization: true allowInvalidAuthorization: true

edgemicro start -o [org] -e [env] -k [key] -s [secret]Тестирование и отладка

- Как предотвратить ошибки «слишком много открытых файлов» во время нагрузочного тестирования?

В некоторых случаях ваша система может столкнуться с ситуацией, когда слишком много открытых файловых подключений, и это может привести к сбою Edge Micro. Для ведения журнала по умолчанию требуется два HTTP-соединения для входящих и исходящих транзакций через Microgateway.

В целях тестирования и сравнительного анализа Apigee рекомендует установить команду ulimit вашей системы на неограниченный:

ulimit -n unlimited. См. также ошибку Edge Microgateway во время нагрузочного тестирования в сообществе Apigee.- Советы по быстрой разработке и отладке

Если вы разрабатываете плагины для Edge Microgateway, вы можете обнаружить, что поддержка быстрой разработки ограничена.

А пока вот несколько советов:

- Для запуска Edge Microgateway вы можете установить переменные среды EDGEMICRO_KEY и EDGEMICRO_SECRET в пару ключ/секрет, необходимую для команды запуска Microgateway. Это позволяет запускать Edge Microgateway без ввода ключа/секрета в командной строке. См. также раздел «Настройка переменных среды» в документации Edge Microgateway.

- Запустите Edge Microgateway в режиме DEBUG, чтобы увидеть дополнительные выходные данные в командном терминале:

DEBUG=* edgemicro start -o [org] -e [env] -k [key] -s [secret]

Бизнес и лицензирование

- Какова связь между моделями поддержки Apigee-127 и Edge Microgateway?

Apigee-127 — это проект программного обеспечения с открытым исходным кодом, который поддерживается моделью с открытым исходным кодом. То есть вы можете поднять проблемы в проекте GitHub и сделать запрос на включение, если попытаетесь что-то исправить. Apigee-127 не требует и не включает каких-либо лицензионных соглашений с Apigee.

Edge Microgateway, с другой стороны, является корпоративным продуктом, который поддерживается Apigee для клиентов Apigee. То есть клиенты Apigee могут создавать заявки в службу поддержки, запросы функций и отчеты об ошибках с помощью поддержки Google Cloud Apigee Edge .