आपको Apigee Edge दस्तावेज़ दिख रहा है.

अभी तक किसी भी व्यक्ति ने चेक इन नहीं किया है

इस पेज पर जाएं

Apigee X दस्तावेज़. जानकारी

इस दस्तावेज़ में, Apigee Edge में वर्चुअल होस्ट और राऊटर पर साइफ़र सुइट को कॉन्फ़िगर करने का तरीका बताया गया है.

साइफ़र सुइट, एल्गोरिदम का एक सेट होता है. यह TLS का इस्तेमाल करने वाले नेटवर्क कनेक्शन को सुरक्षित करने में मदद करता है. इस्तेमाल किए जाने वाले साइफ़र सुइट पर क्लाइंट और सर्वर का सहमति होना ज़रूरी है बातचीत करने में मदद मिलती है. अगर क्लाइंट और सर्वर किसी साइफ़र सुइट पर सहमत नहीं हैं, तो TLS हैंडशेक विफल होने पर अनुरोध विफल हो जाते हैं.

Apigee में, साइफ़र सुइट को क्लाइंट ऐप्लिकेशन और राऊटर.

आपको Apigee Edge पर, साइफ़र सुइट में बदलाव करने की ये वजहें हो सकती हैं:

- क्लाइंट ऐप्लिकेशन और Apigee राऊटर के बीच किसी भी साइफ़र सुइट के मेल न खाने से बचने के लिए

- ज़्यादा सुरक्षित साइफ़र सुइट का इस्तेमाल करना, ताकि सुरक्षा से जुड़े किसी भी जोखिम को ठीक किया जा सके या बेहतर सुरक्षा के लिए इसका इस्तेमाल किया जा सके

साइफ़र सुइट को वर्चुअल होस्ट या Apigee राऊटर पर कॉन्फ़िगर किया जा सकता है. नोट जोड़ें जिसे Apigee ने यहां पर सिर्फ़ OpenSSL साइफ़र स्ट्रिंग फ़ॉर्मैट में साइफ़र सुइट स्वीकार किए हैं वर्चुअल होस्ट और राऊटर दोनों को चालू कर दिया जाता है. कॉन्टेंट बनाने OpenSSL साइफ़र्स मैनपेज .

उदाहरण के लिए:

अगर आपको TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 साइफ़र को कॉन्फ़िगर करना है

सुइट का उपयोग कर रहे हैं, तो आपको

लिंक करने के लिए,

OpenSSL साइफ़र मैनपेज.

साइफ़र सुइट TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 के लिए, OpenSSL साइफ़र स्ट्रिंग

ECDHE-RSA-AES128-GCM-SHA256. है, इसलिए आपको OpenSSL की साइफ़र स्ट्रिंग का इस्तेमाल करना होगा

वर्चुअल होस्ट में साइफ़र सुइट को कॉन्फ़िगर करते समय ECDHE-RSA-AES128-GCM-SHA256

या Apigee राऊटर पर उपलब्ध है.

शुरू करने से पहले

- अलग-अलग साइफ़र सुइट के लिए, अनुमतियों को चालू करने वाले OpenSSL साइफ़र स्ट्रिंग के बारे में जानने के लिए, पढ़ें OpenSSL साइफ़र मैनपेज.

- अगर आपको वर्चुअल होस्ट प्रॉपर्टी के बारे में नहीं पता है, तो वर्चुअल होस्ट प्रॉपर्टी का रेफ़रंस.

- अगर आपको प्राइवेट क्लाउड पर Edge के लिए प्रॉपर्टी कॉन्फ़िगर करने के बारे में नहीं पता है, तो पढ़ें Edge को कॉन्फ़िगर कैसे करें.

वर्चुअल होस्ट पर साइफ़र सुइट कॉन्फ़िगर करना

इस सेक्शन में, किसी संगठन और एनवायरमेंट से जुड़े वर्चुअल होस्ट में साइफ़र सुइट को कॉन्फ़िगर करने का तरीका बताया गया है. साइफ़र सुइट को वर्चुअल होस्ट में, ssl_ciphers प्रॉपर्टी के ज़रिए कॉन्फ़िगर किया जा सकता है. यह प्रॉपर्टी, वर्चुअल होस्ट के साथ काम करने वाले साइफ़र सुइट की सूची दिखाती है.

साइफ़र की सूची के लिए, काम करने वाले साइफ़र सुइट देखें सुइट, जो Apigee के साथ काम करते हैं.

इनमें से किसी एक तरीके का इस्तेमाल करके, वर्चुअल होस्ट को कॉन्फ़िगर किया जा सकता है:

- Edge यूज़र इंटरफ़ेस (यूआई) का इस्तेमाल करना

- Edge API का इस्तेमाल करना

Edge के यूज़र इंटरफ़ेस (यूआई) का इस्तेमाल करना

Edge यूज़र इंटरफ़ेस (यूआई) का इस्तेमाल करके वर्चुअल होस्ट को कॉन्फ़िगर करने के लिए, यह तरीका अपनाएं:

- Edge यूज़र इंटरफ़ेस (यूआई) में लॉगिन करें.

- एडमिन > वर्चुअल होस्ट.

- वह एनवायरमेंट चुनें जिसमें आपको यह बदलाव करना है.

- वह वर्चुअल होस्ट चुनें जिसके लिए आपको साइफ़र सुइट कॉन्फ़िगर करना है.

-

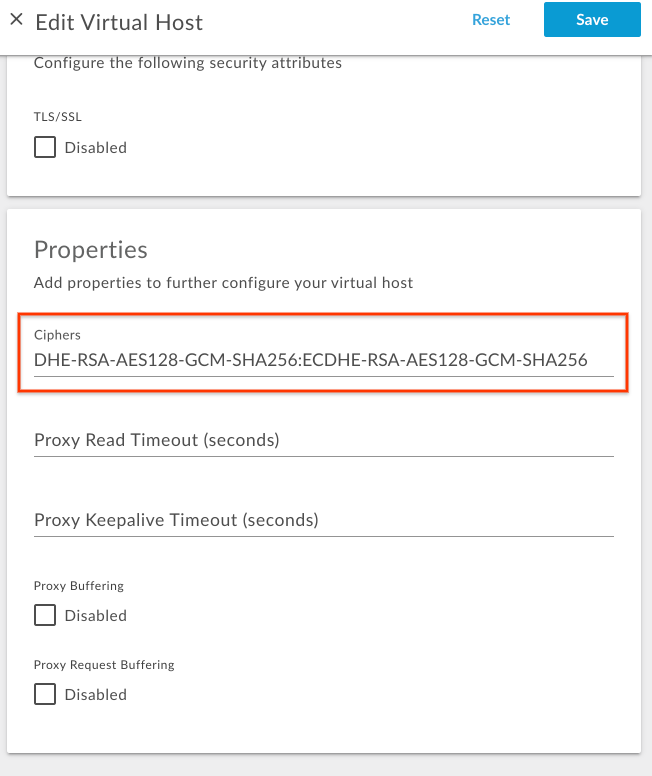

प्रॉपर्टी में जाकर, Ciphers वैल्यू को अपडेट करते हैं. इसके लिए, ऐसे नोटिफ़िकेशन बॉक्स में, कोलन से डीलिमिटेड सूची का इस्तेमाल करें. साथ ही, साइफ़र स्ट्रिंग की जानकारी को उस सूची में शामिल करें.

उदाहरण के लिए, अगर आपको सिर्फ़ साइफ़र सुइट को अनुमति देनी है

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256औरTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256इसके बाद, संबंधित OpenSSL साइफ़र मैनपेज जैसा कि नीचे दी गई टेबल में दिखाया गया है:साइफ़र सुइट OpenSSL की साइफ़र स्ट्रिंग TLS_DHE_RSA_WITH_AES_128_GCM_SHA256DHE-RSA-AES128-GCM-SHA256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256ECDHE-RSA-AES128-GCM-SHA256इस इमेज में दिखाए गए तरीके की मदद से, कोलन से अलग करने के लिए, OpenSSL की साइफ़र स्ट्रिंग जोड़ें:

- बदलाव को सेव करें.

Edge API का इस्तेमाल करना

Edge API का इस्तेमाल करके, वर्चुअल होस्ट पर साइफ़र सुइट को कॉन्फ़िगर करने के लिए, यह तरीका अपनाएं:

- इसका उपयोग करके वर्तमान वर्चुअल होस्ट कॉन्फ़िगरेशन प्राप्त करें:

नीचे दिखाए गए तरीके से वर्चुअल होस्ट एपीआई पाएं:

सार्वजनिक क्लाउड उपयोगकर्ता:

curl -v -X GET https://api.enterprise.apigee.com/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username}निजी Cloud उपयोगकर्ता:

curl -v -X GET http://{management_server_IP}:8080/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username}{ "hostAliases": [ "api.myCompany,com" ], "interfaces": [], "listenOptions": [], "name": "secure", "port": "443", "retryOptions": [], "sSLInfo": { "ciphers": [], "clientAuthEnabled": "false", "enabled": "true", "ignoreValidationErrors": false, "keyAlias": "myCompanyKeyAlias", "keyStore": "ref://myCompanyKeystoreref", "protocols": [] }, "useBuiltInFreeTrialCert": false } -

मौजूदा वर्चुअल होस्ट कॉन्फ़िगरेशन में

ssl_ciphersप्रॉपर्टी जोड़ें JSON पेलोड, जोpropertiesमें होना चाहिए. साथ ही, उसमें ठीक खोलने के लिए, SDK टूल साइफ़र स्ट्रिंग का इस्तेमाल किया गया है.उदाहरण के लिए, अगर आपको सिर्फ़ साइफ़र सुइट को अनुमति देनी है

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256औरTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256इसके बाद, संबंधित OpenSSL साइफ़र मैनपेज जैसा कि नीचे दी गई टेबल में दिखाया गया है:साइफ़र सुइट OpenSSL की साइफ़र स्ट्रिंग TLS_DHE_RSA_WITH_AES_128_GCM_SHA256DHE-RSA-AES128-GCM-SHA256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256ECDHE-RSA-AES128-GCM-SHA256यह

propertiesकोड ब्लॉक जोड़ें:अपडेट किए गए वर्चुअल होस्ट कॉन्फ़िगरेशन का उदाहरण:

{ "hostAliases": [ "api.myCompany,com", ], "interfaces": [], "listenOptions": [], "name": "secure", "port": "443", "retryOptions": [], "properties": { "property": [ { "name": "ssl_ciphers", "value": "DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256" } ] }, "sSLInfo": { "ciphers": [], "clientAuthEnabled": "false", "enabled": "true", "ignoreValidationErrors": false, "keyAlias": "myCompanyKeyAlias", "keyStore": "ref://myCompanyKeystoreref", "protocols": [] }, "useBuiltInFreeTrialCert": false } -

अपडेट किए गए वर्चुअल होस्ट कॉन्फ़िगरेशन को किसी फ़ाइल में सेव करें. उदाहरण के लिए,

virtualhost-payload.json. -

इसका इस्तेमाल करके

virtualhostकॉन्फ़िगरेशन को बदलाव के साथ अपडेट करें किसी वर्चुअल होस्ट एपीआई को इस तरह से अपडेट करें:सार्वजनिक क्लाउड उपयोगकर्ता:

curl -v -X POST Content-Type: application/json https://api.enterprise.apigee.com/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -d @virtualhost-payload.json -u {username}

निजी Cloud उपयोगकर्ता:

curl -v -X POST Content-Type: application/json http://{management_server_IP}:8080/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -d @virtualhost-payload.json -u {username}

काम करने वाले साइफ़र सुइट

Apigee, इन साइफ़र सुइट के साथ काम करता है:

ECDHE-RSA-AES256-GCM-SHA384 ECDHE-RSA-AES256-SHA384 ECDHE-RSA-AES256-SHA DHE-RSA-AES256-GCM-SHA384 DHE-RSA-AES256-SHA256 DHE-RSA-AES256-SHA DHE-RSA-CAMELLIA256-SHA AES256-GCM-SHA384 AES256-SHA256 AES256-SHA CAMELLIA256-SHA ECDHE-RSA-AES128-GCM-SHA256 ECDHE-RSA-AES128-SHA256 ECDHE-RSA-AES128-SHA DHE-RSA-AES128-GCM-SHA256 DHE-RSA-AES128-SHA256 DHE-RSA-AES128-SHA DHE-RSA-CAMELLIA128-SHA AES128-GCM-SHA256 AES128-SHA256 AES128-SHA CAMELLIA128-SHA

वर्चुअल होस्ट पर साइफ़र सुइट की पुष्टि करना

इस सेक्शन में, साइफ़र सुइट के सही होने की पुष्टि करने का तरीका बताया गया है Edge API का इस्तेमाल करके, वर्चुअल होस्ट पर बदलाव किया गया.

- लागू करें

नीचे दिखाए गए तरीके से

virtualhostकॉन्फ़िगरेशन पाने के लिए, वर्चुअल होस्ट एपीआई पाएं:सार्वजनिक क्लाउड उपयोगकर्ता:

curl -v -X GET https://api.enterprise.apigee.com/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username}निजी Cloud उपयोगकर्ता:

curl -v -X GET http://{management_server_IP}:8080/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username} -

पुष्टि करें कि

ssl_ciphersप्रॉपर्टी नई वैल्यू पर सेट की गई है.अपडेट किए गए वर्चुअल होस्ट कॉन्फ़िगरेशन का उदाहरण:

{ "hostAliases": [ "api.myCompany,com", ], "interfaces": [], "listenOptions": [], "name": "secure", "port": "443", "retryOptions": [], "properties": { "property": [ { "name": "ssl_ciphers", "value": "DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256" } ] }, "sSLInfo": { "ciphers": [], "clientAuthEnabled": "false", "enabled": "true", "ignoreValidationErrors": false, "keyAlias": "myCompanyKeyAlias", "keyStore": "ref://myCompanyKeystoreref", "protocols": [] }, "useBuiltInFreeTrialCert": false }ऊपर दिए गए उदाहरण में, ध्यान दें कि

ssl_ciphersको नई वैल्यू के साथ सेट किया गया है. -

अगर आपको अब भी

ssl_ciphersकी पुरानी वैल्यू दिखती है, तो पुष्टि करें कि आपने में बताए गए सभी चरणों का पालन किया वर्चुअल होस्ट पर साइफ़र सुइट को सही तरीके से कॉन्फ़िगर करें. अगर आपसे कोई चरण छूट गया है, तो सभी चरणों को फिर से सही तरीके से दोहराएं. - अगर अब भी वर्चुअल होस्ट में साइफ़र सुइट अपडेट करने या जोड़ने में समस्या आ रही है, तो संपर्क करें Apigee Edge की सहायता टीम.

राऊटर पर साइफ़र सुइट कॉन्फ़िगर करना

इस सेक्शन में राऊटर पर साइफ़र सुइट को कॉन्फ़िगर करने का तरीका बताया गया है. साइफ़र सुइट

राऊटर प्रॉपर्टी के ज़रिए कॉन्फ़िगर किया गया है

conf_load_balancing_load.balancing.driver.server.ssl.ciphers, जिससे पता चलता है कि

कोलन से अलग किए गए स्वीकार किए गए साइफ़र सुइट.

राऊटर पर साइफ़र सुइट कॉन्फ़िगर करने के लिए, ये काम करें:

-

राऊटर मशीन पर, यहां दी गई फ़ाइल को एडिटर में खोलें. अगर यह पहले से मौजूद नहीं है, फिर उसे बनाएं.

/opt/apigee/customer/application/router.properties

उदाहरण के लिए,

viका इस्तेमाल करके फ़ाइल खोलने के लिए, नीचे दी गई चीज़ें डालें:vi /opt/apigee/customer/application/router.properties

-

propertiesफ़ाइल में, इस फ़ॉर्मैट में एक लाइन जोड़ें. colon_separated_cipher_suites के लिए मान:conf_load_balancing_load.balancing.driver.server.ssl.ciphers=colon_separated_cipher_suites

उदाहरण के लिए, अगर आपको सिर्फ़ साइफ़र सुइट को अनुमति देनी है

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256औरTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256इसके बाद, संबंधित OpenSSL साइफ़र मैनपेज जैसा कि नीचे दी गई टेबल में दिखाया गया है:साइफ़र सुइट OpenSSL की साइफ़र स्ट्रिंग TLS_DHE_RSA_WITH_AES_128_GCM_SHA256DHE-RSA-AES128-GCM-SHA256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256ECDHE-RSA-AES128-GCM-SHA256और फिर ये लाइन जोड़ें:

conf_load_balancing_load.balancing.driver.server.ssl.ciphers=DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256

- बदलावों को सेव करें.

-

पक्का करें कि इस प्रॉपर्टी फ़ाइल का मालिकाना हक,

apigeeउपयोगकर्ता के पास है, जैसा कि यहां दिखाया गया है:chown apigee:apigee /opt/apigee/customer/application/router.properties

-

नीचे बताए गए तरीके से राऊटर को रीस्टार्ट करें:

/opt/apigee/apigee-service/bin/apigee-service edge-router restart

- अगर आपके पास एक से ज़्यादा राऊटर हैं, तो ऊपर बताया गया तरीका सभी राऊटर के लिए दोहराएं.

राऊटर पर साइफ़र सुइट की पुष्टि करना

इस सेक्शन में बताया गया है कि राऊटर पर साइफ़र सुइट में बदलाव करने की पुष्टि कैसे की जाए.

-

राऊटर पर, प्रॉपर्टी खोजें

Apigee का इस्तेमाल करने वाला

conf_load_balancing_load.balancing.driver.server.ssl.ciphers/opt/apigeeफ़ोल्डर से उपयोगिता खोजें और यह देखने के लिए जाँचें कि क्या यह इसके साथ सेट किया गया है नई वैल्यू इस तरह दिखेगी:/opt/apigee/apigee-service/bin/apigee-service edge-router configure -search conf_load_balancing_load.balancing.driver.server.ssl.ciphers

-

अगर नए साइफ़र सुइट, राऊटर पर सेट कर दिए जाते हैं, तो ऊपर दिया गया निर्देश

सबमिट करें.

ऊपर दिए गए

searchकमांड से मिलने वाला सैंपल नतीजा नीचे दिया गया है. ऐसा तब होता है, जब साइफ़र सुइट कोDHE-RSA-AES128-GCM-SHA256औरECDHE-RSA-AES128-GCM-SHA256:Found key conf_load_balancing_load.balancing.driver.server.ssl.ciphers, with value, DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256, in /opt/apigee/customer//application/router.properties

ऊपर दिए गए उदाहरण में, ध्यान दें कि प्रॉपर्टी

conf_load_balancing_load.balancing.driver.server.ssl.ciphersसेट हो गया है को नए साइफ़र सुइट की वैल्यू के तौर पर सेट कर सकते हैं. इससे पता चलता है कि साइफ़र सुइट OpenSSL को साइफ़र स्ट्रिंग में अपडेट किया गयाDHE-RSA-AES128-GCM-SHA25और राऊटर परECDHE-RSA-AES128-GCM-SHA256. -

अगर आपको अब भी साइफ़र सुइट की पुरानी वैल्यू दिखती हैं

conf_load_balancing_load.balancing.driver.server.ssl.ciphersऔर इसके बाद पुष्टि करें ध्यान दें कि आपने इसमें बताए गए सभी चरणों का पालन किया है रूटर पर साइफ़र सुइट को सही तरीके से कॉन्फ़िगर करना. अगर आपसे कोई चरण छूट गया है, तो सभी चरणों को फिर से सही तरीके से दोहराएं. - अगर आप अब भी राऊटर पर साइफ़र सुइट में बदलाव नहीं कर पा रहे हैं, तो संपर्क करें Apigee Edge की सहायता टीम.