Edge for Private Cloud phiên bản 4.17.09

Bài viết Cài đặt và định cấu hình SSO của Edge sẽ mô tả cách cài đặt và định cấu hình mô-đun SSO của Edge để sử dụng HTTP trên cổng 9099, như được chỉ định bởi thuộc tính sau trong tệp cấu hình:

SSO_TOMCAT_PROFILE=DEFAULT

Hoặc bạn có thể đặt SSO_TOMCAT_PROFILE thành một trong các lựa chọn sau để bật quyền truy cập HTTPS:

- SSL_PROXY – Định cấu hình apigee-sso ở chế độ proxy, nghĩa là bạn có đã cài đặt một trình cân bằng tải trước apigee-sso và TLS kết thúc trên tải trình cân bằng. Sau đó, bạn chỉ định cổng được dùng trên apigee-sso cho các yêu cầu từ tải trình cân bằng.

- SSL_TERMINATION – Đã bật quyền truy cập TLS vào apigee-sso, mô-đun SSO của Edge, trên cổng bạn chọn. Bạn phải chỉ định một kho khoá cho chế độ này chứa chứng chỉ do một CA. Bạn không thể sử dụng chứng chỉ tự ký.

Bạn có thể chọn bật HTTPS tại thời điểm ban đầu cài đặt và định cấu hình apigee-sso hoặc có thể bật sau.

Việc bật quyền truy cập HTTPS vào apigee-sso bằng một trong hai chế độ sẽ tắt HTTP truy cập. Tức là bạn không thể truy cập apigee-sso bằng cả HTTP và HTTPS đồng thời.

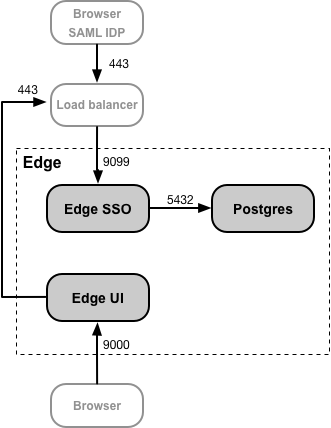

Bật chế độ SSL_PROXY

Ở chế độ SSL_PROXY, hệ thống của bạn sử dụng trình cân bằng tải ở phía trước mô-đun SSO của cạnh và chấm dứt TLS trên trình cân bằng tải. Trong hình bên dưới, trình cân bằng tải chấm dứt TLS trên cổng 443, sau đó chuyển tiếp các yêu cầu đến mô-đun SSO của cạnh trên cổng 9099:

Trong cấu hình này, bạn tin tưởng kết nối từ trình cân bằng tải đến mô-đun SSO của Edge nên không cần phải sử dụng TLS cho kết nối đó. Tuy nhiên, các tổ chức bên ngoài, chẳng hạn như SAML IDP, bây giờ phải truy cập mô-đun SSO của cạnh trên cổng 443, không phải trên cổng không được bảo vệ của 9099.

Lý do bạn cần định cấu hình mô-đun SSO của cạnh ở chế độ SSL_PROXY là vì mô-đun SSO của cạnh tự động tạo các URL chuyển hướng được IDP sử dụng từ bên ngoài trong quá trình xác thực. Do đó, các URL chuyển hướng này phải chứa số cổng bên ngoài trên trình cân bằng tải, 443 in ví dụ này và không phải là cổng bên trong trên mô-đun SSO của Edge, 9099.

Lưu ý: Bạn không cần phải tạo chứng chỉ và khoá TLS cho chế độ SSL_PROXY vì kết nối từ trình cân bằng tải cho mô-đun SSO của Edge sử dụng HTTP.

Cách định cấu hình mô-đun SSO của cạnh cho chế độ SSL_PROXY:

- Thêm các chế độ cài đặt sau vào tệp cấu hình:

# Bật chế độ SSL_PROXY.

SSO_TOMCAT_PROFILE=SSL_PROXY

# Chỉ định cổng apigee-sso, thường là từ 1025 đến 65535.

# Thông thường, các cổng 1024 trở xuống yêu cầu quyền truy cập thư mục gốc bằng apigee-sso.

# Giá trị mặc định là 9099.

SSO_TOMCAT_PORT=9099

# Chỉ định số cổng trên trình cân bằng tải để chấm dứt TLS.

# Cần có số cổng này để apigee-sso tự động tạo URL chuyển hướng.

SSO_TOMCAT_PROXY_PORT=443

SSO_PUBLIC_URL_PORT=443

# Thiết lập lược đồ truy cập công khai của apigee-sso thành https.

SSO_PUBLIC_URL_SCHEME=https - Định cấu hình mô-đun SSO cho cạnh:

> /opt/apigee/apigee-service/bin/apigee-service apigee-sso thiết lập -f configFile - Cập nhật cấu hình Nhà cung cấp danh tính (IDP) để thực hiện yêu cầu HTTPS trên cổng 443 của tải để truy cập vào tính năng SSO của Edge. Xem bài viết Định cấu hình SAML Nhà cung cấp danh tính để tìm hiểu thêm.

- Cập nhật cấu hình giao diện người dùng Edge cho HTTPS bằng cách đặt các thuộc tính sau:

SSO_PUBLIC_URL_PORT=443

SSO_PUBLIC_URL_SCHEME=https

Hãy xem bài viết Bật SAML trên giao diện người dùng Edge để biết thêm thông tin. - Nếu bạn đã cài đặt cổng Dịch vụ dành cho nhà phát triển hoặc API BaaS, hãy cập nhật chúng để sử dụng HTTPS nhằm truy cập vào SSO Ede. Để biết thêm thông tin, hãy xem:

Bật chế độ SSL_TERMINATION

Đối với chế độ SSL_TERMINATION, bạn phải:

- Tạo một chứng chỉ và khoá TLS rồi lưu trữ những thông tin này trong một tệp kho khoá. Bạn không thể sử dụng chứng chỉ tự ký. Bạn phải tạo chứng chỉ của một CA.

- Cập nhật chế độ cài đặt cấu hình cho apigee-sso.

Cách tạo tệp kho khoá qua chứng chỉ và khoá của bạn:

- Tạo thư mục cho tệp JKS:

> sudo mkdir -p /opt/apigee/customer/application/apigee-sso/tomcat-ssl/ - Thay đổi sang thư mục mới:

> cd /opt/apigee/customer/application/apigee-sso/tomcat-ssl/ - Tạo tệp JKS chứa chứng chỉ và khoá. Bạn phải chỉ định một kho khoá cho chế độ này có chứa chứng chỉ do một CA ký. Bạn không thể sử dụng chứng chỉ tự ký. Ví dụ về tạo tệp JKS, hãy xem Định cấu hình TLS/SSL cho Edge On Văn phòng.

- Tạo tệp JKS thuộc sở hữu của "apigee" người dùng:

> sudo chown -R apigee:apigee /opt/apigee/customer/application/apigee-sso/tomcat-ssl

Cách định cấu hình mô-đun SSO cho cạnh:

- Thêm các chế độ cài đặt sau vào tệp cấu hình:

# Bật chế độ SSL_TERMINATION.

SSO_TOMCAT_PROFILE=SSL_TERMINATION

# Chỉ định đường dẫn đến tệp kho khoá.

SSO_TOMCAT_KEYSTORE_FILEPATH=/opt/apigee/customer/application/apigee-sso/tomcat-ssl/keystore.jks

SSO_TOMCAT_KEYSTORE_ALIAS=sso

# Mật khẩu được chỉ định khi bạn tạo kho khoá.

SSO_TOMCAT_KEYSTORE_PASSWORD=keystorePassword

# Chỉ định số cổng HTTPS trong khoảng từ 1025 đến 65535.

# Thông thường, các cổng 1024 trở xuống yêu cầu quyền truy cập thư mục gốc bằng apigee-sso.

# Giá trị mặc định là 9099.

SSO_TOMCAT_PORT=9443

SSO_PUBLIC_URL_PORT=9443

# Thiết lập lược đồ truy cập công khai của apigee-sso thành https.

SSO_PUBLIC_URL_SCHEME=https - Định cấu hình mô-đun SSO cho cạnh:

> /opt/apigee/apigee-service/bin/apigee-service apigee-sso thiết lập -f configFile - Cập nhật cấu hình IDP của bạn để thực hiện yêu cầu HTTPS trên cổng 9443 của tải để truy cập vào tính năng SSO của Edge. Xem bài viết Định cấu hình SAML Nhà cung cấp danh tính để tìm hiểu thêm.

- Cập nhật cấu hình giao diện người dùng Edge cho HTTPS bằng cách đặt các thuộc tính sau:

SSO_PUBLIC_URL_PORT=9443

SSO_PUBLIC_URL_SCHEME=https

Hãy xem bài viết Bật SAML trên giao diện người dùng Edge để biết thêm thông tin. - Nếu bạn đã cài đặt cổng Dịch vụ dành cho nhà phát triển hoặc API BaaS, hãy cập nhật chúng để sử dụng HTTPS nhằm truy cập vào SSO Ede. Để biết thêm thông tin, hãy xem:

Đặt SSO_TOMCAT_PROXY_PORT khi sử dụng chế độ SSL_TERMINATION

Bạn có thể đặt một trình cân bằng tải ở phía trước mô-đun SSO của cạnh để chấm dứt TLS trên tải mà còn bật TLS giữa trình cân bằng tải và SSO của cạnh. Trong hình trên cho chế độ SSL_PROXY, đây là có nghĩa là kết nối từ trình cân bằng tải đến SSO của cạnh sử dụng TLS.

Trong trường hợp này, bạn định cấu hình TLS trong SSO của Edge giống như đã thực hiện ở trên cho chế độ SSL_TERMINATION. Tuy nhiên, nếu tải trình cân bằng sử dụng số cổng TLS khác với số dịch vụ SSO của cạnh sử dụng cho TLS, sau đó bạn cũng phải chỉ định SSO_TOMCAT_PROXY_PORT trong tệp cấu hình. Ví dụ:

- Trình cân bằng tải chấm dứt TLS trên cổng 443

- Tính năng SSO ở cạnh chấm dứt TLS trên cổng 9443

Hãy nhớ bao gồm chế độ cài đặt sau đây trong tệp cấu hình:

# Chỉ định cổng

trên trình cân bằng tải để chấm dứt TLS.

# Số cổng này là

Các trang thiết bị

để apigee-sso xử lýlệnh chuyển hướng phủ định

URL.

SSO_TOMCAT_PROXY_PORT=443

SSO_PUBLIC_URL_PORT=443

Định cấu hình cho IDP và giao diện người dùng Edge để thực hiện các yêu cầu HTTPS trên cổng 443.