Edge for Private Cloud نسخه 4.17.09

هنگامی که SAML فعال است، اصلی (یک کاربر Edge UI) درخواست دسترسی به ارائه دهنده خدمات (Edge SSO) می کند. سپس Edge SSO یک ادعای هویت را از ارائهدهنده هویت SAML (IDP) درخواست میکند و دریافت میکند و از آن ادعا برای ایجاد توکن OAuth2 مورد نیاز برای دسترسی به رابط کاربری Edge استفاده میکند. سپس کاربر به رابط کاربری Edge هدایت می شود.

Edge از بسیاری از IDP ها، از جمله Okta و Microsoft Active Directory Federation Services (ADFS) پشتیبانی می کند. برای اطلاعات در مورد پیکربندی ADFS برای استفاده با Edge، به پیکربندی لبه به عنوان یک طرف متکی در ADFS IDP مراجعه کنید. برای Okta، بخش زیر را ببینید.

برای پیکربندی SAML IDP، Edge به یک آدرس ایمیل برای شناسایی کاربر نیاز دارد. بنابراین، ارائهدهنده هویت باید یک آدرس ایمیل را به عنوان بخشی از ادعای هویت بازگرداند.

علاوه بر این، ممکن است به برخی یا همه موارد زیر نیاز داشته باشید:

| تنظیمات | شرح |

|---|---|

| URL فراداده | SAML IDP ممکن است به URL فراداده Edge SSO نیاز داشته باشد. URL ابرداده به شکل زیر است: پروتکل :// apigee_sso_IP_DNS : port /saml/metadata مثلا: http:// apigee_sso_IP_or_DNS :9099/saml/metadata |

| URL خدمات مصرف کننده ادعا | می تواند به عنوان URL تغییر مسیر به Edge پس از وارد کردن اعتبار IDP توسط کاربر به شکل زیر استفاده شود: پروتکل :// apigee_sso_IP_DNS : port /saml/SSO/alias/apigee-saml-login-opdk مثلا: http:// apigee_sso_IP_or_DNS :9099/saml/SSO/alias/apigee-saml-login-opdk |

URL خروجی واحد | میتوانید Edge SSO را برای پشتیبانی از خروج از سیستم پیکربندی کنید. برای اطلاعات بیشتر به پیکربندی خروج واحد از رابط کاربری Edge مراجعه کنید. URL خروجی تک SSO Edge به شکل زیر است: پروتکل :// apigee_sso_IP_DNS : port /saml/SingleLogout/alias/apigee-saml-login-opdk مثلا: http:// apigee_sso_IP_DNS :9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

شناسه نهاد SP (یا URI مخاطب) | برای Edge SSO: apigee-saml-login-opdk |

پیکربندی Okta

برای پیکربندی Okta:

- وارد Okta شوید.

- برنامه ها را انتخاب کنید و سپس برنامه SAML خود را انتخاب کنید.

- برای افزودن هر کاربر به برنامه، تب Assignments را انتخاب کنید. این کاربران میتوانند وارد رابط کاربری Edge شوند و تماسهای API Edge برقرار کنند. با این حال، ابتدا باید هر کاربر را به یک سازمان Edge اضافه کنید و نقش کاربر را مشخص کنید. برای اطلاعات بیشتر به ثبت نام کاربران جدید Edge مراجعه کنید.

- برای به دست آوردن URL فراداده Identity Provider، برگه Sign on را انتخاب کنید. آن URL را ذخیره کنید زیرا برای پیکربندی Edge به آن نیاز دارید.

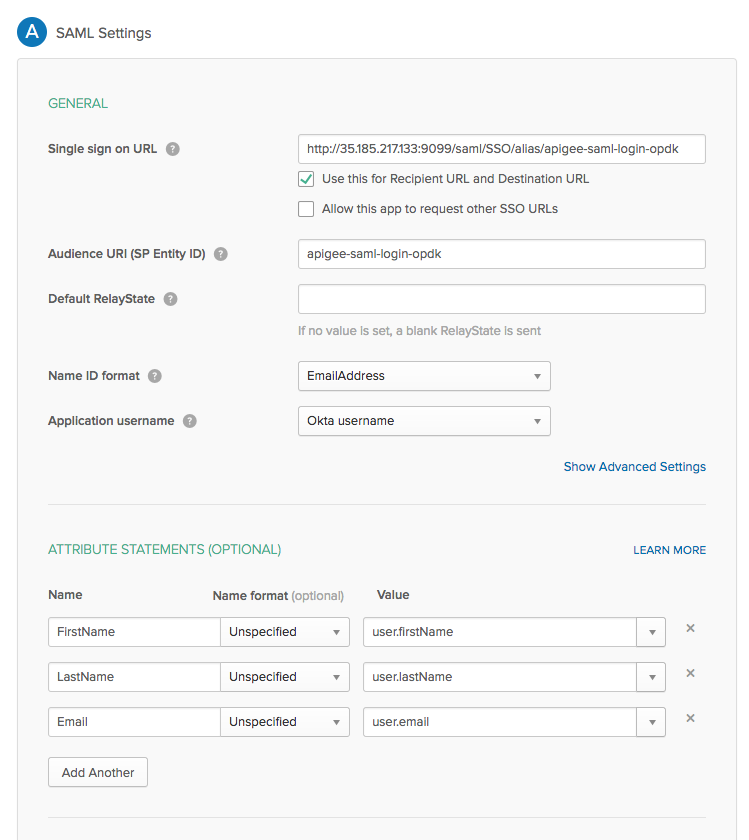

- همانطور که در جدول زیر نشان داده شده است، تب General را برای پیکربندی برنامه Okta انتخاب کنید:

| تنظیمات | شرح |

|---|---|

| یک علامت در URL | نشانی اینترنتی هدایت مجدد به Edge را برای استفاده پس از وارد کردن اطلاعات کاربری Okta توسط کاربر مشخص می کند. این URL به شکل زیر است: http:// apigee_sso_IP_DNS :9099/saml/SSO/alias/apigee-saml-login-opdk یا اگر قصد دارید TLS را در apigee-sso فعال کنید: https:// apigee_sso_IP_DNS :9099/saml/SSO/alias/apigee-saml-login-opdk که در آن apigee_sso_IP_DNS آدرس IP یا نام DNS گره میزبان apigee-sso است. توجه داشته باشید که این URL به حروف کوچک و بزرگ حساس است و SSO باید با حروف بزرگ نشان داده شود. اگر یک load balancer در جلوی apigee-sso دارید، آدرس IP یا نام DNS apigee-sso را همانطور که از طریق load balancer ارجاع داده شده است، مشخص کنید. |

| از این برای URL گیرنده و URL مقصد استفاده کنید | این چک باکس را تنظیم کنید. |

| URI مخاطب (شناسه نهاد SP) | روی apigee-saml-login-opdk تنظیم کنید |

| RelayState پیش فرض | می تواند خالی بگذارد. |

| فرمت شناسه نام | آدرس ایمیل را مشخص کنید. |

| نام کاربری برنامه | نام کاربری Okta را مشخص کنید. |

| بیانیه های ویژگی (اختیاری) | همانطور که در تصویر زیر نشان داده شده است، FirstName ، LastName و Email را مشخص کنید. |

پس از اتمام کار، کادر محاورهای تنظیمات SAML باید به صورت زیر ظاهر شود:

Edge for Private Cloud نسخه 4.17.09

هنگامی که SAML فعال است، اصلی (یک کاربر Edge UI) درخواست دسترسی به ارائه دهنده خدمات (Edge SSO) می کند. سپس Edge SSO یک ادعای هویت را از ارائهدهنده هویت SAML (IDP) درخواست میکند و دریافت میکند و از آن ادعا برای ایجاد توکن OAuth2 مورد نیاز برای دسترسی به رابط کاربری Edge استفاده میکند. سپس کاربر به رابط کاربری Edge هدایت می شود.

Edge از بسیاری از IDP ها، از جمله Okta و Microsoft Active Directory Federation Services (ADFS) پشتیبانی می کند. برای اطلاعات در مورد پیکربندی ADFS برای استفاده با Edge، به پیکربندی لبه به عنوان یک طرف متکی در ADFS IDP مراجعه کنید. برای Okta، بخش زیر را ببینید.

برای پیکربندی SAML IDP، Edge به یک آدرس ایمیل برای شناسایی کاربر نیاز دارد. بنابراین، ارائهدهنده هویت باید یک آدرس ایمیل را به عنوان بخشی از ادعای هویت بازگرداند.

علاوه بر این، ممکن است به برخی یا همه موارد زیر نیاز داشته باشید:

| تنظیمات | شرح |

|---|---|

| URL فراداده | SAML IDP ممکن است به URL فراداده Edge SSO نیاز داشته باشد. URL ابرداده به شکل زیر است: پروتکل :// apigee_sso_IP_DNS : port /saml/metadata مثلا: http:// apigee_sso_IP_or_DNS :9099/saml/metadata |

| URL خدمات مصرف کننده ادعا | می تواند به عنوان URL تغییر مسیر به Edge پس از وارد کردن اعتبار IDP توسط کاربر به شکل زیر استفاده شود: پروتکل :// apigee_sso_IP_DNS : port /saml/SSO/alias/apigee-saml-login-opdk مثلا: http:// apigee_sso_IP_or_DNS :9099/saml/SSO/alias/apigee-saml-login-opdk |

URL خروجی واحد | میتوانید Edge SSO را برای پشتیبانی از خروج از سیستم پیکربندی کنید. برای اطلاعات بیشتر به پیکربندی خروج واحد از رابط کاربری Edge مراجعه کنید. URL خروجی تک SSO Edge به شکل زیر است: پروتکل :// apigee_sso_IP_DNS : port /saml/SingleLogout/alias/apigee-saml-login-opdk مثلا: http:// apigee_sso_IP_DNS :9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

شناسه نهاد SP (یا URI مخاطب) | برای Edge SSO: apigee-saml-login-opdk |

پیکربندی Okta

برای پیکربندی Okta:

- وارد Okta شوید.

- برنامه ها را انتخاب کنید و سپس برنامه SAML خود را انتخاب کنید.

- برای افزودن هر کاربر به برنامه، تب Assignments را انتخاب کنید. این کاربران میتوانند وارد رابط کاربری Edge شوند و تماسهای API Edge برقرار کنند. با این حال، ابتدا باید هر کاربر را به یک سازمان Edge اضافه کنید و نقش کاربر را مشخص کنید. برای اطلاعات بیشتر به ثبت نام کاربران جدید Edge مراجعه کنید.

- برای به دست آوردن URL فراداده Identity Provider، برگه Sign on را انتخاب کنید. آن URL را ذخیره کنید زیرا برای پیکربندی Edge به آن نیاز دارید.

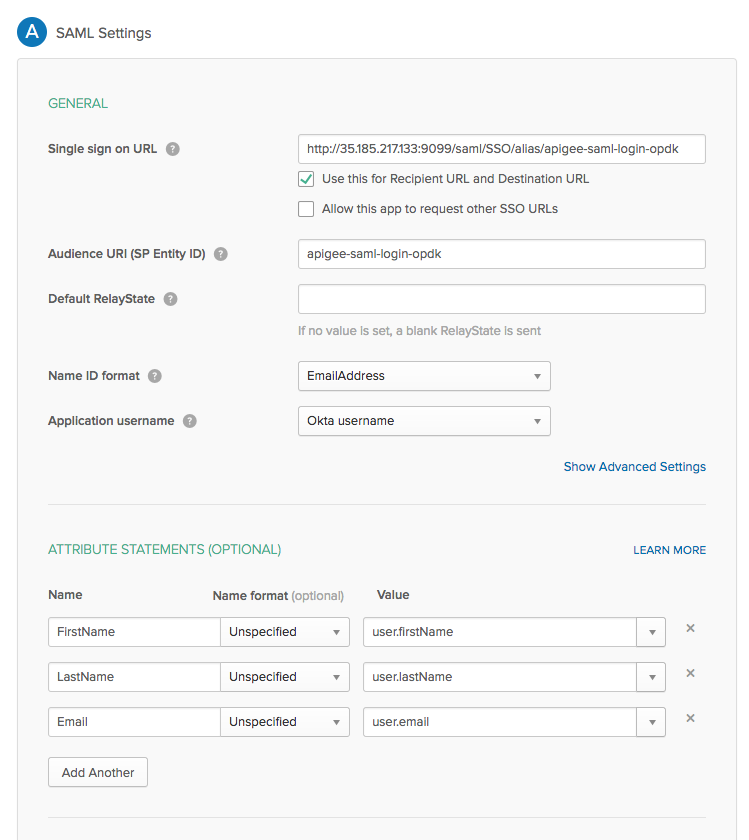

- همانطور که در جدول زیر نشان داده شده است، تب General را برای پیکربندی برنامه Okta انتخاب کنید:

| تنظیمات | شرح |

|---|---|

| یک علامت در URL | نشانی اینترنتی هدایت مجدد به Edge را برای استفاده پس از وارد کردن اطلاعات کاربری Okta توسط کاربر مشخص می کند. این URL به شکل زیر است: http:// apigee_sso_IP_DNS :9099/saml/SSO/alias/apigee-saml-login-opdk یا اگر قصد دارید TLS را در apigee-sso فعال کنید: https:// apigee_sso_IP_DNS :9099/saml/SSO/alias/apigee-saml-login-opdk که در آن apigee_sso_IP_DNS آدرس IP یا نام DNS گره میزبان apigee-sso است. توجه داشته باشید که این URL به حروف کوچک و بزرگ حساس است و SSO باید با حروف بزرگ نشان داده شود. اگر یک load balancer در جلوی apigee-sso دارید، آدرس IP یا نام DNS apigee-sso را همانطور که از طریق load balancer ارجاع داده شده است، مشخص کنید. |

| از این برای URL گیرنده و URL مقصد استفاده کنید | این چک باکس را تنظیم کنید. |

| URI مخاطب (شناسه نهاد SP) | روی apigee-saml-login-opdk تنظیم کنید |

| RelayState پیش فرض | می تواند خالی بگذارد. |

| فرمت شناسه نام | آدرس ایمیل را مشخص کنید. |

| نام کاربری برنامه | نام کاربری Okta را مشخص کنید. |

| بیانیه های ویژگی (اختیاری) | همانطور که در تصویر زیر نشان داده شده است، FirstName ، LastName و Email را مشخص کنید. |

پس از اتمام کار، کادر محاورهای تنظیمات SAML باید به صورت زیر ظاهر شود: