Edge per Private Cloud v4.18.05

Installare e configurare l'accesso SSO perimetrale descrive come per installare e configurare il modulo SSO Edge per l'utilizzo del protocollo HTTP sulla porta 9099, come specificato seguente proprietà nel file di configurazione:

SSO_TOMCAT_PROFILE=DEFAULT

In alternativa, puoi impostare SSO_TOMCAT_PROFILE su una delle seguenti opzioni

per abilitare l'accesso HTTPS:

- SSL_PROXY: configura

apigee-ssoin modalità proxy, il che significa che hai ha installato un bilanciatore del carico perapigee-ssoe ha terminato il protocollo TLS sul carico con il bilanciatore del carico di rete passthrough esterno regionale. Devi quindi specificare la porta utilizzata suapigee-ssoper le richieste dal carico con il bilanciatore del carico di rete passthrough esterno regionale. - SSL_TERMINATION - Accesso TLS abilitato a

apigee-sso, il modulo SSO Edge, nella di rete che preferisci. Per questa modalità è necessario specificare un archivio chiavi che contenga un certificato firmato da Canada. Non puoi utilizzare un certificato autofirmato.

Puoi scegliere di attivare HTTPS al momento dell'installazione e della configurazione iniziali

apigee-sso. In alternativa, puoi abilitarla in un secondo momento.

Se attivi l'accesso HTTPS a apigee-sso utilizzando una delle due modalità, il protocollo HTTP viene disabilitato

l'accesso. Ciò significa che non puoi accedere a apigee-sso utilizzando sia HTTP che HTTPS

contemporaneamente.

Attiva modalità SSL_PROXY

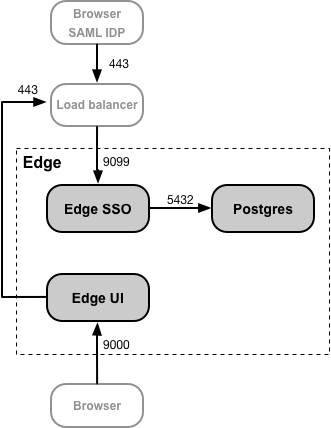

In modalità SSL_PROXY, il tuo impianto

utilizza un bilanciatore del carico davanti al modulo SSO perimetrale e termina il protocollo TLS sul bilanciatore del carico. Nella

Nella figura seguente, il bilanciatore del carico termina TLS sulla porta 443 e quindi inoltra le richieste alla

il modulo SSO Edge sulla porta 9099:

In questa configurazione, consideri attendibile la connessione dal bilanciatore del carico al modulo SSO perimetrale pertanto non è necessario utilizzare TLS per quella connessione. Tuttavia, le entità esterne, come il protocollo SAML, L'IdP, ora deve accedere al modulo SSO Edge sulla porta 443, non sulla porta non protetta di 9099.

Il motivo per cui è necessario configurare il modulo SSO perimetrale in modalità SSL_PROXY è che il modulo SSO perimetrale

genera automaticamente URL di reindirizzamento utilizzati esternamente dall’IdP come parte del processo di autenticazione.

Pertanto, questi URL di reindirizzamento devono contenere il numero di porta esterna sul bilanciatore del carico, 443 in

nell'esempio e non nella porta interna del modulo Edge SSO 9099.

Nota: non è necessario creare un certificato e una chiave TLS per

SSL_PROXY perché la connessione dal bilanciatore del carico al modulo SSO Edge

utilizza HTTP.

Per configurare il modulo SSO perimetrale per la modalità SSL_PROXY:

- Aggiungi le seguenti impostazioni al file di configurazione:

# Enable SSL_PROXY mode. SSO_TOMCAT_PROFILE=SSL_PROXY # Specify the apigee-sso port, typically between 1025 and 65535. # Typically ports 1024 and below require root access by apigee-sso. # The default is 9099. SSO_TOMCAT_PORT=9099 # Specify the port number on the load balancer for terminating TLS. # This port number is necessary for apigee-sso to auto-generate redirect URLs. SSO_TOMCAT_PROXY_PORT=443 SSO_PUBLIC_URL_PORT=443 # Set public access scheme of apigee-sso to https. SSO_PUBLIC_URL_SCHEME=https

- Configura il modulo SSO Edge:

/opt/apigee/apigee-service/bin/apigee-service apigee-sso setup -f configFile

- Aggiorna la configurazione del tuo IdP per effettuare una richiesta HTTPS sulla porta 443 del carico tramite il bilanciatore del carico di rete per l'accesso al servizio SSO perimetrale. Vedi Configurare il protocollo SAML IdP per saperne di più.

- Aggiorna la configurazione della UI Edge per HTTPS impostando le seguenti proprietà nel file di configurazione:

SSO_PUBLIC_URL_PORT=443 SSO_PUBLIC_URL_SCHEME=https

Quindi, aggiorna la UI Edge:

/opt/apigee/apigee-service/bin/apigee-service edge-ui configure-sso -f configFile

Per saperne di più, vedi Abilitare SAML sulla UI Edge.

- Se hai installato il portale Apigee Developer Services (o semplicemente il portale), aggiornalo in modo che utilizzi HTTPS per accedere all'accesso SSO di Ede. Per ulteriori informazioni, vedi Configurazione del portale per l'utilizzo di SAML per comunicare con Edge

Attiva modalità SSL_TERMINATION

Per la modalità SSL_TERMINATION, devi:

- Generare un certificato e una chiave TLS e archiviarli in un file di archivio chiavi. Non puoi utilizzare un certificato autofirmato. Devi generare un certificato da una CA.

- Aggiorna le impostazioni di configurazione per

apigee-sso.

Per creare un file di archivio chiavi dal certificato e dalla chiave:

- Crea una directory per il file JKS:

sudo mkdir -p /opt/apigee/customer/application/apigee-sso/tomcat-ssl/

- Passa alla nuova directory:

cd /opt/apigee/customer/application/apigee-sso/tomcat-ssl/

- Crea un file JKS contenente il certificato e la chiave. Devi specificare un archivio chiavi per questa modalità che contiene un certificato firmato da un'autorità di certificazione. Non puoi utilizzare un certificato autofirmato. Ad esempio, sulla creazione di un file JKS, consulta l'argomento Configurazione di TLS/SSL per Edge on-premise.

- Rendi il file JKS di proprietà di "apigee" utente:

sudo chown -R apigee:apigee /opt/apigee/customer/application/apigee-sso/tomcat-ssl

Per configurare il modulo SSO perimetrale:

- Aggiungi le seguenti impostazioni al file di configurazione:

# Enable SSL_TERMINATION mode. SSO_TOMCAT_PROFILE=SSL_TERMINATION # Specify the path to the keystore file. SSO_TOMCAT_KEYSTORE_FILEPATH=/opt/apigee/customer/application/apigee-sso/tomcat-ssl/keystore.jks SSO_TOMCAT_KEYSTORE_ALIAS=sso # The password specified when you created the keystore. SSO_TOMCAT_KEYSTORE_PASSWORD=keystorePassword # Specify the HTTPS port number between 1025 and 65535. # Typically ports 1024 and below require root access by apigee-sso. # The default is 9099. SSO_TOMCAT_PORT=9443 SSO_PUBLIC_URL_PORT=9443 # Set public access scheme of apigee-sso to https. SSO_PUBLIC_URL_SCHEME=https

- Configura il modulo SSO Edge:

/opt/apigee/apigee-service/bin/apigee-service apigee-sso setup -f configFile

- Aggiorna la configurazione IdP per effettuare una richiesta HTTPS sulla porta 9443 del carico tramite il bilanciatore del carico di rete per l'accesso al servizio SSO perimetrale. Vedi Configurare il protocollo SAML IdP per saperne di più.

- Aggiorna la configurazione della UI Edge per HTTPS impostando le seguenti proprietà:

SSO_PUBLIC_URL_PORT=9443 SSO_PUBLIC_URL_SCHEME=https

Per saperne di più, vedi Abilitare SAML sulla UI Edge.

- Se hai installato il portale Servizi per gli sviluppatori, aggiornalo in modo che utilizzi HTTPS per accedere all'accesso SSO di Ede. Per ulteriori informazioni, consulta la sezione Configurazione del Portale Servizi per gli sviluppatori per utilizzare SAML per comunicare con Edge.

Impostazione di SSO_TOMCAT_PROXY_PORT quando si utilizza la modalità SSL_TERMINATION

Potresti avere un bilanciatore del carico davanti al modulo SSO perimetrale che termina TLS sul carico

ma anche di abilitare TLS tra il bilanciatore del carico e l'accesso SSO perimetrale. Nella figura sopra

per la modalità SSL_PROXY, significa che la connessione dal bilanciatore del carico all'accesso SSO perimetrale utilizza

TLS.

In questo scenario, configurerai TLS sull'accesso SSO perimetrale come hai fatto sopra per

Modalità SSL_TERMINATION. Tuttavia, se il carico

il bilanciatore del carico utilizza un numero di porta TLS diverso da quello utilizzato da Edge SSO per TLS, devi specificare anche

la proprietà SSO_TOMCAT_PROXY_PORT nel file di configurazione. Ad esempio:

- Il bilanciatore del carico termina TLS sulla porta 443

- Il servizio SSO perimetrale termina TLS sulla porta 9443

Assicurati di includere la seguente impostazione nel file di configurazione:

# Specify the port number on the load balancer for terminating TLS. # This port number is necessary for apigee-sso to generate redirect URLs. SSO_TOMCAT_PROXY_PORT=443 SSO_PUBLIC_URL_PORT=443

Configura l'IdP e la UI Edge per effettuare richieste HTTPS sulla porta 443.