Private Cloud용 Edge v4.18.05

Edge SSO 설치 및 구성에서 방법을 설명합니다. 포트 9099에서 HTTP를 사용하도록 Edge SSO 모듈을 설치하고 구성 파일에 다음 속성을 지정해야 합니다.

SSO_TOMCAT_PROFILE=DEFAULT

또는 SSO_TOMCAT_PROFILE를 다음 중 하나로 설정할 수 있습니다.

값으로 설정하여 HTTPS 액세스를 사용 설정할 수 있습니다.

- SSL_PROXY - 프록시 모드에서

apigee-sso를 구성합니다. 즉,apigee-sso앞에 부하 분산기를 설치하고 부하에 TLS를 종료함 배급합니다 그런 다음 로드의 요청에apigee-sso에 사용되는 포트를 지정합니다. 배급합니다 - SSL_TERMINATION - 다음에 대한 TLS 액세스 사용 설정

Edge SSO 모듈인

apigee-sso선택합니다. 인증 기관에서 서명한 인증서가 포함된 이 모드의 키 저장소를 지정해야 합니다. 있습니다. 자체 서명 인증서는 사용할 수 없습니다.

처음 설치하고 구성할 때 HTTPS를 사용하도록 선택할 수 있습니다.

apigee-sso 또는 나중에 사용 설정할 수 있습니다.

두 모드 중 하나를 사용하여 apigee-sso에 대한 HTTPS 액세스를 사용 설정하면 HTTP가 사용 중지됩니다.

액세스할 수 있습니다 즉, HTTP와 HTTPS를 모두 사용하여 apigee-sso에 액세스할 수 없습니다.

할 수 있습니다.

SSL_PROXY 모드 사용 설정

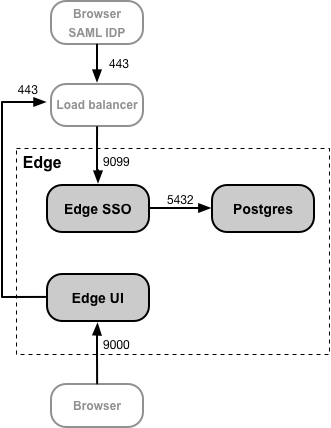

SSL_PROXY 모드에서는 시스템이

Edge SSO 모듈 앞에 부하 분산기를 사용하고 부하 분산기에서 TLS를 종료합니다. 포함

다음 그림에서 부하 분산기는 포트 443에서 TLS를 종료한 후

포트 9099에서 Edge SSO 모듈을 선택합니다.

이 구성에서는 부하 분산기에서 Edge SSO 모듈로의 연결을 신뢰합니다. 따라서 해당 연결에 TLS를 사용할 필요가 없습니다. 하지만 SAML과 같은 외부 개체는 IDP는 이제 보호되지 않는 포트 9099가 아닌 포트 443에서 Edge SSO 모듈에 액세스해야 합니다.

Edge SSO 모듈을 SSL_PROXY 모드로 구성하는 이유는 Edge SSO 모듈이

인증 프로세스의 일부로 IDP에서 외부에서 사용하는 리디렉션 URL을 자동으로 생성합니다.

따라서 이러한 리디렉션 URL에는 부하 분산기의 외부 포트 번호인 443

에지 SSO 모듈의 내부 포트인 9099가 아닙니다.

참고: TLS 인증서와 키를 만들 필요는 없습니다.

SSL_PROXY 모드로 전환됩니다. 부하 분산기에서 Edge SSO 모듈로의 연결이

HTTP를 사용합니다.

SSL_PROXY 모드에 Edge SSO 모듈을 구성하려면 다음 안내를 따르세요.

- 구성 파일에 다음 설정을 추가합니다.

# Enable SSL_PROXY mode. SSO_TOMCAT_PROFILE=SSL_PROXY # Specify the apigee-sso port, typically between 1025 and 65535. # Typically ports 1024 and below require root access by apigee-sso. # The default is 9099. SSO_TOMCAT_PORT=9099 # Specify the port number on the load balancer for terminating TLS. # This port number is necessary for apigee-sso to auto-generate redirect URLs. SSO_TOMCAT_PROXY_PORT=443 SSO_PUBLIC_URL_PORT=443 # Set public access scheme of apigee-sso to https. SSO_PUBLIC_URL_SCHEME=https

- Edge SSO 모듈을 구성합니다.

/opt/apigee/apigee-service/bin/apigee-service apigee-sso setup -f configFile

- 이제 로드의 포트 443에서 HTTPS 요청을 수행하도록 IDP 구성을 업데이트하세요. 에지 SSO에 액세스합니다 SAML 구성 IDP를 참고하세요.

- 구성 파일에서 다음 속성을 설정하여 HTTPS용 Edge UI 구성을 업데이트합니다.

SSO_PUBLIC_URL_PORT=443 SSO_PUBLIC_URL_SCHEME=https

그런 다음 Edge UI를 업데이트합니다.

/opt/apigee/apigee-service/bin/apigee-service edge-ui configure-sso -f configFile

자세한 내용은 Edge UI에서 SAML 사용 설정을 참조하세요.

- Apigee Developer Services 포털 (또는 간단히 포털)을 설치한 경우 HTTPS를 사용하도록 업데이트하세요. Ede SSO 액세스 자세한 내용은 다음을 참고하세요. SAML을 사용하여 Edge와 통신하도록 포털 구성

SSL_TERMINATION 모드 사용 설정

SSL_TERMINATION 모드의 경우 다음을 실행해야 합니다.

- TLS 인증서와 키를 생성하여 키 저장소 파일에 저장했습니다. 자체 서명 인증서를 사용할 수 있습니다. CA에서 인증서를 생성해야 합니다.

apigee-sso.의 구성 설정을 업데이트합니다.

인증서와 키에서 키 저장소 파일을 생성하려면 다음 안내를 따르세요.

- JKS 파일의 디렉터리를 만듭니다.

sudo mkdir -p /opt/apigee/customer/application/apigee-sso/tomcat-ssl/

- 새 디렉터리로 변경합니다.

cd /opt/apigee/customer/application/apigee-sso/tomcat-ssl/

- 인증서와 키가 포함된 JKS 파일을 만듭니다. 이 모드의 키 저장소를 지정해야 합니다. 이 인증서는 CA에서 서명한 인증서가 포함되어 있습니다. 자체 서명 인증서를 사용할 수 없습니다. 예를 들어 자세한 내용은 Edge On Premises를 참조하세요.

- 'Apigee'가 소유한 JKS 파일을 만듭니다. 사용자:

sudo chown -R apigee:apigee /opt/apigee/customer/application/apigee-sso/tomcat-ssl

Edge SSO 모듈을 구성하려면 다음 안내를 따르세요.

- 구성 파일에 다음 설정을 추가합니다.

# Enable SSL_TERMINATION mode. SSO_TOMCAT_PROFILE=SSL_TERMINATION # Specify the path to the keystore file. SSO_TOMCAT_KEYSTORE_FILEPATH=/opt/apigee/customer/application/apigee-sso/tomcat-ssl/keystore.jks SSO_TOMCAT_KEYSTORE_ALIAS=sso # The password specified when you created the keystore. SSO_TOMCAT_KEYSTORE_PASSWORD=keystorePassword # Specify the HTTPS port number between 1025 and 65535. # Typically ports 1024 and below require root access by apigee-sso. # The default is 9099. SSO_TOMCAT_PORT=9443 SSO_PUBLIC_URL_PORT=9443 # Set public access scheme of apigee-sso to https. SSO_PUBLIC_URL_SCHEME=https

- Edge SSO 모듈을 구성합니다.

/opt/apigee/apigee-service/bin/apigee-service apigee-sso setup -f configFile

- 이제 로드의 포트 9443에서 HTTPS 요청을 수행하도록 IDP 구성을 업데이트하세요. 에지 SSO에 액세스합니다 SAML 구성 IDP를 참고하세요.

- 다음 속성을 설정하여 HTTPS용 Edge UI 구성을 업데이트합니다.

SSO_PUBLIC_URL_PORT=9443 SSO_PUBLIC_URL_SCHEME=https

자세한 내용은 Edge UI에서 SAML 사용 설정을 참조하세요.

- 개발자 서비스 포털을 설치한 경우 HTTPS를 사용하도록 업데이트하세요. Ede SSO 액세스 자세한 내용은 구성 SAML을 사용하여 Edge와 통신하기 위한 개발자 서비스 포털의 안내를 따르세요.

SSL_TERMINATION 모드 사용 시 SSO_TOMCAT_PROXY_PORT 설정

에지 SSO 모듈 앞에 부하 시 TLS를 종료하는 부하 분산기가 있을 수 있습니다.

부하 분산기와 Edge SSO 간에 TLS를 사용 설정합니다. 위 그림에서

SSL_PROXY 모드의 경우 이는 부하 분산기에서 Edge SSO로의 연결이

TLS를 사용합니다.

이 시나리오에서는 앞서 설명한 것처럼 Edge SSO에 TLS를 구성합니다.

SSL_TERMINATION 모드입니다. 그러나

Edge SSO가 TLS에 사용하는 것과 다른 TLS 포트 번호를 사용하는 경우

구성 파일의 SSO_TOMCAT_PROXY_PORT 속성 예를 들면 다음과 같습니다.

- 부하 분산기는 포트 443에서 TLS를 종료합니다.

- 에지 SSO가 포트 9443에서 TLS를 종료합니다.

구성 파일에 다음 설정을 포함해야 합니다.

# Specify the port number on the load balancer for terminating TLS. # This port number is necessary for apigee-sso to generate redirect URLs. SSO_TOMCAT_PROXY_PORT=443 SSO_PUBLIC_URL_PORT=443

포트 443에서 HTTPS 요청을 수행하도록 IDP 및 Edge UI를 구성합니다.