Edge for Private Cloud גרסה 4.18.05

כברירת מחדל, כשמשתמש מתנתק מממשק המשתמש של Edge, ממשק המשתמש של Edge מנקה את כל קובצי ה-Cookie סשן. ניקוי קובצי cookie מחייב את המשתמש להתחבר שוב בפעם הבאה שהוא רוצה לגשת ממשק משתמש של Edge. אם הטמעתם סביבה של כניסה יחידה (SSO), המשתמש עדיין יכול לגשת שירותים אחרים באמצעות פרטי הכניסה שלהם לכניסה יחידה.

עם זאת, יכול להיות שתרצו להתנתק מכל שירות כדי לנתק את המשתמש מכל השירותים. לחשבון במקרה כזה, אפשר להגדיר את ה-IdP שלך כך שיתמוך ביציאה יחידה.

כדי להגדיר את ה-IdP, צריך את המידע הבא על ממשק המשתמש של Edge:

- כתובת ה-URL להתנתקות יחידה בממשק המשתמש של Edge: כתובת ה-URL הזו מופיעה בפורמט:

http://apigee_sso_IP_DNS:9099/saml/SingleLogout/alias/apigee-saml-login-opdk

או, אם הפעלתם TLS ב-

apigee-sso:https://apigee_sso_IP_DNS:9099/saml/SingleLogout/alias/apigee-saml-login-opdk

- המנפיק של ספק השירות: הערך בממשק המשתמש של Edge הוא

apigee-saml-login-opdk. - אישור ה-IDP של SAML: בחשבון

התקנה והגדרה של Edge SSO,

אישור IdP ב-SAML בשם

selfsigned.crtוהוא נשמר ב/opt/apigee/customer/application/apigee-sso/saml/. בהתאם ל-IdP שלכם, חייבים להשתמש באותו אישור כדי להגדיר יציאה יחידה.

לדוגמה, אם ספק השירות שלך הוא OKTA, בהגדרות SAML עליך יישום:

- באפליקציית OKTA, בוחרים באפשרות Show Advanced Settings (הצגת הגדרות מתקדמות).

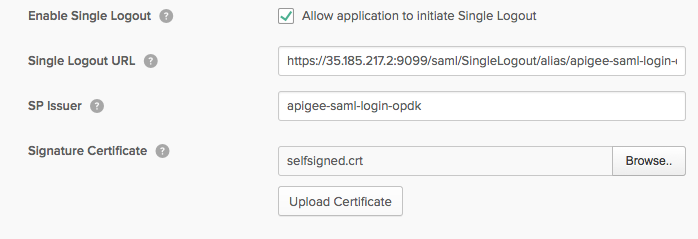

- בוחרים באפשרות יש לאפשר לאפליקציה להתחיל יציאה יחידה (Single Logout).

- מזינים את Single Logout URL עבור ממשק המשתמש של Edge כפי שמוצג למעלה.

- מזינים את מנפיק ספק השירות (מנפיק ספק השירות).

- בקטע Signature Certificate, מעלים את

אישור TLS

/opt/apigee/customer/application/apigee-sso/saml/selfsigned.crt. התמונה הבאה מציגה את המידע הזה עבור OKTA:

- שמור את ההגדרות.

בפעם הבאה שהמשתמש יתנתק מממשק המשתמש של Edge, הוא ינותק מכל השירותים.