Edge for Private Cloud v4.18.05

Wenn SAML aktiviert ist, fordert das Hauptkonto (ein Edge-UI-Nutzer) Zugriff beim Dienstanbieter an (Edge-SSO) Edge SSO fordert dann eine Identitätsbestätigung von der SAML-Identität an und ruft diese ab und verwendet diese Assertion, um das OAuth2-Token zu erstellen, das für den Zugriff auf die Edge-Benutzeroberfläche erforderlich ist. Der Benutzer wird dann zur Edge-Benutzeroberfläche weitergeleitet.

Edge unterstützt viele IdPs, einschließlich Okta und der Microsoft Active Directory Federation Services. (ADFS). Informationen zum Konfigurieren von ADFS für die Verwendung mit Edge finden Sie unter Konfigurieren von Edge als vertrauende Partei in ADFS IDP Informationen zu Okta finden Sie im folgenden Abschnitt.

Um Ihren SAML-IdP zu konfigurieren, benötigt Edge eine E-Mail-Adresse, um den Nutzer zu identifizieren. Dementsprechend wird Der Identitätsanbieter muss im Rahmen der Identitätsbestätigung eine E-Mail-Adresse zurückgeben.

Außerdem benötigen Sie möglicherweise einige oder alle der folgenden Elemente:

| Einstellung | Beschreibung |

|---|---|

| Metadaten-URL |

Der SAML-IdP benötigt möglicherweise die Metadaten-URL von Edge SSO. Die Metadaten-URL befindet sich in der Formular: protocol://apigee_sso_IP_DNS:port/saml/metadata Beispiel: http://apigee_sso_IP_or_DNS:9099/saml/metadata |

| Assertion Consumer Service-URL |

Kann als Weiterleitungs-URL zurück zu Edge verwendet werden, nachdem der Nutzer seinen IdP eingegeben hat Anmeldedaten im Format: protocol://apigee_sso_IP_DNS:port/saml/SSO/alias/apigee-saml-login-opdk Beispiel: http://apigee_sso_IP_or_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk |

|

URL für einzelne Abmeldung |

Sie können Edge SSO so konfigurieren, dass die einmalige Abmeldung unterstützt wird. Weitere Informationen finden Sie unter Einmalanmeldung (SSO) über die Edge-Benutzeroberfläche konfigurieren finden Sie weitere Informationen. Die Edge SSO-URL für eine einzelne Abmeldung hat das folgende Format: protocol://apigee_sso_IP_DNS:port/saml/SingleLogout/alias/apigee-saml-login-opdk Beispiel: http://apigee_sso_IP_DNS:9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

|

Die Entitäts-ID des Dienstanbieters (oder Zielgruppen-URI) |

Für Edge-SSO: apigee-saml-login-opdk |

Okta konfigurieren

So konfigurieren Sie Okta:

- Melden Sie sich in Okta an.

- Wählen Sie Applications (Anwendungen) und dann Ihre SAML-Anwendung aus.

- Wählen Sie den Tab Assignments (Aufgaben) aus, um der Anwendung Nutzer hinzuzufügen. Diese Nutzer kann sich bei der Edge-Benutzeroberfläche anmelden und Edge-API-Aufrufe durchführen. Sie müssen jedoch zuerst alle Nutzer zu einer Edge-Organisation zu verknüpfen und die Rolle des Nutzers anzugeben. Weitere Informationen finden Sie unter Neue Edge-Nutzer registrieren.

- Wählen Sie den Tab Sign on (Anmelden) aus, um die Metadaten-URL des Identitätsanbieters abzurufen. Geschäft da Sie sie zum Konfigurieren von Edge benötigen.

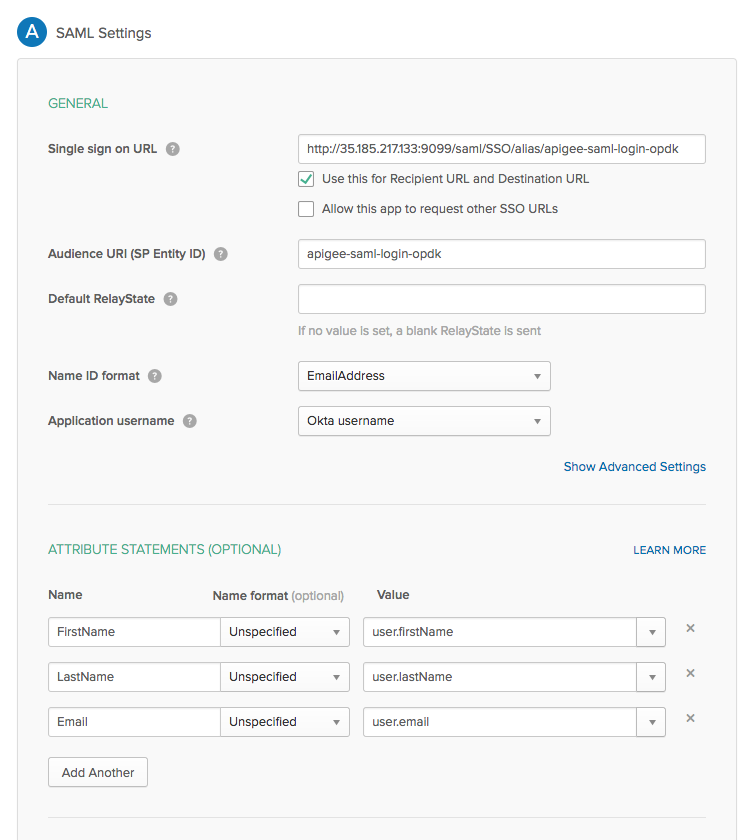

- Wählen Sie den Tab General (Allgemein) aus, um die Okta-Anwendung zu konfigurieren, wie in den Tabelle unten:

| Einstellung | Beschreibung |

|---|---|

| Einmalanmeldungs-URL | Gibt die Weiterleitungs-URL zurück zu Edge an, die verwendet werden kann, nachdem der Nutzer seine Okta eingegeben hat

Anmeldedaten. Diese URL hat das Format:

http://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk Wenn Sie TLS auf https://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk Dabei ist apigee_sso_IP_DNS die IP-Adresse oder der DNS-Name des

Knoten-Hosting von Bei dieser URL wird zwischen Groß- und Kleinschreibung unterschieden und die SSO muss in Großbuchstaben angezeigt werden. Wenn vor |

| Verwenden Sie dieses Attribut für Empfänger-URL und Ziel-URL. | Setzen Sie ein Häkchen in dieses Kästchen. |

| Zielgruppen-URI (Entitäts-ID des Dienstanbieters) | Legen Sie apigee-saml-login-opdk fest |

| Standard-RelayState | Darf leer bleiben. |

| Name-ID-Format | Geben Sie EmailAddress an. |

| Nutzername für die Anwendung | Geben Sie Okta username an. |

| Attributaufstellungen (optional) | Geben Sie FirstName, LastName und

Email, wie in der Abbildung unten gezeigt. |

Wenn Sie fertig sind, sollte das Dialogfeld mit den SAML-Einstellungen so aussehen: