Edge for Private Cloud v4.18.05

Saat SAML diaktifkan, akun utama (pengguna UI Edge) meminta akses ke penyedia layanan (SSO Edge). SSO Edge kemudian meminta dan memperoleh pernyataan identitas dari identitas SAML (IDP) dan menggunakan pernyataan tersebut untuk membuat token OAuth2 yang diperlukan untuk mengakses UI Edge. Kemudian, pengguna akan dialihkan ke UI Edge.

Edge mendukung banyak IDP, termasuk Okta dan Microsoft Active Directory Federation Services {i>ADFS<i}. Untuk informasi tentang cara mengonfigurasi ADFS agar dapat digunakan dengan Edge, lihat Mengonfigurasi Edge sebagai Pihak Pengandalan di ADFS IDP. Untuk Okta, lihat bagian berikut.

Untuk mengonfigurasi IDP SAML, Edge memerlukan alamat email untuk mengidentifikasi pengguna. Oleh karena itu, penyedia identitas harus menampilkan alamat email sebagai bagian dari pernyataan identitas.

sebagai tambahan, Anda mungkin memerlukan beberapa atau semua hal berikut:

| Setelan | Deskripsi |

|---|---|

| URL metadata |

IDP SAML mungkin memerlukan URL metadata SSO Edge. URL metadata ada dalam bentuk: protocol://apigee_sso_IP_DNS:port/saml/metadata Contoh: http://apigee_sso_IP_or_DNS:9099/saml/metadata |

| URL Assertion Consumer Service |

Dapat digunakan sebagai URL alihan kembali ke Edge setelah pengguna memasukkan IDP kredensial, dalam bentuk: protocol://apigee_sso_IP_DNS:port/saml/SSO/alias/apigee-saml-login-opdk Contoh: http://apigee_sso_IP_or_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk |

|

URL logout tunggal |

Anda dapat mengonfigurasi SSO Edge untuk mendukung logout tunggal. Lihat Mengonfigurasi single sign-out dari UI Edge untuk lebih banyak. URL logout tunggal SSO Edge memiliki bentuk: protocol://apigee_sso_IP_DNS:port/saml/SingleLogout/alias/apigee-saml-login-opdk Contoh: http://apigee_sso_IP_DNS:9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

|

ID entitas SP (atau URI Audiens) |

Untuk SSO Edge: apigee-saml-login-opdk |

Mengonfigurasi Okta

Untuk mengonfigurasi Okta:

- Login ke Okta.

- Pilih Applications lalu pilih aplikasi SAML.

- Pilih tab Assignments untuk menambahkan pengguna ke aplikasi. Pengguna ini akan dapat login ke UI Edge dan melakukan panggilan Edge API. Namun, Anda harus terlebih dahulu menambahkan masing-masing ke organisasi Edge dan menentukan peran pengguna. Lihat Mendaftarkan pengguna Edge baru untuk informasi selengkapnya.

- Pilih tab Sign on untuk mendapatkan URL metadata Penyedia Identitas. Menyimpan URL itu karena Anda memerlukannya untuk mengonfigurasi Edge.

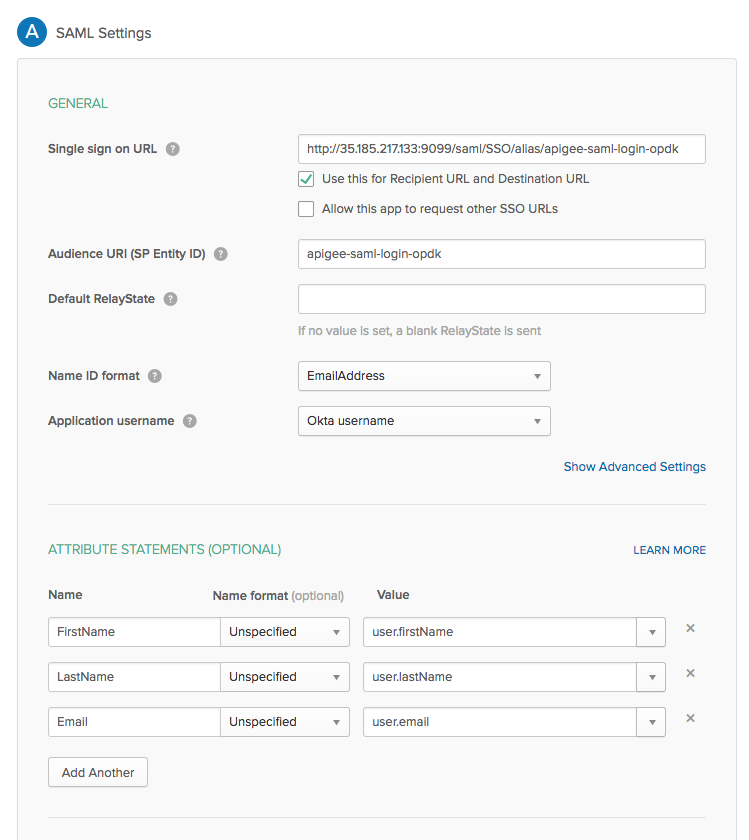

- Pilih tab General untuk mengonfigurasi aplikasi Okta, seperti yang ditampilkan tabel di bawah ini:

| Setelan | Deskripsi |

|---|---|

| URL Single Sign-On | Menentukan URL pengalihan kembali ke Edge untuk digunakan setelah pengguna memasukkan Okta

memiliki kredensial yang lengkap. URL ini dalam bentuk:

http://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk Jika Anda berencana untuk mengaktifkan TLS di https://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk Dengan apigee_sso_IP_DNS adalah alamat IP atau nama DNS

yang menghosting node Perhatikan bahwa URL ini peka huruf besar/kecil dan SSO harus ditampilkan dalam huruf besar. Jika Anda memiliki load balancer di depan |

| Gunakan ini untuk URL Penerima dan URL Tujuan | Tetapkan kotak centang ini. |

| URI Audiens (ID Entitas SP) | Disetel ke apigee-saml-login-opdk |

| RelayState Default | Dapat dikosongkan. |

| Format ID nama | Tentukan EmailAddress |

| Nama pengguna aplikasi | Tentukan Okta username |

| Pernyataan Atribut (Opsional) | Tentukan FirstName, LastName, dan

Email seperti yang ditunjukkan pada gambar di bawah. |

Kotak dialog setelan SAML akan muncul seperti di bawah ini setelah Anda selesai: