Edge for Private Cloud v4.18.05

Cuando SAML está habilitado, el principal (un usuario de la IU de Edge) solicita acceso al proveedor de servicios (SSO de Edge). Luego, el SSO de Edge solicita y obtiene una aserción de identidad de la identidad de SAML (IdP) y usa esa aserción para crear el token de OAuth2 necesario para acceder a la IU de Edge. Luego, se redirecciona al usuario a la IU de Edge.

Edge admite muchos IdP, incluidos Okta y Microsoft Active Directory Federation Services (ADFS). Si deseas obtener información sobre cómo configurar ADFS para usarlo con Edge, consulta Configura Edge como usuario de confianza en un IdP de ADFS. Para Okta, consulta la siguiente sección.

Para configurar tu IdP de SAML, Edge necesita una dirección de correo electrónico para identificar al usuario. Por lo tanto, el proveedor de identidad debe mostrar una dirección de correo electrónico como parte de la confirmación de identidad.

Además, es posible que necesites algunos o todos los siguientes:

| Configuración | Descripción |

|---|---|

| URL de metadatos |

Es posible que el IdP de SAML requiera la URL de metadatos de SSO de Edge. La URL de los metadatos está en formulario: protocol://apigee_sso_IP_DNS:port/saml/metadata Por ejemplo: http://apigee_sso_IP_or_DNS:9099/saml/metadata |

| URL del servicio de consumidor de aserción |

Se puede usar como URL de redireccionamiento de vuelta a Edge después de que el usuario ingresa su IdP credenciales, con el siguiente formato: protocol://apigee_sso_IP_DNS:port/saml/SSO/alias/apigee-saml-login-opdk Por ejemplo: http://apigee_sso_IP_or_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk |

|

URL de salida única |

Puedes configurar el SSO de Edge para que admita el cierre de sesión único. Consulta Configura el cierre de sesión único desde la IU de Edge para obtener más información. La URL de salida única del SSO de Edge tiene el siguiente formato: protocol://apigee_sso_IP_DNS:port/saml/SingleLogout/alias/apigee-saml-login-opdk Por ejemplo: http://apigee_sso_IP_DNS:9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

|

El ID de entidad del SP (o URI de público) |

Para el SSO de Edge: apigee-saml-login-opdk |

Configura Okta

Para configurar Okta:

- Accede a Okta.

- Selecciona Aplicaciones y, luego, tu aplicación de SAML.

- Selecciona la pestaña Asignaciones para agregar usuarios a la aplicación. Estos usuarios podrán acceder a la IU de Edge y realizar llamadas a la API de Edge. Sin embargo, primero debes agregar cada usuario a una organización de Edge y especifica el rol del usuario. Consulta Registra usuarios de Edge nuevos para obtener más información.

- Selecciona la pestaña Sign on para obtener la URL de metadatos del proveedor de identidad. Tienda esa URL porque la necesitas para configurar Edge.

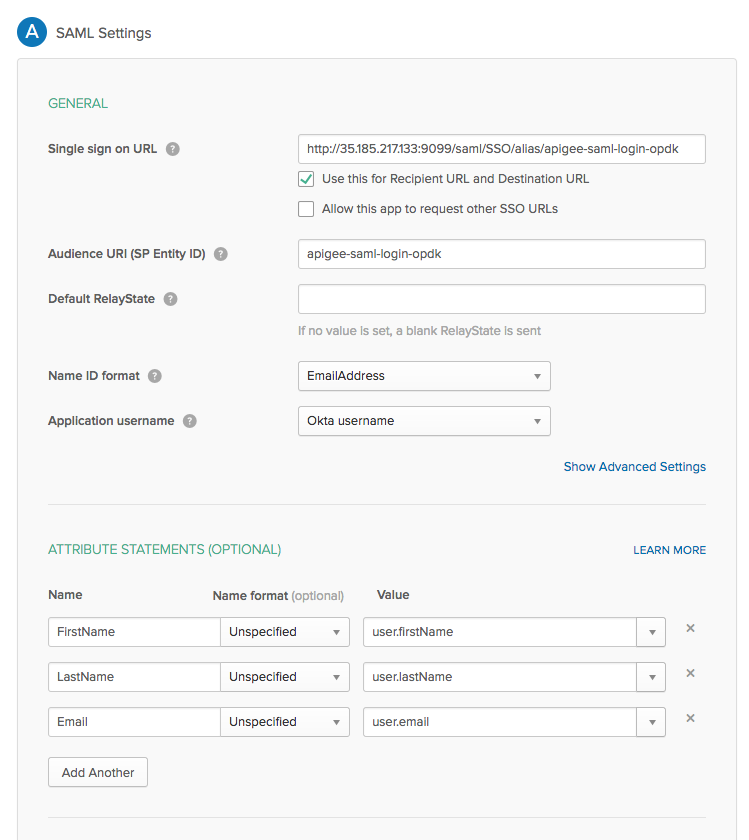

- Selecciona la pestaña General para configurar la aplicación de Okta, como se muestra en el a continuación:

| Configuración | Descripción |

|---|---|

| URL de inicio de sesión único | Especifica la URL de redireccionamiento de Edge a Edge para usar después de que el usuario ingrese su Okta

credenciales. Esta URL tiene el siguiente formato:

http://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk Si planeas habilitar TLS en https://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk Donde apigee_sso_IP_DNS es la dirección IP o el nombre de DNS del

que aloja a Ten en cuenta que esta URL distingue mayúsculas de minúsculas, y el SSO debe aparecer en mayúsculas. Si tienes un balanceador de cargas frente a |

| Usar esta opción para la URL del destinatario y la URL de destino | Establece esta casilla de verificación. |

| URI del público (ID de entidad SP) | Se configuró en apigee-saml-login-opdk |

| RelayState predeterminado | Puede dejar el campo en blanco. |

| Formato del ID del nombre | Especifica EmailAddress. |

| Nombre de usuario de la aplicación | Especifica Okta username. |

| Declaraciones de atributos (opcional) | Especifica FirstName, LastName y

Email, como se muestra en la siguiente imagen. |

El cuadro de diálogo de configuración de SAML debería aparecer de la siguiente manera cuando termines: