Private Cloud v4.18.05 專用 Edge

SAML 啟用後,主體 (Edge UI 使用者) 會要求存取服務供應商 (Edge SSO)。接著,Edge SSO 會透過 SAML 身分要求並取得身分斷言 提供者 (IDP),然後使用該斷言建立存取 Edge UI 所需的 OAuth2 權杖。 然後,系統會將使用者重新導向至 Edge UI。

Edge 支援許多 IDP,包括 Okta 和 Microsoft Active Directory Federation Services (ADFS)。如要瞭解如何設定 ADFS 以與 Edge 搭配使用,請參閱設定 ADFS 採用 ADFS IDP 的 Relying Party。如需瞭解 Okta,請參閱後續章節。

如要設定 SAML IDP,Edge 需要一個用來識別使用者的電子郵件地址。因此 識別資訊提供者必須在身分聲明中傳回電子郵件地址。

此外,您可能還需要下列部分或所有:

| 設定 | 說明 |

|---|---|

| 中繼資料網址 |

SAML IDP 可能需要邊緣單一登入 (SSO) 的中繼資料網址。中繼資料網址位於 表單: protocol://apigee_sso_IP_DNS:port/saml/metadata 例如: http://apigee_sso_IP_or_DNS:9099/saml/metadata |

| Assertion Consumer Service URL (宣告客戶服務網址) |

可在使用者輸入 IdP 後,用來返回 Edge 的重新導向網址 憑證,格式如下: protocol://apigee_sso_IP_DNS:port/saml/SSO/alias/apigee-saml-login-opdk 例如: http://apigee_sso_IP_or_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk |

|

單一登出網址 |

您可以將 Edge 單一登入 (SSO) 設為支援單一登出。詳情請見 透過 Edge UI 設定單一登入功能 瞭解詳情。邊緣單一登入 (SSO) 單一登出網址的格式如下: protocol://apigee_sso_IP_DNS:port/saml/SingleLogout/alias/apigee-saml-login-opdk 例如: http://apigee_sso_IP_DNS:9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

|

SP 實體 ID (或目標對象 URI) |

如果是邊緣單一登入 (SSO): apigee-saml-login-opdk |

設定 Okta

如何設定 Okta:

- 登入 Okta。

- 選取「Applications」,然後選取 SAML 應用程式。

- 選取「Assignments」分頁標籤,將任何使用者新增至應用程式。這些使用者 將可登入 Edge UI 並發出 Edge API 呼叫。不過,您必須先將每項 使用者變更為 Edge 機構,並指定使用者的角色。詳情請參閱註冊新的 Edge 使用者。

- 選取「Sign on」分頁標籤,即可取得識別資訊提供者中繼資料網址。商店 因為您需要使用這個網址設定 Edge

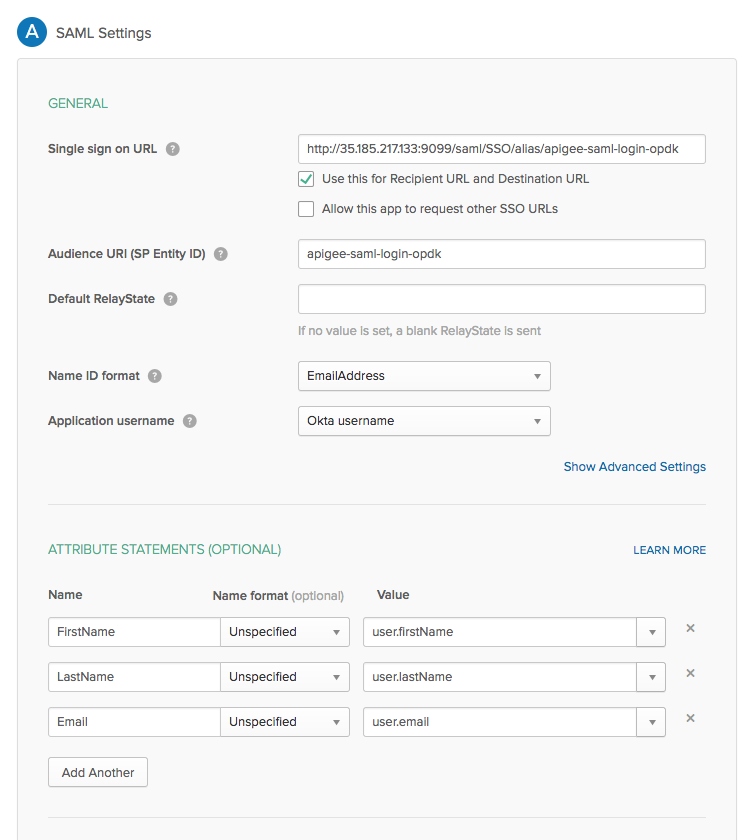

- 選取「General」分頁標籤來設定 Okta 應用程式,如 資料表:

| 設定 | 說明 |

|---|---|

| 網址單一登入 | 將重新導向網址傳回 Edge,以便在使用者輸入 Okta 後使用

憑證這個網址的格式為:

http://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk 如果您打算在 https://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk 其中 apigee_sso_IP_DNS 是

代管 請注意,這個網址區分大小寫,而且 SSO 必須以大寫表示。 如果 |

| 用於收件者網址和到達網頁網址 | 設定這個核取方塊。 |

| 目標對象 URI (SP 實體 ID) | 已設為「apigee-saml-login-opdk」 |

| 預設 RelayState | 可留空。 |

| 名稱 ID 格式 | 指定 EmailAddress。 |

| 應用程式使用者名稱 | 指定 Okta username。 |

| 屬性陳述式 (選用) | 指定 FirstName、LastName 和

Email,如下圖所示。 |

完成後,SAML 設定對話方塊應該會顯示如下: