Edge for Private Cloud v4.18.05

In der SAML-Spezifikation werden drei Entitäten definiert:

- Hauptkonto (Edge-UI-Nutzer)

- Dienstanbieter (Edge-SSO)

- Identitätsanbieter (gibt SAML-Assertion zurück)

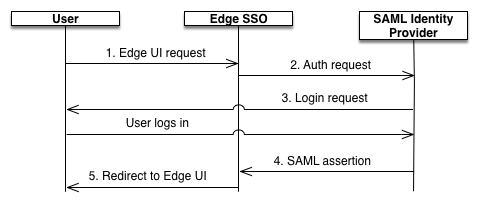

Wenn SAML aktiviert ist, fordert das Hauptkonto (ein Edge-UI-Nutzer) Zugriff beim Dienstanbieter an (Edge-SSO) Edge-SSO (in seiner Rolle als SAML-Dienstanbieter) fordert dann eine Identitätsbestätigung vom SAML-Identitätsanbieter an und verwendet diese, um das OAuth2-Protokoll zu erstellen. Token, das für den Zugriff auf die Edge-Benutzeroberfläche erforderlich ist. Der Benutzer wird dann zur Edge-Benutzeroberfläche weitergeleitet.

Dieser Vorgang wird im Folgenden dargestellt:

In diesem Diagramm gilt Folgendes:

- Der Benutzer versucht, auf die Edge-Benutzeroberfläche zuzugreifen, indem er eine Anfrage an die Anmelde-URL für den Edge stellt.

UI. Beispiel:

https://edge_ui_IP_DNS:9000 - Nicht authentifizierte Anfragen an werden an den SAML-Identitätsanbieter weitergeleitet. Beispiel: „https://idp.customer.com“.

- Wenn der Kunde nicht beim Identitätsanbieter angemeldet ist, wird er aufgefordert, .

- Der Nutzer wird vom SAML-Identitätsanbieter authentifiziert. SAML-Identitätsanbieter generiert eine SAML 2.0-Assertion und gibt sie an die Edge-SSO zurück.

- Edge-SSO validiert die Assertion, extrahiert die Nutzeridentität aus der Assertion, generiert

das OAuth 2-Authentifizierungstoken für die Edge-Benutzeroberfläche und leitet den Nutzer an die Haupt-Benutzeroberfläche von Edge weiter.

Seite unter:

https://edge_ui_IP_DNS:9000/platform/orgName

Dabei ist orgName der Name einer Edge-Organisation.