<ph type="x-smartling-placeholder"></ph>

Sie sehen die Dokumentation zu Apigee Edge.

Gehen Sie zur

Apigee X-Dokumentation. Weitere Informationen

Erste Schritte

- Wie installiere ich Edge Microgateway?

- Weitere Informationen finden Sie unter Installieren Edge Microgateway

- Wie führe ich Edge Microgateway aus?

- Siehe Edge Microgateway einrichten und konfigurieren

- Brauche ich zum Ausführen eine Datenbank? Microgateway?

- APIs, die über Edge Microgateway weitergeleitet werden, können mit einer Datenbank interagieren, die als Teil eines Ziels ausgeführt wird . Edge Microgateway arbeitet jedoch unabhängig von Datenbank- oder Back-End-Daten. speichern.

Vorgang

- Was ändert sich in Edge? einen Neustart von Edge Microgateway erforderlich?

- Edge Microgateway fragt automatisch Änderungen in Apigee Edge ab, z. B. an

Microgateway-fähige Proxys, Produkte oder Entwickler

Apps. Das Standardabfrageintervall beträgt 600 Sekunden. Sie können das Intervall jedoch mit der

Konfigurationseinstellung für

config_change_poll_interval. Weitere Informationen finden Sie unter . Edgemicro-Attribute - Wenn Sie nicht auf das Abfrageintervall warten möchten, verwenden Sie die Methode

edgemicro reloadum die neuesten Änderungen zu übernehmen. Weitere Informationen finden Sie unter <ph type="x-smartling-placeholder"></ph> Microgateway-Cluster aktualisieren - Wie unterscheidet ich zwischen einem Proxy, der auf Edge bereitgestellt wird, von einem Proxy auf Edge Microgateway?

- Wenn Sie Edge Microgateway konfigurieren, wird eine Liste von Proxys, die auf Microgateways unterstützt werden, auf Apigee bereitgestellt

Edge wird in die lokale Konfiguration von Edge Microgateway heruntergeladen. Mikrogateway-fähige Proxys

sind solche mit dem Präfix

edgemicro_. - Welche Optionen habe ich für das Logging mit Edge Microgateway?

- Edge Microgateway hat ein integriertes Logging-Feature. Einzelheiten finden Sie unter . Protokolldateien verwalten

- Sie können auch a Benutzerdefiniertes Plug-in zur Verwendung des Logging-Dienstes eines Drittanbieters mit Edge Microgateway. Aufgrund der Art und Weise, Edge Microgateway funktioniert, Sie können den Apigee Edge nicht verwenden Nachrichtenprotokollierungsrichtlinie um Nachrichten für Edge Microgateway zu protokollieren. Weitere Informationen finden Sie in der <ph type="x-smartling-placeholder"></ph> Community-Artikel zu Logging-Plug-in für Microgateway

- Kann ich Schlüssel/Secret-Kombinationen zwischen Instanzen von Edge Microgateway wiederverwenden?

- Sofern die Organisation und die Umgebung für die Microgateway-Instanzen gleich sind, können Sie das während der Konfiguration generierte Schlüssel/Secret-Paar wiederverwenden.

- Wie konfiguriere ich Edge Microgateway für den Start in einer Produktionsumgebung?

- Sie können die Umgebungsvariablen für Startbefehlsparameter festlegen, z. B.

EDGEMICRO_KEY,EDGEMICRO_SECRET,EDGEMICRO_ORGundEDGEMICRO_ENV. Mit diesen und anderen Variablen können Sie Edge Microgateway mit dem einzelnen Befehledgemicro start. Siehe auch Umgebungsvariablen festlegen - Darf ich Verwenden Sie benutzerdefinierte Produkt- oder Entwickler-App-Attribute mit Edge Microgateway?

- Nein. Standardmäßig agiert Edge Microgateway nur bei Attributen in Verbindung mit einfachem Routing und

Sicherheit. Sie haben jedoch folgende Möglichkeit, das Problem zu umgehen:

<ph type="x-smartling-placeholder">

- </ph>

-

Fügen Sie dem Proxy

edgemicro-auth, den Edge Microgateway für Apigee bereitstellt, benutzerdefinierte Attribute hinzu Edge Diese Attribute sind verfügbar, wenn API-Schlüssel oder OAuth-Token-Sicherheit verwendet werden. - Ändern Sie das OAuth-Plug-in so, dass es auf diese Attribute angewendet wird.

-

Fügen Sie dem Proxy

- Gibt es eine Beschränkung für die Größe des Anfrageheaders?

- Wenn Sie ein Upgrade von Node.js auf v8.14.0 durchführen oder einer neueren Version haben, wurde die maximale Headergröße für Anfragen von 80 KB auf 8 KB reduziert. Header, die 8 KB überschreiten, führen zu einem HTTP 431-Fehler.

- Mit der Node.js-Konfigurationsoption in Version 11.6.0 von Node.js können Sie den standardmäßigen Maximalwert

für die Kopfzeilengröße. Mit dem Parameter

--max-http-header-sizekönnen Sie Die maximale Größe von HTTP-Headern in Byte. - Zum Ändern der Standardkonfiguration legen Sie den Wert der

NODE_OPTIONS-Umgebung fest -Variable in der Befehlszeile eingeben:NODE_OPTIONS=--max-http-header-size=NUM_BYTES

Beispiel:

NODE_OPTIONS=--max-http-header-size=80000

Welche Verwaltungs-APIs verwendet Edge Microgateway?

Die folgenden Edge Microgateway-Befehle rufen Apigee Edge-Verwaltungs-APIs auf, um ihre Arbeit zu erledigen. wie in beschrieben Befehlszeilenreferenz für Edge Microgateway:

edgemicro configureedgemicro upgradeauthedgemicro upgradekvmedgemicro rotatekeyedgemicro cert checkedgemicro cert deleteedgemicro cert install

In den folgenden Abschnitten werden die Verwaltungs-API-Aufrufe aufgeführt, die von den einzelnen Befehlen verwendet werden.

Die Befehle edgemicro configure und upgradeauth rufen

die folgenden Verwaltungs-APIs verwenden:

- (Bereitstellungen auflisten)

GET: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/deployments - (Bereitstellungsinformationen abrufen)

GET: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth - (Ressourcen hochladen)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=java&name=micro-gateway-products-javacallout-2.0.0.jar - (Ressourcen hochladen)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=adjust-quota.js - (Ressourcen hochladen)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=generate-jwk.js - (Ressourcen hochladen)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=generate-verify-jwt.js - (Ressourcen hochladen)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=jsrsasign-all-min.js - (Ressourcen hochladen)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=jwt-initialization.js - (Ressourcen hochladen)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-jwk-response.js - (Ressourcen hochladen)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-product-list.js - (Ressourcen hochladen)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-public-key.js - (Ressourcen hochladen)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-jwt-variables.js - (Ressourcen hochladen)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-quota-variables.js - (Ressourcen hochladen)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-response.js - (Ressourcen hochladen)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=validate-params.js - (API-Proxy erstellen)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis?action=import&validate=false&name=edgemicro-auth - (Uploadrichtlinien)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/policies - (Proxys hochladen)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/proxies?name=default - (Proxy bereitstellen)

POST: https://api.enterprise.apigee.com/v1/o/[org]/e/[env]/apis/edgemicro-auth/revisions/1/deployments

Der Befehl upgradekvm ruft die folgende Verwaltungs-API auf:

PUT: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

Der Befehl rotatekey ruft die folgende Verwaltungs-API auf:

GET: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway/entries/private_key

Der Befehl cert check ruft die folgende Verwaltungs-API auf:

GET: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

Der Befehl cert delete ruft die folgende Verwaltungs-API auf:

DELETE: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

Der Befehl cert install ruft die folgende Verwaltungs-API auf:

POST: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps

Bereitstellung

- Kann ich bereitstellen, Edge Microgateway auf demselben Server an, auf dem mein Zieldienst ausgeführt wird?

- Ja. Edge Microgateway ist ein einfacher Prozess, der in der Nähe Ihres Zieldienstes ausgeführt werden kann, z. B. auf dieselbe Maschine.

- Kann ich ein vorhandenes Edge-Proxy-Bundle als Edge Microgateway-Bereitstellung bereitstellen?

- Nein. Edge Microgateway-fähige Proxys haben bestimmte Anforderungen und unterstützen nicht alle Funktionen regulärer Edge-Proxys. Siehe Teil 2: Entitäten in Apigee Edge erstellen

- Kann ich den Failover zwischen einem Edge-Proxy-Bundle aktivieren Bereitstellung und Edge Microgateway-Bereitstellung für denselben API-Proxy?

- Nein. Edge Microgateway weiß nicht über Nicht-Microgateway-API-Proxy-Bereitstellungen auf Apigee Edge

- Was ist die Bereitstellungsmodell für Hochverfügbarkeit für Edge Microgateway?

- Eine gute Besprechung zum Ausführen von Edge Microgateway mit NGINX als Load-Balancer finden Sie unter <ph type="x-smartling-placeholder"></ph> APIs mit Apigee Edge Microgateway und NGINX verwalten

- Welche Load-Balancer kann ich mit Edge Microgateway verwenden?

- Edge Microgateway kann mit jedem Load-Balancer verwendet werden.

- Ist die Anzahl der Edge Microgateway-Proxys, die ich bereitstellen kann, begrenzt?

- Beachten Sie die Limits für die Produktkonfiguration, die für reguläre Edge-Proxys. Die Anzahl der Microgateway-fähigen Proxys, die Sie in einem Apigee Edge bereitstellen können Organisation und Umgebung und der Aufruf über Edge Microgateway muss diesen Grenzwerten entsprechen.

- Darf ich Edge Microgateway-Bereitstellung mit einer bestimmten Organisation und Umgebung verknüpfen?

- Wenn Sie eine Instanz von Edge Microgateway konfigurieren, müssen Sie sie mit einem bestimmten Edge-Organisation und -Umgebung.

- Kann ich meine Edge Microgateway-Bereitstellung mit einer bestimmten Region verknüpfen (wenn ich ein Kunde mit mehreren Regionen bin)?

- Edge Microgateway wählt automatisch die beste Region für die Interaktion mit Apigee Edge aus. Sie können Edge Microgateway-Instanzen in jeder Region bereitstellen, die Sie bedienen möchten.

Verwaltung

- Muss ich Administrator der Organisation sein, um Edge Microgateway zu konfigurieren und bereitzustellen?

- Ja. Sie benötigen die Anmeldedaten des Organisationsadministrators, um Edge Microgateway zu konfigurieren und bereitzustellen.

- Muss ich Administrator der Organisation sein, um Edge Microgateway ausführen zu können?

- Nein. Edge Microgateway ist eine

Node.js-Anwendung und kann von jedem ausgeführt werden, der Berechtigung zur Ausführung solcher Anwendungen auf einem bestimmten Computer. - Können alle in meiner Organisation verwenden Nutzer Edge Microgateway?

- Sie müssen kein Nutzer der Apigee Edge-Organisation sein, um API-Aufrufe über Edge zu tätigen. Microgateway. Zum Erstellen oder Ändern von Edge Microgateway benötigen Sie jedoch Berechtigungen auf Organisationsebene die in Edge bereitgestellt werden.

Leistung

- Welche Leistung muss bei der Verwendung von Edge Microgateway beachtet werden?

- Wenn Edge Microgateway zusammen mit der Zielanwendung ausgeführt wird, muss der Server genügend Kapazität hat.

- Was sind Best Practices für die Ausführung von Edge Microgateway in großem Umfang?

- Apigee empfiehlt, mehrere Instanzen von Edge Microgateway auf verschiedenen Servern auszuführen von Load-Balancern wie NGINX. Siehe auch <ph type="x-smartling-placeholder"></ph> APIs mit Apigee Edge Microgateway und NGINX verwalten und Vertikale horizontale Skalierung in der Apigee-Community.

- Was sind standardmäßig die Edge Microgateway-TPS und welche Hardwareanforderungen sind für ein Microgateway-Instanz

- Hardwareanforderungen und TPS-Messungen sind mit Edge Microgateway schwer zu messen. Das kommt darauf an für Ihre Einrichtung. Das ist eine Kombination aus Feinabstimmung von Edge Microgateway, Plug-in-Nutzung, benutzerdefinierten Plug-ins, und andere Dinge wie TLS konfigurieren. In der Regel empfiehlt Apigee, sich ein Bild davon zu machen, und führen Sie Leistungstests mit Ihrer spezifischen Einrichtung durch.

Private Cloud-Bereitstellung

- Macht Edge Microgateway funktioniert mit Edge for Private Cloud?

- Ja. Einzelheiten finden Sie unter . Konfigurationsschritte für Apigee Private Cloud.

Plug-ins

- Wie wird das Kontingent mit Edge erzwungen Microgateway?

- Sie können Ihrer Instanz von Edge Microgateway ein Kontingent-Plug-in hinzufügen. Details finden Sie unter Kontingent verwenden Plug-in hinzu.

- Wie ist Spike Arrest? mit Edge Microgateway erzwungen?

- Sie können Ihrer Instanz von Edge Microgateway ein Spike Arrest-Plug-in hinzufügen. Für Weitere Informationen finden Sie unter Verwenden der Spitze Arrest-Plug-in.

- Sind

Gibt es andere Möglichkeiten, andere Plug-ins als

Node.jsfür Edge Microgateway zu schreiben? - Nein. Plug-ins müssen in

Node.jsgeschrieben werden. - Was passiert, wenn Edge Microgateway keine Analytics-Daten in Edge hochladen kann?

- Edge Microgateway hat einen Zwischenspeicher im Arbeitsspeicher. Wenn sich der Zwischenspeicher füllt, werden ältere Nutzlasten gelöscht damit der API-Traffic reibungslos fließen kann.

- Kann ich Edge-Richtlinien hinzufügen? Microgateway?

- Wenn Sie microgateway-aware reguläre Apigee Edge-Richtlinien hinzufügen

Proxys in Apigee Edge werden sie ignoriert. Stattdessen verwendet Edge Microgateway Plug-ins, um

Funktionalität ähnlich den Richtlinien in Edge, wie Kontingent, Spike Arrest, API-Schlüsselsicherheit und

OAuth2-Sicherheit. Sie können auch benutzerdefinierte Plug-ins schreiben. Weitere Informationen finden Sie unter

Plug-ins verwenden und

Benutzerdefinierte Plug-ins entwickeln.

In den folgenden Apigee-Community-Beiträgen und -Blogs werden weitere Plug-in-Anwendungsfälle erläutert:

- <ph type="x-smartling-placeholder"></ph> So überschreiben Sie die Standard-URL in Edge Microgateway

- <ph type="x-smartling-placeholder"></ph> So funktioniert das Kontingent in Edge Microgateway

- <ph type="x-smartling-placeholder"></ph> Protokollierungs-Plug-in zu Edge Microgateway hinzufügen

Sicherheit

- Wie schütze ich die Ressource

/products? - Übersicht

- Wenn Sie Edge Microgateway konfigurieren,

Ein API-Proxy namens

edgemicro-authwurde bereitgestellt. für Ihre Organisationsumgebung in Apigee Edge. Dieser Proxy macht einen/products-Endpunkt verfügbar, der einen Liste der API-Produkte. Wenn Sie Edge Microgateway am oder vor dem 5. Oktober 2018 installiert haben, empfiehlt Apigee dass Sie Maßnahmen zum Schutz dieses Endpunkts ergreifen, da die Antwort die E-Mail-Adresse des Entwicklers enthält, der die API-Produkte in Ihrem Apigee erstellt und geändert hat. Unternehmen. - Sie können den Endpunkt schützen, indem Sie ein Upgrade von Edge Microgateway ausführen oder Mutual TLS konfigurieren. Beide dieser Optionen werden im Folgenden beschrieben.

- Prüfen, ob der Endpunkt

/productsgeschützt ist -

Wenn Sie nicht sicher sind, ob der Endpunkt

/productsgeschützt ist, fahren Sie mit dem Abschnitt Prüfen Sie, ob die Ressource/productsgeschützt ist, und führen Sie die dort beschriebenen Schritte aus. bevor Sie fortfahren.Option 1: Edge Microgateway upgraden

Wenn Sie Edge Microgateway am oder vor dem 5. Oktober 2018 installiert haben, empfiehlt Apigee ein Upgrade auf die aktuelle Version von Edge Microgateway. Folgen Sie der Anleitung in <ph type="x-smartling-placeholder"></ph> Upgrade von Edge Microgateway ausführen, wenn Sie eine Internetverbindung haben

Wenn das Upgrade derzeit nicht möglich ist, fahren Sie mit Option 2 fort.

Option 2: Gegenseitiges TLS konfigurieren

Wenn Sie Edge Microgateway derzeit nicht aktualisieren können, empfiehlt Apigee, das Edge Microgateway zu schützen. Kommunikation zwischen Edge Microgateway und dem

edgemicro-auth-Proxy mit gegenseitigem TLS (auch als Zwei-Wege-TLS bezeichnet).- Öffnen Sie die Datei

$HOME/.edgemicro/org-env-config.yaml. Weitere Informationen finden Sie unter . Wo ist Edge Microgateway installiert, wenn Sie diese Datei nicht finden können. - Fügen Sie den folgenden

tlsOptions-Block demorg-env-config.yaml, um das gegenseitige TLS zwischen Edge Microgateway und Apigee Edge:edge_config: bootstrap: >- https://domain/edgemicro/bootstrap/organization/org/environment/env jwt_public_key: 'https://domain/edgemicro-auth/publicKey' managementUri: 'https://api.enterprise.apigee.com' tlsOptions: agentOptions: requestCert: true cert: 'path/to/cert' key: 'path/to/key'

Beispiel:

tlsOptions: agentOptions: requestCert: true cert: '/Users/jdoe/twowayssl/ssl/client.key' key: '/Users/jdoe/twowayssl/ssl/ca.crt'

Sie können auch die folgenden optionalen

agentOptions-Parameter angeben:ca: Gibt den Pfad zur Zertifizierungsstelle an.pfx: Geben Sie dieses Attribut an, wenn Sie anstelle von Zertifikat und Schlüssel eine P12/PFX-Datei verwenden möchten.passphrase: Die Passphrase für eine PFX-Datei.ciphers: Gibt TLS-Chiffren an.

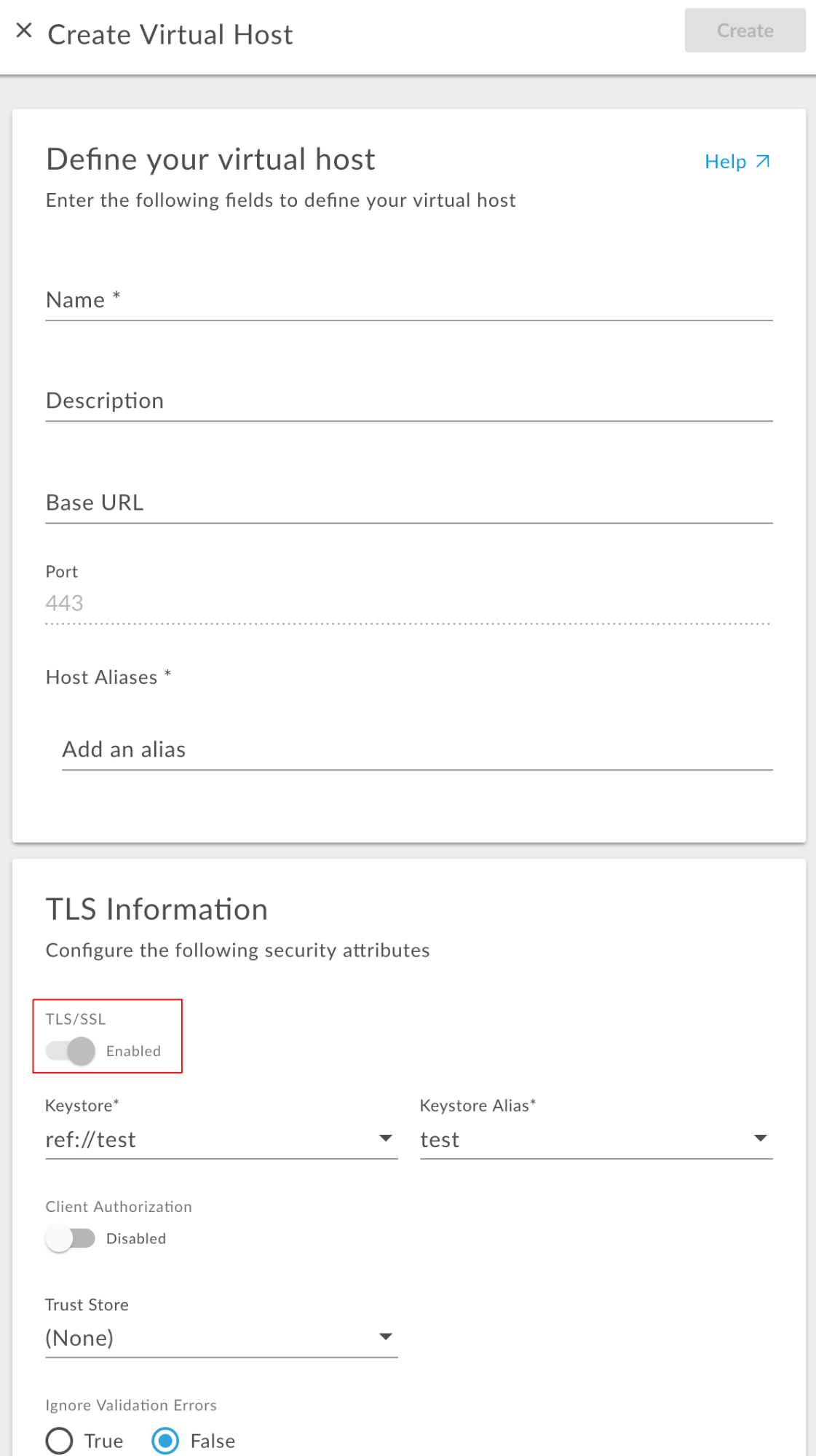

- Achten Sie darauf, dass für den virtuellen Host, auf dem der

edgemicro-auth-Proxy bereitgestellt wird, gegenseitige TLS-Authentifizierung aktiviert ist. Weitere Informationen finden Sie unter Virtuellen Host für Zwei-Wege-TLS definieren. finden Sie in der Dokumentation zu Apigee Edge.Der folgende Screenshot zeigt, wie die gegenseitige TLS-Authentifizierung auf einem virtuellen Host in der Apigee Edge-Benutzeroberfläche aktiviert wird:

- Sehen Sie sich den

edgemicro-authAPI-Proxy in der Edge-Benutzeroberfläche an und stellen Sie sicher, dass die Der richtige virtuelle Host ist in der Proxykonfiguration angegeben. Wenn Sie z. B. ein TLS-fähiges virtueller Host namensmutualtls, dieHTTPProxyConnection-Stanza des Proxys sollte so aussehen:<HTTPProxyConnection> <BasePath>/edgemicro-auth</BasePath> <Properties/> <VirtualHost>mutualtls</VirtualHost> </HTTPProxyConnection>

- Öffnen Sie die Datei

/products geschützt ist/products

Ressource geschützt ist. Es ist wichtig, dass Sie diesen Test durchführen, nachdem Sie die Schritte

(Option 1 oder Option 2), um die Ressource zu schützen. Das können Sie mit cURL tun. Beispiel:

curl -v https://your_domain/edgemicro-auth/products

/products geschützt:

{

"error":"unauthorized",

"error_description": "authentication failed"

}ODER

curl: (35) error:1408F10B:SSL routines:ssl3_get_record:wrong version number

Wenn Sie eine Antwort wie diese sehen, ist die Ressource /products nicht geschützt

und Entwickler-E-Mails an:

{ "apiProduct":[ { "apiResources":[ "/", "/**" ], "approvalType":"auto", "attributes":[ ], "createdAt":1537374680948, "createdBy":"jdoe@foo.com", "description":"", "displayName":"mock", "environments":[ "test" ], "lastModifiedAt":1537374680948, "lastModifiedBy":"test@test.com", "name":"mock", "proxies":[ "edgemicro-auth", "edgemicro_mock" ], "quota":"null", "quotaInterval":"null", "quotaTimeUnit":"null", "scopes":[ "" ] } ] }

Apigee empfiehlt außerdem, den virtuellen HTTP-Host zu testen:

Beispiel:

curl -v http://your_domain/edgemicro-auth/products

Wenn der cURL-Aufruf die Liste der API-Produkte zurückgibt, sind Entwickler-E-Mails möglicherweise

exponiert sind. Wenn Sie den Endpunkt nicht mit diesem virtuellen Nicht-TLS-Host freigeben möchten, entfernen Sie ihn vom

edgemicro-auth HTTPProxyConnection-Konfiguration.

Führen Sie eine der folgenden Optionen aus, um die Ressource zu schützen:

Derzeit können Sie das JWT-Token für eine bestimmte Edge Microgateway-Instanz nicht verlängern.

Workaround:

Jedes JWT-Token hat ein exp-Attribut, das das Ablaufdatum des Tokens angibt. Eine App kann

die Ablaufzeit berechnen und ein neues Token anfordern, indem Sie einen API-Aufruf direkt an die

edgemicro-auth-Tokenendpunkt. Sie können einen API-Aufruf beispielsweise so ausführen:

POST https: //{your_org}-{your_env}.apigee.net/edgemicro-auth/token

... mit einem JSON-Textkörper wie diesem:

{ "client_id": {your_id}, "client_secret": {your_secret},

"grant_type": "client_credentials" }

Siehe auch:

- Sicher API mit einem OAuth-Token oder einem API-Schlüssel in der Edge Microgateway-Dokumentation abrufen.

- Was ist Das Verfahren zum Verlängern von Inhabertokens, wenn diese in der Apigee-Community ablaufen.

Derzeit wird nur der Basispfad geprüft, um festzustellen, ob eine API für API-Produkte genehmigt ist die mit einem bestimmten OAuth-Token verknüpft sind.

Beispiel:

- Sie erstellen einen Proxy mit dem Präfix

edgemicro_sowie Basispfad und Ziel. - Sie fügen diesen Proxy einem Produkt hinzu. Nennen wir sie

edgemicro-prod1. - Wenn ein API-Aufruf über Edge Microgateway mit einem API-Schlüssel oder OAuth ausgeführt wird

überprüft Edge Microgateway, ob der Basispfad der API mit dem Basispfad von

edgemicro_*-Proxy, der für die Liste der für diesen Schlüssel genehmigten Produkte genehmigt ist, oder Token.

Siehe auch Wenn das Edgemicro-Gateway in den Produkten verwendet wird, für die die URL in den Produkten auf die Zulassungsliste gesetzt werden muss unter Ressourcen verwendet? in der Apigee-Community.

Nur die standardmäßige Apigee-SSL-Verbindung cert wird derzeit unterstützt. Benutzerdefinierte SSL-Zertifikate werden derzeit nicht unterstützt.

Problemumgehungen:

Wenn Sie ein benutzerdefiniertes SSL-Zertifikat (kein Apigee-Standard) verwenden möchten, haben Sie folgende Möglichkeiten:

-

Verwende einen

jwt_public_key-Endpunkt ohne SSL. Edge Microgateway-Konfiguration ändern Datei mithttp://{org}-{env}.apigee.net/edgemicro-auth/publicKeyoder -

Legen Sie vor dem Starten von Edge Microgateway die folgende Umgebungsvariable fest: export

NODE_TLS_REJECT_UNAUTHORIZED ="0"

Siehe auch Überprüfen Sie Edge Micro-Installationsfehler beim SSL-Zertifikat in der Apigee-Community.

edgemicro-auth-Proxy für Edge bereit.

für die Bereitstellung sind Anmeldedaten des Admins der Organisation erforderlich.Sie können Ihr eigenes Token verwenden, müssen jedoch zuerst die integrierte Autorisierung für Edge deaktivieren. Microgateway. Das geht so:

- Öffnen Sie die Konfigurationsdatei für Edge Microgateway.

-

Ändern Sie die beiden OAuth-Einstellungen wie folgt auf "true":

oauth: allowNoAuthorization: true allowInvalidAuthorization: true

edgemicro start -o [org] -e [env] -k [key] -s [secret]Tests und Fehlerbehebung

- Wie Ich verhindere, dass zu viele Dateien geöffnet sind. Fehler während der Lasttests?

-

Manchmal kann es in Ihrem System zu einer Situation kommen, in der zu viele offene Dateiverbindungen kann das zum Absturz von Edge Micro führen. Das Standard-Logging erfordert zwei HTTP-Verbindungen für eingehende und ausgehende Transaktionen über Microgateway.

Für Test- und Benchmarking-Zwecke empfiehlt Apigee, den ulimit-Befehl Ihres Systems festzulegen in unbegrenzt ändern:

ulimit -n unlimited. Siehe auch Edge Microgateway-Fehler während Lasttests in der Apigee-Community. - Tipps für eine schnelle Entwicklung und Fehlerbehebung

-

Wenn Sie Plug-ins für Edge Microgateway entwickeln, finden Sie diese Unterstützung für schnelle ist die Entwicklung begrenzt.

Hier einige Tipps:

- Zum Starten von Edge Microgateway können Sie die Umgebungsvariablen EDGEMICRO_KEY festlegen und EDGEMICRO_SECRET für das Schlüssel/Secret-Paar, das für den Startbefehl von Microgateway erforderlich ist. So können Sie Edge Microgateway starten, ohne den Schlüssel/Secret per Befehl eingeben zu müssen Zeile. Siehe auch Festlegen von Umgebungsvariablen in der Edge Microgateway-Dokumentation

-

Starten Sie Edge Microgateway im Fehlerbehebungsmodus, um zusätzliche Ausgabe im Befehlsterminal anzuzeigen:

DEBUG=* edgemicro start -o [org] -e [env] -k [key] -s [secret]

Unternehmen und Lizenzierung

- In welcher Beziehung stehen die Unterstützungsmodelle Apigee-127 und Edge Microgateway?

-

Apigee-127 ist ein Open-Source-Softwareprojekt, das im Open-Source-Modell unterstützt wird. Das Sie können Probleme im GitHub-Projekt melden und eine Pull-Anfrage senden, wenn Sie versuchen, irgendetwas. Apigee-127 erfordert oder enthält keine Softwarelizenzvereinbarungen mit Apigee

Edge Microgateway hingegen ist ein Enterprise-Produkt, das von Apigee für Apigee-Kunden Das heißt, Apigee-Kunden können Support-Tickets, Funktionsanfragen und Programmfehler erstellen mit Google Cloud Apigee Edge-Support.