Esta é a documentação do Apigee Edge.

Acesse

Documentação da Apigee X. informações

Primeiros passos

- Como faço para instalar o Edge Microgateway?

- Consulte Como instalar o Edge Microgateway.

- Como faço para executar o Edge Microgateway?

- Consulte Como configurar o Edge Microgateway

- Preciso de um banco de dados para executar Microgateway?

- As APIs com proxy pelo Edge Microgateway podem interagir com um banco de dados em execução como parte de um destino serviço. No entanto, o Edge Microgateway opera independentemente de qualquer banco de dados ou dados de back-end loja on-line.

Operação

- O que muda no Edge exigem a reinicialização do Edge Microgateway?

- O Edge Microgateway pesquisa automaticamente as alterações feitas no Apigee Edge, como alterações em

proxies, produtos ou desenvolvedores com reconhecimento de microgateway

apps. O intervalo de sondagem padrão é de 600 segundos. No entanto, é possível alterar o intervalo

config_change_poll_interval. Consulte Edgemicro. .

- Se você não quiser esperar pelo intervalo de sondagem, use o

edgemicro reloadpara coletar as alterações mais recentes. Consulte Recarregando o cluster de microgateway. - Como diferenciar um proxy implantado no Edge e um proxy no Edge Microgateway?

- Ao configurar o Edge Microgateway, uma lista de proxies com reconhecimento de microgateways implantada na Apigee

O Edge é salvo na configuração local do Edge Microgateway. Proxies com reconhecimento de microgateway

são aqueles nomeados com o prefixo

edgemicro_. - Quais são minhas opções de geração de registros com o Edge Microgateway?

- O Edge Microgateway tem um recurso de geração de registros integrado. Para obter detalhes, consulte Como gerenciar arquivos de registros. .

- Você também pode escrever um plug-in personalizado para usar um serviço de geração de registros de terceiros com o Edge Microgateway. Por causa da maneira O Edge Microgateway funciona, não é possível usar o Apigee Edge Política de geração de registros de mensagens para registrar mensagens do Edge Microgateway. Consulte também Artigo da comunidade "Plug-in do Logging para Microgateway.

- Posso reutilizar combinações de chave/secret entre instâncias do Edge Microgateway?

- Desde que a organização e o ambiente sejam os mesmos nas instâncias do Microgateway, reutilizar o par de chave/segredo gerado durante a configuração.

- Como faço para configurar o Edge Microgateway para iniciar em um ambiente de produção?

- É possível definir as variáveis de ambiente para parâmetros de comando de inicialização, como

EDGEMICRO_KEY,EDGEMICRO_SECRET,EDGEMICRO_ORGeEDGEMICRO_ENV. Com essas (e outras) variáveis, você pode começar Edge Microgateway com o único comandoedgemicro start. Consulte também definir variáveis de ambiente. - Posso usa atributos personalizados de produto ou app de desenvolvedor com o Edge Microgateway?

- Não Por padrão, o Edge Microgateway só atua em atributos relacionados ao roteamento básico e

segurança dos dados. No entanto, como soluções alternativas, você tem as seguintes opções possíveis:

-

Adicione atributos personalizados ao proxy

edgemicro-authque o Edge Microgateway implanta na Apigee Borda Esses atributos vão estar disponíveis ao usar a segurança do token OAuth ou da chave de API. - Modifique o plug-in OAuth para agir com base nesses atributos.

-

Adicione atributos personalizados ao proxy

- Há um limite para o tamanho dos cabeçalhos da solicitação?

- Se você fizer upgrade do Node.js para a v8.14.0 ou uma versão posterior, lembre-se de que o tamanho máximo do cabeçalho permitido nas solicitações foi reduzido de 80 KB para 8 KB. Os cabeçalhos que excederem 8 KB resultam em um erro HTTP 431. .

- Uma opção de configuração do Node.js adicionada no Node.js v11.6.0 permite alterar o valor máximo padrão

tamanho do cabeçalho. Esse parâmetro,

--max-http-header-size, permite especificar o tamanho máximo, em bytes, de cabeçalhos HTTP. .

- Para alterar a configuração padrão, defina o valor do ambiente

NODE_OPTIONSna linha de comando da seguinte forma:NODE_OPTIONS=--max-http-header-size=NUM_BYTES

Exemplo:

NODE_OPTIONS=--max-http-header-size=80000

Quais APIs de gerenciamento o Edge Microgateway usa?

Os comandos do Edge Microgateway a seguir chamam as APIs de gerenciamento do Apigee Edge para realizar o trabalho: conforme descrito em Referência da CLI para Edge Microgateway:

edgemicro configureedgemicro upgradeauthedgemicro upgradekvmedgemicro rotatekeyedgemicro cert checkedgemicro cert deleteedgemicro cert install

As seções a seguir listam as chamadas da API de gerenciamento que cada comando usa.

Os comandos edgemicro configure e upgradeauth chamam

as seguintes APIs de gerenciamento:

- (listar implantações)

GET: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/deployments - (receber informações sobre a implantação)

GET: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth - (fazer upload de recursos)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=java&name=micro-gateway-products-javacallout-2.0.0.jar - (fazer upload de recursos)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=adjust-quota.js - (fazer upload de recursos)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=generate-jwk.js - (fazer upload de recursos)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=generate-verify-jwt.js - (fazer upload de recursos)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=jsrsasign-all-min.js - (fazer upload de recursos)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=jwt-initialization.js - (fazer upload de recursos)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-jwk-response.js - (fazer upload de recursos)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-product-list.js - (fazer upload de recursos)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-public-key.js - (fazer upload de recursos)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-jwt-variables.js - (fazer upload de recursos)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-quota-variables.js - (fazer upload de recursos)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-response.js - (fazer upload de recursos)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=validate-params.js - (criar proxy de API)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis?action=import&validate=false&name=edgemicro-auth - (políticas de envio)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/policies - (proxy de upload)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/proxies?name=default - (implantar proxy)

POST: https://api.enterprise.apigee.com/v1/o/[org]/e/[env]/apis/edgemicro-auth/revisions/1/deployments

O comando upgradekvm chama a seguinte API de gerenciamento:

PUT: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

O comando rotatekey chama a seguinte API de gerenciamento:

GET: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway/entries/private_key

O comando cert check chama a seguinte API de gerenciamento:

GET: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

O comando cert delete chama a seguinte API de gerenciamento:

DELETE: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

O comando cert install chama a seguinte API de gerenciamento:

POST: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps

Implantação

- Posso implantar O Edge Microgateway está no mesmo servidor em que meu serviço de destino está sendo executado?

- Sim. O Edge Microgateway é um processo leve que pode ser executado próximo ao serviço de destino, incluindo na mesma máquina.

- Posso implantar um pacote do Edge proxy atual como uma implantação do Edge Microgateway?

- Não Os proxies com reconhecimento do Edge Microgateway têm requisitos específicos e não aceitam todos os recursos de proxies Edge regulares. Consulte a parte 2: Criar entidades no Apigee Edge

- Posso ativar o failover entre um pacote de proxy de borda? e do Edge Microgateway para o mesmo proxy de API?

- Não O Edge Microgateway não sabe sobre implantações de proxy de API não microgateway na Apigee Borda

- Qual é modelo de implantação de alta disponibilidade para o Edge Microgateway?

- Para uma boa discussão sobre como executar o Edge Microgateway usando o NGINX como balanceador de carga, consulte Como gerenciar APIs com o Apigee Edge Microgateway e o NGINX.

- Quais balanceadores de carga posso usar com o Edge Microgateway?

- O Edge Microgateway funciona com qualquer balanceador de carga.

- Há um limite de quantos proxies Edge Microgateway posso implantar?

- Consulte os limites de configuração do produto especificados para proxies Edge regulares. O número de proxies com reconhecimento de microgateway que podem ser implantados em um Apigee Edge organização e ambiente e a chamada pelo Edge Microgateway precisam estar em conformidade com esses mesmos limites.

- Posso associar minha implantação do Edge Microgateway a uma organização e um ambiente específicos?

- Ao configurar uma instância do Edge Microgateway, é preciso associá-la a um determinado Organização e ambiente de borda.

- Posso associar minha implantação do Edge Microgateway a uma região específica (se eu for um cliente multirregional)?

- O Edge Microgateway escolhe automaticamente a melhor região para interagir com o Apigee Edge. É possível implantar instâncias do Edge Microgateway em cada região que você quer atender.

Administração

- Preciso ser um administrador da organização para configurar e implantar o Edge Microgateway?

- Sim. Você precisa ter credenciais de administrador da organização para configurar e implantar o Edge Microgateway.

- Preciso ser um administrador da organização para executar o Edge Microgateway?

- Não O Edge Microgateway é um aplicativo do

Node.jse pode ser executado por qualquer pessoa com permissão para executar esses aplicativos em uma determinada máquina. - Qualquer pessoa da minha organização pode usam o Edge Microgateway?

- Você não precisa ser um usuário da organização do Apigee Edge para fazer chamadas de API pelo Edge Microgateway No entanto, você precisa ter permissões no nível da organização para criar ou alterar o Edge Microgateway conhecidos que são implantados no Edge.

Desempenho

- Quais são as considerações de desempenho para usar o Edge Microgateway?

- Se você estiver executando o Edge Microgateway com o aplicativo de destino, verifique se o servidor tem e capacidade suficiente.

- Quais são as práticas recomendadas para executar o Edge Microgateway em escala?

- A Apigee recomenda executar várias instâncias do Edge Microgateway em diferentes servidores frontais por balanceadores de carga, como o NGINX. Consulte também Como gerenciar APIs com o Apigee Edge Microgateway e o NGINX e Escalonamento horizontal vertical na comunidade da Apigee.

- Quais são o TPS do Edge Microgateway por padrão e quais são os requisitos de hardware necessários para um Instância de microgateway

- Os requisitos de hardware e as medições de TPS são difíceis de avaliar com o Edge Microgateway. Depende na configuração, combinando o ajuste do Edge Microgateway, o uso de plug-ins, os plug-ins personalizados, e configurar outras coisas, como o TLS. A Apigee normalmente recomenda que você tenha uma ideia disso combinação de itens e testes de desempenho com sua configuração específica.

Implantação de nuvem privada

- Borda O microgateway funciona com o Edge para nuvem privada?

- Sim. Para obter detalhes, consulte Etapas de configuração da nuvem privada da Apigee.

Plug-ins

- Como a cota é aplicada com o Edge Microgateway?

- Se quiser, adicione um plug-in de cota à sua instância do Edge Microgateway. Para mais detalhes, consulte Como usar a cota plug-in.

- Como funciona a parada de pico aplicada com o Edge Microgateway?

- Se quiser, adicione um plug-in de detenção de pico à instância do Edge Microgateway. Para consulte Como usar o pico arrest plugin.

- está

Há outras maneiras de escrever plug-ins diferentes de

Node.jspara o Edge Microgateway? - Não Os plug-ins precisam ser gravados em

Node.js. - O que acontece quando o Edge Microgateway não consegue fazer upload de dados do Analytics para o Edge?

- O Edge Microgateway tem um buffer na memória. Se o buffer for preenchido, os payloads mais antigos serão descartados para permitir que o tráfego da API flua sem problemas.

- Posso adicionar políticas ao Edge? Microgateway?

- Se você anexar políticas regulares da Apigee Edge a reconhecimento de microgateway

proxies no Apigee Edge, eles serão ignorados. Em vez disso, o Edge Microgateway usa plug-ins para fornecer

semelhante às políticas do Edge, como cotas, detenção de pico, segurança da chave de API e

Segurança do OAuth2. Também é possível criar plug-ins personalizados. Consulte

Usar plug-ins e

Desenvolva plug-ins personalizados.

As seguintes postagens e blogs da comunidade Apigee discutem outros casos de uso de plug-ins:

Segurança

- Como proteger o recurso

/products? - Visão geral

- Ao configurar o Edge Microgateway,

um proxy de API chamado

edgemicro-authé implantado à sua organização "organization:environment" no Apigee Edge. Este proxy expõe um endpoint/productsque retorna uma lista de produtos de API. Se você instalou o Edge Microgateway antes de 5 de outubro de 2018, a Apigee recomenda que você tome medidas para proteger esse endpoint, porque a resposta contém o endereço de e-mail do desenvolvedor que criou e modificou os produtos de API na sua organização. .

- É possível proteger o endpoint fazendo upgrade do Edge Microgateway ou configurando o TLS mútuo. Ambos dessas opções são descritas abaixo.

- Verifique se o endpoint

/productsestá protegido -

Caso você não tenha certeza se o endpoint

/productsestá protegido, acesse a seção Verifique se o recurso/productsestá protegido e siga as etapas indicadas. antes de continuar.Opção 1: fazer upgrade do Edge Microgateway

Se você instalou o Edge Microgateway antes de 5 de outubro de 2018, a Apigee recomenda que você faça upgrade para o versão mais recente do Edge Microgateway. Siga as etapas em Como fazer upgrade do Edge Microgateway se tiver uma conexão de Internet

Se não for possível fazer upgrade no momento, vá para a Opção 2.

Opção 2: configurar o TLS mútuo

Se não for possível fazer upgrade do Edge Microgateway no momento, a Apigee recomenda que você proteja o comunicação entre o Edge Microgateway e o proxy

edgemicro-authcom conexão TLS (também conhecido como TLS bidirecional).- Abra o arquivo

$HOME/.edgemicro/org-env-config.yaml. Consulte Onde o Edge Microgateway está instalado, se não for possível localizar esse arquivo. - Adicione o bloco

tlsOptionsabaixo ao Arquivoorg-env-config.yamlpara ativar o TLS mútuo entre Edge Microgateway e Apigee Edge:edge_config: bootstrap: >- https://domain/edgemicro/bootstrap/organization/org/environment/env jwt_public_key: 'https://domain/edgemicro-auth/publicKey' managementUri: 'https://api.enterprise.apigee.com' tlsOptions: agentOptions: requestCert: true cert: 'path/to/cert' key: 'path/to/key'

Exemplo:

tlsOptions: agentOptions: requestCert: true cert: '/Users/jdoe/twowayssl/ssl/client.key' key: '/Users/jdoe/twowayssl/ssl/ca.crt'

Também é possível incluir os seguintes parâmetros

agentOptionsopcionais:ca: especifica o caminho para a autoridade de certificação.pfx: inclua se quiser usar um arquivo p12/pfx em vez de "cert" e "key".passphrase: a senha longa de um arquivo pfx.ciphers: especifica as criptografias TLS.

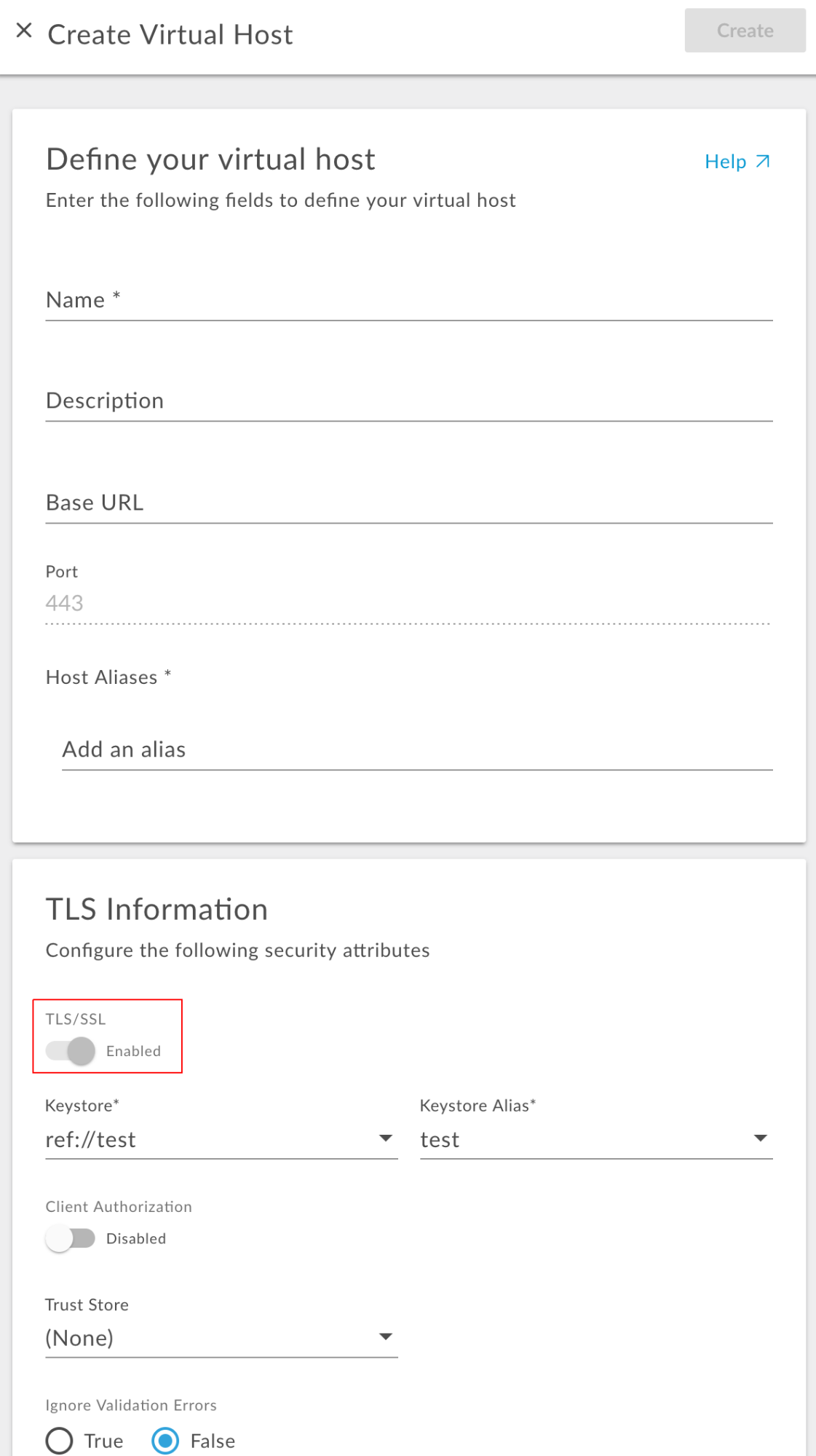

- Verifique se o host virtual em que o proxy

edgemicro-authfoi implantado tem o TLS mútuo ativado. Veja mais detalhes em Como definir um host virtual para TLS bidirecional. na documentação do Apigee Edge.A captura de tela a seguir mostra como ativar o TLS mútuo em um host virtual na IU do Apigee Edge:

- Observe o proxy de API

edgemicro-authna interface do usuário do Edge e verifique se o o host virtual correto é especificado na configuração do proxy. Por exemplo, se você criou uma conta de serviço host virtual chamadomutualtls, a estrofeHTTPProxyConnectiondo proxy deve ficar assim:<HTTPProxyConnection> <BasePath>/edgemicro-auth</BasePath> <Properties/> <VirtualHost>mutualtls</VirtualHost> </HTTPProxyConnection>

- Abra o arquivo

/products está protegido/products

quando o recurso está protegido. É importante realizar esse teste depois de concluir as etapas

(Opção 1 ou Opção 2) para proteger o recurso. Você pode fazer isso com cURL, por exemplo:

curl -v https://your_domain/edgemicro-auth/products

/products estará protegido:

{

"error":"unauthorized",

"error_description": "authentication failed"

}OU

curl: (35) error:1408F10B:SSL routines:ssl3_get_record:wrong version number

Caso você veja uma resposta parecida com esta, o recurso /products está desprotegido.

e os e-mails dos desenvolvedores podem ser expostos:

{ "apiProduct":[ { "apiResources":[ "/", "/**" ], "approvalType":"auto", "attributes":[ ], "createdAt":1537374680948, "createdBy":"jdoe@foo.com", "description":"", "displayName":"mock", "environments":[ "test" ], "lastModifiedAt":1537374680948, "lastModifiedBy":"test@test.com", "name":"mock", "proxies":[ "edgemicro-auth", "edgemicro_mock" ], "quota":"null", "quotaInterval":"null", "quotaTimeUnit":"null", "scopes":[ "" ] } ] }

A Apigee também recomenda que você teste o host virtual HTTP:

Exemplo:

curl -v http://your_domain/edgemicro-auth/products

Se a chamada de cURL retornar a lista de produtos da API, é possível que os e-mails dos desenvolvedores sejam

expostas. Se não quiser expor o endpoint com esse host virtual não TLS, remova-o do

edgemicro-auth Configuração de HTTPProxyConnection.

Para proteger o recurso, escolha uma das seguintes opções:

No momento, não é possível renovar o token JWT para uma determinada instância do Edge Microgateway.

Alternativa:

Cada token JWT tem um atributo "exp" que indica a data de validade do token. Um app pode

calcular o tempo de expiração e solicitar um novo token fazendo uma chamada de API diretamente para o

Endpoint do token edgemicro-auth. Por exemplo, você pode fazer uma chamada de API como esta:

POST https: //{your_org}-{your_env}.apigee.net/edgemicro-auth/token

... com um corpo JSON como este:

{ "client_id": {your_id}, "client_secret": {your_secret},

"grant_type": "client_credentials" }

Consulte também:

- Seguro a API com um token OAuth ou uma chave de API nos documentos do Edge Microgateway.

- O que o processo de renovação de tokens do portador quando eles expiram na comunidade Apigee.

Atualmente, apenas o caminho de base é verificado para determinar se uma API foi aprovada para produtos de API associados a um token OAuth específico.

Exemplo:

- Você cria um proxy prefixado

edgemicro_com caminho base e destino. - Você adiciona esse proxy a um produto. Vamos chamá-lo de

edgemicro-prod1. - Quando uma chamada de API é feita pelo Edge Microgateway usando uma chave de API ou um OAuth

token, o Edge Microgateway verifica se o caminho de base da API corresponde ao caminho de base de

proxy

edgemicro_*aprovado para a lista de produtos aprovados para a chave em questão ou com base no token correto anterior.

Consulte também Ao usar o gateway Edgemicro nos produtos em que o URL precisa ser adicionado à lista de permissões usados sob recursos? na comunidade Apigee.

Apenas o SSL padrão da Apigee cert é aceito no momento. Os certificados SSL personalizados não são compatíveis no momento.

Alternativas:

Se quiser usar um certificado SSL personalizado (que não seja o padrão da Apigee), você terá estas opções:

-

Use um endpoint

jwt_public_keynão SSL. Modificar a configuração do Edge Microgateway arquivo para usarhttp://{org}-{env}.apigee.net/edgemicro-auth/publicKey, ou -

Antes de iniciar o Edge Microgateway, defina esta variável de ambiente: "export"

NODE_TLS_REJECT_UNAUTHORIZED ="0"

Consulte também Verifique os erros de instalação do Edge Micro no certificado SSL na comunidade Apigee.

edgemicro-auth no Edge, e esse

implantação requer credenciais de administrador da organização.Você pode usar seu próprio token, mas primeiro é necessário desativar a autorização integrada do Edge Microgateway Para fazer isso:

- Abra o arquivo de configuração do Edge Microgateway.

-

Altere as duas configurações OAuth para "true", da seguinte maneira:

oauth: allowNoAuthorization: true allowInvalidAuthorization: true

edgemicro start -o [org] -e [env] -k [key] -s [secret]Teste e depuração

- Como Evitei a mensagem "arquivos demais abertos" durante o teste de carga?

-

Em alguns casos, o sistema pode se deparar com uma situação em que muitas conexões de arquivos abertas e isso pode causar uma falha no Edge Micro. A geração de registros padrão requer duas conexões HTTP transações de entrada e saída pelo Microgateway.

Para fins de teste e comparação, a Apigee recomenda configurar o comando ulimit do sistema ao número ilimitado:

ulimit -n unlimited. Consulte também Edge Erro de microgateway durante testes de carga na comunidade da Apigee. - Dicas para desenvolvimento e depuração

-

Se você estiver desenvolvendo plug-ins para o Edge Microgateway, poderá achar que o suporte para o desenvolvimento é limitado.

Por enquanto, aqui estão algumas dicas:

- Para iniciar o Edge Microgateway, defina as variáveis de ambiente EDGEMICRO_KEY e EDGEMICRO_SECRET para o par de chave/secret exigido pelo comando de inicialização do Microgateway. Isso permite que você inicie o Edge Microgateway sem inserir a chave/o secret no comando linha Consulte também Como definir variáveis de ambiente nos documentos do Edge Microgateway.

-

Inicie o Edge Microgateway no modo de DEBUG para ver a saída adicional no terminal de comando:

DEBUG=* edgemicro start -o [org] -e [env] -k [key] -s [secret]

Negócios e licenciamento

- Qual é a relação entre os modelos de suporte da Apigee-127 e do Edge Microgateway?

-

A Apigee-127 é um projeto de software de código aberto compatível com o modelo de código aberto. Isso é, você pode levantar problemas no projeto GitHub e fazer uma solicitação de envio se tentar corrigir alguma coisa. A Apigee-127 não exige nem inclui contratos de licença de software com a Apigee.

Já o Edge Microgateway é um produto corporativo com suporte da Apigee para Clientes Apigee. Ou seja, os clientes da Apigee podem criar tíquetes de suporte, solicitações de recursos e relatórios usando o suporte do Apigee Edge do Google Cloud.