<ph type="x-smartling-placeholder"></ph>

Vous consultez la documentation Apigee Edge.

Accédez à la page

Documentation sur Apigee X. En savoir plus

Ce document explique comment configurer des suites de chiffrement sur des hôtes virtuels et des routeurs dans Apigee Edge.

Une suite de chiffrement est un ensemble d’algorithmes qui aident à sécuriser une connexion réseau utilisant le protocole TLS. Le client et le serveur doivent se mettre d’accord sur la suite de chiffrement spécifique qui sera utilisée d'échanger des messages. Si le client et le serveur ne sont pas d’accord sur la suite de chiffrement, alors les requêtes échouent avec des échecs de handshake TLS.

Dans Apigee, les suites de chiffrement doivent faire l'objet d'un accord mutuel entre les applications clientes et les routeurs Cloud Router.

Vous pouvez être amené à modifier les suites de chiffrement sur Apigee Edge pour les raisons suivantes:

- Pour éviter toute incohérence des suites de chiffrement entre les applications clientes et les routeurs Apigee

- Utiliser des suites de chiffrement plus sécurisées pour corriger des failles de sécurité ou renforcer la sécurité

Les suites de chiffrement peuvent être configurées sur des hôtes virtuels ou sur des routeurs Apigee. Remarque Apigee n'accepte les suites de chiffrement qu'au format de chaînes de chiffrement OpenSSL sur à la fois l'hôte virtuel et le routeur. La Page de manuel sur les algorithmes de chiffrement OpenSSL fournit les suites de chiffrement SSL ou TLS de la spécification pertinente et leurs équivalents OpenSSL.

Exemples :

Si vous souhaitez configurer l'algorithme de chiffrement TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

sur l'hôte virtuel ou le routeur Apigee, vous devez identifier

de la chaîne de chiffrement OpenSSL correspondante

page de manuel sur les algorithmes de chiffrement OpenSSL.

Chaîne de chiffrement OpenSSL pour la suite de chiffrement TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

est ECDHE-RSA-AES128-GCM-SHA256.. Vous devez donc utiliser la chaîne de chiffrement OpenSSL

ECDHE-RSA-AES128-GCM-SHA256 lors de la configuration de la suite de chiffrement sur l'hôte virtuel

ou sur le routeur Apigee.

Avant de commencer

- Pour en savoir plus sur les chaînes de chiffrement OpenSSL associées aux différentes suites de chiffrement, consultez page de manuel sur les algorithmes de chiffrement OpenSSL.

- Si vous ne connaissez pas bien les propriétés d'hôte virtuel, consultez la page Documentation de référence sur la propriété d'hôte virtuel

- Si vous ne savez pas comment configurer des propriétés pour Edge sur Private Cloud, consultez Comment configurer Edge.

Configurer des suites de chiffrement sur des hôtes virtuels

Cette section explique comment configurer des suites de chiffrement sur les hôtes virtuels associés à une organisation et à un environnement. Les suites de chiffrement peuvent être configurées sur l'hôte virtuel via la propriété ssl_ciphers, qui représente la liste des suites de chiffrement prises en charge par l'hôte virtuel.

Consultez la page Suites de chiffrement compatibles pour obtenir la liste des algorithmes de chiffrement. compatibles avec Apigee.

Vous pouvez configurer l'hôte virtuel en utilisant l'une des méthodes suivantes:

- Utilisation de l'interface utilisateur Edge

- Utiliser l'API Edge

Utilisation de l'interface utilisateur Edge

<ph type="x-smartling-placeholder">Pour configurer l'hôte virtuel à l'aide de l'interface utilisateur Edge, procédez comme suit:

- Connectez-vous à l'interface utilisateur Edge.

- Accédez à Admin > Hôtes virtuels

- Sélectionnez l'environnement spécifique dans lequel vous souhaitez effectuer cette modification.

- Sélectionnez l'hôte virtuel spécifique pour lequel vous souhaitez configurer les suites de chiffrement.

-

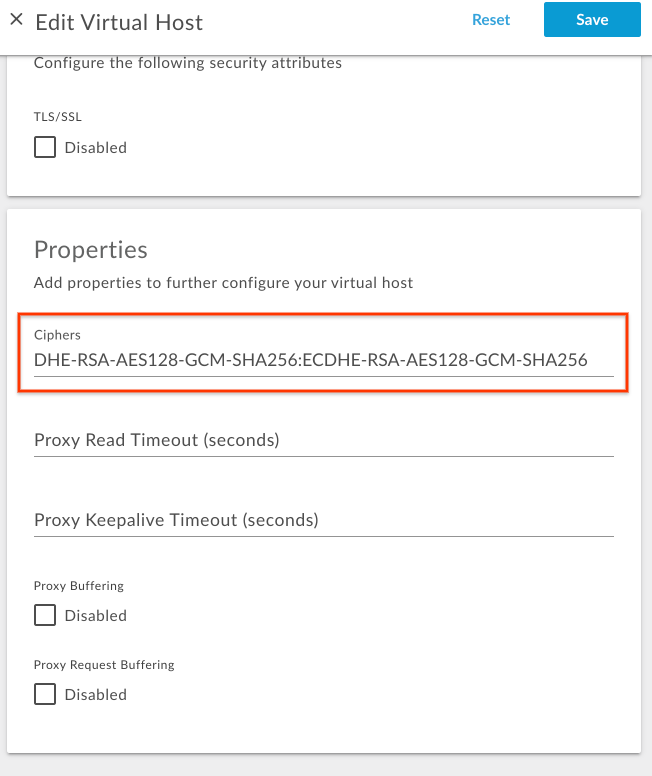

Sous Propriétés, mettez à jour la valeur Chiffrement avec une liste de chaînes de chiffrement OpenSSL séparées par des deux-points.

Par exemple, si vous souhaitez autoriser uniquement les suites de chiffrement

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256etTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256, puis déterminez Chaînes de chiffrement OpenSSL issues du Manuel des algorithmes de chiffrement OpenSSL comme indiqué dans le tableau suivant:Suite de chiffrement Chaîne de chiffrement OpenSSL TLS_DHE_RSA_WITH_AES_128_GCM_SHA256DHE-RSA-AES128-GCM-SHA256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256ECDHE-RSA-AES128-GCM-SHA256Ajoutez la chaîne de chiffrement OpenSSL en séparant les deux-points, comme illustré dans la figure suivante:

- Enregistrez la modification.

Utiliser l'API Edge

Pour configurer les suites de chiffrement sur un hôte virtuel à l'aide de l'API Edge, procédez comme suit:

- Obtenez la configuration actuelle de l'hôte virtuel à l'aide de la méthode

<ph type="x-smartling-placeholder"></ph>

Obtenez l'API hôte virtuel comme indiqué ci-dessous:

Utilisateur du cloud public:

curl -v -X GET https://api.enterprise.apigee.com/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username}Utilisateur Private Cloud:

curl -v -X GET http://{management_server_IP}:8080/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username}{ "hostAliases": [ "api.myCompany,com" ], "interfaces": [], "listenOptions": [], "name": "secure", "port": "443", "retryOptions": [], "sSLInfo": { "ciphers": [], "clientAuthEnabled": "false", "enabled": "true", "ignoreValidationErrors": false, "keyAlias": "myCompanyKeyAlias", "keyStore": "ref://myCompanyKeystoreref", "protocols": [] }, "useBuiltInFreeTrialCert": false } -

Ajouter la propriété

ssl_ciphersà la configuration d'hôte virtuel existante Charge utile JSON souspropertiesavec les chaînes de chiffrement OpenSSL appropriées.Par exemple, si vous souhaitez autoriser uniquement les suites de chiffrement

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256etTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256, puis déterminez Chaînes de chiffrement OpenSSL issues du Manuel des algorithmes de chiffrement OpenSSL comme indiqué dans le tableau suivant:Suite de chiffrement Chaîne de chiffrement OpenSSL TLS_DHE_RSA_WITH_AES_128_GCM_SHA256DHE-RSA-AES128-GCM-SHA256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256ECDHE-RSA-AES128-GCM-SHA256Ajoutez le bloc de code

propertiessuivant:Exemple de configuration d'hôte virtuel mise à jour:

{ "hostAliases": [ "api.myCompany,com", ], "interfaces": [], "listenOptions": [], "name": "secure", "port": "443", "retryOptions": [], "properties": { "property": [ { "name": "ssl_ciphers", "value": "DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256" } ] }, "sSLInfo": { "ciphers": [], "clientAuthEnabled": "false", "enabled": "true", "ignoreValidationErrors": false, "keyAlias": "myCompanyKeyAlias", "keyStore": "ref://myCompanyKeystoreref", "protocols": [] }, "useBuiltInFreeTrialCert": false } -

Enregistrez la configuration d'hôte virtuel mise à jour dans un fichier. Par exemple :

virtualhost-payload.json -

Mettez à jour la configuration

virtualhostavec la modification à l'aide de la méthode <ph type="x-smartling-placeholder"></ph> Mettez à jour une API hôte virtuel comme suit:Utilisateur du cloud public:

curl -v -X POST Content-Type: application/json https://api.enterprise.apigee.com/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -d @virtualhost-payload.json -u {username}

Utilisateur Private Cloud:

curl -v -X POST Content-Type: application/json http://{management_server_IP}:8080/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -d @virtualhost-payload.json -u {username}

Suites de chiffrement compatibles

Apigee est compatible avec les suites de chiffrement suivantes:

ECDHE-RSA-AES256-GCM-SHA384 ECDHE-RSA-AES256-SHA384 ECDHE-RSA-AES256-SHA DHE-RSA-AES256-GCM-SHA384 DHE-RSA-AES256-SHA256 DHE-RSA-AES256-SHA DHE-RSA-CAMELLIA256-SHA AES256-GCM-SHA384 AES256-SHA256 AES256-SHA CAMELLIA256-SHA ECDHE-RSA-AES128-GCM-SHA256 ECDHE-RSA-AES128-SHA256 ECDHE-RSA-AES128-SHA DHE-RSA-AES128-GCM-SHA256 DHE-RSA-AES128-SHA256 DHE-RSA-AES128-SHA DHE-RSA-CAMELLIA128-SHA AES128-GCM-SHA256 AES128-SHA256 AES128-SHA CAMELLIA128-SHA

Vérifier les suites de chiffrement sur des hôtes virtuels

Cette section explique comment vérifier que les suites de chiffrement ont bien été sur l'hôte virtuel à l'aide de l'API Edge.

<ph type="x-smartling-placeholder">- Exécutez la

<ph type="x-smartling-placeholder"></ph>

Obtenez l'API d'hôte virtuel pour obtenir la configuration

virtualhost, comme indiqué ci-dessous:Utilisateur du cloud public:

curl -v -X GET https://api.enterprise.apigee.com/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username}Utilisateur Private Cloud:

curl -v -X GET http://{management_server_IP}:8080/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username} -

Vérifiez que la propriété

ssl_ciphersa été définie sur la nouvelle valeur.Exemple de configuration d'hôte virtuel mise à jour:

{ "hostAliases": [ "api.myCompany,com", ], "interfaces": [], "listenOptions": [], "name": "secure", "port": "443", "retryOptions": [], "properties": { "property": [ { "name": "ssl_ciphers", "value": "DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256" } ] }, "sSLInfo": { "ciphers": [], "clientAuthEnabled": "false", "enabled": "true", "ignoreValidationErrors": false, "keyAlias": "myCompanyKeyAlias", "keyStore": "ref://myCompanyKeystoreref", "protocols": [] }, "useBuiltInFreeTrialCert": false }Dans l'exemple ci-dessus, notez que

ssl_ciphersa été défini avec la nouvelle valeur. -

Si l'ancienne valeur s'affiche toujours pour

ssl_ciphers, vérifiez que vous avez suivi toutes les étapes décrites dans Configurez correctement les suites de chiffrement sur les hôtes virtuels. Si vous avez manqué une étape, répétez toutes les étapes correctement. - Si vous ne parvenez toujours pas à mettre à jour ni à ajouter des suites de chiffrement à l'hôte virtuel, contactez Assistance Apigee Edge

Configurer des suites de chiffrement sur des routeurs

<ph type="x-smartling-placeholder">

Cette section explique comment configurer des suites de chiffrement sur les routeurs. Les suites de chiffrement peuvent être

configuré via la propriété Routeur

conf_load_balancing_load.balancing.driver.server.ssl.ciphers, qui représente

les suites de chiffrement acceptées

séparées par deux-points.

Pour configurer des suites de chiffrement sur les routeurs, procédez comme suit:

-

Sur la machine du routeur, ouvrez le fichier suivant dans un éditeur. Si ce n'est pas déjà fait, puis le créer.

/opt/apigee/customer/application/router.properties

Par exemple, pour ouvrir le fichier avec

vi, procédez comme suit : saisissez la commande suivante:vi /opt/apigee/customer/application/router.properties

-

Ajoutez une ligne au format suivant au fichier

properties, en remplaçant une pour colon_separated_cipher_suites:conf_load_balancing_load.balancing.driver.server.ssl.ciphers=colon_separated_cipher_suites

Par exemple, si vous souhaitez autoriser uniquement les suites de chiffrement

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256etTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256, puis déterminez Chaînes de chiffrement OpenSSL issues du Manuel des algorithmes de chiffrement OpenSSL comme indiqué dans le tableau suivant:Suite de chiffrement Chaîne de chiffrement OpenSSL TLS_DHE_RSA_WITH_AES_128_GCM_SHA256DHE-RSA-AES128-GCM-SHA256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256ECDHE-RSA-AES128-GCM-SHA256Ajoutez ensuite la ligne suivante:

conf_load_balancing_load.balancing.driver.server.ssl.ciphers=DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256

- Enregistrez les modifications.

-

Assurez-vous que ce fichier de propriétés appartient à l'utilisateur

apigee, comme indiqué ci-dessous:chown apigee:apigee /opt/apigee/customer/application/router.properties

-

Redémarrez le routeur comme indiqué ci-dessous:

/opt/apigee/apigee-service/bin/apigee-service edge-router restart

- Si vous avez plusieurs routeurs, répétez les étapes ci-dessus sur chacun d'eux.

Vérifier la suite de chiffrement sur les routeurs

<ph type="x-smartling-placeholder">Cette section explique comment vérifier que les suites de chiffrement ont bien été modifiées sur les routeurs.

-

Sur le routeur, recherchez la propriété

conf_load_balancing_load.balancing.driver.server.ssl.ciphersà l'aide d'Apigee de recherche dans le dossier/opt/apigeeet vérifiez s'il a été défini avec la nouvelle valeur comme suit:/opt/apigee/apigee-service/bin/apigee-service edge-router configure -search conf_load_balancing_load.balancing.driver.server.ssl.ciphers

-

Si les nouvelles suites de chiffrement sont correctement définies sur le routeur, la commande ci-dessus affiche

les nouvelles valeurs.

Voici l'exemple de résultat de la commande

searchci-dessus lorsque la suites de chiffrement ont été mises à jour versDHE-RSA-AES128-GCM-SHA256etECDHE-RSA-AES128-GCM-SHA256:Found key conf_load_balancing_load.balancing.driver.server.ssl.ciphers, with value, DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256, in /opt/apigee/customer//application/router.properties

Dans l'exemple de résultat ci-dessus, notez que la propriété

conf_load_balancing_load.balancing.driver.server.ssl.ciphersa été défini avec les nouvelles valeurs de la suite de chiffrement. Cela indique que la suite de chiffrement a bien été remplacé par les chaînes de chiffrement OpenSSLDHE-RSA-AES128-GCM-SHA25etECDHE-RSA-AES128-GCM-SHA256sur le routeur. -

Si vous voyez toujours les anciennes valeurs des suites de chiffrement

conf_load_balancing_load.balancing.driver.server.ssl.ciphers, puis validez que vous avez suivi toutes les étapes décrites dans Configurez correctement les suites de chiffrement sur les routeurs. Si vous avez manqué une étape, répétez toutes les étapes correctement. - Si vous ne parvenez toujours pas à modifier les suites de chiffrement sur les routeurs, contactez Assistance Apigee Edge