Esta é a documentação do Apigee Edge.

Acesse

Documentação da Apigee X. informações

Neste documento, explicamos como configurar pacotes de criptografia em hosts virtuais e roteadores no Apigee Edge.

Um pacote de criptografia é um conjunto de algoritmos que ajudam a proteger uma conexão de rede que usa TLS. O cliente e o servidor precisam definir o pacote de criptografia específico que será usado. na troca de mensagens. Se o cliente e o servidor não combinarem com um pacote de criptografia, o as solicitações falham com falhas de handshake de TLS.

Na Apigee, os pacotes de criptografia precisam ser mutuamente acordados entre os aplicativos clientes e entre os Cloud Routers.

É possível modificar os pacotes de criptografia no Apigee Edge pelos seguintes motivos:

- Para evitar incompatibilidades de pacotes de criptografia entre aplicativos clientes e os roteadores da Apigee.

- Usar pacotes de criptografia mais seguros para corrigir vulnerabilidades ou para reforçar a segurança

Os pacotes de criptografia podem ser configurados nos hosts virtuais ou nos roteadores da Apigee. Observação que a Apigee aceita pacotes de criptografia somente no formato de strings de criptografia OpenSSL (link em inglês) em o host virtual e o roteador. A Página de manual de criptografias do OpenSSL fornece os pacotes de criptografia SSL ou TLS da especificação relevante e os equivalentes do OpenSSL.

Por exemplo:

Se você quiser configurar a criptografia de TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

no host virtual ou no roteador da Apigee, identifique os

string de criptografia OpenSSL correspondente da

Página de manual de criptografias do OpenSSL (link em inglês).

A string de criptografia OpenSSL do pacote de criptografia TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

é ECDHE-RSA-AES128-GCM-SHA256.. Portanto, é necessário usar a cifra de OpenSSL

ECDHE-RSA-AES128-GCM-SHA256 ao configurar o pacote de criptografia no host virtual

ou no roteador da Apigee.

Antes de começar

- Para saber mais sobre as strings de criptografia do OpenSSL para os diferentes pacotes de criptografia, leia Página de manual de criptografias OpenSSL (link em inglês).

- Se você não conhece as propriedades do host virtual, leia Referência da propriedade de host virtual.

- Se você não sabe como configurar propriedades para o Edge em uma nuvem privada, leia Como configurar o Edge.

Como configurar pacotes de criptografia em hosts virtuais

Nesta seção, explicamos como configurar pacotes de criptografia nos hosts virtuais associados a uma organização e um ambiente. Os pacotes de criptografia podem ser configurados no host virtual pela propriedade ssl_ciphers, que representa a lista de pacotes de criptografia aceitos pelo host virtual.

Consulte Pacotes de criptografia compatíveis para ver uma lista de criptografias. e pacotes compatíveis com a Apigee.

É possível configurar o host virtual usando um dos seguintes métodos:

- Como usar a interface do Edge

- Como usar a API Edge

Como usar a interface do Edge

Para configurar o host virtual usando a interface do Edge, faça o seguinte:

- Faça login na IU do Edge.

- Acesse Administrador > Hosts virtuais.

- Selecione o Ambiente específico em que você quer fazer essa alteração.

- Selecione o host virtual específico em que você quer configurar os pacotes de criptografia.

-

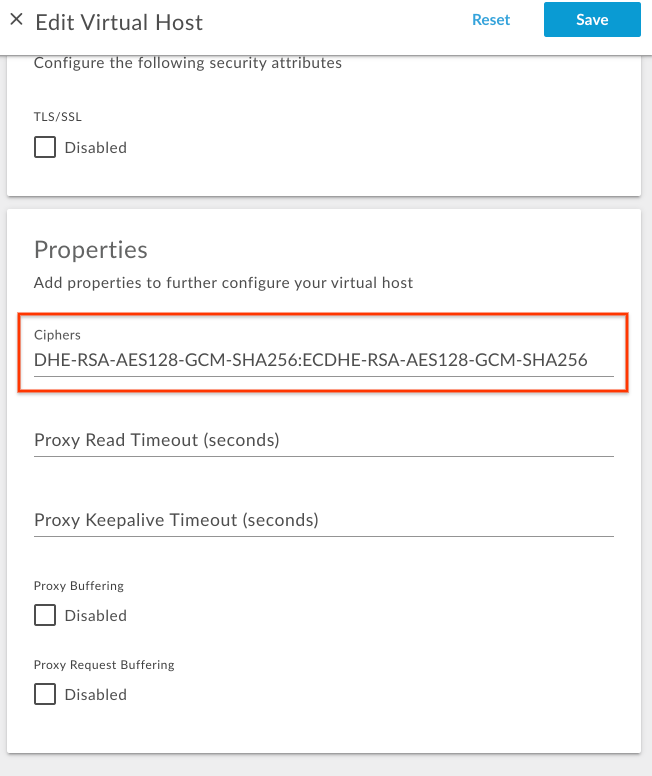

Em Properties, atualize o valor de Ciphers com uma lista delimitada por dois pontos de strings de criptografia OpenSSL.

Por exemplo, se você quiser permitir que apenas os conjuntos de criptografia

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256eTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256, depois determine o As strings de criptografia do OpenSSL da Página de manual de criptografias do OpenSSL conforme mostrado na tabela a seguir:Pacote de criptografia String de criptografia OpenSSL TLS_DHE_RSA_WITH_AES_128_GCM_SHA256DHE-RSA-AES128-GCM-SHA256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256ECDHE-RSA-AES128-GCM-SHA256Adicione a string de criptografia OpenSSL com separação por dois-pontos, conforme mostrado na figura a seguir:

- Salve a alteração.

Como usar a API Edge

Para configurar os pacotes de criptografia em um host virtual usando a API Edge, faça o seguinte:

- Obtenha a configuração atual do host virtual usando o

Acesse a API Virtual Host como mostrado abaixo:

Usuário da nuvem pública:

curl -v -X GET https://api.enterprise.apigee.com/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username}Usuário da nuvem privada:

curl -v -X GET http://{management_server_IP}:8080/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username}{ "hostAliases": [ "api.myCompany,com" ], "interfaces": [], "listenOptions": [], "name": "secure", "port": "443", "retryOptions": [], "sSLInfo": { "ciphers": [], "clientAuthEnabled": "false", "enabled": "true", "ignoreValidationErrors": false, "keyAlias": "myCompanyKeyAlias", "keyStore": "ref://myCompanyKeystoreref", "protocols": [] }, "useBuiltInFreeTrialCert": false } -

Adicione a propriedade

ssl_ciphersà configuração do host virtual Payload JSON empropertiescom as strings de criptografia OpenSSL apropriadas.Por exemplo, se você quiser permitir que apenas os conjuntos de criptografia

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256eTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256, depois determine o As strings de criptografia do OpenSSL da Página de manual de criptografias do OpenSSL conforme mostrado na tabela a seguir:Pacote de criptografia String de criptografia OpenSSL TLS_DHE_RSA_WITH_AES_128_GCM_SHA256DHE-RSA-AES128-GCM-SHA256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256ECDHE-RSA-AES128-GCM-SHA256Adicione o seguinte bloco de código

properties:Exemplo de configuração atualizada do host virtual:

{ "hostAliases": [ "api.myCompany,com", ], "interfaces": [], "listenOptions": [], "name": "secure", "port": "443", "retryOptions": [], "properties": { "property": [ { "name": "ssl_ciphers", "value": "DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256" } ] }, "sSLInfo": { "ciphers": [], "clientAuthEnabled": "false", "enabled": "true", "ignoreValidationErrors": false, "keyAlias": "myCompanyKeyAlias", "keyStore": "ref://myCompanyKeystoreref", "protocols": [] }, "useBuiltInFreeTrialCert": false } -

Salve a configuração de host virtual atualizada em um arquivo. Exemplo:

virtualhost-payload.json -

Atualize a configuração

virtualhostcom a mudança usando o método Atualize uma API de host virtual desta forma:Usuário da nuvem pública:

curl -v -X POST Content-Type: application/json https://api.enterprise.apigee.com/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -d @virtualhost-payload.json -u {username}

Usuário da nuvem privada:

curl -v -X POST Content-Type: application/json http://{management_server_IP}:8080/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -d @virtualhost-payload.json -u {username}

Conjuntos de criptografia compatíveis

A Apigee oferece suporte aos seguintes pacotes de criptografia:

ECDHE-RSA-AES256-GCM-SHA384 ECDHE-RSA-AES256-SHA384 ECDHE-RSA-AES256-SHA DHE-RSA-AES256-GCM-SHA384 DHE-RSA-AES256-SHA256 DHE-RSA-AES256-SHA DHE-RSA-CAMELLIA256-SHA AES256-GCM-SHA384 AES256-SHA256 AES256-SHA CAMELLIA256-SHA ECDHE-RSA-AES128-GCM-SHA256 ECDHE-RSA-AES128-SHA256 ECDHE-RSA-AES128-SHA DHE-RSA-AES128-GCM-SHA256 DHE-RSA-AES128-SHA256 DHE-RSA-AES128-SHA DHE-RSA-CAMELLIA128-SHA AES128-GCM-SHA256 AES128-SHA256 AES128-SHA CAMELLIA128-SHA

Como verificar pacotes de criptografia em hosts virtuais

Nesta seção, explicamos como verificar se os conjuntos de criptografia foram modificado no host virtual usando a API Edge.

- Execute o

Consiga a API virtual host para receber a configuração

virtualhost, conforme mostrado abaixo:Usuário da nuvem pública:

curl -v -X GET https://api.enterprise.apigee.com/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username}Usuário da nuvem privada:

curl -v -X GET http://{management_server_IP}:8080/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username} -

Verifique se a propriedade

ssl_ciphersfoi definida com o novo valor.Exemplo de configuração atualizada do host virtual:

{ "hostAliases": [ "api.myCompany,com", ], "interfaces": [], "listenOptions": [], "name": "secure", "port": "443", "retryOptions": [], "properties": { "property": [ { "name": "ssl_ciphers", "value": "DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256" } ] }, "sSLInfo": { "ciphers": [], "clientAuthEnabled": "false", "enabled": "true", "ignoreValidationErrors": false, "keyAlias": "myCompanyKeyAlias", "keyStore": "ref://myCompanyKeystoreref", "protocols": [] }, "useBuiltInFreeTrialCert": false }No exemplo acima, observe que

ssl_ciphersfoi definido com o novo valor. -

Se o valor antigo de

ssl_ciphersainda estiver aparecendo, verifique se você seguiu todas as etapas descritas Como configurar pacotes de criptografia em hosts virtuais corretamente. Se você tiver pulado alguma etapa, repita-a corretamente. - Se ainda não for possível atualizar ou adicionar pacotes de criptografia ao host virtual, entre em contato com Suporte do Apigee Edge.

Como configurar pacotes de criptografia em roteadores

Nesta seção, explicamos como configurar conjuntos de criptografia nos roteadores. Os pacotes de criptografia podem ser

configurado na propriedade do roteador

conf_load_balancing_load.balancing.driver.server.ssl.ciphers, que representa

os pacotes de criptografia aceitos, separados por dois-pontos,

Para configurar pacotes de criptografia nos roteadores, faça o seguinte:

-

Na máquina do roteador, abra o arquivo a seguir em um editor. Se ainda não existir, e depois criá-la.

/opt/apigee/customer/application/router.properties

Por exemplo, para abrir o arquivo com

vi, digite o seguinte:vi /opt/apigee/customer/application/router.properties

-

Adicione uma linha no seguinte formato ao arquivo

properties, substituindo um para colon_separated_cipher_suites:conf_load_balancing_load.balancing.driver.server.ssl.ciphers=colon_separated_cipher_suites

Por exemplo, se você quiser permitir que apenas os conjuntos de criptografia

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256eTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256, depois determine o As strings de criptografia do OpenSSL da Página de manual de criptografias do OpenSSL conforme mostrado na tabela a seguir:Pacote de criptografia String de criptografia OpenSSL TLS_DHE_RSA_WITH_AES_128_GCM_SHA256DHE-RSA-AES128-GCM-SHA256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256ECDHE-RSA-AES128-GCM-SHA256Em seguida, adicione a seguinte linha:

conf_load_balancing_load.balancing.driver.server.ssl.ciphers=DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256

- Salve as alterações.

-

Verifique se esse arquivo de propriedades pertence ao usuário

apigee, conforme mostrado abaixo:chown apigee:apigee /opt/apigee/customer/application/router.properties

-

Reinicie o roteador como mostrado abaixo:

/opt/apigee/apigee-service/bin/apigee-service edge-router restart

- Se você tiver mais de um roteador, repita as etapas acima em todos eles.

Como verificar o pacote de criptografia nos roteadores

Nesta seção, explicamos como verificar se os conjuntos de criptografia foram modificados nos roteadores.

-

No roteador, pesquise a propriedade

conf_load_balancing_load.balancing.driver.server.ssl.ciphersusando a Apigee utilitário de pesquisa na pasta/opt/apigeee verifique se ele foi definido com o novo valor da seguinte forma:/opt/apigee/apigee-service/bin/apigee-service edge-router configure -search conf_load_balancing_load.balancing.driver.server.ssl.ciphers

-

Se os novos conjuntos de criptografia forem configurados corretamente no roteador, o comando acima vai mostrar

os novos valores.

Veja a seguir o resultado de amostra do comando

searchacima quando o pacotes de criptografia foram atualizados paraDHE-RSA-AES128-GCM-SHA256eECDHE-RSA-AES128-GCM-SHA256:Found key conf_load_balancing_load.balancing.driver.server.ssl.ciphers, with value, DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256, in /opt/apigee/customer//application/router.properties

No exemplo de saída acima, observe que a propriedade

conf_load_balancing_load.balancing.driver.server.ssl.ciphersfoi definido com os novos valores do pacote de criptografia. Isso indica que o pacote de criptografia foi atualizado para as strings de criptografia do OpenSSLDHE-RSA-AES128-GCM-SHA25eECDHE-RSA-AES128-GCM-SHA256no roteador. -

Se você ainda vir os valores antigos dos pacotes de criptografia

conf_load_balancing_load.balancing.driver.server.ssl.ciphers, depois faça a verificação que você seguiu todas as etapas descritas Como configurar pacotes de criptografia nos roteadores corretamente. Se você tiver pulado alguma etapa, repita-a corretamente. - Se ainda não for possível modificar os pacotes de criptografia nos roteadores, entre em contato com Suporte do Apigee Edge.