आपको Apigee Edge दस्तावेज़ दिख रहा है.

अभी तक किसी भी व्यक्ति ने चेक इन नहीं किया है

इस पेज पर जाएं

Apigee X दस्तावेज़. जानकारी

इस दस्तावेज़ में बताया गया है कि सर्टिफ़िकेट चेन की पुष्टि कैसे की जाए कीस्टोर या Apigee Edge में ट्रस्टस्टोर. यह प्रोसेस इन बातों पर निर्भर करती है: सर्टिफ़िकेट की पुष्टि करने के लिए OpenSSL टूलकिट चेन से कनेक्ट करता है और ऐसे किसी भी एनवायरमेंट पर लागू होता है जहां OpenSSL उपलब्ध है.

शुरू करने से पहले

इस दस्तावेज़ में दिया गया तरीका अपनाने से पहले, पक्का करें कि आपने इन विषयों को समझ लिया हो:

- अगर आपको सर्टिफ़िकेट चेन के बारे में नहीं पता है, तो भरोसा जीत.

- अगर आपको OpenSSL लाइब्रेरी के बारे में नहीं पता, तो OpenSSL.

- अगर आपको इस गाइड में कमांड-लाइन के उदाहरणों का इस्तेमाल करना है, तो OpenAssistant क्लाइंट का सबसे नया वर्शन.

- पक्का करें कि सर्टिफ़िकेट PEM फ़ॉर्मैट में हों. अगर सर्टिफ़िकेट PEM फ़ॉर्मैट में नहीं हैं, में दिए गए निर्देशों का इस्तेमाल सर्टिफ़िकेट को PEM फ़ॉर्मैट में बदलने के लिए, उन्हें काम करने वाले फ़ॉर्मैट में बदला जा रहा है.

पूरी चेन के लिए, सर्टिफ़िकेट जारी करने वाले और जारी करने वाले व्यक्ति या कंपनी की पुष्टि करना

OpenSSL के निर्देशों का इस्तेमाल करके, सर्टिफ़िकेट चेन की पुष्टि करने के लिए, सेक्शन देखें:

- सर्टिफ़िकेट चेन को बांटना

- सर्टिफ़िकेट का विषय और उसे जारी करने वाले की पुष्टि करना

- सर्टिफ़िकेट का विषय और जारी करने वाले के हैश की पुष्टि करना

- सर्टिफ़िकेट की समयसीमा खत्म होने की पुष्टि करना

सर्टिफ़िकेट चेन को बांटना

सर्टिफ़िकेट की पुष्टि करने से पहले, आपको सर्टिफ़िकेट की चेन को अलग-अलग हिस्सों में बांटना होगा नीचे दिए गए तरीके का इस्तेमाल करके सर्टिफ़िकेट पाएं:

- उस सर्वर में लॉग इन करें जहां OpenSSL क्लाइंट मौजूद है.

- सर्टिफ़िकेट चेन को इन सर्टिफ़िकेट में बांटें (अगर पहले से नहीं किया है):

-

इकाई का सर्टिफ़िकेट:

entity.pem -

इंटरमीडिएट सर्टिफ़िकेट:

intermediate.pem -

रूट सर्टिफ़िकेट:

root.pem

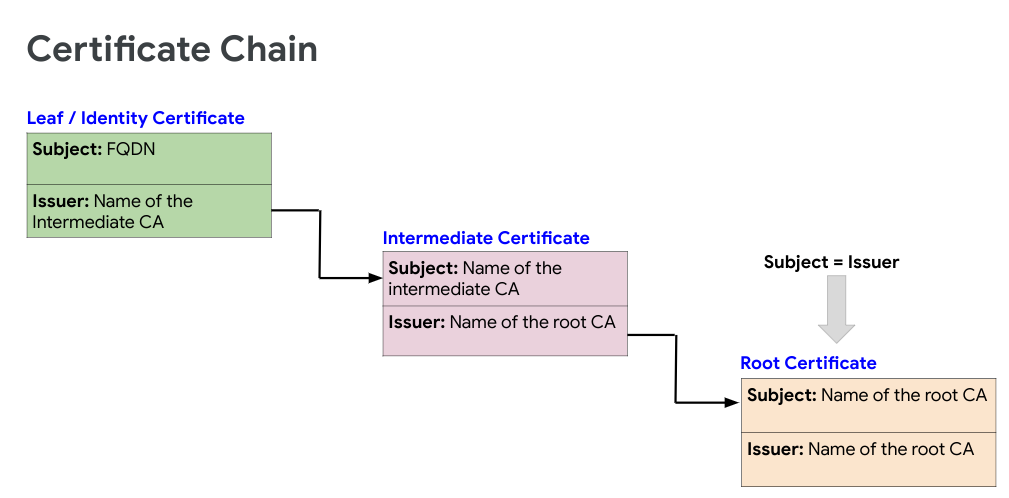

यहां दिए गए डायग्राम में, सर्टिफ़िकेट चेन का एक उदाहरण दिया गया है:

सर्टिफ़िकेट के विषय और जारी करने वाले की पुष्टि करना

इस सेक्शन में बताया गया है कि सर्टिफ़िकेट का विषय और उसे जारी करने वाले की पहचान कैसे पाई जा सकती है. साथ ही, यह पुष्टि करने का तरीका भी बताया गया है कि आपके पास एक मान्य सर्टिफ़िकेट चेन है.

-

Subjectपाने के लिए नीचे दिया गया OpenSSL कमांड चलाएं औरentityसे शुरू होने वाले चेन सर्टिफ़िकेट के लिएIssuerकोrootमें सेव करें और पुष्टि करें कि वे एक सही सर्टिफ़िकेट चेन बनाते हैं:openssl x509 -text -in certificate | grep -E '(Subject|Issuer):'जहां certificate का नाम सर्टिफ़िकेट होता है.

-

पुष्टि करें कि चेन के सर्टिफ़िकेट, इन दिशा-निर्देशों का पालन करते हैं:

-

हर सर्टिफ़िकेट का

Subject, इसकीIssuerसे मेल खाता है चेन में पिछला सर्टिफ़िकेट (Entityसर्टिफ़िकेट को छोड़कर). -

रूट सर्टिफ़िकेट के लिए

SubjectऔरIssuerएक जैसे होते हैं.

अगर चेन में मौजूद सर्टिफ़िकेट इन दिशा-निर्देशों का पालन करते हैं, तो सर्टिफ़िकेट चेन को पूरा और मान्य माना जाता है.

सर्टिफ़िकेट चेन की पुष्टि का सैंपल

नीचे दिए गए उदाहरण में, तीन सर्टिफ़िकेट वाले एक सैंपल सर्टिफ़िकेट चेन के लिए, OpenSSL कमांड का आउटपुट दिया गया है:

इकाई का सर्टिफ़िकेट

openssl x509 -text -in entity.pem | grep -E '(Subject|Issuer):' Issuer: C = US, O = Google Trust Services, CN = GTS CA 1O1 Subject: C = US, ST = California, L = Mountain View, O = Google LLC, CN = *.enterprise.apigee.comइंटरमीडिएट सर्टिफ़िकेट

openssl x509 -text -in intermediate.pem | grep -E '(Subject|Issuer):' Issuer: OU = GlobalSign Root CA - R2, O = GlobalSign, CN = GlobalSign Subject: C = US, O = Google Trust Services, CN = GTS CA 1O1रूट सर्टिफ़िकेट

openssl x509 -text -in root.pem | grep -E '(Subject|Issuer):' Issuer: OU = GlobalSign Root CA - R2, O = GlobalSign, CN = GlobalSign Subject: OU = GlobalSign Root CA - R2, O = GlobalSign, CN = GlobalSignऊपर दिखाए गए उदाहरण में, इन बातों पर ध्यान दें:

-

इंटरमीडिएट सर्टिफ़िकेट का

Subject,Issuerसे मेल खाता है इकाई के सर्टिफ़िकेट की सही कॉपी दी गई है. -

रूट सर्टिफ़िकेट का

Subject, इसकेIssuerसे मेल खाता है इंटरमीडिएट सर्टिफ़िकेट. -

रूट सर्टिफ़िकेट में

SubjectऔरIssuerएक जैसे होते हैं.

ऊपर दिए गए उदाहरण से, यह पुष्टि की जा सकती है कि सैंपल सर्टिफ़िकेट की चेन मान्य है.

-

हर सर्टिफ़िकेट का

सर्टिफ़िकेट के विषय और जारी करने वाले के हैश की पुष्टि करना

इस सेक्शन में बताया गया है कि सर्टिफ़िकेट के विषय और जारी करने वाले व्यक्ति का हैश कैसे हासिल किया जाता है और पुष्टि करें कि आपके पास एक मान्य सर्टिफ़िकेट चेन है.

सर्टिफ़िकेट के हैश क्रम की पुष्टि करना हमेशा बेहतर होता है, क्योंकि इससे सर्टिफ़िकेट में अनचाही जगह वाले सामान्य नाम (सीएन) जैसी समस्याओं को पहचानना या विशेष वर्णों का इस्तेमाल करें.

- हर एक के लिए

hashक्रम पाने के लिए, नीचे दिया गया OpenSSL कमांड चलाएंentityसेrootतक चेन में रहने वाला सर्टिफ़िकेट पाएं और पुष्टि करें कि वे एक सही सर्टिफ़िकेट चेन बनाएं. - पुष्टि करें कि चेन के सर्टिफ़िकेट, इन दिशा-निर्देशों का पालन करते हैं:

-

हर सर्टिफ़िकेट का

Subject, पिछले सर्टिफ़िकेट केIssuerसे मेल खाता है चेन में सर्टिफ़िकेट (Entityसर्टिफ़िकेट को छोड़कर). -

रूट सर्टिफ़िकेट के लिए

SubjectऔरIssuerएक जैसे होते हैं. -

इंटरमीडिएट सर्टिफ़िकेट का

subject hash, इकाई केissuer hashसे मेल खाता है प्रमाणपत्र. -

रूट सर्टिफ़िकेट का

subject hash, जारी करने वाले के सर्टिफ़िकेट केissuer hashसे मेल खाता है. -

रूट सर्टिफ़िकेट में

subjectऔरissuer hashएक जैसे होते हैं.

openssl x509 -hash -issuer_hash -noout -in certificate

जहां certificate का नाम सर्टिफ़िकेट होता है.

अगर चेन के सर्टिफ़िकेट इन दिशा-निर्देशों का पालन करते हैं, तो सर्टिफ़िकेट चेन पूरा और मान्य माना जाता है.

हैश क्रम से सर्टिफ़िकेट चेन की पुष्टि का सैंपल

नीचे दिए गए उदाहरण में, एक सैंपल सर्टिफ़िकेट चेन के लिए OpenSSL के निर्देशों का आउटपुट दिया गया है तीन सर्टिफ़िकेट शामिल हैं:

openssl x509 -in entity.pem -hash -issuer_hash -noout

c54c66ba #this is subject hash

99bdd351 #this is issuer hash

openssl x509 -in intermediate.pem -hash -issuer_hash -noout

99bdd351

4a6481c9

openssl x509 -in root.pem -hash -issuer_hash -noout

4a6481c9

4a6481c9

ऊपर दिखाए गए उदाहरण में, इन बातों पर ध्यान दें:

ऊपर दिए गए उदाहरण से, यह पुष्टि की जा सकती है कि सैंपल सर्टिफ़िकेट की चेन मान्य है.

सर्टिफ़िकेट की समयसीमा खत्म होने की पुष्टि की जा रही है

इस सेक्शन में, यह पुष्टि करने का तरीका बताया गया है कि चेन के सभी सर्टिफ़िकेट निम्नलिखित विधियों का उपयोग करके समयसीमा खत्म हो गई है:

- सर्टिफ़िकेट के शुरू और खत्म होने की तारीख पाएं.

- समयसीमा खत्म होने की स्थिति के बारे में जानें.

शुरू और खत्म होने की तारीख

हर सर्टिफ़िकेट के शुरू और खत्म होने की तारीख पाने के लिए, नीचे दिया गया OpenSSL कमांड चलाएं

को entity से root तक चेन में रखें और पुष्टि करें कि सभी सर्टिफ़िकेट

क्रम में लागू हैं (शुरू होने की तारीख आज से पहले की है) और उनकी समयसीमा खत्म नहीं हुई है.

शुरू और खत्म होने की तारीख तक, सर्टिफ़िकेट की समयसीमा खत्म होने की पुष्टि के सैंपल

openssl x509 -startdate -enddate -noout -in entity.pem notBefore=Feb 6 21:57:21 2020 GMT notAfter=Feb 4 21:57:21 2021 GMT

openssl x509 -startdate -enddate -noout -in intermediate.pem notBefore=Jun 15 00:00:42 2017 GMT notAfter=Dec 15 00:00:42 2021 GMT

openssl x509 -startdate -enddate -noout -in root.pem notBefore=Apr 13 10:00:00 2011 GMT notAfter=Apr 13 10:00:00 2022 GMT

सदस्यता खत्म होने की स्थिति

यह देखने के लिए कि सर्टिफ़िकेट की समयसीमा पहले ही खत्म हो गई है या नहीं, नीचे दिया गया OpenSSL कमांड चलाएं या

यह ऑफ़र, अगले N seconds में खत्म हो जाएगा. यह आइटम की अवधि खत्म होने की स्थिति दिखाता है

के संदर्भ में प्रमाणपत्र होना चाहिए.

openssl x509 -checkend <N Seconds> -noout -in certificate

जहां certificate का नाम सर्टिफ़िकेट होता है.

चेकएंड विकल्प के ज़रिए सर्टिफ़िकेट की समयसीमा खत्म होने की पुष्टि का सैंपल

इस निर्देश में 0 seconds का इस्तेमाल करके, यह पता लगाया जाता है कि सर्टिफ़िकेट पहले से पढ़ा गया है या नहीं

समय सीमा खत्म हो गई हो या नहीं:

openssl x509 -checkend 0 -noout -in entity.pem Certificate will not expire

openssl x509 -checkend 0 -noout -in intermediate.pem Certificate will not expire

openssl x509 -checkend 0 -noout -in root.pem Certificate will not expire

इस उदाहरण में, मैसेज Certificate will not expire से पता चलता है कि

प्रमाणपत्र की समय-सीमा अभी तक खत्म नहीं हुई है.