Edge for Private Cloud v4.18.05

デフォルトでは、ユーザーが Edge UI からログアウトすると、Edge UI はユーザーの Cookie をすべて消去し、 あります。Cookie を消去すると、ユーザーは次回アクセスする際に再度ログインする必要があります。 Edge UI。シングル サインオン環境を実装している場合でも、ユーザーは 他のサービスにもアクセスできます。

ただし、1 つのサービスからログアウトすれば、すべてのサービスからユーザーをログアウトさせたい場合もあります。イン この場合は、シングル サインオンをサポートするように IdP を設定できます。

IDP を構成するには、Edge UI に関する次の情報が必要です。

- Edge UI のシングル ログアウト URL: この URL の形式は次のとおりです。

http://apigee_sso_IP_DNS:9099/saml/SingleLogout/alias/apigee-saml-login-opdk

または、

apigee-ssoで TLS を有効にした場合:https://apigee_sso_IP_DNS:9099/saml/SingleLogout/alias/apigee-saml-login-opdk

- サービス プロバイダの発行元: Edge UI の値は

apigee-saml-login-opdk。 - SAML IDP 証明書: 入力

Edge SSO をインストールして構成し、Cloud Shell を

「

selfsigned.crt」という名前の SAML IDP 証明書を作成し、/opt/apigee/customer/application/apigee-sso/saml/。ご利用の IdP によっては、 同じ証明書を使用してシングル サインアウトを構成する必要があります。

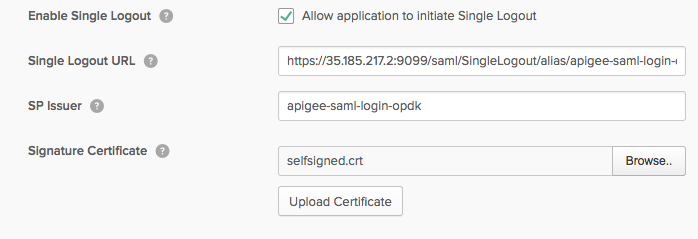

たとえば、サービス プロバイダとして OKTA を使用している場合は、 アプリケーション:

- OKTA アプリケーションで [Show Advanced Settings] を選択します。

- [Allow application to starting Single Logout] を選択します。

- 上記のように、Edge UI の [Single Logout URL] を入力します。

- [SP Issuer](サービス プロバイダの発行元)を入力します。

- [Signature Certificate] で、証明書ファイルを

/opt/apigee/customer/application/apigee-sso/saml/selfsigned.crtTLS 証明書。「 次の図は、OKTA のこの情報を示しています。

- 設定を保存します。

ユーザーが次回 Edge UI からログアウトすると、すべてのサービスからログアウトされます。