Edge for Private Cloud גרסה 4.18.05

כש-SAML מופעל, חשבון המשתמש (משתמש בממשק המשתמש של Edge) מבקש גישה לספק השירות (כניסה יחידה (SSO) קצה). לאחר מכן, שירות Edge SSO מבקש ומקבל טענת נכוֹנוּת (assertion) של הזהות מהזהות של SAML הספק (IDP) ומשתמש בטענת הנכונות (assertion) הזה כדי ליצור את אסימון OAuth2 שנדרש כדי לגשת לממשק המשתמש של Edge. המשתמשים יופנו לממשק המשתמש של Edge.

Edge תומך ב-IdPs רבים, כולל Okta ו-Microsoft Active Directory Federation Services (ADFS). למידע על הגדרת ADFS לשימוש עם Edge, ראו הגדרת Edge כצד נסמך ב-ADFS IDP. עבור Okta, עיינו בקטע הבא.

כדי להגדיר את ה-IdP שלך ב-SAML, Edge דורש כתובת אימייל לזיהוי המשתמש. לכן, ספק הזהויות חייב להחזיר כתובת אימייל כחלק לטענת הזהות.

נוסף על כך, ייתכן שיהיה צורך בחלק או בכולם:

| הגדרה | תיאור |

|---|---|

| כתובת URL של מטא-נתונים |

יכול להיות שה-IdP ב-SAML ידרוש את כתובת ה-URL של המטא-נתונים של Edge SSO. כתובת ה-URL של המטא-נתונים נמצאת טופס: protocol://apigee_sso_IP_DNS:port/saml/metadata לדוגמה: http://apigee_sso_IP_or_DNS:9099/saml/metadata |

| כתובת ה-URL של Assertion Consumer Service |

אפשר להשתמש בה בתור כתובת ה-URL להפניה אוטומטית חזרה אל Edge אחרי שהמשתמשים מזינים את ה-IdP שלהם בפרטי הכניסה, בצורה: protocol://apigee_sso_IP_DNS:port/saml/SSO/alias/apigee-saml-login-opdk לדוגמה: http://apigee_sso_IP_or_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk |

|

כתובת URL יחידה להתנתקות |

אפשר להגדיר את Edge SSO כדי לתמוך בהתנתקות יחידה. צפייה הגדרת יציאה יחידה מממשק המשתמש של Edge לקבלת מידע נוסף. כתובת ה-URL להתנתקות יחידה (SSO) ב-Edge תופיע בתבנית: protocol://apigee_sso_IP_DNS:port/saml/SingleLogout/alias/apigee-saml-login-opdk לדוגמה: http://apigee_sso_IP_DNS:9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

|

מזהה הישות של ספק השירות (SP) (או ה-URI של הקהל) |

עבור SSO ב-Edge: apigee-saml-login-opdk |

הגדרת Okta

כדי להגדיר את Okta:

- מתחברים ל-Okta.

- בוחרים באפשרות Applications (אפליקציות) ואז בוחרים את אפליקציית SAML שלכם.

- בוחרים בכרטיסייה משימות כדי להוסיף משתמשים לאפליקציה. המשתמשים האלה יוכלו להתחבר לממשק המשתמש של Edge ולבצע קריאות ל-Edge API. עם זאת, קודם צריך להוסיף כל משתמש בארגון Edge ומציינים את התפקיד של המשתמש. מידע נוסף זמין במאמר רישום משתמשי Edge חדשים.

- לוחצים על הכרטיסייה Sign on כדי לקבל את כתובת ה-URL של המטא-נתונים של ספק הזהויות. חנות את כתובת ה-URL הזו כי צריך אותה כדי להגדיר את Edge.

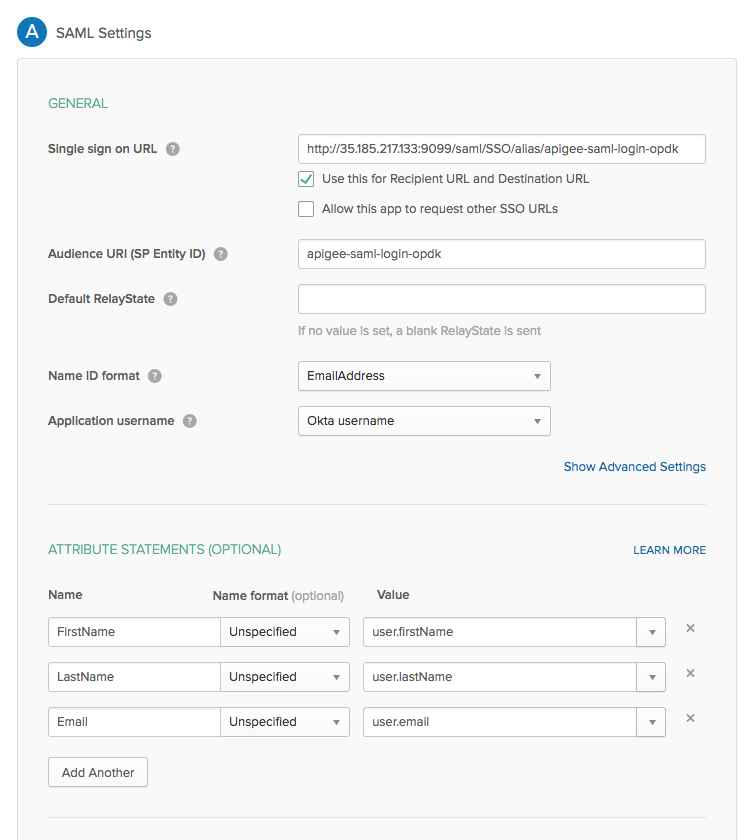

- בוחרים בכרטיסייה General כדי להגדיר את אפליקציית ה-Okta, כפי שמוצג בקטע בטבלה הבאה:

| הגדרה | תיאור |

|---|---|

| כניסה יחידה לכתובת URL | מציינת את כתובת ה-URL להפניה אוטומטית בחזרה ל-Edge לשימוש אחרי שהמשתמשים מזינים את ה-Okta

פרטי הכניסה. כתובת ה-URL הזו מופיעה בפורמט:

http://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk אם בכוונתך להפעיל TLS ב- https://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk כאשר apigee_sso_IP_DNS הוא כתובת ה-IP או שם ה-DNS

המארח לתשומת ליבכם: כתובת ה-URL הזו היא תלוית אותיות רישיות ולכן האפשרות SSO חייבת להופיע באותיות גדולות בלבד. אם יש מאזן עומסים מול |

| משתמשים באפשרות הזו לכתובת URL של נמען ולכתובת יעד | מגדירים את תיבת הסימון הזו. |

| Audience URI (מזהה ישות של SP) | הגדרה בתור apigee-saml-login-opdk |

| מצב ברירת המחדל של שרת הממסר | ניתן להשאיר את השדה ריק. |

| פורמט של מזהה השם | צריך לציין EmailAddress. |

| שם המשתמש באפליקציה | צריך לציין Okta username. |

| הצהרות מאפיינים (אופציונלי) | לציין FirstName, LastName וגם

Email כמו שמוצג בתמונה למטה. |

בסיום התהליך, תיבת הדו-שיח של הגדרות ה-SAML אמורה להופיע כך: