<ph type="x-smartling-placeholder"></ph>

Vous consultez la documentation Apigee Edge.

Accédez à la page

Documentation sur Apigee X. En savoir plus

Premiers pas

- Comment installer Edge Microgateway ?

- Voir Installation Edge Microgateway.

- Comment exécuter Edge Microgateway ?

- Voir Installer et configurer Edge Microgateway

- Ai-je besoin d'une base de données pour exécuter Microgateway?

- Les API transmises par proxy via Edge Microgateway peuvent interagir avec une base de données s'exécutant dans le cadre d'une cible Google Cloud. Toutefois, Edge Microgateway fonctionne indépendamment des données de base de données ou de backend. Google Store.

Opération

- Ce qui change sur Edge nécessitent un redémarrage d'Edge Microgateway.

- Edge Microgateway interroge automatiquement Apigee Edge, comme les modifications

Proxys, produits ou développeurs compatibles avec les micro-passerelles

applications. L'intervalle d'interrogation par défaut est de 600 secondes. Toutefois, vous pouvez modifier l'intervalle

Paramètre de configuration

config_change_poll_interval. Voir <ph type="x-smartling-placeholder"></ph> Attributs Edgemicro. - Si vous ne souhaitez pas attendre l'intervalle d'interrogation, utilisez l'

edgemicro reloadpour récupérer les dernières modifications. Voir <ph type="x-smartling-placeholder"></ph> Recharger le cluster microgateway. - Comment faire la différence entre un proxy déployé sur Edge et un proxy sur Edge Microgateway ?

- Lorsque vous configurez Edge Microgateway, une liste de proxys compatibles avec la micropasserelle déployés sur Apigee

Edge est téléchargé dans la configuration locale d'Edge Microgateway. Proxys compatibles avec les micro-passerelles

sont celles dont le nom comporte le préfixe

edgemicro_. - Quelles sont les options de journalisation avec Edge Microgateway ?

- Edge Microgateway intègre une fonctionnalité de journalisation. Pour plus d'informations, voir Gérer les fichiers journaux

- Vous pouvez aussi écrire a plug-in personnalisé pour utiliser un service de journalisation tiers avec Edge Microgateway. En raison de la façon dont Edge Microgateway fonctionne, vous ne pouvez pas utiliser Apigee Edge Règle de journalisation des messages pour consigner les messages d'Edge Microgateway. Consultez également les <ph type="x-smartling-placeholder"></ph> Article de la communauté sur le plug-in Logging pour Microgateway.

- Puis-je réutiliser les combinaisons clé/secret entre les instances Edge Microgateway ?

- Tant que l'organisation et l'environnement sont identiques pour les instances Microgateway, vous pouvez réutiliser la paire clé/secret générée lors de la configuration.

- Comment configurer Edge Microgateway pour démarrer dans un environnement de production ?

- Vous pouvez définir les variables d'environnement pour les paramètres de la commande de démarrage, tels que

EDGEMICRO_KEY,EDGEMICRO_SECRET,EDGEMICRO_ORGetEDGEMICRO_ENV. Avec ces variables (et d'autres), vous pouvez commencer Edge Microgateway à l'aide de la commande uniqueedgemicro start. Voir aussi Définir des variables d'environnement - Puis-je Utiliser des attributs personnalisés de produit ou d'application de développeur avec Edge Microgateway ?

- Non. Par défaut, Edge Microgateway n'agit que sur les attributs liés au routage de base et

la sécurité. Toutefois, pour contourner ce problème, vous disposez de l'option suivante:

<ph type="x-smartling-placeholder">

- </ph>

-

Ajouter des attributs personnalisés au proxy

edgemicro-authqu'Edge Microgateway déploie sur Apigee Périphérie. Ces attributs seront disponibles lorsque vous utiliserez la sécurité par clé API ou par jeton OAuth. - Modifier le plug-in OAuth pour qu'il agisse en fonction de ces attributs.

-

Ajouter des attributs personnalisés au proxy

- La taille des en-têtes de requête est-elle limitée ?

- Si vous mettez à niveau Node.js vers la v8.14.0 ou une version ultérieure, sachez que la taille d'en-tête maximale autorisée pour les requêtes a été réduite de 80 Ko à 8 Ko. Les en-têtes dépassant 8 Ko génèrent une erreur HTTP 431.

- Une option de configuration Node.js ajoutée dans Node.js v11.6.0 vous permet de modifier la valeur maximale par défaut

la taille de l'en-tête. Ce paramètre,

--max-http-header-size, vous permet de spécifier la taille maximale, en octets, des en-têtes HTTP. - Pour modifier la configuration par défaut, définissez la valeur de l'environnement

NODE_OPTIONSsur la ligne de commande comme suit:NODE_OPTIONS=--max-http-header-size=NUM_BYTES

Exemple :

NODE_OPTIONS=--max-http-header-size=80000

Quelles API de gestion Edge Microgateway utilise-t-il ?

Les commandes Edge Microgateway suivantes appellent les API de gestion Apigee Edge pour faire leur travail, comme décrit à la section Documentation de référence sur la CLI Edge Microgateway:

edgemicro configureedgemicro upgradeauthedgemicro upgradekvmedgemicro rotatekeyedgemicro cert checkedgemicro cert deleteedgemicro cert install

Les sections suivantes répertorient les appels d'API de gestion utilisés par chaque commande.

Les commandes edgemicro configure et upgradeauth appellent

les API de gestion suivantes:

- (répertorier les déploiements)

GET: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/deployments - (obtenir des informations sur le déploiement)

GET: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth - (importer les ressources)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=java&name=micro-gateway-products-javacallout-2.0.0.jar - (importer les ressources)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=adjust-quota.js - (importer les ressources)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=generate-jwk.js - (importer les ressources)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=generate-verify-jwt.js - (importer les ressources)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=jsrsasign-all-min.js - (importer les ressources)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=jwt-initialization.js - (importer les ressources)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-jwk-response.js - (importer les ressources)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-product-list.js - (importer les ressources)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-public-key.js - (importer les ressources)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-jwt-variables.js - (importer les ressources)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-quota-variables.js - (importer les ressources)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-response.js - (importer les ressources)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=validate-params.js - (créer un proxy d'API)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis?action=import&validate=false&name=edgemicro-auth - (règles de mise en ligne)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/policies - (proxys d'importation)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/proxies?name=default - (déployer le proxy)

POST: https://api.enterprise.apigee.com/v1/o/[org]/e/[env]/apis/edgemicro-auth/revisions/1/deployments

La commande upgradekvm appelle l'API de gestion suivante:

PUT: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

La commande rotatekey appelle l'API de gestion suivante:

GET: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway/entries/private_key

La commande cert check appelle l'API de gestion suivante:

GET: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

La commande cert delete appelle l'API de gestion suivante:

DELETE: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

La commande cert install appelle l'API de gestion suivante:

POST: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps

Déploiement

- Puis-je déployer Edge Microgateway sur le serveur sur lequel mon service cible s'exécute ?

- Oui. Edge Microgateway est un processus léger qui peut s'exécuter à proximité de votre service cible, y compris sur sur la même machine.

- Puis-je déployer un groupe de proxys Edge existant en tant que déploiement Edge Microgateway ?

- Non. Les proxys compatibles avec Edge Microgateway ont des exigences spécifiques et ne sont pas compatibles avec toutes les fonctionnalités des proxys Edge normaux. Voir la Pièce 2: Créer des entités sur Apigee Edge

- Puis-je activer le basculement entre un groupe de proxy de périphérie ? et Edge Microgateway pour le même proxy d'API ?

- Non. Edge Microgateway ignore les déploiements proxy d'API autres que microgateway sur Apigee Périphérie.

- Quel est le à haute disponibilité pour Edge Microgateway ?

- Pour en savoir plus sur l'exécution d'Edge Microgateway à l'aide de NGINX comme équilibreur de charge, consultez la page <ph type="x-smartling-placeholder"></ph> Gérer des API avec Apigee Edge Microgateway et NGINX.

- Quels équilibreurs de charge puis-je utiliser avec Edge Microgateway ?

- Edge Microgateway peut fonctionner avec n'importe quel équilibreur de charge.

- Le nombre de proxys Edge Microgateway que je peux déployer est-il limité ?

- Consultez les limites de configuration des produits spécifiées pour des proxys Edge normaux. Nombre de proxys compatibles avec les micro-passerelles que vous pouvez déployer dans Apigee Edge votre organisation et votre environnement, et les appels via Edge Microgateway doivent se conformer à ces mêmes limites.

- Puis-je associer mon déploiement Edge Microgateway à une organisation et à un environnement spécifiques ?

- Lorsque vous configurez une instance Edge Microgateway, vous devez l'associer à un Organisation et environnement périphériques

- Puis-je associer mon déploiement Edge Microgateway à une région spécifique (si je suis un client multirégional) ?

- Edge Microgateway choisit automatiquement la meilleure région pour son interaction avec Apigee Edge. Vous pouvez déployer des instances Edge Microgateway dans chaque région que vous souhaitez desservir.

Administration

- Dois-je être administrateur de l'entreprise pour configurer et déployer Edge Microgateway ?

- Oui. Vous devez disposer d'identifiants d'administrateur de l'entreprise pour configurer et déployer Edge Microgateway.

- Dois-je être administrateur de l'entreprise pour exécuter Edge Microgateway ?

- Non. Edge Microgateway est une application

Node.js, qui peut être exécutée par toute personne disposant l’autorisation d’exécuter de telles applications sur une machine donnée. - Est-ce que tout le monde si les utilisateurs utilisent Edge Microgateway ?

- Vous n'avez pas besoin d'être un utilisateur de l'organisation Apigee Edge pour effectuer des appels d'API via Edge Microgateway. Toutefois, vous devez disposer d'autorisations au niveau de l'organisation pour créer ou modifier Edge Microgateway des proxys compatibles déployés sur Edge.

Performances

- Quelles sont les considérations de performances liées à l'utilisation d'Edge Microgateway ?

- Si l'exécution d'Edge Microgateway est située au même endroit que l'application cible, assurez-vous que le serveur a une capacité suffisante.

- Quelles sont les bonnes pratiques pour exécuter Edge Microgateway à grande échelle ?

- Apigee recommande d'exécuter plusieurs instances Edge Microgateway sur différents serveurs par des équilibreurs de charge comme NGINX. Voir aussi <ph type="x-smartling-placeholder"></ph> Managing APIs with Apigee Edge Microgateway et NGINX et Scaling horizontal vertical dans la communauté Apigee.

- Quelles sont les TPS Edge Microgateway par défaut et quelle est la configuration matérielle requise pour une Instance Microgateway

- La configuration matérielle requise et les mesures du TPS sont difficiles à évaluer avec Edge Microgateway. Cela dépend ce qui combine le réglage d'Edge Microgateway, l'utilisation de plug-ins, les plug-ins personnalisés, et la configuration d'autres éléments tels que TLS. Apigee vous recommande généralement de vous faire une idée plusieurs éléments et testez leurs performances selon votre configuration.

Déploiement sur un cloud privé

- Est-ce que Edge Compatible avec Edge pour Private Cloud, Microgateway ?

- Oui. Pour plus d'informations, voir Étapes de configuration du cloud privé Apigee

Plug-ins

- Comment le quota est-il appliqué avec Edge ? Microgateway?

- Vous pouvez éventuellement ajouter un plug-in de quota à votre instance Edge Microgateway. Pour en savoir plus, consultez Utilisation du quota plug-in.

- En quoi Spike Arrest se déroule-t-elle ? avec Edge Microgateway ?

- Vous pouvez éventuellement ajouter un plug-in d'arrêt des pics à votre instance d'Edge Microgateway. Pour consultez la section Utiliser le pic arrestation.

- Sont

existe-t-il d'autres moyens d'écrire des plug-ins autres que

Node.jspour Edge Microgateway ? - Non. Les plug-ins doivent être écrits en

Node.js. - Que se passe-t-il lorsque Edge Microgateway n'est pas en mesure d'importer des données Analytics dans Edge ?

- Edge Microgateway dispose d'un tampon en mémoire. Si le tampon se remplit, les charges utiles plus anciennes sont supprimées pour permettre au trafic de l'API de circuler de manière fluide.

- Puis-je ajouter des règles à Edge Microgateway?

- Si vous associez des règles Apigee Edge standards à des règles compatibles avec la micropasserelle

proxys dans Apigee Edge, ils sont ignorés. Edge Microgateway à la place utilise des plug-ins pour fournir

des fonctionnalités similaires aux règles dans Edge, telles que le quota, l'arrêt des pics, la sécurité des clés API et

Sécurité OAuth2 Vous pouvez également écrire des plug-ins personnalisés. Voir

Utiliser des plug-ins et

Développer des plug-ins personnalisés.

Les posts et blogs suivants de la communauté Apigee présentent d'autres cas d'utilisation de plug-ins:

- <ph type="x-smartling-placeholder"></ph> Remplacer l'URL par défaut sur Edge Microgateway

- <ph type="x-smartling-placeholder"></ph> Comment utiliser les quotas dans Edge Microgateway

- <ph type="x-smartling-placeholder"></ph> Ajouter un plug-in enregistreur à Edge Microgateway

Sécurité

- Comment protéger la ressource

/products? - Présentation

- Lorsque vous configurez Edge Microgateway,

Un proxy d'API appelé

edgemicro-authest déployé. à votre organisation:environnement sur Apigee Edge. Ce proxy expose un point de terminaison/productsqui renvoie un liste des produits d'API. Si vous avez installé Edge Microgateway au 5 octobre 2018 ou avant, Apigee recommande de prendre des mesures pour protéger ce point de terminaison, car la réponse contient l'adresse e-mail du développeur qui a créé et modifié les produits d'API dans votre compte Apigee. organisation. - Vous pouvez protéger le point de terminaison en mettant à niveau Edge Microgateway ou en configurant le protocole TLS mutuel. Les deux de ces options sont décrites ci-dessous.

- Vérifier si le point de terminaison

/productsest protégé -

Si vous n'êtes pas sûr que le point de terminaison

/productsest protégé, consultez la section Vérifiez que la ressource/productsest protégée et suivez la procédure indiquée. avant de continuer.Option 1: Mettre à niveau Edge Microgateway

Si vous avez installé Edge Microgateway au 5 octobre 2018 ou avant, Apigee vous recommande de passer à la la dernière version d'Edge Microgateway. Suivez la procédure décrite dans l'article <ph type="x-smartling-placeholder"></ph> Mettre à niveau Edge Microgateway si vous disposez d'une connexion Internet

Si vous ne parvenez pas à effectuer la mise à niveau à ce stade, passez à l'option 2.

Option 2: Configurer le protocole TLS mutuel

Si vous ne parvenez pas à mettre à niveau Edge Microgateway pour le moment, Apigee recommande de protéger le entre Edge Microgateway et le proxy

edgemicro-auth, TLS (également appelé TLS bidirectionnel).- Ouvrez le fichier

$HOME/.edgemicro/org-env-config.yaml. Voir <ph type="x-smartling-placeholder"></ph> Où Edge Microgateway est-il installé si vous ne trouvez pas ce fichier. - Ajoutez le bloc

tlsOptionssuivant au Fichierorg-env-config.yamlpour activer l'authentification TLS mutuelle Edge Microgateway et Apigee Edge:edge_config: bootstrap: >- https://domain/edgemicro/bootstrap/organization/org/environment/env jwt_public_key: 'https://domain/edgemicro-auth/publicKey' managementUri: 'https://api.enterprise.apigee.com' tlsOptions: agentOptions: requestCert: true cert: 'path/to/cert' key: 'path/to/key'

Exemple :

tlsOptions: agentOptions: requestCert: true cert: '/Users/jdoe/twowayssl/ssl/client.key' key: '/Users/jdoe/twowayssl/ssl/ca.crt'

Vous pouvez également inclure les paramètres

agentOptionsfacultatifs suivants:ca: spécifie le chemin d'accès à l'autorité de certification.pfx: à inclure si vous souhaitez utiliser un fichier p12/pfx au lieu d'un certificat et d'une clé.passphrase: phrase secrète d'un fichier pfx.ciphers: spécifie les algorithmes de chiffrement TLS.

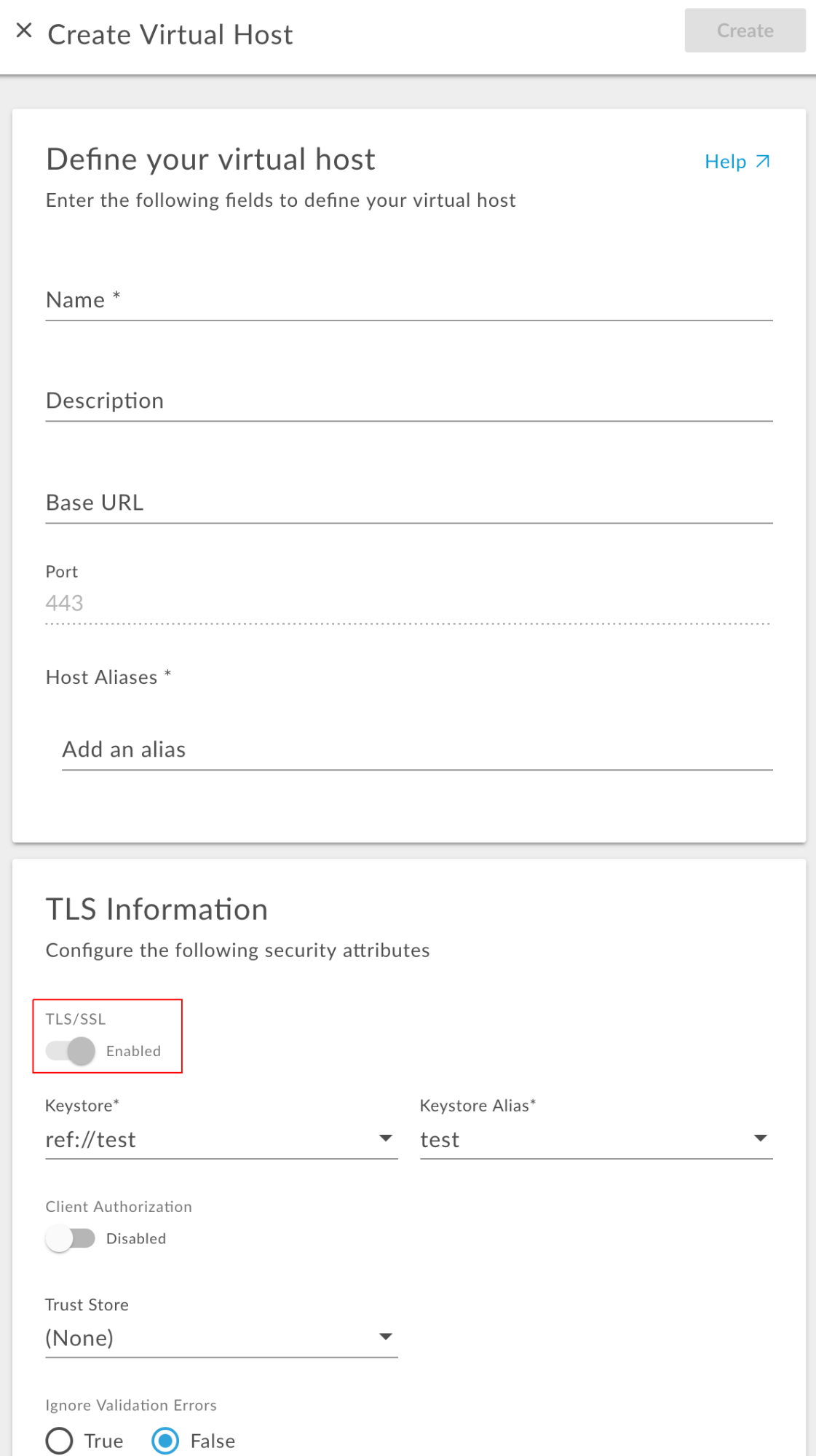

- Assurez-vous que l'authentification TLS mutuelle est activée sur l'hôte virtuel sur lequel le proxy

edgemicro-authest déployé. Pour en savoir plus, consultez la section Définir un hôte virtuel pour TLS bidirectionnel. dans la documentation Apigee Edge.La capture d'écran suivante montre comment activer l'authentification TLS mutuelle sur un hôte virtuel dans l'interface utilisateur d'Apigee Edge:

- Examinez le proxy d'API

edgemicro-authdans l'interface utilisateur Edge et assurez-vous que le l'hôte virtuel approprié est spécifié dans la configuration du proxy. Par exemple, si vous avez créé un protocole TLS hôte virtuel appelémutualtls, la stanzaHTTPProxyConnectiondu proxy doit se présenter comme suit:<HTTPProxyConnection> <BasePath>/edgemicro-auth</BasePath> <Properties/> <VirtualHost>mutualtls</VirtualHost> </HTTPProxyConnection>

- Ouvrez le fichier

/products est protégée/products

ressource est protégée. Il est important d'effectuer ce test après avoir suivi toutes les étapes

(Option 1 ou Option 2) pour protéger la ressource. Pour ce faire, utilisez cURL, par exemple:

curl -v https://your_domain/edgemicro-auth/products

/products est protégé:

{

"error":"unauthorized",

"error_description": "authentication failed"

}OU

curl: (35) error:1408F10B:SSL routines:ssl3_get_record:wrong version number

Si vous voyez une réponse semblable à celle-ci, la ressource /products n'est pas protégée.

et les adresses e-mail des développeurs peuvent être exposées:

{ "apiProduct":[ { "apiResources":[ "/", "/**" ], "approvalType":"auto", "attributes":[ ], "createdAt":1537374680948, "createdBy":"jdoe@foo.com", "description":"", "displayName":"mock", "environments":[ "test" ], "lastModifiedAt":1537374680948, "lastModifiedBy":"test@test.com", "name":"mock", "proxies":[ "edgemicro-auth", "edgemicro_mock" ], "quota":"null", "quotaInterval":"null", "quotaTimeUnit":"null", "scopes":[ "" ] } ] }

Apigee vous recommande également de tester l'hôte virtuel HTTP:

Exemple :

curl -v http://your_domain/edgemicro-auth/products

Si l'appel cURL renvoie la liste des produits d'API, il est possible que les adresses e-mail des développeurs soient

exposées. Si vous ne souhaitez pas exposer le point de terminaison avec cet hôte virtuel non TLS, veillez à le supprimer du

Configuration de HTTPProxyConnection edgemicro-auth.

Pour protéger la ressource, effectuez l'une des actions suivantes:

Actuellement, vous ne pouvez pas renouveler le jeton JWT pour une instance Edge Microgateway donnée.

Solution :

Chaque jeton JWT comporte un attribut "exp" qui indique la date d'expiration du jeton. Une application peut

calculer le délai d'expiration et demander un nouveau jeton en effectuant un appel d'API directement

Point de terminaison du jeton edgemicro-auth. Par exemple, vous pouvez effectuer un appel d'API comme ceci:

POST https: //{your_org}-{your_env}.apigee.net/edgemicro-auth/token

... avec un corps JSON semblable à celui-ci:

{ "client_id": {your_id}, "client_secret": {your_secret},

"grant_type": "client_credentials" }

Voir également :

- Sécurité l'API avec un jeton OAuth ou une clé API dans la documentation Edge Microgateway.

- Qu'est-ce que le processus de renouvellement des jetons de support lorsqu'ils expirent dans la communauté Apigee.

Actuellement, seul le chemin de base est vérifié pour déterminer si une API est approuvée pour les produits d'API. associées à un jeton OAuth particulier.

Exemple :

- Créez un proxy avec le préfixe

edgemicro_, avec un chemin d'accès de base et une cible. - Vous ajoutez ce proxy à un produit. Appelons-le

edgemicro-prod1. - Lorsqu'un appel d'API est effectué via Edge Microgateway à l'aide d'une clé API ou d'un protocole OAuth

, Edge Microgateway vérifie si le chemin de base de l'API correspond au chemin de base de

Proxy

edgemicro_*approuvé pour la liste des produits approuvés pour cette clé ou à partir d'un jeton d'accès.

Voir aussi Lorsque vous utilisez la passerelle Edgemicro dans les produits dont l'URL doit être ajoutée à la liste blanche dans les produits utilisés dans "Ressources" de la communauté Apigee.

Seul le service SSL Apigee par défaut cert est actuellement compatible. Les certificats SSL personnalisés ne sont pas acceptés pour le moment.

Solutions:

Si vous souhaitez utiliser un certificat SSL personnalisé (autre que la valeur par défaut d'Apigee), vous disposez des options suivantes:

-

Utilisez un point de terminaison

jwt_public_keynon SSL. Modifier la configuration Edge Microgateway pour utiliserhttp://{org}-{env}.apigee.net/edgemicro-auth/publicKey-ou- -

Avant de démarrer Edge Microgateway, définissez cette variable d'environnement: export

NODE_TLS_REJECT_UNAUTHORIZED ="0"

Voir aussi Vérifiez les erreurs d'installation Edge Micro sur le certificat SSL dans la communauté Apigee.

edgemicro-auth sur Edge, et cette

nécessite des identifiants d'administrateur de l'entreprise.Vous pouvez utiliser votre propre jeton, mais vous devez d'abord désactiver l'autorisation intégrée pour Edge Microgateway. Pour ce faire :

- Ouvrez le fichier de configuration pour Edge Microgateway.

-

Définissez les deux paramètres OAuth sur "true", comme suit:

oauth: allowNoAuthorization: true allowInvalidAuthorization: true

edgemicro start -o [org] -e [env] -k [key] -s [secret]Tester et déboguer

- Comment j'empêche l'ouverture de trop de fichiers lors des tests de charge ?

-

Dans certains cas, votre système peut rencontrer une situation où trop de connexions de fichiers ouvertes et cela peut entraîner le plantage d'Edge Micro. La journalisation par défaut nécessite deux connexions HTTP pour les transactions entrantes et sortantes via Microgateway.

À des fins de test et d'analyse comparative, Apigee vous recommande de définir la commande ulimit de votre système en illimité:

ulimit -n unlimited. Voir aussi Edge Erreur de micropasserelle lors des tests de charge dans la communauté Apigee. - Conseils pour une utilisation rapide développement et débogage

-

Si vous développez des plug-ins pour Edge Microgateway, la prise en charge des est limité.

En attendant, voici quelques conseils:

- Pour démarrer Edge Microgateway, vous pouvez définir les variables d'environnement EDGEMICRO_KEY et EDGEMICRO_SECRET à la paire clé/secret requise par la commande de démarrage Microgateway. Cela vous permet de démarrer Edge Microgateway sans saisir la clé/secret à la commande ligne. Voir aussi Définir les variables d'environnement dans la documentation Edge Microgateway.

-

Démarrez Edge Microgateway en mode DEBUG pour afficher une sortie supplémentaire dans le terminal de commande:

DEBUG=* edgemicro start -o [org] -e [env] -k [key] -s [secret]

Activité et licences

- Quelle est la relation entre les modèles de compatibilité Apigee-127 et Edge Microgateway ?

-

Apigee-127 est un projet de logiciel Open Source compatible avec le modèle Open Source. Cela vous pouvez signaler des problèmes dans le projet GitHub et effectuer une demande d'extraction quelque chose. Apigee-127 n'exige ni n'inclut aucun Contrat de licence logicielle avec Apigee.

Edge Microgateway, quant à lui, est un produit Enterprise pris en charge par Apigee pour Clients Apigee. Autrement dit, les clients d'Apigee peuvent créer des demandes d'assistance, des demandes de fonctionnalités à l'aide de l'assistance Apigee Edge de Google Cloud.