Stai visualizzando la documentazione di Apigee Edge.

Vai alla sezione

Documentazione di Apigee X. Informazioni

Per iniziare

- Come faccio a installare Edge Microgateway?

- Vedi Installazione Microgateway Edge.

- Come faccio a eseguire Edge Microgateway?

- Visualizza Impostazione e configurazione di Edge Microgateway.

- Ho bisogno di un database per eseguire Microgateway?

- Le API sottoposte a proxy attraverso Edge Microgateway potrebbero interagire con un database in esecuzione come parte di una destinazione completamente gestito di Google Cloud. Tuttavia, Edge Microgateway opera in modo indipendente da qualsiasi database o dati di backend .

Operazione

- Cosa cambia in Edge richiedere il riavvio di Edge Microgateway?

- Edge Microgateway esegue automaticamente il polling delle modifiche apportate su Apigee Edge, come le modifiche a

proxy, prodotti o sviluppatori sensibili al microgateway

app. L'intervallo di polling predefinito è 600 secondi. ma puoi modificare l'intervallo con

Impostazione di configurazione di

config_change_poll_interval. Vedi attributi edgemicro. di Gemini Advanced.

- Se non vuoi attendere l'intervallo di polling, utilizza

edgemicro reloadper acquisire le ultime modifiche. Consulta Ricaricamento del cluster del microgateway. - Come posso distinguere un proxy distribuito su Edge da uno su Edge Microgateway?

- Quando configuri Edge Microgateway, un elenco di proxy sensibili ai microgateway di cui è stato eseguito il deployment su Apigee

Edge viene scaricato nella configurazione locale di Edge Microgateway. Proxy che utilizzano Microgateway

sono quelli denominati con il prefisso

edgemicro_. - Quali sono le opzioni per il logging con Edge Microgateway?

- Edge Microgateway ha una funzionalità di logging integrata. Per maggiori dettagli, vedi Gestione dei file di log. di Gemini Advanced.

- Puoi anche scrivere Un plug-in personalizzato per utilizzare un servizio di logging di terze parti con Edge Microgateway. Per via del modo Edge Microgateway funziona, non puoi utilizzare Apigee Edge Criterio di logging dei messaggi per registrare i messaggi per Edge Microgateway. Vedi anche Articolo della community del plug-in di logging per Microgateway.

- Posso riutilizzare combinazioni di chiave/segreto tra istanze di Edge Microgateway?

- Finché l'organizzazione e l'ambiente delle istanze Microgateway sono gli stessi, puoi la coppia chiave/segreta generata durante la configurazione.

- Come faccio a configurare Edge Microgateway per l'avvio in un ambiente di produzione?

- Puoi impostare le variabili di ambiente per i parametri del comando di avvio, come

EDGEMICRO_KEY,EDGEMICRO_SECRET,EDGEMICRO_ORGeEDGEMICRO_ENV. Con queste e altre variabili puoi iniziare Microgateway perimetrale con il singolo comandoedgemicro start. Vedi anche Impostare le variabili di ambiente. - Posso Vuoi usare attributi personalizzati del prodotto o dell'app per sviluppatori con Edge Microgateway?

- No. Per impostazione predefinita, Edge Microgateway agisce solo su attributi relativi al routing di base e

sicurezza. Tuttavia, come soluzione alternativa, hai la seguente possibile opzione:

-

Aggiungi attributi personalizzati al proxy

edgemicro-authdi cui Edge Microgateway esegue il deployment su Apigee perimetrali. Questi attributi saranno disponibili quando si utilizza la chiave API o la sicurezza del token OAuth. - Modificare il plug-in OAuth in modo che agisca su questi attributi.

-

Aggiungi attributi personalizzati al proxy

- Esiste un limite per le dimensioni dell'intestazione della richiesta?

- Se esegui l'upgrade di Node.js alla v8.14.0 o una versione successiva, tieni presente che la dimensione massima dell'intestazione consentita nelle richieste è stata ridotta da 80 kB a 8 kB. Le intestazioni che superano gli 8 kB generano un errore HTTP 431. di Gemini Advanced.

- Un'opzione di configurazione Node.js aggiunta in Node.js v11.6.0 consente di modificare il valore massimo predefinito

dimensioni dell'intestazione. Il parametro

--max-http-header-sizeconsente di specificare la dimensione massima, in byte, delle intestazioni HTTP. di Gemini Advanced.

- Per modificare la configurazione predefinita, imposta il valore dell'ambiente

NODE_OPTIONSnella riga di comando, come segue:NODE_OPTIONS=--max-http-header-size=NUM_BYTES

Ad esempio:

NODE_OPTIONS=--max-http-header-size=80000

Quali API di gestione utilizza Edge Microgateway?

I seguenti comandi Edge Microgateway chiamano le API di gestione Apigee Edge per svolgere il proprio lavoro. come descritto in Riferimento dell'interfaccia a riga di comando per Edge Microgateway:

edgemicro configureedgemicro upgradeauthedgemicro upgradekvmedgemicro rotatekeyedgemicro cert checkedgemicro cert deleteedgemicro cert install

Le seguenti sezioni elencano le chiamate API di gestione utilizzate da ciascun comando.

La chiamata dei comandi edgemicro configure e upgradeauth

le seguenti API di gestione:

- (elencare i deployment)

GET: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/deployments - (ricevi informazioni sul deployment)

GET: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth - (carica risorse)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=java&name=micro-gateway-products-javacallout-2.0.0.jar - (carica risorse)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=adjust-quota.js - (carica risorse)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=generate-jwk.js - (carica risorse)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=generate-verify-jwt.js - (carica risorse)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=jsrsasign-all-min.js - (carica risorse)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=jwt-initialization.js - (carica risorse)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-jwk-response.js - (carica risorse)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-product-list.js - (carica risorse)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-public-key.js - (carica risorse)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-jwt-variables.js - (carica risorse)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-quota-variables.js - (carica risorse)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-response.js - (carica risorse)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=validate-params.js - (crea proxy API)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis?action=import&validate=false&name=edgemicro-auth - (norme di caricamento)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/policies - (carica proxy)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/proxies?name=default - (deployment proxy)

POST: https://api.enterprise.apigee.com/v1/o/[org]/e/[env]/apis/edgemicro-auth/revisions/1/deployments

Il comando upgradekvm chiama la seguente API di gestione:

PUT: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

Il comando rotatekey chiama la seguente API di gestione:

GET: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway/entries/private_key

Il comando cert check chiama la seguente API di gestione:

GET: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

Il comando cert delete chiama la seguente API di gestione:

DELETE: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

Il comando cert install chiama la seguente API di gestione:

POST: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps

Deployment

- Posso eseguire il deployment Edge Microgateway sullo stesso server su cui è in esecuzione il mio servizio di destinazione?

- Sì. Edge Microgateway è un processo leggero che può essere eseguito vicino al servizio di destinazione, incluse della stessa macchina.

- Posso eseguire il deployment di un bundle proxy Edge esistente come deployment Edge Microgateway?

- No. I proxy sensibili a Edge Microgateway hanno requisiti specifici e non supportano tutte le funzionalità dei normali proxy Edge. Vedi Pezzo 2: Crea entità su Apigee Edge

- Posso abilitare il failover tra un bundle proxy Edge? e il deployment Edge Microgateway per lo stesso proxy API?

- No. Edge Microgateway non è a conoscenza dei deployment di proxy API non Microgateway su Apigee perimetrali.

- Qual è la un modello di deployment ad alta disponibilità per Edge Microgateway?

- Per un'ottima discussione su come eseguire Edge Microgateway utilizzando NGINX come bilanciatore del carico, vedi Gestione delle API con Apigee Edge Microgateway e NGINX.

- Quali bilanciatori del carico posso utilizzare con Edge Microgateway?

- Edge Microgateway può funzionare con qualsiasi bilanciatore del carico.

- Esiste un limite al numero di proxy Edge Microgateway che posso eseguire?

- Fai riferimento ai limiti di configurazione del prodotto specificati per i normali proxy Edge. Il numero di proxy sensibili al microgateway di cui puoi eseguire il deployment in un Apigee Edge organizzazione e ambiente e chiamare tramite Edge Microgateway devono essere conformi agli stessi limiti.

- Posso Associare il deployment Edge Microgateway a un'organizzazione e a un ambiente specifici?

- Quando configuri un'istanza di Edge Microgateway, devi associarla a una specifica Organizzazione e ambiente periferici.

- Posso associare il mio deployment Edge Microgateway a una regione specifica (se sono cliente multiregionale)?

- Edge Microgateway sceglie automaticamente la regione migliore per l'interazione con Apigee Edge. Puoi eseguire il deployment delle istanze Edge Microgateway in ogni regione per la quale vuoi fornire il servizio.

Amministrazione

- Devo essere un amministratore dell'organizzazione per configurare ed eseguire il deployment di Edge Microgateway?

- Sì. Per configurare ed eseguire il deployment di Edge Microgateway, devi disporre delle credenziali di amministratore dell'organizzazione.

- Devo essere un amministratore dell'organizzazione per eseguire Edge Microgateway?

- No. Edge Microgateway è un'applicazione

Node.jse può essere eseguito da chiunque l'autorizzazione a eseguire tali applicazioni su un determinato computer. - Le persone della mia organizzazione possono usano Edge Microgateway?

- Non è necessario essere un utente dell'organizzazione Apigee Edge per effettuare chiamate API mediante Edge Microgateway. Tuttavia, devi disporre delle autorizzazioni a livello di organizzazione per creare o modificare Edge Microgateway di cui viene eseguito il deployment su Edge.

Prestazioni

- Quali sono le considerazioni sulle prestazioni per l'uso di Edge Microgateway?

- Se l'esecuzione di Edge Microgateway è collocata con l'applicazione di destinazione, assicurati che il server abbia e una capacità sufficiente.

- Quali sono le best practice per l'esecuzione di Edge Microgateway su larga scala?

- Apigee consiglia di eseguire più istanze di Edge Microgateway su server frontali diversi da bilanciatori del carico come NGINX. Vedi anche Gestione delle API con Apigee Edge Microgateway e NGINX e Scalabilità orizzontale verticale nella community Apigee.

- Cosa sono i TPS Edge Microgateway per impostazione predefinita e quali sono i requisiti hardware richiesti per un Istanza microgateway

- Con Edge Microgateway è difficile valutare i requisiti hardware e le misurazioni TPS. Dipende configurazione, ovvero una combinazione di ottimizzazione di Edge Microgateway, utilizzo di plug-in, plug-in personalizzati e configurare altri elementi come TLS. Apigee in genere consiglia di farvi un'idea combinazione di elementi ed esegui test delle prestazioni con la tua configurazione specifica.

Deployment nel cloud privato

- Edge Il microgateway funziona con Edge per il cloud privato?

- Sì. Per maggiori dettagli, vedi Passaggi di configurazione del cloud privato Apigee.

Plug-in

- Come viene applicata la quota con Edge Microgateway?

- Facoltativamente, puoi aggiungere un plug-in per le quote alla tua istanza di Edge Microgateway. Per maggiori dettagli, vedi Utilizzo della quota plug-in.

- Come funziona Spike Arrest in modo forzato con Edge Microgateway?

- Facoltativamente, puoi aggiungere un plug-in di arresto dei picchi alla tua istanza di Edge Microgateway. Per consulta l'articolo sull'utilizzo del picco di arresto anomalo.

- Sono

esistono altri modi per scrivere plug-in diversi da

Node.jsper Edge Microgateway? - No. I plug-in devono essere scritti in

Node.js. - Cosa succede quando Edge Microgateway non è in grado di caricare i dati di analisi su Edge?

- Edge Microgateway ha un buffer in memoria. Se il buffer si riempie, i payload meno recenti vengono eliminati. per consentire il flusso del traffico delle API.

- Posso aggiungere criteri a Edge? Microgateway?

- Se colleghi i criteri Apigee Edge standard a microgateway-aware

in Apigee Edge, vengono ignorati. Edge Microgateway utilizza invece i plug-in per fornire

funzionalità simili ai criteri di Edge, come quota, blocco dei picchi, sicurezza delle chiavi API e

Sicurezza OAuth2. Puoi anche scrivere plug-in personalizzati. Consulta

Utilizza plug-in e

Sviluppa plug-in personalizzati.

I seguenti post e blog della community Apigee si occupano di ulteriori casi d'uso dei plug-in:

Sicurezza

- Come faccio a proteggere la risorsa

/products? - Panoramica

- Quando configuri Edge Microgateway,

è stato eseguito il deployment di un proxy API chiamato

edgemicro-authall'ambiente della tua organizzazione su Apigee Edge. Questo proxy espone un endpoint/productsche restituisce un di prodotti API. Se hai installato Edge Microgateway entro il 5 ottobre 2018, Apigee consiglia di adottare misure per proteggere questo endpoint, perché la risposta contiene l'indirizzo email dello sviluppatore che ha creato e modificato i prodotti API nella tua piattaforma Apigee dell'organizzazione. di Gemini Advanced.

- Puoi proteggere l'endpoint eseguendo l'upgrade di Edge Microgateway o configurando TLS reciprocamente. Entrambi di queste opzioni sono descritte di seguito.

- Controlla se l'endpoint

/productsè protetto -

Se non hai la certezza che l'endpoint

/productssia protetto, vai alla sezione Verifica che la risorsa/productssia protetta e segui i passaggi indicati prima di continuare.Opzione 1: esegui l'upgrade del microgateway Edge

Se hai installato Edge Microgateway entro il 5 ottobre 2018, Apigee consiglia di eseguire l'upgrade l'ultima versione di Edge Microgateway. Segui i passaggi in Esegui l'upgrade di Edge Microgateway se disponi di una connessione a internet.

Se al momento non puoi eseguire l'upgrade, vai all'opzione 2.

Opzione 2: configura il TLS reciproco

Se al momento non puoi eseguire l'upgrade di Edge Microgateway, Apigee consiglia di proteggere comunicazione tra Edge Microgateway e il proxy

edgemicro-authcon TLS (noto anche come TLS bidirezionale).- Apri il file

$HOME/.edgemicro/org-env-config.yaml. Vedi Dov'è installato Edge Microgateway se non riesci a trovare questo file. - Aggiungi il seguente blocco

tlsOptionsalorg-env-config.yamlfile per abilitare TLS reciprocamente Edge Microgateway e Apigee Edge:edge_config: bootstrap: >- https://domain/edgemicro/bootstrap/organization/org/environment/env jwt_public_key: 'https://domain/edgemicro-auth/publicKey' managementUri: 'https://api.enterprise.apigee.com' tlsOptions: agentOptions: requestCert: true cert: 'path/to/cert' key: 'path/to/key'

Ad esempio:

tlsOptions: agentOptions: requestCert: true cert: '/Users/jdoe/twowayssl/ssl/client.key' key: '/Users/jdoe/twowayssl/ssl/ca.crt'

Puoi anche includere i seguenti parametri

agentOptionsfacoltativi:ca: specifica il percorso dell'autorità di certificazione.pfx: includi questo attributo se vuoi utilizzare un file p12/pfx anziché un certificato e una chiave.passphrase: la passphrase di un file pfx.ciphers: specifica le crittografie TLS.

- Assicurati che l'host virtuale in cui viene eseguito il deployment del proxy

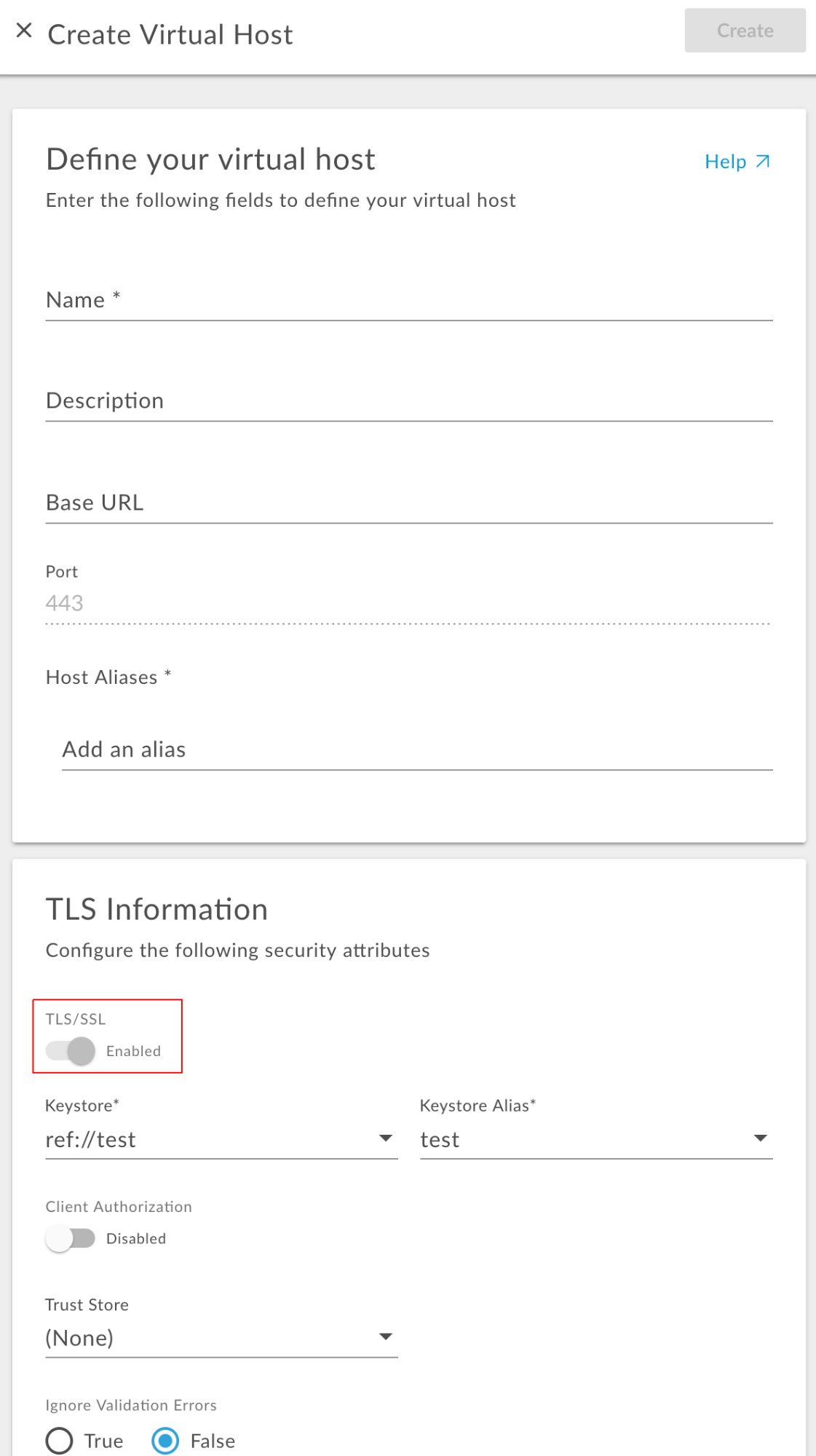

edgemicro-authabbia TLS reciprocamente abilitato. Per maggiori dettagli, consulta Definire un host virtuale per TLS bidirezionale. nella documentazione di Apigee Edge.Lo screenshot seguente mostra come abilitare TLS reciprocamente su un host virtuale nella UI di Apigee Edge:

- Controlla il proxy API

edgemicro-authnella UI di Edge e assicurati che sia specificato l'host virtuale corretto nella configurazione del proxy. Ad esempio, se hai creato un cluster TLS l'host virtuale chiamatomutualtls, la stanzaHTTPProxyConnectiondel proxy dovrebbe avere il seguente aspetto:<HTTPProxyConnection> <BasePath>/edgemicro-auth</BasePath> <Properties/> <VirtualHost>mutualtls</VirtualHost> </HTTPProxyConnection>

- Apri il file

/products sia protetta/products

e la risorsa è protetta. È importante eseguire questo test dopo aver completato i passaggi

(Opzione 1 o Opzione 2) per proteggere la risorsa. Puoi eseguire questa operazione con cURL, ad esempio:

curl -v https://your_domain/edgemicro-auth/products

/products è protetto:

{

"error":"unauthorized",

"error_description": "authentication failed"

}OPPURE

curl: (35) error:1408F10B:SSL routines:ssl3_get_record:wrong version number

Se vedi una risposta simile a questa, la risorsa /products non è protetta.

e gli indirizzi email degli sviluppatori possono essere esposti:

{ "apiProduct":[ { "apiResources":[ "/", "/**" ], "approvalType":"auto", "attributes":[ ], "createdAt":1537374680948, "createdBy":"jdoe@foo.com", "description":"", "displayName":"mock", "environments":[ "test" ], "lastModifiedAt":1537374680948, "lastModifiedBy":"test@test.com", "name":"mock", "proxies":[ "edgemicro-auth", "edgemicro_mock" ], "quota":"null", "quotaInterval":"null", "quotaTimeUnit":"null", "scopes":[ "" ] } ] }

Apigee consiglia inoltre di testare l'host virtuale HTTP:

Ad esempio:

curl -v http://your_domain/edgemicro-auth/products

Se la chiamata cURL restituisce l'elenco di prodotti API, è possibile che gli indirizzi email dello sviluppatore siano

esposte. Se non vuoi esporre l'endpoint con questo host virtuale non TLS, assicurati di rimuoverlo

edgemicro-auth configurazione HTTPProxyConnection.

Per proteggere la risorsa, esegui una delle seguenti opzioni:

Al momento, non puoi rinnovare il token JWT per una determinata istanza Edge Microgateway.

Soluzione:

Ogni token JWT ha un attributo exp che indica la data di scadenza del token. Un'app può

calcolare la scadenza e richiedere un nuovo token effettuando una chiamata API direttamente

Endpoint del token edgemicro-auth. Ad esempio, puoi effettuare una chiamata API come la seguente:

POST https: //{your_org}-{your_env}.apigee.net/edgemicro-auth/token

... con un corpo JSON simile al seguente:

{ "client_id": {your_id}, "client_secret": {your_secret},

"grant_type": "client_credentials" }

Vedi anche:

- Sicuro l'API con un token OAuth o una chiave API nella documentazione di Edge Microgateway.

- Che cos'è la procedura per il rinnovo dei token di connessione alla scadenza nella community Apigee.

Attualmente, viene controllato solo il percorso di base per determinare se un'API è approvata per i prodotti API associati a un determinato token OAuth.

Ad esempio:

- Crei un proxy con prefisso

edgemicro_con percorso di base e target. - Aggiungi questo proxy a un prodotto. Chiamiamola

edgemicro-prod1. - Quando viene effettuata una chiamata API tramite Edge Microgateway utilizzando una chiave API o un protocollo OAuth

token, Edge Microgateway controlla se il percorso base dell'API corrisponde a quello

Proxy

edgemicro_*approvato per l'elenco dei prodotti approvati per quella chiave o di accesso.

Vedi anche Quando si utilizza il gateway edgemicro nei prodotti il cui URL deve essere inserito in una lista consentita utilizzati nelle risorse? della community di Apigee.

Solo il protocollo Apigee SSL predefinito cert è attualmente supportato. Al momento i certificati SSL personalizzati non sono supportati.

Soluzioni:

Se desideri utilizzare un certificato SSL personalizzato (predefinito non Apigee), hai queste opzioni:

-

Usa un endpoint

jwt_public_keynon SSL. Modifica la configurazione di Edge Microgateway file per utilizzarehttp://{org}-{env}.apigee.net/edgemicro-auth/publicKey-oppure- -

Prima di avviare Edge Microgateway, imposta questa variabile di ambiente: esportazione

NODE_TLS_REJECT_UNAUTHORIZED ="0"

Vedi anche Verifica gli errori di installazione di Edge Micro sul certificato SSL nella community Apigee.

edgemicro-auth su Edge,

il deployment richiede le credenziali

di amministratore dell'organizzazione.Puoi utilizzare il tuo token, ma prima devi disattivare l'autorizzazione integrata per Edge Microgateway. Per:

- Apri il file di configurazione per Edge Microgateway.

-

Modifica le due impostazioni OAuth in true, come indicato di seguito:

oauth: allowNoAuthorization: true allowInvalidAuthorization: true

edgemicro start -o [org] -e [env] -k [key] -s [secret]Test e debug

- Come faccio a sapere Evito l'"apertura di troppi file" durante il test di carico?

-

In alcuni casi, nel sistema potrebbe verificarsi una situazione in cui troppe connessioni di file aperte questo può causare l'arresto anomalo di Edge Micro. Il logging predefinito richiede due connessioni HTTP transazioni in entrata e in uscita attraverso il Microgateway.

A scopo di test e benchmarking, Apigee consiglia di impostare il comando ulimit del sistema a illimitato:

ulimit -n unlimited. Vedi anche Edge Errore del microgateway durante il test di carico nella community Apigee. - Suggerimenti per la velocità sviluppo e debug

-

Se stai sviluppando plug-in per Edge Microgateway, potresti trovare questo supporto per di sviluppo è limitato.

Per ora, ecco alcuni suggerimenti:

- Per avviare Edge Microgateway, puoi impostare le variabili di ambiente EDGEMICRO_KEY e EDGEMICRO_SECRET alla coppia chiave/segreta richiesta dal comando di avvio Microgateway. Questo ti permette di avviare Edge Microgateway senza inserire la chiave/segreta al comando dalla riga di comando. Vedi anche Impostazione delle variabili di ambiente nella documentazione di Edge Microgateway.

-

Avvia Edge Microgateway in modalità DEBUG per visualizzare output aggiuntivo nel terminale di comando:

DEBUG=* edgemicro start -o [org] -e [env] -k [key] -s [secret]

Attività commerciali e licenze

- Qual è la relazione tra i modelli di supporto Apigee-127 ed Edge Microgateway?

-

Apigee-127 è un progetto software open source supportato nel modello open source. Questo puoi segnalare problemi nel progetto GitHub ed effettuare una richiesta di pull se tenti di qualcosa. Apigee-127 non richiede né include alcun Contratto di licenza software con Apigee.

Edge Microgateway, d'altra parte, è un prodotto Enterprise supportato da Apigee per I clienti Apigee. Ciò significa che i clienti Apigee possono creare ticket di assistenza, richieste di funzionalità e bug utilizzando il supporto Apigee Edge di Google Cloud.