Apigee Edge belgelerini görüntülüyorsunuz.

.

Git:

Apigee X belgeleri. bilgi

Bu belgede, Apigee Edge'deki sanal ana makinelerde ve Yönlendiricilerde şifre paketlerinin nasıl yapılandırılacağı açıklanmaktadır.

Şifre paketi, TLS kullanan bir ağ bağlantısının güvenliğini sağlamaya yardımcı olan bir dizi algoritmadır. İstemci ve sunucu, kullanılacak şifre paketi üzerinde anlaşmalıdır. önemli bir rol oynar. İstemci ve sunucu bir şifre paketi üzerinde anlaşmaya varmıyorsa, istekleri, TLS El Sıkışma hatalarıyla başarısız olur.

Apigee'de şifre paketleri, istemci uygulamaları ve Yönlendiriciler.

Apigee Edge'deki şifre paketlerini aşağıdaki nedenlerden dolayı değiştirmek isteyebilirsiniz:

- İstemci uygulamaları ile Apigee Yönlendiricileri arasında şifre paketi uyuşmazlıklarını önlemek için

- Güvenlik açıklarını düzeltmek veya gelişmiş güvenlik için daha güvenli şifre paketleri kullanmak

Şifre paketleri, sanal ana makinelerde veya Apigee Yönlendiricilerinde yapılandırılabilir. Not Apigee, aşağıdaki adreste yalnızca OpenSSL şifre dizeleri biçimindeki şifre paketlerini kabul eder. hem sanal ana makineyi hem de yönlendiriciyi içerir. İlgili içeriği oluşturmak için kullanılan OpenSSL şifreleri kılavuzu ilgili spesifikasyondaki SSL veya TLS şifre paketlerini ve bunların OpenSSL eşdeğerlerini sağlar.

Örneğin:

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 şifresini yapılandırmak isterseniz

veya Apigee Yönlendirici'de yapılandırmalısınız.

OpenSSL şifreleri kılavuzu.

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 şifre paketi için OpenSSL şifre dizesi

değeri ECDHE-RSA-AES128-GCM-SHA256. olarak değişir. Bu nedenle, OpenSSL şifre dizesini

Sanal ana makinede şifre paketi yapılandırılırken ECDHE-RSA-AES128-GCM-SHA256

ya da Apigee Yönlendirici üzerinde kullanabilirsiniz.

Başlamadan önce

- Farklı şifre paketlerine ait OpenSSL şifre dizeleri hakkında bilgi edinmek için şu makaleyi okuyun: OpenSSL şifreleri kılavuzu.

- Sanal ana makine özelliklerine aşina değilseniz Sanal ana makine mülk referansı.

- Private Cloud'da Edge'in özelliklerini yapılandırma hakkında bilginiz yoksa Edge'yi yapılandırma.

Sanal ana makinelerde şifre paketlerini yapılandırma

Bu bölümde, bir kuruluş ve ortamla ilişkili sanal ana makinelerde şifre paketlerinin nasıl yapılandırılacağı açıklanmaktadır. Şifre paketleri, sanal ana makinede ssl_ciphers mülkü üzerinden yapılandırılabilir. Bu mülk, sanal ana makine tarafından desteklenen şifre paketlerinin listesini temsil eder.

Şifrelerin listesi için Desteklenen şifre paketleri başlıklı makaleye bakın paketlerine göz atın.

Sanal ana makineyi aşağıdaki yöntemlerden birini kullanarak yapılandırabilirsiniz:

- Edge kullanıcı arayüzünü kullanma

- Edge API'yi kullanma

Edge kullanıcı arayüzünü kullanma

Edge kullanıcı arayüzünü kullanarak sanal ana makineyi yapılandırmak için aşağıdakileri yapın:

- Edge kullanıcı arayüzüne giriş yapın.

- Yönetici > Sanal Ana Makineler bölümüne gidin.

- Bu değişikliği yapmak istediğiniz belirli bir Ortam'ı seçin.

- Şifre paketlerini yapılandırmak istediğiniz sanal ana makineyi seçin.

-

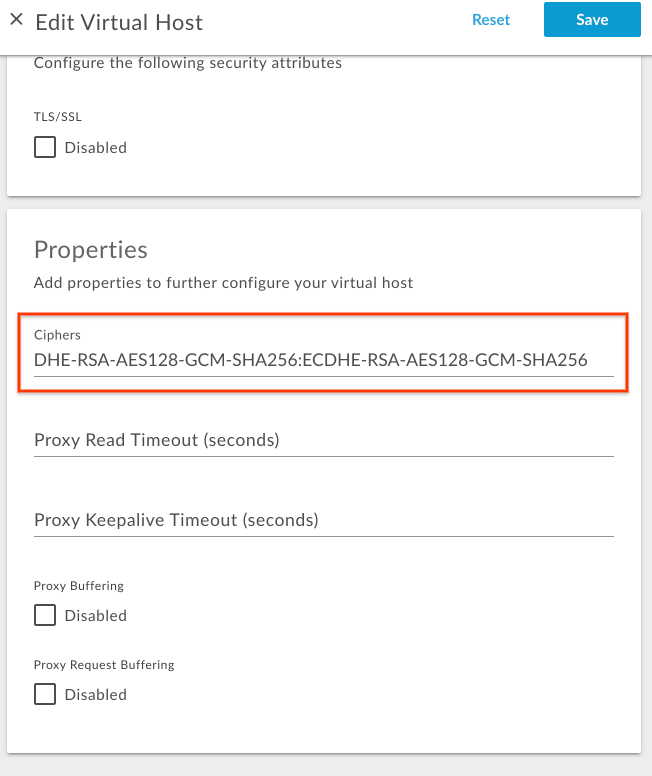

Özellikler bölümünde, Ciphers değerini, iki nokta üst üste ile ayrılmış OpenSSL şifre dizeleriyle güncelleyin.

Örneğin, yalnızca şifre paketlerine izin vermek

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256veTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256ve ardından Şuradaki OpenSSL şifre dizeleri: OpenSSL şifreleri kılavuzu aşağıdaki tabloda gösterildiği gibi):Şifre Paketi OpenSSL şifre dizesi TLS_DHE_RSA_WITH_AES_128_GCM_SHA256DHE-RSA-AES128-GCM-SHA256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256ECDHE-RSA-AES128-GCM-SHA256OpenSSL şifre dizesini, aşağıdaki şekilde gösterildiği gibi iki nokta işaretiyle ayrılmış şekilde ekleyin:

- Değişikliği kaydedin.

Edge API'yi kullanma

Edge API'yi kullanarak bir sanal ana makinedeki şifre paketlerini yapılandırmak için şunları yapın:

- Geçerli sanal ana makine yapılandırmasını şunu kullanarak alın:

Aşağıda gösterildiği gibi sanal ana makine API'sini alın:

Herkese açık Cloud kullanıcısı:

curl -v -X GET https://api.enterprise.apigee.com/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username}Private Cloud kullanıcısı:

curl -v -X GET http://{management_server_IP}:8080/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username}{ "hostAliases": [ "api.myCompany,com" ], "interfaces": [], "listenOptions": [], "name": "secure", "port": "443", "retryOptions": [], "sSLInfo": { "ciphers": [], "clientAuthEnabled": "false", "enabled": "true", "ignoreValidationErrors": false, "keyAlias": "myCompanyKeyAlias", "keyStore": "ref://myCompanyKeystoreref", "protocols": [] }, "useBuiltInFreeTrialCert": false } -

ssl_ciphersmülkünü mevcut sanal ana makine yapılandırmasına ekleyin Uygun OpenSSL şifre dizeleriylepropertiesaltındaki JSON yükü.Örneğin, yalnızca şifre paketlerine izin vermek

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256veTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256ve ardından Şuradaki OpenSSL şifre dizeleri: OpenSSL şifreleri kılavuzu aşağıdaki tabloda gösterildiği gibi):Şifre Paketi OpenSSL şifre dizesi TLS_DHE_RSA_WITH_AES_128_GCM_SHA256DHE-RSA-AES128-GCM-SHA256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256ECDHE-RSA-AES128-GCM-SHA256Şu

propertieskod bloğunu ekleyin:Güncellenmiş sanal ana makine yapılandırması örneği:

{ "hostAliases": [ "api.myCompany,com", ], "interfaces": [], "listenOptions": [], "name": "secure", "port": "443", "retryOptions": [], "properties": { "property": [ { "name": "ssl_ciphers", "value": "DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256" } ] }, "sSLInfo": { "ciphers": [], "clientAuthEnabled": "false", "enabled": "true", "ignoreValidationErrors": false, "keyAlias": "myCompanyKeyAlias", "keyStore": "ref://myCompanyKeystoreref", "protocols": [] }, "useBuiltInFreeTrialCert": false } -

Güncellenen sanal ana makine yapılandırmasını bir dosyaya kaydedin. Örneğin,

virtualhost-payload.json -

virtualhostyapılandırmasını Bir sanal ana makine API'sini aşağıdaki şekilde güncelleyin:Herkese açık Cloud kullanıcısı:

curl -v -X POST Content-Type: application/json https://api.enterprise.apigee.com/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -d @virtualhost-payload.json -u {username}

Private Cloud kullanıcısı:

curl -v -X POST Content-Type: application/json http://{management_server_IP}:8080/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -d @virtualhost-payload.json -u {username}

Desteklenen şifre paketleri

Apigee aşağıdaki şifre paketlerini destekler:

ECDHE-RSA-AES256-GCM-SHA384 ECDHE-RSA-AES256-SHA384 ECDHE-RSA-AES256-SHA DHE-RSA-AES256-GCM-SHA384 DHE-RSA-AES256-SHA256 DHE-RSA-AES256-SHA DHE-RSA-CAMELLIA256-SHA AES256-GCM-SHA384 AES256-SHA256 AES256-SHA CAMELLIA256-SHA ECDHE-RSA-AES128-GCM-SHA256 ECDHE-RSA-AES128-SHA256 ECDHE-RSA-AES128-SHA DHE-RSA-AES128-GCM-SHA256 DHE-RSA-AES128-SHA256 DHE-RSA-AES128-SHA DHE-RSA-CAMELLIA128-SHA AES128-GCM-SHA256 AES128-SHA256 AES128-SHA CAMELLIA128-SHA

Sanal ana makinelerdeki şifre paketlerini doğrulama

Bu bölümde, şifre paketlerinin başarılı bir şekilde onaylandığını nasıl doğrulayacağınız açıklanmaktadır. sanal ana makinede Edge API kullanılarak değiştirilmiştir.

- Şunu yürütün:

Aşağıda gösterildiği gibi

virtualhostyapılandırmasını almak için sanal ana makine API'sini alın:Herkese açık Cloud kullanıcısı:

curl -v -X GET https://api.enterprise.apigee.com/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username}Private Cloud kullanıcısı:

curl -v -X GET http://{management_server_IP}:8080/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username} -

ssl_ciphersözelliğinin yeni değere ayarlandığını doğrulayın.Güncellenmiş sanal ana makine yapılandırması örneği:

{ "hostAliases": [ "api.myCompany,com", ], "interfaces": [], "listenOptions": [], "name": "secure", "port": "443", "retryOptions": [], "properties": { "property": [ { "name": "ssl_ciphers", "value": "DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256" } ] }, "sSLInfo": { "ciphers": [], "clientAuthEnabled": "false", "enabled": "true", "ignoreValidationErrors": false, "keyAlias": "myCompanyKeyAlias", "keyStore": "ref://myCompanyKeystoreref", "protocols": [] }, "useBuiltInFreeTrialCert": false }Yukarıdaki örnekte

ssl_ciphersdeğerinin yeni değerle ayarlandığına dikkat edin. -

ssl_ciphersiçin eski değeri görmeye devam ediyorsanız bu adımları takip etmek için Sanal ana makinelerde şifre paketlerini doğru şekilde yapılandırma. Atladığınız herhangi bir adım varsa tüm adımları doğru şekilde tekrar edin. - Şifre paketlerini hâlâ sanal ana makineye güncelleyemiyor veya bu pakete ekleyemiyorsanız Apigee Edge Desteği.

Yönlendiricilerde şifre paketlerini yapılandırma

Bu bölümde, Yönlendiriciler üzerinde şifre paketlerinin nasıl yapılandırılacağı açıklanmaktadır. Şifre paketleri

Yönlendirici özelliği aracılığıyla yapılandırılır.

conf_load_balancing_load.balancing.driver.server.ssl.ciphers (Bu değeri temsil eder)

iki nokta üst üste işaretiyle ayrılmış kabul edilen şifre paketleri.

Yönlendiricilerdeki şifre paketlerini yapılandırmak için aşağıdakileri yapın:

-

Yönlendirici makinesinde, aşağıdaki dosyayı bir düzenleyicide açın. Henüz yoksa oluşturun.

/opt/apigee/customer/application/router.properties

Örneğin, dosyayı

viile açmak için aşağıdakileri girin:vi /opt/apigee/customer/application/router.properties

-

propertiesdosyasına aşağıdaki biçimde bir satır ekleyin ve colon_separated_cipher_suites değeri:conf_load_balancing_load.balancing.driver.server.ssl.ciphers=colon_separated_cipher_suites

Örneğin, yalnızca şifre paketlerine izin vermek

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256veTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256ve ardından Şuradaki OpenSSL şifre dizeleri: OpenSSL şifreleri kılavuzu aşağıdaki tabloda gösterildiği gibi):Şifre Paketi OpenSSL şifre dizesi TLS_DHE_RSA_WITH_AES_128_GCM_SHA256DHE-RSA-AES128-GCM-SHA256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256ECDHE-RSA-AES128-GCM-SHA256Ardından aşağıdaki satırı ekleyin:

conf_load_balancing_load.balancing.driver.server.ssl.ciphers=DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256

- Değişikliklerinizi kaydedin.

-

Bu özellikler dosyasının, aşağıda gösterildiği gibi

apigeekullanıcısına ait olduğundan emin olun:chown apigee:apigee /opt/apigee/customer/application/router.properties

-

Yönlendiriciyi aşağıda gösterildiği gibi yeniden başlatın:

/opt/apigee/apigee-service/bin/apigee-service edge-router restart

- Birden fazla Yönlendiriciniz varsa yukarıdaki adımları tüm Yönlendiriciler için tekrarlayın.

Yönlendiricilerde şifre paketi doğrulama

Bu bölümde, şifre paketlerinin Yönlendiriciler üzerinde başarılı bir şekilde değiştirildiğini nasıl doğrulayacağınız açıklanmaktadır.

-

Yönlendirici'de özelliği arayın

conf_load_balancing_load.balancing.driver.server.ssl.ciphersve Apigee/opt/apigeeklasöründen arama yardımcı programını seçin ve yeni değer şöyle olacaktır:/opt/apigee/apigee-service/bin/apigee-service edge-router configure -search conf_load_balancing_load.balancing.driver.server.ssl.ciphers

-

Yeni şifre paketleri yönlendiricide başarıyla ayarlanmışsa yukarıdaki komutta

yeni değerler.

Aşağıda,

searchşifre paketleriDHE-RSA-AES128-GCM-SHA256veECDHE-RSA-AES128-GCM-SHA256:Found key conf_load_balancing_load.balancing.driver.server.ssl.ciphers, with value, DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256, in /opt/apigee/customer//application/router.properties

Yukarıdaki örnek çıkışta,

conf_load_balancing_load.balancing.driver.server.ssl.ciphersayarlandı yeni şifre paketi değerleriyle uyumlu olduğunu unutmayın. Bu, şifre paketinin başarıyla tamamlandığını gösterir. OpenSSL şifre dizelerine göre güncellendiDHE-RSA-AES128-GCM-SHA25ve Yönlendirici üzerindeECDHE-RSA-AES128-GCM-SHA256. -

Şifre paketlerinin eski değerlerini görmeye devam ediyorsanız

conf_load_balancing_load.balancing.driver.server.ssl.ciphers, ardından doğrulayın adımları uygulayın: Yönlendiricilerde şifre paketlerini doğru şekilde yapılandırma. Atladığınız herhangi bir adım varsa tüm adımları doğru şekilde tekrar edin. - Yönlendiricilerdeki Şifre paketlerini hâlâ değiştiremiyorsanız Apigee Edge Desteği.