Private Cloud용 Edge v. 4.16.09

표준 보안 기술인 TLS (전송 계층 보안, 이전 버전 SSL) 를 사용하면 API 환경 전반에서 안전하고 암호화된 메시징을 보장할 수 있습니다. TLS를 구성할 수 있습니다. API BaaS 포털 및 API BaaS 스택 노드에 제공됩니다

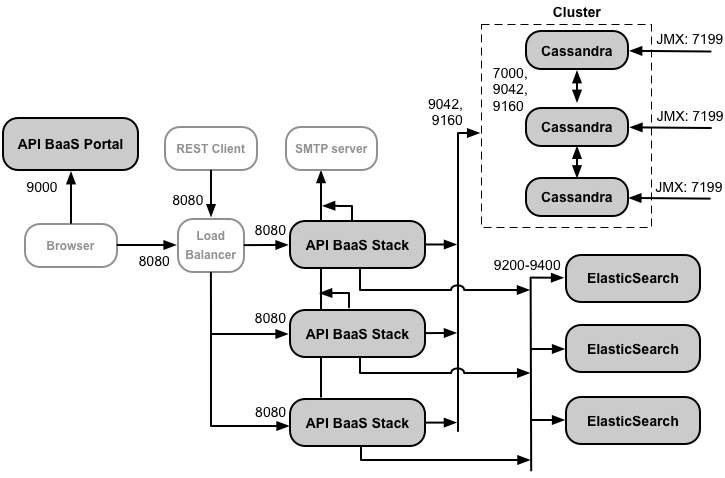

다음 이미지는 단일 BaaS 포털이 있는 API BaaS의 일반적인 배포 다이어그램을 보여줍니다. 3개의 API BaaS 스택 노드를 사용할 수 있습니다

개발자는 브라우저를 사용하여 포털에 요청합니다. 기본적으로 요청은 HTTP 포탈 노드의 포트 9000에 있는 프로토콜입니다.

이 배포에는 포털 노드와 스택 노드 간의 부하 분산기가 포함됩니다. 이 포털이 부하 분산기에 HTTP 요청을 보내면 로드 밸런서는 요청을 스택 노드 중 하나로 전달합니다. 이는 권장되는 배포입니다. 프로덕션 시스템을 위한 환경입니다

TLS 구성 옵션

API BaaS용 TLS를 구성할 때 몇 가지 옵션이 있습니다.

- 포털 및 부하 분산기에서 스택 노드의 TLS 구성

이 구성에서 개발자는 HTTPS 프로토콜을 사용하여 포털에 액세스하고 포털에 액세스합니다. HTTPS를 사용하여 로드 중에 스택 노드에 요청을 하고 배급합니다 부하 분산기는 HTTP를 사용하여 스택 노드에 액세스합니다. - 포털, 부하 분산기, 스택 노드에서 TLS 구성

보안을 강화하려면 TLS를 사용하여 스택 노드에 액세스하도록 부하 분산기를 구성하세요. - 포털 및 단일 스택 노드에서 TLS 구성

테스트 또는 개발 환경과 같은 작은 환경에서는 단일 스택 노드를 사용하므로 부하 분산기를 포함할 필요가 없습니다. 이 구성에서 포털 및 스택 노드 모두에서 TLS 구성 - 포털의 부하 분산기에 TLS 구성

위에 표시되지 않은 한 가지 옵션은 포털 노드 앞에서 부하 분산기를 사용하는 것입니다. 그 안에서 부하 분산기에서 TLS를 구성할 수 있으며, 원하는 경우 부하 분산기와 포털 간의 연결 연결을 제공합니다

TLS 포트가 열려 있는지 확인하세요.

아래 절차는 기본 포털 포트 9000과 스택 노드 8080에 TLS를 구성합니다. 그러나 원하는 경우 이 포트를 변경할 수 있습니다.

사용하는 포트에 관계없이 노드에서 포트가 열려 있는지 확인해야 합니다. 대상 예를 들어 다음 명령어를 사용하여 포트 8443을 열 수 있습니다.

$ iptables -A INPUT -m state --state NEW -m tcp -p tcp --dport 8443 -j ACCEPT --verbose

API BaaS 스택에서 TLS 구성

기본적으로 API BaaS 스택에는 TLS가 사용 중지되어 있습니다. 그런 다음 다음과 같은 방법으로 HTTP를 통해 BaaS API에 액세스합니다. 스택 노드의 IP 주소 또는 DNS 이름과 포트 8080을 사용하여 예를 들면 다음과 같습니다.

http://stack_IP:8080

또는 BaaS API에 대한 TLS 액세스를 구성하여 양식:

https://stack_IP:8080

이 예시에서는 포트 8080을 사용하도록 TLS 액세스를 구성합니다. 하지만 포트 8080은 - 다른 포트를 사용하도록 스택을 구성할 수 있습니다. 유일한 요구사항은 지정된 포트를 통한 트래픽을 허용합니다

Stack은 단일 포트를 통해 한 가지 유형의 요청 (HTTP 또는 HTTPS)만 지원할 수 있습니다. 따라서 포트 8080에서 HTTPS 액세스를 구성하면 HTTP를 사용하여 포트 8080에 액세스할 수 없습니다. 만약 포트 8443을 사용하도록 스택을 구성하면 스택은 더 이상 포트 8443을 리슨하지 않습니다. 8080입니다.

다음 절차에 따라 스택에 대한 TLS 액세스를 구성합니다.

- TLS 인증서와 비공개 키가 포함된 키 저장소 JKS 파일을 생성합니다. 자세한 내용은

자세한 내용은 Edge On용 TLS/SSL 구성

전제.

참고: 키 저장소의 비밀번호와 키의 비밀번호가 동일한지 확인하세요. - 키 저장소 JKS 파일을 스택 노드의 디렉터리(예: /opt/apigee/customer/application)에 복사합니다. 디렉터리는 'Apigee'에서 액세스할 수 있어야 합니다. 있습니다.

- JKS 파일의 소유권을 'Apigee'로 변경 사용자:

> chown apigee:apigee /opt/apigee/customer/application/keystore.jks

여기서 keystore.jks는 이름입니다. . - /opt/apigee/customer/application/usergrid.properties를 수정하세요.

파일을 만들어 JKS 파일의 경로 및

키-스토어와 키를 제공합니다. 이 파일이 존재하지 않으면 다음과 같이 만듭니다.

tomcat-server_scheme=https

tomcat-server_secure=true

tomcat-server_ssl.enabled=true

tomcat-server_keystore.type=JKS

tomcat-server_keystore.file=/opt/apigee/customer/application/keystore.jks

tomcat-server_keystore.password=password

tomcat-server_keyalias=keystore_alias

tomcat-server_clientauth.enabled=false

tomcat-server_ssl.protocols=TLSv1,TLSv1.1,TLSv1.2

# 기본적으로 TLS 액세스는 포트 8080을 사용합니다.

# 이 속성을 사용하여 다른 포트를 지정합니다.

# tomcat-server_port=8080

경고: password 값은 일반 텍스트여야 합니다. 따라서 승인되지 않은 정보로부터 usergrid.properties를 보호해야 합니다. 액세스할 수 있습니다

tomcat-server_keyalias 사용 속성을 사용하여 키 저장소 별칭을 지정합니다. 키 별칭은 키를 만든 시점에 설정합니다. 예를 들어 keytool 명령어에 -alias 옵션을 사용하여 설정할 수 있습니다.

tomcat-server_ssl.protocols 사용 스택에서 지원하는 TLS 프로토콜을 설정합니다. Java 8에서 지원되는 프로토콜 목록은 http://docs.oracle.com/javase/8/docs/technotes/guides/security/StandardNames.html#jssename을 참조하세요. - 스택 노드를 구성합니다.

> /opt/apigee/apigee-service/bin/apigee-service baas-usergrid 구성 - Tomcat에 변경사항을 배포합니다.

> /opt/apigee/apigee-service/bin/apigee-service baas-usergrid 배포 - BaaS 스택을 다시 시작합니다.

> /opt/apigee/apigee-service/bin/apigee-service baas-usergrid 다시 시작 - 다음 명령어를 사용하여 스택 노드에서 다음 cURL 명령어를 실행하여 TLS가 작동하는지 확인합니다.

HTTPS:

> curl -k https://localhost:8080/status -v

TLS가 올바르게 구성되면 상태 정보가 포함된 응답이 표시됩니다.

8080 이외의 포트를 통해 TLS 액세스를 구성한 경우 올바른 포트를 선택합니다. - 모든 스택 노드에서 반복합니다.

- 스택 노드 앞에 부하 분산기가 있는 경우,

부하 분산기를 사용하여 HTTPS를 통해 스택 노드에 요청을 보낼 수 있습니다. 자세한 내용은

참조하세요

포털이 스택에 직접 요청하는 경우 포털이 다음과 같이 구성 다음 섹션에 설명된 대로 HTTPS를 통한 스택에 액세스합니다. - 아래 '스택 또는 포털에서 TLS용 API BaaS 스택 노드 구성하기'의 절차를 따르세요. 사용자를 생성할 때 스택 노드에 올바른 TLS URL이 있는지 확인합니다. 확인할 수 있습니다

구성 Stack over TLS에 액세스하는 포털

브라우저에서 실행되는 BaaS 포털은 BaaS 스택에 대한 API 호출을 통해 작동합니다. 만약 TLS를 사용하도록 BaaS 스택을 구성한 다음 이러한 호출을 하도록 포털을 구성해야 합니다. 할 수 있습니다.

API BaaS 설치는 일반적으로 다음 중 하나로 구성됩니다.

- 포털 노드와 스택 노드 간에 부하 분산기 사용

<ph type="x-smartling-placeholder">

</ph> HTTPS를 통해 스택 노드에 요청을 보내도록 부하 분산기를 구성합니다. 자세한 내용은 부하 분산기에 대한 문서를 참조하세요.

이 구성에서 포털은 다음에 따라 HTTP 또는 HTTPS를 통해 부하 분산기에 액세스할 수 있습니다. 부하 분산기를 구성하는 방법을 알아봤습니다 부하 분산기가 TLS를 사용하는 경우 아래 절차에 따라 HTTPS의 부하 분산기에 요청하도록 포털을 구성합니다. - 포털에서 스택에 직접 요청

<ph type="x-smartling-placeholder">

</ph> 아래 설명에 따라 Stack over HTTPS에 액세스하도록 포털을 구성합니다.

HTTPS를 통해 API를 호출하도록 API BaaS 포털을 구성하려면 다음 절차를 따르세요.

- 위에 설명된 대로 BaaS 스택 또는 부하 분산기 문서에 설명된 대로 노드를 쌓습니다.

- /opt/apigee/customer/application/portal.properties 수정

다음 속성을 설정합니다. 이 파일이 존재하지 않으면 다음과 같이 만듭니다.

baas.portal.config.overrideUrl=https://stackIP:port

이 속성의 값으로 API 스택 노드의 IP 주소 또는 DNS 이름과 포트를 지정합니다. 단일 노드 설치를 수행하거나, 단일 노드 앞에 부하 분산기가 있는 경우 사용할 수 있습니다 - 포털 노드를 구성합니다.

> /opt/apigee/apigee-service/bin/apigee-service baas-portal 구성 - 다음 명령어를 사용하여 포털을 다시 시작합니다.

> /opt/apigee/apigee-service/bin/apigee-service baas-portal 재시작 - 스택에 대한 TLS 액세스를 구성할 때 자체 서명 인증서를 사용한 경우

위의 경우 브라우저가 포털에서 스택으로의 요청을 허용하지 않을 수 있습니다. 만약

스택에 대한 HTTPS 액세스가 허용되지 않는다는 오류가 브라우저에 표시되면

URL을 열고 액세스를 허용하도록 보안 예외를 추가하세요.

https://stackIP:port/status

API 스택 노드 또는 부하 분산기의 IP 주소 또는 DNS 이름과 포트를 지정합니다.

API BaaS 포털에서 TLS 구성

기본적으로 사용자는 HTTPS 포트에서 포트 9000을 통해 암호화되지 않은 HTTP 요청을 하여 포털 서버 HTTPS를 사용하여 있습니다.

기본적으로 포털의 IP 주소 또는 DNS 이름을 사용하여 HTTP를 통해 포털에 액세스합니다. 노드와 포트 9000입니다 예를 들면 다음과 같습니다.

http://portal_IP:9000

또는 포털에 대한 TLS 액세스를 구성하여 양식:

https://portal_IP:9443

이 예시에서는 포트 9443을 사용하도록 TLS 액세스를 구성합니다. 하지만 포트 9443은 필요하지 않습니다. - 다른 포트를 사용하도록 포털을 구성할 수 있습니다.

포털은 단일 포트를 통해 한 가지 유형의 요청 (HTTP 또는 HTTPS)만 지원할 수 있습니다. 따라서 포트 9000에서 HTTPS 액세스를 구성하면 HTTP를 사용하여 포트 9000에 액세스할 수 없습니다. 만약 HTTPS와 함께 포트 9443을 사용하도록 포털을 구성하면 포털이 더 이상 포트에서 리슨하지 않습니다. 9000입니다.

포털에 TLS를 구성하려면 다음 단계를 따르세요.

- PEM 형식으로 키 파일 및 인증서 파일을 만듭니다.

참고: 키나 인증서에 비밀번호나 암호가 없는지 확인합니다. - PEM 파일을 포털 노드의 디렉터리(예: /opt/apigee/customer/application)에 복사합니다. 디렉터리는 'Apigee'에서 액세스할 수 있어야 합니다. 있습니다.

- PEM 파일의 소유권을 'Apigee'로 변경하세요. 사용자:

> chown apigee:apigee /opt/apigee/customer/application/*.PEM - /opt/apigee/customer/application/portal.properties를 수정하세요.

파일을 사용하여 다음 속성을 설정합니다. 이 파일이 없으면 다음과 같이 만듭니다.

baas.portal.ssl=on

baas.portal.ssl.certificate=/opt/apigee/customer/application/defaultcert.pem

baas.portal.ssl.key=/opt/apigee/customer/application/defaultkey.pem

baas.portal.ssl.protocols=TLSv1 TLSv1.1 TLSv1.2

# 기본적으로 TLS 액세스는 포트 9000을 사용합니다.

# 이 속성을 사용하여 다른 포트를 지정합니다.

# baas.portal.listen=9000

baas.portal.ssl.protocols 사용 포털에서 지원하는 TLS 프로토콜을 설정합니다. 지원되는 프로토콜 목록은 Nginx에서 정의한 SSL 프로토콜 이름 목록: http://nginx.org/en/docs/http/ngx_http_ssl_module.html#ssl_protocols - 포털 노드를 구성합니다.

> /opt/apigee/apigee-service/bin/apigee-service baas-portal 구성 - 구성을 배포합니다.

> /opt/apigee/apigee-service/bin/apigee-service baas-portal 배포 - 포털을 다시 시작합니다.

> /opt/apigee/apigee-service/bin/apigee-service baas-portal 재시작 - 아래 '스택 또는 포털에서 TLS용 API BaaS 스택 노드 구성하기'의 절차를 따르세요. 스택 노드에 포털에 대한 올바른 TLS URL이 있는지 확인합니다.

다음에서 TLS용 API BaaS 노드를 구성하세요. 스택 또는 포털

스택 또는 포털 노드 앞에 부하 분산기를 포함하거나 TLS를 사용 설정하는 경우 직접 연결할 수 있으려면 올바른 URL로 노드를 구성해야 합니다. 스택 및 포털에 액세스합니다. 예를 들어 다음과 같은 경우 스택 노드에 이 정보가 필요합니다.

- BaaS API 요청의 응답에 URL 포함

- 비밀번호 재설정 또는 기타 이메일 전송 시 이메일 템플릿에 링크 추가 있습니다.

- 사용자를 특정 포털 페이지로 리디렉션합니다.

스택 노드 앞에서 부하 분산기를 사용하거나 스택 노드에서 TLS를 구성하는 경우 /opt/apigee/customer/application/usergrid.properties의 다음 속성들입니다.

usergrid-deployment_swagger.basepath=http://localhost:8080 usergrid-deployment_usergrid.organization.activation.url=http://localhost:8080/management/organizations/%s/activate usergrid-deployment_usergrid.admin.activation.url=http://localhost:8080/management/users/%s/activate usergrid-deployment_usergrid.admin.resetpw.url=http://localhost:8080/management/users/%s/resetpw usergrid-deployment_usergrid.admin.confirmation.url=http://localhost:8080/management/users/%s/confirm usergrid-deployment_usergrid.user.activation.url=http://localhost:8080/%s/%s/users/%s/activate usergrid-deployment_usergrid.user.confirmation.url=http://localhost:8080/%s/%s/users/%s/confirm usergrid-deployment_usergrid.user.resetpw.url=http://localhost:8080/%s/%s/users/%s/resetpw

http://localhost:8080을 로드 URL로 바꿉니다. 배급합니다 부하 분산기가 TLS를 사용하도록 구성된 경우 HTTPS 프로토콜을 사용합니다. 나만 비표준 포트를 사용하는 경우 포트를 포함해야 합니다. 즉, 포트가 아닌 다른 포트를 의미합니다. HTTP의 경우 80, HTTPS의 경우 포트 443입니다.

또한 다음과 같은 경우 /opt/apigee/customer/application/portal.properties 에서 다음 속성을 설정해야 합니다. 스택 노드 앞에서 부하 분산기를 사용합니다.

baas.portal.config.overrideUrl=http://localhost:8080

http://localhost:8080을 부하 분산기를 구성해야 합니다

포털 노드 앞에서 부하 분산기를 사용하거나 스택 노드에서 TLS를 구성하는 경우 usergrid.properties에 다음 속성을 포함합니다.

usergrid-deployment_usergrid.view.management.organizations.organization.activate=http://localhost:9000 usergrid-deployment_usergrid.view.management.organizations.organization.confirm=http://localhost:9000 usergrid-deployment_usergrid.view.management.users.user.activate=http://localhost:9000 usergrid-deployment_usergrid.view.management.users.user.confirm=http://localhost:9000

http://localhost:9000을 Cloud Load Balancing입니다 부하 분산기가 TLS를 사용하도록 구성된 경우 HTTPS 프로토콜을 사용합니다. 나 표준 포트가 아닌 다른 포트를 사용하는 경우 비표준 포트만 포함하면 됩니다. 포트 80(HTTP) 및 포트 443(HTTPS)을 사용합니다.

usergrid.properties를 수정한 후:

- 스택 노드를 구성합니다.

> /opt/apigee/apigee-service/bin/apigee-service baas-usergrid 구성 - Tomcat에 변경사항을 배포합니다.

> /opt/apigee/apigee-service/bin/apigee-service baas-usergrid 배포 - BaaS 스택을 다시 시작합니다.

> /opt/apigee/apigee-service/bin/apigee-service baas-usergrid 다시 시작 - portal.properties를 수정한 경우,

포털 노드:

> /opt/apigee/apigee-service/bin/apigee-service baas-portal 구성 - 변경사항을 배포합니다.

> /opt/apigee/apigee-service/bin/apigee-service baas-portal 배포 - BaaS 포털을 다시 시작합니다.

> /opt/apigee/apigee-service/bin/apigee-service baas-portal 재시작