Edge for Private Cloud w wersji 4.18.05

Interfejs Edge UI i Edge Management API działają przez wysyłanie żądań do serwera zarządzania brzegiem, gdzie serwer zarządzania obsługuje następujące typy uwierzytelniania:

- Uwierzytelnianie podstawowe – zaloguj się w interfejsie Edge lub wyślij żądania do funkcji zarządzania brzegiem. API przez przekazanie Twojej nazwy użytkownika i hasła.

- OAuth2 Wymiana danych uwierzytelniających Edge Basic na potrzeby dostępu OAuth2 token i token odświeżania. Wywołuj interfejs Edge Management API, przekazując dostęp OAuth2 w nagłówku Bearer wywołania interfejsu API.

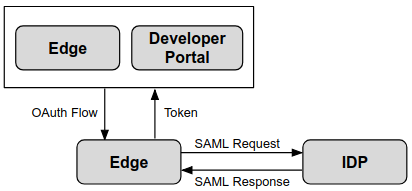

Edge obsługuje też uwierzytelnianie przez SAML 2.0 (Security Assertion Markup Language). . Po włączeniu SAML dostęp do interfejsu Edge UI i interfejsu Edge Management API nadal będzie realizowany z użyciem protokołu OAuth2 tokeny dostępu. Jednak teraz możesz generować te tokeny na podstawie potwierdzeń SAML zwróconych przez SAML dostawcy tożsamości.

SAML obsługuje środowisko logowania jednokrotnego. Obsługa logowania jednokrotnego przez SAML w Edge interfejsu Edge UI i API, a także wszelkich innych usług świadczonych przez Ciebie i obsługujących SAML (Administracja > SAML).

Dodaliśmy obsługę protokołu OAuth2 do Edge dla chmury prywatnej

Jak wspomnieliśmy powyżej, implementacja SAML na brzegu sieci wymaga tokenów dostępu OAuth2. Dodaliśmy obsługę OAuth2 do Edge dla chmury prywatnej. Więcej informacji: Wprowadzenie do OAuth 2.0

Zalety SAML

Uwierzytelnianie SAML ma kilka zalet. Korzystając z SAML, możesz:

- Przejmij pełną kontrolę nad zarządzaniem użytkownikami. Gdy użytkownicy opuszczają organizację i wyrejestrowane centralnie, automatycznie odmówiono im dostępu do Edge.

- Kontroluj sposób uwierzytelniania użytkowników w celu uzyskania dostępu do Edge. Możesz wybrać inne metody uwierzytelniania dla różnych organizacji Edge.

- Kontroluj zasady uwierzytelniania. Dostawca SAML może obsługiwać zasady uwierzytelniania które są bardziej zgodne ze standardami firmowymi.

- W do wdrożenia Edge.

Używanie SAML z Edge

Aby obsługiwać SAML w Edge, musisz zainstalować moduł Edge SSO (apigee-sso).

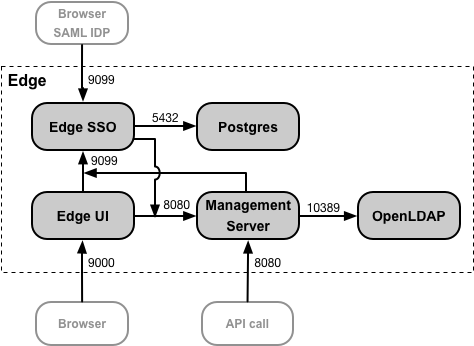

ten obraz przedstawia instalację Edge SSO w Edge for Private Cloud:

Moduł Edge SSO możesz zainstalować w tym samym węźle, w którym znajdują się interfejs Edge UI i Server Management Server. w osobnym węźle. Sprawdź, czy Edge SSO ma dostęp do serwera zarządzania przez port 8080.

Port 9099 musi być otwarty w węźle Edge SSO, aby umożliwić dostęp do Edge SSO z przeglądarki. z zewnętrznego dostawcy tożsamości SAML oraz z interfejsu użytkownika serwera zarządzania i interfejsu Edge. W ramach konfiguracji Edge SSO, możesz określić, że połączenie zewnętrzne używa protokołu HTTP lub zaszyfrowanego HTTPS protokołu.

Edge SSO korzysta z bazy danych Postgres dostępnej na porcie 5432 w węźle Postgres. Zazwyczaj może używać tego samego serwera Postgres, który został zainstalowany z przeglądarką Edge jako niezależnego serwera Postgres; lub 2 serwery Postgres skonfigurowane w trybie głównym/gotowym. Jeśli obciążenie Postgres serwera jest wysoki, możesz też utworzyć oddzielny węzeł Postgres tylko na potrzeby Edge SSO.

Po włączeniu SAML dostęp do interfejsu Edge UI i interfejsu Edge API z użyciem tokenów dostępu OAuth2. Tokeny te są generowane przez moduł Edge SSO, który akceptuje asercje SAML zwracane przez swojego dostawcy tożsamości.

Po wygenerowaniu na podstawie potwierdzenia SAML token OAuth jest ważny przez 30 minut. Po odświeżeniu jest ważny przez 24 godziny. Twoje środowisko programistyczne może obsługiwać automatyzację zadania programistyczne, takie jak automatyzacja testów lub ciągła integracja bądź ciągłe wdrażanie; (CI/CD), które wymagają tokenów o dłuższym czasie trwania. Zobacz Używanie SAML do obsługi zadań automatycznych, aby dowiedzieć się: specjalne tokeny dla zadań automatycznych.

Adresy URL interfejsu Edge UI i API

Adres URL, którego używasz, aby uzyskać dostęp do interfejsu Edge UI i interfejsu Edge Management API, jest taki sam jak używany wcześniej włączono SAML. W interfejsie Edge:

http://edge_ui_IP_DNS:9000 https://edge_ui_IP_DNS:9000

gdzie edge_ui_IP_DNS to adres IP lub nazwa DNS komputera hostujący interfejs Edge. Podczas konfigurowania interfejsu Edge możesz określić, że połączenie używa HTTP lub zaszyfrowany protokół HTTPS.

W przypadku interfejsu Edge Management API:

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

gdzie ms_IP_DNS jest adresem IP lub nazwą DNS systemu zarządzania Serwer Podczas konfigurowania interfejsu API możesz określić, że połączenie używa protokołu HTTP lub zaszyfrowanego protokołu HTTPS.

Konfigurowanie TLS w Edge SSO

Domyślnie połączenie z Edge SSO używa HTTP przez port 9099 na hostowaniu węzła.

apigee-sso, moduł Edge SSO. Wbudowany tryb apigee-sso tomcat

która obsługuje żądania HTTP i HTTPS.

Edge SSO i Tomcat obsługują 3 tryby połączenia:

- DEFAULT – konfiguracja domyślna obsługuje żądania HTTP na porcie. 9099.

- SSL_TERMINATION – włączono dostęp TLS do Edge SSO na porcie wyboru. Dla tego trybu musisz określić klucz i certyfikat TLS.

- SSL_PROXY – konfiguruje Edge SSO w trybie proxy, co oznacza, że zainstalowano

system równoważenia obciążenia przed

apigee-ssoi zakończony TLS podczas obciążenia systemu równoważenia obciążenia. Możesz określić port używany wapigee-ssodla żądań z obciążenia systemu równoważenia obciążenia.

Włącz obsługę SAML w portalu

Po włączeniu obsługi SAML dla Edge możesz opcjonalnie włączyć SAML dla portalu Apigee dla programistów (lub po prostu portalu). Portal obsługuje uwierzytelnianie SAML przy wysyłaniu żądań do Edge. Pamiętaj, że jest to różni się od uwierzytelniania SAML logowania programisty w portalu. Konfigurujesz SAML do uwierzytelniania logowania programisty. Zobacz Konfigurowanie przez SAML do komunikacji z Edge.

W ramach konfigurowania portalu musisz podać adres URL Edge SSO Moduł zainstalowany z przeglądarką Edge: