Wyświetlasz dokumentację Apigee Edge.

Otwórz dokumentację Apigee X. informacje

W tym temacie omawiamy kontrolę dostępu na podstawie ról w organizacjach Apigee Edge oraz wyjaśniamy, jak tworzyć role i przypisywać do nich użytkowników. Aby wykonać opisane tutaj czynności, musisz być administratorem organizacji.

Film: obejrzyj krótki film, aby dowiedzieć się więcej o wbudowanych i niestandardowych rolach Apigee Edge.

Czym są role?

Role to zasadniczo zbiory uprawnień oparte na CRUD. CRUD oznacza „utwórz, odczytaj, zaktualizuj, usuń”. Użytkownik może na przykład mieć rolę, która zezwala na odczytywanie lub „pobieranie” informacji o podmiocie chronionym, ale nie uprawnia do jego aktualizowania ani usuwania. Administratorem organizacji jest ma rolę najwyższego poziomu i ma uprawnienia do wykonywania dowolnych operacji na obiektach chronionych, które uwzględnij:

- Proxy interfejsów API

- Sesje śledzenia

- Usługi API

- Aplikacje dla deweloperów

- Programiści

- Środowiska (sesje i wdrożenia narzędzia do śledzenia)

- Raporty niestandardowe (Analytics)

Pierwsze kroki

Aby tworzyć użytkowników i przypisywać role, musisz być administratorem organizacji Apigee Edge. Tylko Administratorzy organizacji mogą wyświetlać i wykorzystywać pozycje menu do zarządzania użytkownikami i rolami. Zobacz też Zarządzanie użytkownikami organizacji.

Co musisz wiedzieć o rolach użytkowników

W Apigee Edge role użytkowników stanowią podstawę dostępu opartego na rolach, co oznacza, że możesz kontrolować funkcje, do których dana osoba ma dostęp przez przypisanie mu roli (lub ról); Oto kilka informacji o rolach, które warto znać:

- Gdy tworzysz własne konto Apigee Edge, Twoja rola jest ustawiana automatycznie na administratorem organizacji w Twojej organizacji. Jeśli dodasz użytkowników do organizacji, możesz określić ich role w momencie dodawania.

- Gdy administrator organizacji dodaje do organizacji Ciebie, są określone Twoje role przez administratora. W razie potrzeby administrator organizacji może później zmienić Twoje role. Poniżej znajdziesz informacje na temat przypisywania ról użytkownikowi.

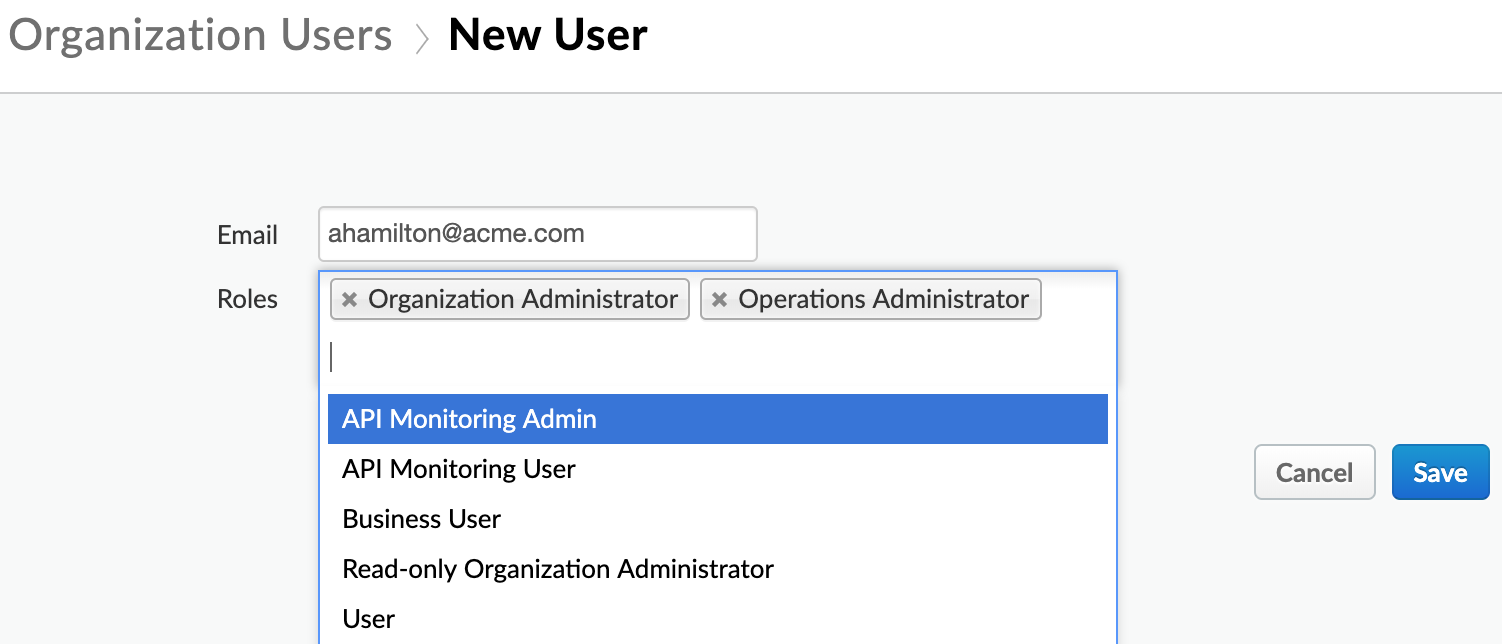

- Użytkownikom można przypisać więcej niż jedną rolę. Jeśli użytkownik ma przypisanych kilka ról, wymiar większe uprawnienia mają pierwszeństwo. Jeśli na przykład jedna z ról nie pozwala użytkownikowi na tworzenie Serwery proxy interfejsu API, ale jeśli inna rola już tak, użytkownik może tworzyć serwery proxy interfejsu API. Ogólnie nie jest to częsty przypadek przypisywania użytkownikom wielu ról. Zobacz Przypisywanie zadań role użytkownikowi.

- Domyślnie wszyscy użytkownicy powiązani z organizacją mogą wyświetlać szczegóły dotyczące innych użytkowników tej organizacji, takie jak adres e-mail, imię i nazwisko.

Pamiętaj, że role użytkowników są przypisane do organizacji. Użytkownik Apigee Edge może należeć do wielu organizacji, ale role są powiązane z konkretną organizacją. Na przykład użytkownik może mieć rolę administratora organizacji w jednej organizacji, a w innej tylko rolę użytkownika.

Przypisywanie role na koncie użytkownika

Możesz dodać użytkownikowi jedną lub więcej ról podczas dodawania nowego użytkownika lub edytowania istniejącego użytkownika. Szczegółowe informacje o poszczególnych rolach znajdziesz w sekcji Rola domyślna .

Przypisanie ról użytkownikom: interfejs Edge API

Do przypisywania ról użytkownikom możesz używać interfejsu Edge API. Następujący przykład pokazuje zastosowanie metody Dodaj użytkownika do role API, aby dodać użytkownika do roli Administrator operacji:

curl https://api.enterprise.apigee.com/v1/o/org_name/userroles/opsadmin/users \

-X POST \

-H "Content-Type:application/x-www-form-urlencoded" \

-d 'id=jdoe@example.com'

-u orgAdminEmail:pwordGdzie org_name to nazwa Twojej organizacji.

Uprawnienia roli domyślnej

Apigee Edge od razu zapewnia Ci zestaw domyślnych ról. Więcej informacji znajdziesz w artykule Wbudowane role w przeglądarce Edge.

Jeśli jesteś administratorem organizacji

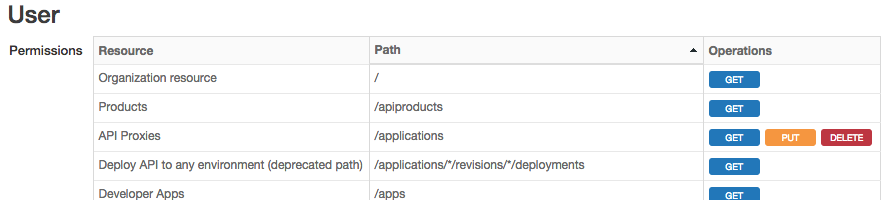

Administratorzy organizacji widzą pełną listę uprawnień dla każdego typu użytkownika. Po prostu przejdź do Administracja > Role w organizacji. Gdy klikniesz rolę, otworzy się tabela, która wygląda tak:

Tabela przedstawia poziomy ochrony zasobów. W tym kontekście zasobu odwołują się do „encji” z którymi użytkownicy mogą wchodzić w interakcje za pomocą interfejsu zarządzania urządzeniami brzegowymi. i API.

- Pierwsza kolumna zawiera ogólne nazwy zasobów, z których korzystają użytkownicy. z naszymi usługami. Zawiera ona też inne elementy, takie jak proxy interfejsu API, usługi, wdrożenia itp. Ta kolumna odzwierciedla nazwy elementów widoczne w interfejsie zarządzania.

- Druga kolumna zawiera ścieżki używane do uzyskiwania dostępu do zasobów za pomocą interfejsu API do zarządzania.

- Trzecia kolumna zawiera listę operacji, które rola może wykonywać na każdym zasobu i ścieżki. Operacje to GET, PUT i DELETE. Te same operacje w interfejsie to opcje wyświetlania, edycji i usuwania. Pamiętaj, że interfejs użytkownika i interfejs API różnią się dotyczących tych operacji.

Jeśli nie jesteś administratorem organizacji

Nie możesz dodawać ani zmieniać ról użytkownika, ani wyświetlać ich właściwości w interfejsie. Zobacz Wbudowane role na brzegu dla tych usług: informacje o uprawnieniach przyznawanych poszczególnym rolom.

Operacje dotyczące ról

Role możesz przypisywać poprzez interfejsy API do zarządzania lub interfejs użytkownika do zarządzania. Tak czy inaczej, z uprawnieniami CRUD, chociaż interfejs API i UI mają nieco inną terminologię.

Interfejsy API do zarządzania Edge umożliwiają wykonywanie tych operacji CRUD:

GET:Pozwala użytkownikowi wyświetlić listę zabezpieczonych zasobów lub zasób RBAC w pojedynczym miejscuPUT:Umożliwia użytkownikowi tworzenie lub aktualizowanie chronionych zasobów (dotyczy to zarówno metodPUT, jak iPOSTHTTP).DELETE:Umożliwia użytkownikowi usunięcie instancji zasobu chronionego.

Interfejs zarządzania w Edge odnosi się do tych samych operacji CRUD, ale z inną nazwą:

- Wyświetlanie: umożliwia użytkownikowi przeglądanie zasobów chronionych. Zazwyczaj możesz wyświetlać zasoby pojedynczo lub jako listę.

- Edytowanie: umożliwia użytkownikowi aktualizowanie chronionego zasobu.

- Tworzenie: umożliwia użytkownikowi utworzenie chronionego zasobu.

- Usuwanie: umożliwia użytkownikowi usuwanie instancji chronionej .

Tworzenie ról niestandardowych

Role niestandardowe umożliwiają stosowanie szczegółowych uprawnień do tych encji Apigee Edge, takich jak API serwery proxy, produkty, aplikacje dla deweloperów, deweloperzy i raporty niestandardowe.

Role niestandardowe możesz tworzyć i konfigurować za pomocą interfejsu użytkownika lub interfejsów API. Zobacz artykuły Tworzenie ról niestandardowych w interfejsie użytkownika i Tworzenie ról za pomocą interfejsu API.