Apigee Developer Services ポータル(略して「ポータル」)は、Apigee Edge のクライアントとして機能します。つまりポータルでは スタンドアロン システムとして機能することが必要です。代わりに、ポータルで使用される情報の多くは、 表示されます。必要に応じて、ポータルは Edge または Edge に情報を送信します。

ポータルは常に 1 つの Edge 組織に関連付けられます。Deployment の構成を 認証のための基本認証情報(ユーザー名とパスワード)をポータルに ポータルが Edge との通信に使用する組織内のアカウントに制限されているものとします。

Edge 認証で SAML や LDAP などの外部 IDP を有効にする場合は、 その後、Cloud KMS を使用するようにポータルを構成し、 認証が必要になります。外部 IDP を使用するようにポータルを構成する 新しいマシンユーザー アカウントが、ポータルによって Edge 組織に 使用する方法を確認できます。マシンユーザーの詳細については 外部 IDP のタスクを自動化する。

ポータルで外部 IDP をサポートするには、 Edge Management Server ノードの Apigee SSO モジュール。外部 IP アドレスを有効にする一般的なプロセス ポータル用の IDP は次のとおりです。

- 次の説明に沿って、Apigee SSO モジュールをインストールします。 高可用性のために Apigee SSO をインストールする。

- ポータルをインストールして、正しくインストールされていることを確認します。詳しくは、 ポータルをインストールします。

- このセクションの説明に従って、ポータルで SAML または LDAP を構成します。

- (省略可)次の説明に従い、Edge で Basic 認証を無効にします。 Edge で Basic 認証を無効にします。

ポータルのマシンユーザーを作成する

外部 IDP が有効になっている場合、Edge は、 マシンユーザーの使用。マシンユーザーは、 あります。つまり、OAuth2 の取得と更新のプロセスを完全に自動化できます。 使用します。

ポータルの IDP 構成プロセスでは、マシンユーザーが 組織にマッピングする必要があります。ポータルは、このマシンユーザー アカウントを使用して、 Edge に接続します。マシンユーザーの詳細については、自動化する タスクを行うことができます。

ポータル デベロッパーの認証について アカウント

外部 IDP を使用するようにポータルを構成すると、ポータルで SAML または または LDAP を使用して、 これにより、ポータルは Edge にリクエストを送信できるようになります。ただし、ポータルでは デベロッパーというユーザーです。

デベロッパーは、API を使用してアプリを構築するユーザーのコミュニティを形成します。アプリ デベロッパー ポータルを使用した API の詳細の確認、API を使用するアプリの登録、API の操作 できます。また、Android 12 のデバイスでのアプリの使用状況に関する できます。

デベロッパーがポータルにログインすると、ポータルが デベロッパーの認証とロールベースの権限の適用などです。ポータルは IDP 認証を有効にした後でも、デベロッパーに対して基本認証を使用する 統合できます詳細については、Terraform の (ポータルと Edge の間の接続):

SAML または LDAP を使用してデベロッパーを認証するようにポータルを構成することもできます。対象 サードパーティの Drupal モジュールを使用して SAML を有効にする例については、 SAML によるデベロッパー ポータルとの SSO 統合。

ポータル用の IDP 構成ファイル

ポータル用に外部 IDP を構成するには、構成ファイルを作成して、 ポータルの設定。

次の例は、IDP をサポートするポータル構成ファイルを示しています。

# IP address of Edge Management Server and the node on which the Apigee SSO module is installed. IP1=22.222.22.222 # URL of Edge management API. MGMT_URL=http://$IP1:8080/v1 # Organization associated with the portal. EDGE_ORG=myorg # Information about the Apigee SSO module (apigee-sso). # Externally accessible IP or DNS of apigee-sso. SSO_PUBLIC_URL_HOSTNAME=$IP1 SSO_PUBLIC_URL_PORT=9099 # Default is http. Set to https if you enabled TLS on apigee-sso. SSO_PUBLIC_URL_SCHEME=http # SSO admin credentials as set when you installed apigee-sso. SSO_ADMIN_NAME=ssoadmin SSO_ADMIN_SECRET=Secret123 # Enables or disables external IDP support. # Default is "n", which disables external IDP support. # Change it to "y" to enable external IDs support. DEVPORTAL_SSO_ENABLED=y # The name of the OAuth2 client used to connect to apigee-sso. # The default client name is portalcli. PORTALCLI_SSO_CLIENT_NAME=portalcli # OAuth client password using uppercase, lowercase, number, and special characters. PORTALCLI_SSO_CLIENT_SECRET=Abcdefg@1 # Email address and user info for the machine user created in the Edge org specified # above by EDGE_ORG. # This account is used by the portal to make requests to Edge. # Add this email as an org admin before configuring the portal to use an external IDP. DEVPORTAL_ADMIN_EMAIL=DevPortal_SAML@google.com DEVPORTAL_ADMIN_FIRSTNAME=DevPortal DEVPORTAL_ADMIN_LASTNAME=SAMLAdmin DEVPORTAL_ADMIN_PWD=Abcdefg@1 # If set, the existing portal OAuth client is deleted and a new one is created. # The default value is "n". # Set to "y" when you configure the external IDP and change the value of # any of the PORTALCLI_* properties. PORTALCLI_SSO_CLIENT_OVERWRITE=y

ポータルで外部 IDP のサポートを有効にするには:

- Edge UI で、

DEVPORTAL_ADMIN_EMAILで指定されたマシンユーザーを 組織管理者としてポータルに関連付けられている組織。 - 次のコマンドを実行して、ポータルで外部 IDP を構成します。

/opt/apigee/apigee-service/bin/apigee-service apigee-drupal-devportal configure-sso -f configFile

ここで、configFile は上記の構成ファイルです。

- ポータル管理者としてポータルにログインします。

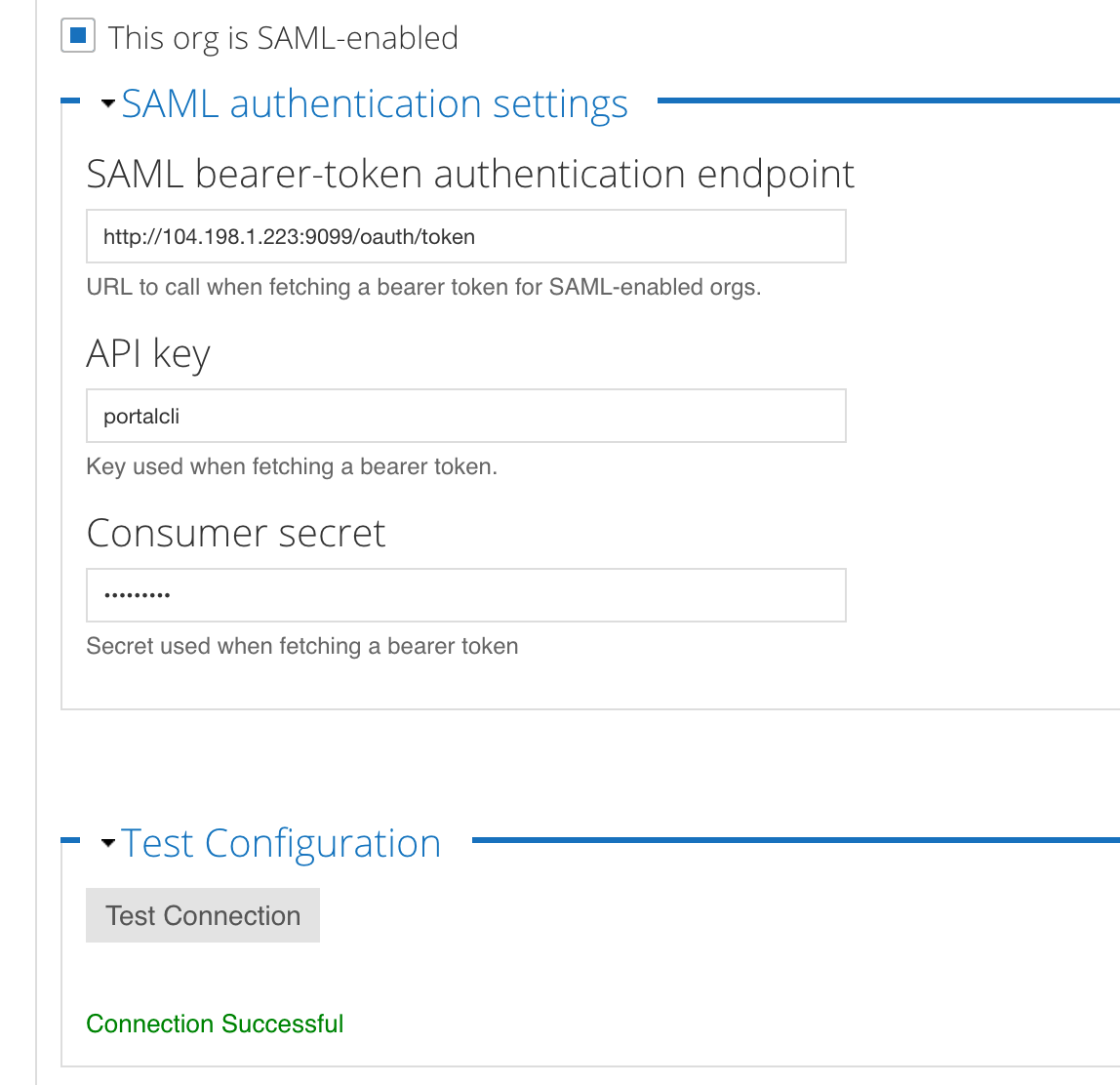

- Drupal のメインメニューで、[Configuration] >デベロッパー ポータル。ポータル

外部 IDP の設定を含む構成画面が表示されます。

次の点に注意してください。

- [この組織は SAML が有効です] チェックボックスがオンになっている

- Apigee SSO モジュールのエンドポイントが入力されます。

- アプリケーションの [API キー] フィールドと [コンシューマ シークレット] フィールド ポータル OAuth クライアントが入力

- 接続に成功しましたというメッセージが、Test の 接続ボタン。

- [Test Connection] ボタンをクリックして、 いつでも行えます。

これらの値を後で変更するには、構成ファイルを更新して、次の手順を実行します。 ] をクリックします。

ポータルで外部 IDP を無効にする

ポータルと Edge 間の通信に対して外部 IDP を無効にすると、 ポータルから Edge にリクエストを送信できなくなります。デベロッパーは ポータルに委任されますが、プロダクトの表示やアプリの作成はできません。

ポータルで外部 IDP 認証を無効にするには:

- 前に外部 IDP を有効にするために使用した構成ファイルを開きます。

- 次のように、

DEVPORTAL_SSO_ENABLEDプロパティの値をnに設定します。 次の例をご覧ください。DEVPORTAL_SSO_ENABLED=n

- 次のコマンドを実行してポータルを構成します。

/opt/apigee/apigee-service/bin/apigee-service apigee-drupal-devportal configure-sso -f configFile