Il portale Apigee Developer Services (o semplicemente il portale) agisce come client di Apigee Edge. Ciò significa che il portale non funzionano come un sistema autonomo. Al contrario, molte delle informazioni usate dal portale sono in realtà archiviati su Edge. Se necessario, il portale invia una richiesta per recuperare informazioni da Edge o per inviare informazioni a Edge.

Il portale è sempre associato a una singola organizzazione Edge. Quando configuri puoi specificare le credenziali di autenticazione di base (nome utente e password) per un dell'organizzazione utilizzato dal portale per comunicare con Edge.

Se scegli di attivare un IDP esterno come SAML o LDAP per l'autenticazione perimetrale, puoi configurare il portale per usare questa autenticazione durante l'invio di richieste a Edge. Configurazione del portale per l'utilizzo di un IdP esterno crea automaticamente un nuovo account utente nell'organizzazione Edge che verrà quindi per effettuare richieste a Edge. Per ulteriori informazioni sugli utenti di macchine, consulta Automatizza le attività per gli IdP esterni.

Il supporto dell'IdP esterno per il portale richiede che l'utente abbia già installato e configurato Modulo SSO di Apigee sul nodo Edge Management Server. La procedura generale per l'abilitazione di una L'IdP per il portale è il seguente:

- Installa il modulo SSO di Apigee, come descritto in Installa l'accesso SSO di Apigee per l'alta disponibilità.

- Installa il portale e assicurati che l'installazione funzioni correttamente. Consulta Installa il portale.

- Configura SAML o LDAP sul portale, come descritto in questa sezione.

- (Facoltativo) Disattiva l'autenticazione di base su Edge, come descritto in Disabilita l'autenticazione di base su Edge.

Crea un utente della macchina per il portale

Quando è abilitato un IdP esterno, Edge supporta la generazione automatica di token OAuth2 tramite degli utenti di macchine. Un utente della macchina può ottenere i token OAuth2 senza dover specificare un passcode. Ciò significa che è possibile automatizzare completamente il processo di acquisizione e aggiornamento di OAuth2. di token.

Il processo di configurazione dell'IdP per il portale crea automaticamente un utente macchina nel associata al portale, Il portale utilizza quindi questo account utente della macchina connettersi a Edge. Per saperne di più sugli utenti delle macchine, consulta Automatizzare per gli IdP esterni.

Informazioni sull'autenticazione per lo sviluppatore del portale account

Quando configuri il portale in modo che utilizzi un IdP esterno, puoi consentire al portale di utilizzare SAML o LDAP per l'autenticazione con Edge, in modo che il portale possa effettuare richieste a Edge. Tuttavia, il portale supporta anche un tipo di utenti chiamati sviluppatori.

Gli sviluppatori costituiscono la community di utenti che creano app utilizzando le tue API. Sviluppatori di app usa il portale per conoscere le tue API, registrare app che le usano, interagire con la community degli sviluppatori e di visualizzare informazioni statistiche sull'utilizzo dell'app su un Fitbit.com.

Quando uno sviluppatore accede al portale, quest'ultimo è responsabile per l'autenticazione dello sviluppatore e per l'applicazione delle autorizzazioni basate sui ruoli. Il portale continua utilizzare l'autenticazione di base con gli sviluppatori anche dopo aver attivato l'autenticazione IdP tra dal portale ed Edge. Per ulteriori informazioni, vedi Comunicazione tra il portale ed Edge.

È anche possibile configurare il portale in modo che utilizzi SAML o LDAP per autenticare gli sviluppatori. Per per vedere un esempio sull'attivazione di SAML usando moduli Drupal di terze parti: Integrazione SSO tramite SAML con il portale per gli sviluppatori.

File di configurazione IDP per il portale

Per configurare un IdP esterno per il portale, devi creare un file di configurazione che definisca le impostazioni del portale.

L'esempio seguente mostra un file di configurazione del portale con supporto IdP:

# IP address of Edge Management Server and the node on which the Apigee SSO module is installed. IP1=22.222.22.222 # URL of Edge management API. MGMT_URL=http://$IP1:8080/v1 # Organization associated with the portal. EDGE_ORG=myorg # Information about the Apigee SSO module (apigee-sso). # Externally accessible IP or DNS of apigee-sso. SSO_PUBLIC_URL_HOSTNAME=$IP1 SSO_PUBLIC_URL_PORT=9099 # Default is http. Set to https if you enabled TLS on apigee-sso. SSO_PUBLIC_URL_SCHEME=http # SSO admin credentials as set when you installed apigee-sso. SSO_ADMIN_NAME=ssoadmin SSO_ADMIN_SECRET=Secret123 # Enables or disables external IDP support. # Default is "n", which disables external IDP support. # Change it to "y" to enable external IDs support. DEVPORTAL_SSO_ENABLED=y # The name of the OAuth2 client used to connect to apigee-sso. # The default client name is portalcli. PORTALCLI_SSO_CLIENT_NAME=portalcli # OAuth client password using uppercase, lowercase, number, and special characters. PORTALCLI_SSO_CLIENT_SECRET=Abcdefg@1 # Email address and user info for the machine user created in the Edge org specified # above by EDGE_ORG. # This account is used by the portal to make requests to Edge. # Add this email as an org admin before configuring the portal to use an external IDP. DEVPORTAL_ADMIN_EMAIL=DevPortal_SAML@google.com DEVPORTAL_ADMIN_FIRSTNAME=DevPortal DEVPORTAL_ADMIN_LASTNAME=SAMLAdmin DEVPORTAL_ADMIN_PWD=Abcdefg@1 # If set, the existing portal OAuth client is deleted and a new one is created. # The default value is "n". # Set to "y" when you configure the external IDP and change the value of # any of the PORTALCLI_* properties. PORTALCLI_SSO_CLIENT_OVERWRITE=y

Per abilitare il supporto degli IdP esterni sul portale:

- Nella UI di Edge, aggiungi l'utente della macchina specificato da

DEVPORTAL_ADMIN_EMAILalla organizzazione associata al portale come amministratore dell'organizzazione. - Esegui questo comando per configurare l'IdP esterno sul portale:

/opt/apigee/apigee-service/bin/apigee-service apigee-drupal-devportal configure-sso -f configFile

dove configFile è il file di configurazione descritto sopra.

- Accedi al portale come amministratore del portale.

- Nel menu principale di Drupal, seleziona Configurazione > Portale per sviluppatori. Il portale

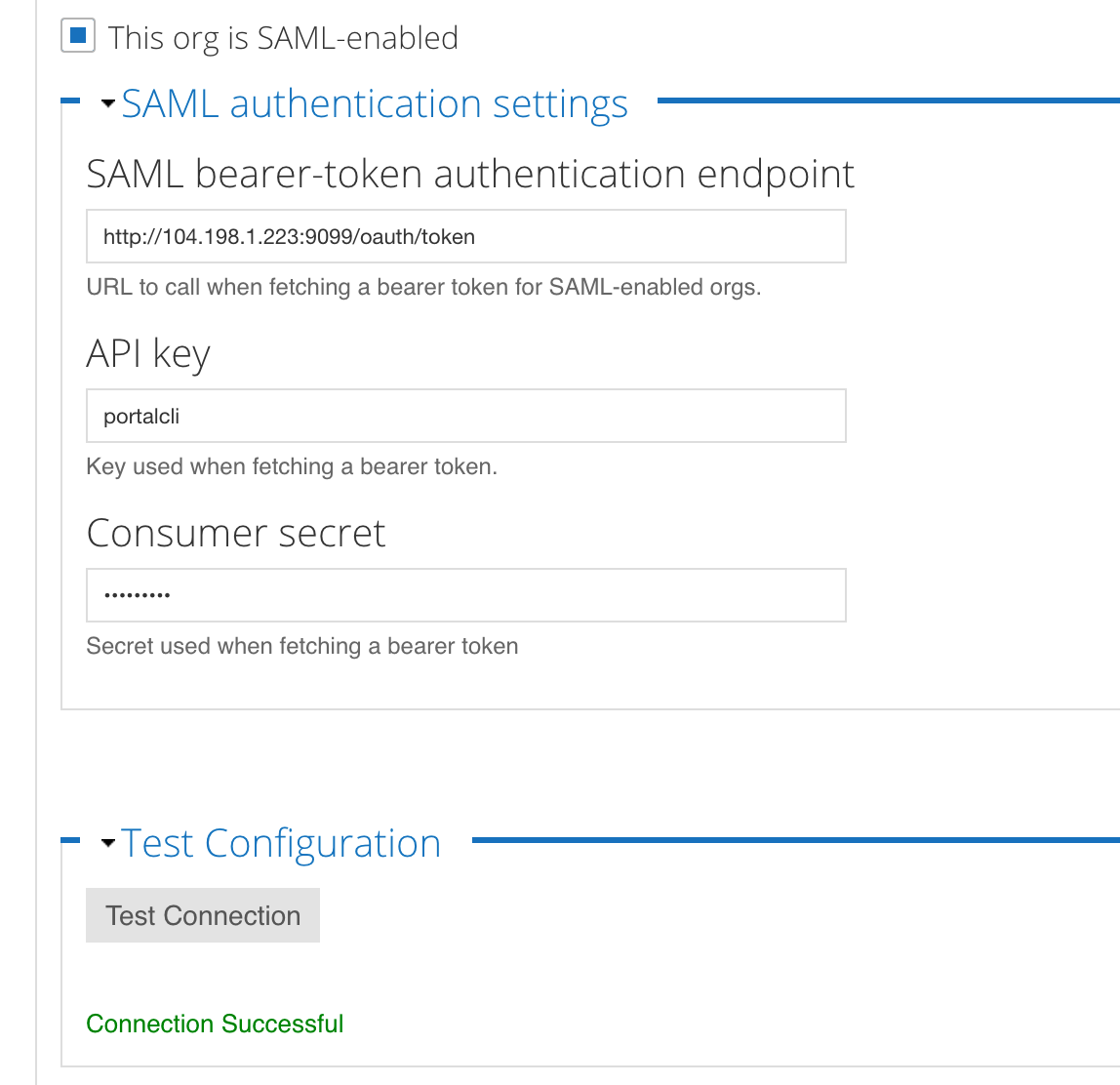

viene visualizzata la schermata di configurazione, incluse le impostazioni dell'IdP esterno:

Tieni presente quanto segue:

- La casella Questa organizzazione è abilitata per SAML è selezionata

- L'endpoint per il modulo SSO di Apigee è compilato

- I campi Chiave API e Segreto utente per la il client OAuth del portale è compilato

- Nella sezione Test viene visualizzato il messaggio Connessione riuscita Connessione.

- Fai clic sul pulsante Verifica connessione per testare nuovamente la connessione all'indirizzo in qualsiasi momento.

Per modificare questi valori in un secondo momento, aggiorna il file di configurazione ed esegui questa procedura di nuovo.

Disattiva un IdP esterno sul portale

Se scegli di disabilitare l'IdP esterno per le comunicazioni tra il portale ed Edge, non potrà più effettuare richieste a Edge. Gli sviluppatori possono accedere al dal nostro portale, ma non potrai visualizzare il prodotto o creare app.

Per disattivare l'autenticazione IdP esterna sul portale:

- Apri il file di configurazione che hai utilizzato in precedenza per abilitare l'IdP esterno.

- Imposta il valore della proprietà

DEVPORTAL_SSO_ENABLEDsun, come nell'esempio seguente:DEVPORTAL_SSO_ENABLED=n

- Configura il portale eseguendo questo comando:

/opt/apigee/apigee-service/bin/apigee-service apigee-drupal-devportal configure-sso -f configFile