La specifica SAML definisce tre entità:

- Entità (utente UI Edge)

- Fornitore di servizi (SSO Apigee)

- Provider di identità (restituisce l'asserzione SAML)

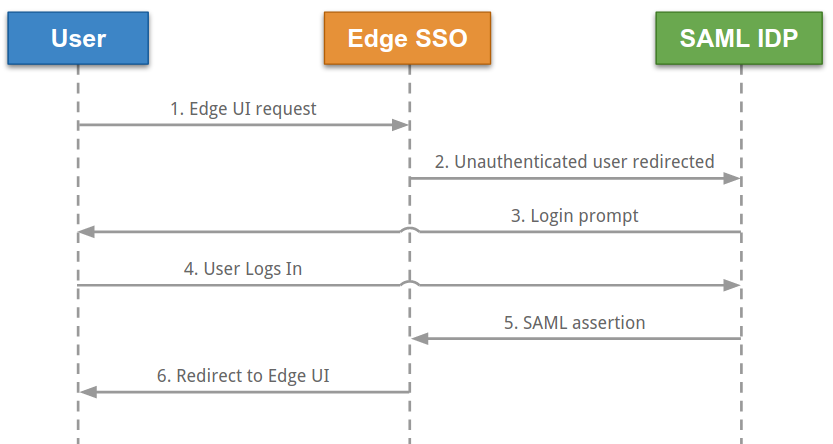

Quando SAML è abilitato, l'entità (un utente dell'interfaccia utente perimetrale) richiede l'accesso al fornitore di servizi (SSO Apigee). Apigee SSO (nel suo ruolo di fornitore di servizi SAML) richiede quindi e ottiene asserzione di identità dall'IDP SAML e la utilizza per creare il token OAuth2 necessaria per accedere alla UI Edge. L'utente viene quindi reindirizzato alla UI Edge.

Questa procedura è illustrata di seguito:

In questo diagramma:

- L'utente tenta di accedere alla UI Edge inviando una richiesta all'URL di accesso di Edge

nell'interfaccia utente. Ad esempio:

https://edge_ui_IP_DNS:9000 - Le richieste non autenticate vengono reindirizzate all'IdP SAML. Ad esempio: "https://idp.cliente.com".

- Se l'utente non ha eseguito l'accesso al provider di identità, gli verrà chiesto di farlo in.

- L'utente accede.

- L'utente viene autenticato dall'IdP SAML, che genera un'asserzione SAML 2.0 e restituisce all'accesso SSO di Apigee.

- Apigee SSO convalida l'asserzione, estrae l'identità dell'utente dall'asserzione, genera

il token di autenticazione OAuth 2 per la UI Edge e reindirizza l'utente alla UI Edge principale

pagina all'indirizzo:

https://edge_ui_IP_DNS:9000/platform/orgName

Dove orgName è il nome di un'organizzazione Edge.

Edge supporta molti IdP, tra cui Okta e Microsoft Active Directory Federation Services (ADFS). Per informazioni sulla configurazione di ADFS per l'utilizzo con Edge, consulta Edge come parte di riferimento in ADFS IDP. Per Okta, consulta la sezione seguente.

Per configurare il tuo IdP SAML, Edge richiede un indirizzo email per identificare l'utente. Pertanto, Il provider di identità deve restituire un indirizzo email come parte dell'asserzione dell'identità.

Inoltre, potrebbero essere necessari alcuni o tutti i seguenti elementi:

| Impostazione | Descrizione |

|---|---|

| URL dei metadati |

L'IdP SAML potrebbe richiedere l'URL dei metadati di Apigee SSO. L'URL dei metadati si trova modulo: protocol://apigee_sso_IP_DNS:port/saml/metadata Ad esempio: http://apigee_sso_IP_or_DNS:9099/saml/metadata |

| URL Assertion Consumer Service |

Può essere utilizzato come URL di reindirizzamento a Edge dopo che l'utente ha inserito il proprio IdP credenziali, nel formato protocol://apigee_sso_IP_DNS:port/saml/SSO/alias/apigee-saml-login-opdk Ad esempio: http://apigee_sso_IP_or_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk |

|

URL di uscita singolo |

Puoi configurare il servizio SSO di Apigee in modo che supporti la disconnessione singola. Consulta Configurare il Single Sign-out dalla UI Edge per saperne di più. L'URL di uscita singola SSO di Apigee ha il seguente formato: protocol://apigee_SSO_IP_DNS:port/saml/SingleLogout/alias/apigee-saml-login-opdk Ad esempio: http://1.2.3.4:9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

|

ID entità SP (o URI Audience) |

Per il servizio SSO di Apigee: apigee-saml-login-opdk |

Configurazione di Okta

Per configurare Okta:

- Accedi a Okta.

- Seleziona Applications (Applicazioni) e scegli l'applicazione SAML.

- Seleziona la scheda Compiti per aggiungere utenti all'applicazione. Questi utenti potrà accedere alla UI di Edge ed effettuare chiamate API Edge. Tuttavia, devi prima aggiungere ogni a un'organizzazione Edge e specificare il suo ruolo. Per ulteriori informazioni, consulta Registrare nuovi utenti Edge.

- Seleziona la scheda Sign on (Accesso) per ottenere l'URL dei metadati del provider di identità. Negozio perché ti serve per configurare Edge.

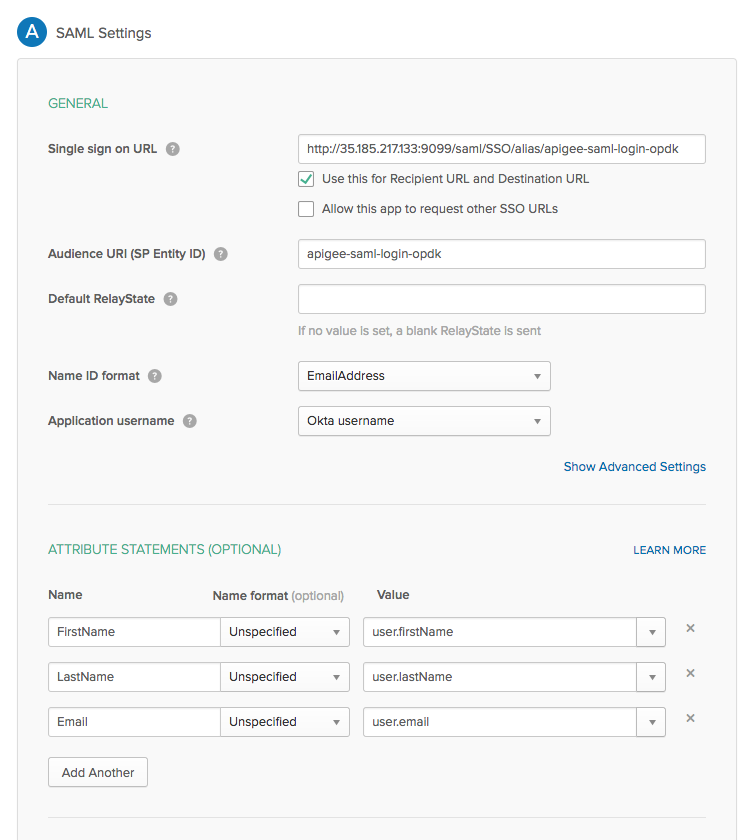

- Seleziona la scheda General (Generale) per configurare l'applicazione Okta, come mostrato in

riportata di seguito:

Impostazione Descrizione URL Single Sign-On Specifica l'URL di reindirizzamento a Edge da usare dopo che l'utente ha inserito il proprio Okta e credenziali. Questo URL ha questo formato: http://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk

Se prevedi di attivare TLS su

apigee-sso:https://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk

Dove apigee_sso_IP_DNS è l'indirizzo IP o il nome DNS del che ospita

apigee-sso.Tieni presente che questo URL fa distinzione tra maiuscole e minuscole e SSO deve essere indicato in maiuscolo.

Se hai un bilanciatore del carico davanti a

apigee-sso,specifica l'IP indirizzo o nome DNS diapigee-ssocome a cui viene fatto riferimento tramite con il bilanciatore del carico di rete passthrough esterno regionale.Utilizza questo parametro per URL destinatario e URL di destinazione Imposta questa casella di controllo. URI Audience (ID entità SP) Metodo impostato: apigee-saml-login-opdkRelayState predefinito Può lasciare vuoto. Formato dell'ID nome Specifica EmailAddress.Nome utente applicazione Specifica Okta username.Dichiarazioni degli attributi (facoltative) Specifica FirstName,LastNameeEmailcome mostrato nell'immagine di seguito.

Al termine, la finestra di dialogo delle impostazioni SAML dovrebbe essere visualizzata come segue: