شما در حال مشاهده اسناد Apigee Edge هستید.

به مستندات Apigee X بروید . اطلاعات

شروع کردن

- چگونه Edge Microgateway را نصب کنم؟

- به نصب Edge Microgateway مراجعه کنید.

- چگونه Edge Microgateway را اجرا کنم؟

- به تنظیم و پیکربندی Edge Microgateway مراجعه کنید.

- آیا برای اجرای Microgateway به پایگاه داده نیاز دارم؟

- API های پراکسی شده از طریق Edge Microgateway ممکن است با پایگاه داده ای که به عنوان بخشی از یک سرویس هدف اجرا می شود تعامل داشته باشند. با این حال، Edge Microgateway مستقل از هر پایگاه داده یا ذخیره داده باطنی عمل می کند.

عملیات

- چه تغییراتی در Edge نیاز به راه اندازی مجدد Edge Microgateway دارد؟

- Edge Microgateway بهطور خودکار تغییرات ایجاد شده در Apigee Edge را نظرسنجی میکند، مانند تغییرات در پروکسیها، محصولات یا برنامههای توسعهدهنده آگاه از microgateway. فاصله نظرسنجی پیش فرض 600 ثانیه است. با این حال، شما می توانید فاصله را با تنظیمات پیکربندی

config_change_poll_intervalتغییر دهید. ویژگیهای edgemicro را ببینید. - اگر نمیخواهید برای فاصله نظرسنجی منتظر بمانید، از دستور

edgemicro reloadبرای دریافت آخرین تغییرات استفاده کنید. به بارگذاری مجدد خوشه میکرو گیتوی مراجعه کنید. - چگونه می توانم بین یک پراکسی مستقر در Edge در مقابل یک پروکسی در Edge Microgateway تفاوت قائل شوم؟

- هنگامی که Edge Microgateway را پیکربندی میکنید، فهرستی از پراکسیهای آگاه microgateway مستقر در Apigee Edge در پیکربندی محلی Edge Microgateway دانلود میشود. پروکسی های Microgateway-aware آنهایی هستند که با پیشوند

edgemicro_نامگذاری شده اند. - گزینه های من برای ورود به سیستم با Edge Microgateway چیست؟

- Edge Microgateway دارای ویژگی ورود به سیستم است. برای جزئیات، به مدیریت فایلهای گزارش مراجعه کنید.

- همچنین میتوانید یک افزونه سفارشی بنویسید تا از یک سرویس لاگ شخص ثالث با Edge Microgateway استفاده کنید. به دلیل نحوه کار Edge Microgateway، نمیتوانید از خطمشی Apigee Edge Message Logging برای ثبت پیامها برای Edge Microgateway استفاده کنید. همچنین به مقاله پلاگین ورود به سیستم برای Microgateway مراجعه کنید.

- آیا می توانم از ترکیب کلید/مخفی بین نمونه های Edge Microgateway دوباره استفاده کنم؟

- تا زمانی که سازمان و محیط برای نمونه های Microgateway یکسان است، می توانید از جفت کلید/مخفی که در طول پیکربندی ایجاد می شود، دوباره استفاده کنید.

- چگونه می توانم Edge Microgateway را برای راه اندازی در یک محیط تولید پیکربندی کنم؟

- میتوانید متغیرهای محیطی را برای پارامترهای فرمان راهاندازی، مانند

EDGEMICRO_KEY،EDGEMICRO_SECRET،EDGEMICRO_ORG، وEDGEMICRO_ENVتنظیم کنید. با این متغیرها (و سایر متغیرها) می توانید Edge Microgateway را با دستور تکیedgemicro startراه اندازی کنید. همچنین به تنظیم متغیرهای محیطی مراجعه کنید. - آیا می توانم از ویژگی های محصول سفارشی یا برنامه توسعه دهنده با Edge Microgateway استفاده کنم؟

- خیر. به طور پیشفرض، Edge Microgateway فقط بر روی ویژگیهای مربوط به مسیریابی و امنیت اولیه عمل میکند. با این حال، به عنوان راه حل، گزینه ممکن زیر را دارید:

- ویژگی های سفارشی را به پروکسی

edgemicro-authکه Edge Microgateway در Apigee Edge قرار می دهد اضافه کنید. این ویژگی ها هنگام استفاده از کلید API یا امنیت توکن OAuth در دسترس خواهند بود. - افزونه OAuth را تغییر دهید تا بر روی آن ویژگی ها عمل کند.

- ویژگی های سفارشی را به پروکسی

- آیا محدودیتی در اندازه هدر درخواست وجود دارد؟

- اگر Node.js را به نسخه 8.14.0 یا نسخه جدیدتر ارتقا می دهید، توجه داشته باشید که حداکثر اندازه هدر مجاز در درخواست ها از 80 کیلوبایت به 8 کیلوبایت کاهش یافته است. هدرهایی که بیش از 8 کیلوبایت هستند منجر به خطای HTTP 431 می شوند.

- یک گزینه پیکربندی Node.js که در Node.js v11.6.0 اضافه شده است به شما امکان می دهد حداکثر اندازه هدر پیش فرض را تغییر دهید. این پارامتر،

--max-http-header-size، به شما امکان می دهد حداکثر اندازه سرصفحه های HTTP را بر حسب بایت تعیین کنید. - برای تغییر پیکربندی پیش فرض، مقدار متغیر محیطی

NODE_OPTIONSرا در خط فرمان به صورت زیر تنظیم کنید:NODE_OPTIONS=--max-http-header-size=NUM_BYTES

به عنوان مثال:

NODE_OPTIONS=--max-http-header-size=80000

Edge Microgateway از چه APIهای مدیریتی استفاده می کند؟

دستورات زیر Edge Microgateway APIهای مدیریت Apigee Edge را فراخوانی میکنند تا کار خود را انجام دهند، همانطور که در مرجع CLI برای Edge Microgateway توضیح داده شده است:

-

edgemicro configure -

edgemicro upgradeauth -

edgemicro upgradekvm -

edgemicro rotatekey -

edgemicro cert check -

edgemicro cert delete -

edgemicro cert install

بخش های زیر فراخوانی های مدیریت API را که هر دستور استفاده می کند، فهرست می کند.

دستورات edgemicro configure و upgradeauth API های مدیریتی زیر را فراخوانی می کنند:

- (فهرست استقرارها)

GET: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/deployments - (دریافت اطلاعات استقرار)

GET: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth - (منابع آپلود)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=java&name=micro-gateway-products-javacallout-2.0.0.jar - (منابع آپلود)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=adjust-quota.js - (منابع آپلود)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=generate-jwk.js - (منابع آپلود)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=generate-verify-jwt.js - (منابع آپلود)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=jsrsasign-all-min.js - (منابع آپلود)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=jwt-initialization.js - (منابع آپلود)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-jwk-response.js - (منابع آپلود)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-product-list.js - (منابع آپلود)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-public-key.js - (منابع آپلود)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-jwt-variables.js - (منابع آپلود)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-quota-variables.js - (منابع آپلود)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-response.js - (منابع آپلود)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=validate-params.js - (ایجاد پروکسی api)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis?action=import&validate=false&name=edgemicro-auth - (خط مشی های آپلود)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/policies - (پراکسی های آپلود)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/proxies?name=default - (استقرار پروکسی)

POST: https://api.enterprise.apigee.com/v1/o/[org]/e/[env]/apis/edgemicro-auth/revisions/1/deployments

دستور upgradekvm API مدیریت زیر را فراخوانی می کند:

-

PUT: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

دستور rotatekey API مدیریت زیر را فراخوانی می کند:

-

GET: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway/entries/private_key

دستور cert check API مدیریت زیر را فراخوانی می کند:

-

GET: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

دستور cert delete API مدیریت زیر را فراخوانی می کند:

-

DELETE: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

دستور cert install API مدیریت زیر را فراخوانی می کند:

-

POST: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps

استقرار

- آیا می توانم Edge Microgateway را در همان سروری که سرویس هدف من در آن اجرا می شود، مستقر کنم؟

- بله. Edge Microgateway یک فرآیند سبک وزن است که می تواند نزدیک به سرویس هدف شما اجرا شود، از جمله در همان دستگاه.

- آیا می توانم یک بسته پراکسی Edge موجود را به عنوان استقرار Edge Microgateway مستقر کنم؟

- خیر. پروکسی های Edge-Aware Microgateway نیازمندی های خاصی دارند و از همه ویژگی های پراکسی های معمولی Edge پشتیبانی نمی کنند. قسمت 2 را ببینید: ایجاد موجودیت در Apigee Edge

- آیا می توانم failover بین استقرار بسته پروکسی Edge و استقرار Edge Microgateway را برای همان API Proxy فعال کنم؟

- خیر. Edge Microgateway از استقرار پروکسی API غیر میکروگیتوی در Apigee Edge اطلاعی ندارد.

- مدل استقرار با دسترسی بالا برای Edge Microgateway چیست؟

- برای یک بحث خوب در مورد نحوه اجرای Edge Microgateway با استفاده از NGINX به عنوان متعادل کننده بار، به مدیریت APIها با Apigee Edge Microgateway و NGINX مراجعه کنید.

- کدام بار متعادل کننده ها را می توانم با Edge Microgateway استفاده کنم؟

- Edge Microgateway می تواند با هر بار متعادل کننده ای کار کند.

- آیا محدودیتی برای تعداد پراکسی های Edge Microgateway که می توانم مستقر کنم وجود دارد؟

- به محدودیت های پیکربندی محصول مشخص شده برای پراکسی های معمولی Edge مراجعه کنید. تعداد پراکسیهای آگاه میکروگیتوی که میتوانید در سازمان و محیط Apigee Edge استقرار دهید و از طریق Edge Microgateway تماس بگیرید، باید با همان محدودیتها مطابقت داشته باشد.

- آیا می توانم استقرار Edge Microgateway خود را به یک سازمان و محیط خاص مرتبط کنم؟

- هنگامی که یک نمونه از Edge Microgateway را پیکربندی می کنید، باید آن را با یک سازمان و محیط Edge خاص مرتبط کنید.

- آیا می توانم استقرار Edge Microgateway خود را به یک منطقه خاص مرتبط کنم (اگر مشتری چند منطقه ای هستم)؟

- Edge Microgateway به طور خودکار بهترین منطقه را برای تعامل با Apigee Edge انتخاب می کند. شما می توانید نمونه های Edge Microgateway را در هر منطقه ای که می خواهید سرویس دهی کنید، مستقر کنید.

اداره

- آیا برای پیکربندی و استقرار Edge Microgateway باید یک مدیر سازمان باشم؟

- بله. برای پیکربندی و استقرار Edge Microgateway باید اعتبارنامه مدیریت سازمان داشته باشید.

- آیا برای اجرای Edge Microgateway باید یک مدیر سازمان باشم؟

-

Node.js. - آیا هر یک از کاربران سازمان من می تواند از Edge Microgateway استفاده کند؟

- برای برقراری تماس های API از طریق Edge Microgateway، نیازی نیست که کاربر سازمان Apigee Edge باشید. با این حال، برای ایجاد یا تغییر پروکسیهای آگاه Edge Microgateway که در Edge مستقر هستند، باید مجوزهای سطح سازمانی داشته باشید.

عملکرد

- ملاحظات عملکرد برای استفاده از Edge Microgateway چیست؟

- اگر اجرای Edge Microgateway با برنامه مورد نظر هماهنگ است، مطمئن شوید که سرور ظرفیت کافی دارد.

- بهترین روش ها برای اجرای Edge Microgateway در مقیاس چیست؟

- Apigee توصیه میکند چندین نمونه از Edge Microgateway را روی سرورهای مختلف اجرا کنید که توسط متعادلکنندههای بار مانند NGINX روبرو هستند. همچنین به مدیریت APIها با Apigee Edge Microgateway و NGINX و مقیاس افقی عمودی در انجمن Apigee مراجعه کنید.

- Edge Microgateway TPS به طور پیش فرض چیست و سخت افزار مورد نیاز برای نمونه Microgateway چیست؟

- اندازه گیری نیازهای سخت افزاری و اندازه گیری TPS با Edge Microgateway دشوار است. این به تنظیمات شما بستگی دارد، که ترکیبی از تنظیم Edge Microgateway، استفاده از افزونه، پلاگین های سفارشی و پیکربندی موارد دیگر مانند TLS است. Apigee معمولاً توصیه می کند که ایده ای از ترکیبی از موارد داشته باشید و تست عملکرد را با تنظیمات خاص خود انجام دهید.

استقرار ابر خصوصی

- آیا Edge Microgateway با Edge for Private Cloud کار می کند؟

- بله. برای جزئیات، مراحل پیکربندی Apigee Private Cloud را ببینید.

پلاگین ها

- چگونه Quota با Edge Microgateway اعمال می شود؟

- شما می توانید به صورت اختیاری یک پلاگین سهمیه به نمونه Edge Microgateway خود اضافه کنید. برای جزئیات بیشتر به استفاده از افزونه سهمیه مراجعه کنید.

- چگونه Spike Arrest با Edge Microgateway اجرا می شود؟

- شما می توانید به صورت اختیاری یک پلاگین دستگیری اسپایک را به نمونه Edge Microgateway خود اضافه کنید. برای جزئیات بیشتر به استفاده از پلاگین دستگیری سنبله مراجعه کنید.

- آیا راه های دیگری برای نوشتن افزونه های غیر از

Node.jsبرای Edge Microgateway وجود دارد؟ - خیر. پلاگین ها باید در

Node.jsنوشته شوند. - وقتی Edge Microgateway قادر به آپلود داده های Analytics در Edge نباشد چه اتفاقی می افتد؟

- Edge Microgateway دارای یک بافر در حافظه است. اگر بافر پر شود، بارهای قدیمیتر حذف میشوند تا ترافیک API به راحتی جریان پیدا کند.

- آیا می توانم خط مشی هایی را به Edge Microgateway اضافه کنم؟

- اگر خطمشیهای معمولی Apigee Edge را به پراکسیهای آگاه microgateway در Apigee Edge متصل کنید، نادیده گرفته میشوند. در عوض، Edge Microgateway از پلاگینهایی برای ارائه عملکردی مشابه سیاستهای Edge، مانند سهمیه، توقف اسپیک، امنیت کلید API و امنیت OAuth2 استفاده میکند. همچنین می توانید افزونه های سفارشی بنویسید. به استفاده از افزونه ها و توسعه افزونه های سفارشی مراجعه کنید.

پستها و وبلاگهای انجمن Apigee زیر موارد استفاده اضافی از افزونه را مورد بحث قرار میدهند:

امنیت

- چگونه از منبع

/productsمحافظت کنم؟ - نمای کلی

- وقتی Edge Microgateway را پیکربندی میکنید ، یک پراکسی API به نام

edgemicro-authدر سازمان شما مستقر میشود:environment در Apigee Edge. این پروکسی یک نقطه پایانی/productsرا نشان می دهد که لیستی از محصولات API را برمی گرداند. اگر Edge Microgateway را در تاریخ 5 اکتبر 2018 یا قبل از آن نصب کردهاید، Apigee توصیه میکند برای محافظت از این نقطه پایانی اقدامات لازم را انجام دهید، زیرا پاسخ حاوی آدرس ایمیل توسعهدهندهای است که محصولات API را در سازمان Apigee شما ایجاد و تغییر داده است. - می توانید با ارتقاء Edge Microgateway یا با پیکربندی Mutual TLS از نقطه پایانی محافظت کنید. هر دوی این گزینه ها در زیر توضیح داده شده است.

- بررسی کنید که آیا نقطه پایانی

/productsمحافظت شده است یا خیر اگر مطمئن نیستید که نقطه پایانی

/productsمحافظت شده است یا خیر، به بخش Verify that the/productssource محافظت شده است بروید و قبل از ادامه مراحل را در آنجا انجام دهید.گزینه 1: Microgateway Edge را ارتقا دهید

اگر Edge Microgateway را در تاریخ 5 اکتبر 2018 یا قبل از آن نصب کردهاید، Apigee توصیه میکند که Edge Microgateway را به آخرین نسخه ارتقا دهید. اگر به اینترنت متصل هستید، مراحل Upgrading Edge Microgateway را دنبال کنید.

اگر در حال حاضر قادر به ارتقاء نیستید، به گزینه 2 بروید.

گزینه 2: پیکربندی متقابل TLS

اگر در حال حاضر نمیتوانید Edge Microgateway را ارتقا دهید، Apigee توصیه میکند که از ارتباط بین Edge Microgateway و پراکسی

edgemicro-authبا TLS متقابل (همچنین به عنوان TLS دو طرفه شناخته میشود) محافظت کنید.- فایل

$HOME/.edgemicro/ org - env -config.yamlرا باز کنید. اگر نمیتوانید این فایل را پیدا کنید ، Edge Microgateway کجا نصب شده است را ببینید. - بلوک

tlsOptionsزیر را به فایلorg - env -config.yamlاضافه کنید تا TLS متقابل بین Edge Microgateway و Apigee Edge فعال شود:edge_config: bootstrap: >- https://domain/edgemicro/bootstrap/organization/org/environment/env jwt_public_key: 'https://domain/edgemicro-auth/publicKey' managementUri: 'https://api.enterprise.apigee.com' tlsOptions: agentOptions: requestCert: true cert: 'path/to/cert' key: 'path/to/key'

به عنوان مثال:

tlsOptions: agentOptions: requestCert: true cert: '/Users/jdoe/twowayssl/ssl/client.key' key: '/Users/jdoe/twowayssl/ssl/ca.crt'

همچنین میتوانید پارامترهای اختیاری

agentOptionsزیر را در نظر بگیرید:-

ca: مسیر مرجع گواهی را مشخص می کند. -

pfx: در صورتی که می خواهید به جای گواهی و کلید از یک فایل p12/pfx استفاده کنید، اضافه کنید. -

passphrase: عبارت عبور برای یک فایل pfx. -

ciphers: رمزهای TLS را مشخص می کند.

-

- اطمینان حاصل کنید که میزبان مجازی که پروکسی

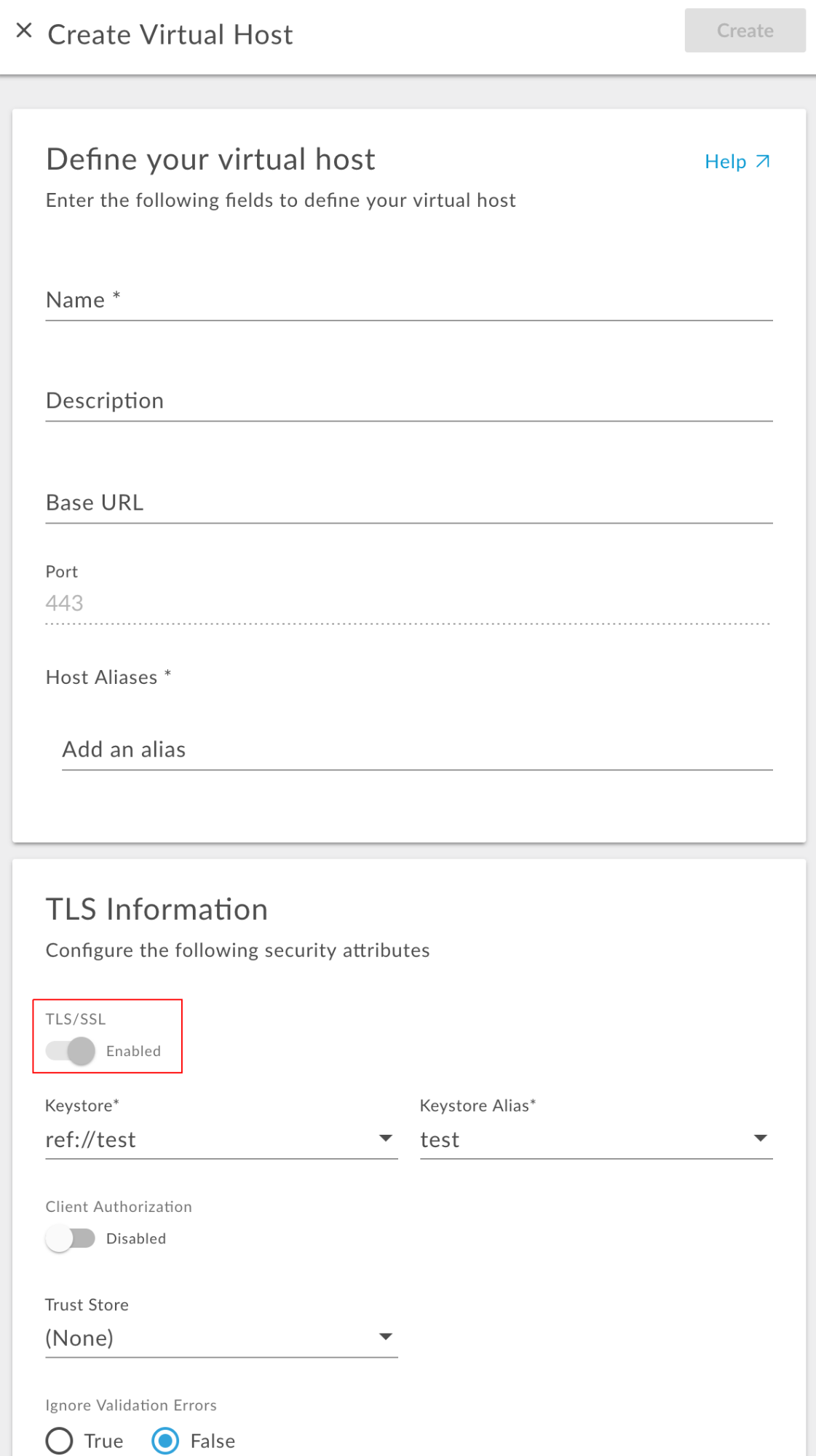

edgemicro-authبرای آن مستقر شده است، TLS متقابل را فعال کرده باشد. برای جزئیات، به تعریف میزبان مجازی برای TLS دو طرفه در مستندات Apigee Edge مراجعه کنید.تصویر زیر نحوه فعال کردن TLS متقابل را در یک میزبان مجازی در رابط کاربری Apigee Edge نشان میدهد:

- به پراکسی

edgemicro-authAPI در رابط کاربری Edge نگاه کنید و مطمئن شوید که میزبان مجازی صحیح در پیکربندی پروکسی مشخص شده است. به عنوان مثال، اگر یک میزبان مجازی با قابلیت TLS به نامmutualtlsایجاد کرده باشید، مصراعHTTPProxyConnectionپروکسی باید به شکل زیر باشد:<HTTPProxyConnection> <BasePath>/edgemicro-auth</BasePath> <Properties/> <VirtualHost>mutualtls</VirtualHost> </HTTPProxyConnection>

- فایل

/products محافظت شده است/products محافظت شده است توضیح می دهد. مهم است که این آزمایش را پس از تکمیل مراحل (گزینه 1 یا گزینه 2) برای محافظت از منبع انجام دهید. می توانید این کار را با cURL انجام دهید، برای مثال: curl -v https://your_domain/edgemicro-auth/products

/products محافظت می شود:{

"error":"unauthorized",

"error_description": "authentication failed"

}یا

curl: (35) error:1408F10B:SSL routines:ssl3_get_record:wrong version number

اگر پاسخی به این شکل میبینید، منبع /products محافظت نشده است و ایمیلهای توسعهدهنده میتوانند افشا شوند:

{ "apiProduct":[ { "apiResources":[ "/", "/**" ], "approvalType":"auto", "attributes":[ ], "createdAt":1537374680948, "createdBy":"jdoe@foo.com", "description":"", "displayName":"mock", "environments":[ "test" ], "lastModifiedAt":1537374680948, "lastModifiedBy":"test@test.com", "name":"mock", "proxies":[ "edgemicro-auth", "edgemicro_mock" ], "quota":"null", "quotaInterval":"null", "quotaTimeUnit":"null", "scopes":[ "" ] } ] }

Apigee همچنین توصیه می کند که میزبان مجازی HTTP را آزمایش کنید:

به عنوان مثال:

curl -v http://your_domain/edgemicro-auth/products

اگر تماس cURL لیستی از محصولات API را برگرداند، ممکن است ایمیلهای برنامهنویس فاش شوند. اگر نمیخواهید نقطه پایانی را با این میزبان مجازی غیر TLS نشان دهید، مطمئن شوید که آن را از پیکربندی HTTPProxyConnection edgemicro-auth حذف کنید.

برای محافظت از منبع یکی از گزینه های زیر را انجام دهید:

در حال حاضر، نمیتوانید توکن JWT را برای یک نمونه Edge Microgateway تمدید کنید.

راه حل:

هر توکن JWT دارای یک ویژگی exp است که تاریخ انقضای توکن را بیان می کند. یک برنامه میتواند زمان انقضا را محاسبه کرده و با برقراری تماس API مستقیماً با نقطه پایانی edgemicro-auth توکن جدید درخواست کند. به عنوان مثال، می توانید یک تماس API مانند این برقرار کنید:

POST https: //{your_org}-{your_env}.apigee.net/edgemicro-auth/token

... با بدنه JSON مانند این:

{ "client_id": {your_id}, "client_secret": {your_secret}, "grant_type": "client_credentials" }

همچنین ببینید:

در حال حاضر، فقط مسیر پایه برای تعیین اینکه آیا یک API برای محصولات API مرتبط با یک توکن OAuth خاص تأیید شده است بررسی می شود.

به عنوان مثال:

- شما یک پروکسی با پیشوند

edgemicro_با مسیر پایه و هدف ایجاد می کنید. - شما این پروکسی را به یک محصول اضافه می کنید. بیایید آن را

edgemicro-prod1بنامیم. - هنگامی که یک تماس API از طریق Edge Microgateway با استفاده از یک کلید API یا یک نشانه OAuth انجام می شود، Edge Microgateway بررسی می کند که آیا مسیر پایه API با مسیر پایه پروکسی

edgemicro_*که برای لیست محصولات تأیید شده برای آن کلید یا توکن تأیید شده است مطابقت دارد یا خیر. .

همچنین ببینید هنگام استفاده از دروازه edgemicro در محصولات، کدام URL نیاز به لیست سفید در محصولات استفاده شده در منابع دارد؟ در انجمن Apigee.

در حال حاضر فقط گواهی پیش فرض Apigee SSL پشتیبانی می شود. گواهیهای SSL سفارشی در حال حاضر پشتیبانی نمیشوند.

راه حل ها:

اگر می خواهید از یک گواهی SSL سفارشی (غیر پیش فرض Apigee) استفاده کنید، این گزینه ها را دارید:

- از نقطه پایانی

jwt_public_keyغیر SSL استفاده کنید. فایل پیکربندی Edge Microgateway را برای استفاده ازhttp://{org}-{env}.apigee.net/edgemicro-auth/publicKey-or- تغییر دهید - قبل از شروع Edge Microgateway، این متغیر محیطی را تنظیم کنید: صادرات

NODE_TLS_REJECT_UNAUTHORIZED ="0"

همچنین به تأیید خطاهای نصب Edge Micro در گواهی SSL در انجمن Apigee مراجعه کنید.

edgemicro-auth در Edge مستقر می کند و این استقرار به اعتبارنامه Org Admin نیاز دارد.شما می توانید از توکن خود استفاده کنید، اما ابتدا باید مجوز داخلی برای Edge Microgateway را خاموش کنید. برای انجام این کار:

- فایل کانفیگ Edge Microgateway را باز کنید.

دو تنظیمات oauth را به صورت زیر تغییر دهید:

oauth: allowNoAuthorization: true allowInvalidAuthorization: true

edgemicro start -o [org] -e [env] -k [key] -s [secret]تست و رفع اشکال

- چگونه از خطاهای "باز شدن بیش از حد فایل" در حین تست بارگیری جلوگیری کنم؟

در برخی موارد، سیستم شما ممکن است در موقعیتی قرار گیرد که تعداد زیادی از اتصالات فایل باز شود و این باعث از کار افتادن Edge Micro می شود. ثبت پیشفرض به دو اتصال HTTP برای تراکنشهای ورودی و خروجی از طریق Microgateway نیاز دارد.

برای مقاصد آزمایشی و محک زدن، Apigee توصیه می کند که دستور ulimit سیستم خود را روی نامحدود تنظیم کنید:

ulimit -n unlimited. همچنین به خطای Edge Microgateway در حین آزمایش بار در انجمن Apigee مراجعه کنید.- نکاتی برای توسعه سریع و رفع اشکال

اگر در حال توسعه پلاگین ها برای Edge Microgateway هستید، ممکن است متوجه شوید که پشتیبانی از توسعه سریع محدود است.

در حال حاضر، در اینجا چند نکته وجود دارد:

- برای راه اندازی Edge Microgateway، می توانید متغیرهای محیطی EDGEMICRO_KEY و EDGEMICRO_SECRET را روی جفت کلید/مخفی مورد نیاز دستور راه اندازی Microgateway قرار دهید. این به شما اجازه می دهد تا Edge Microgateway را بدون وارد کردن کلید/مخفی در خط فرمان راه اندازی کنید. همچنین به تنظیم متغیرهای محیطی در اسناد Edge Microgateway مراجعه کنید.

- Edge Microgateway را در حالت DEBUG راه اندازی کنید تا خروجی اضافی را در ترمینال فرمان ببینید:

DEBUG=* edgemicro start -o [org] -e [env] -k [key] -s [secret]

کسب و کار و صدور مجوز

- رابطه بین مدل های پشتیبانی Apigee-127 و Edge Microgateway چیست؟

Apigee-127 یک پروژه نرم افزاری متن باز است که در مدل منبع باز پشتیبانی می شود. به این معنا که میتوانید در پروژه GitHub مشکلاتی را مطرح کنید و در صورت تلاش برای رفع مشکل، درخواست pull کنید. Apigee-127 به هیچ گونه موافقتنامه مجوز نرم افزار با Apigee نیازی ندارد یا شامل آن نمی شود.

از طرف دیگر، Edge Microgateway یک محصول Enterprise است که توسط Apigee برای مشتریان Apigee پشتیبانی می شود. یعنی مشتریان Apigee میتوانند با استفاده از Google Cloud Apigee Edge، بلیطهای پشتیبانی، درخواستهای ویژگی و گزارشهای اشکال ایجاد کنند.