আপনি Apigee Edge ডকুমেন্টেশন দেখছেন।

Apigee X ডকুমেন্টেশনে যান । তথ্য

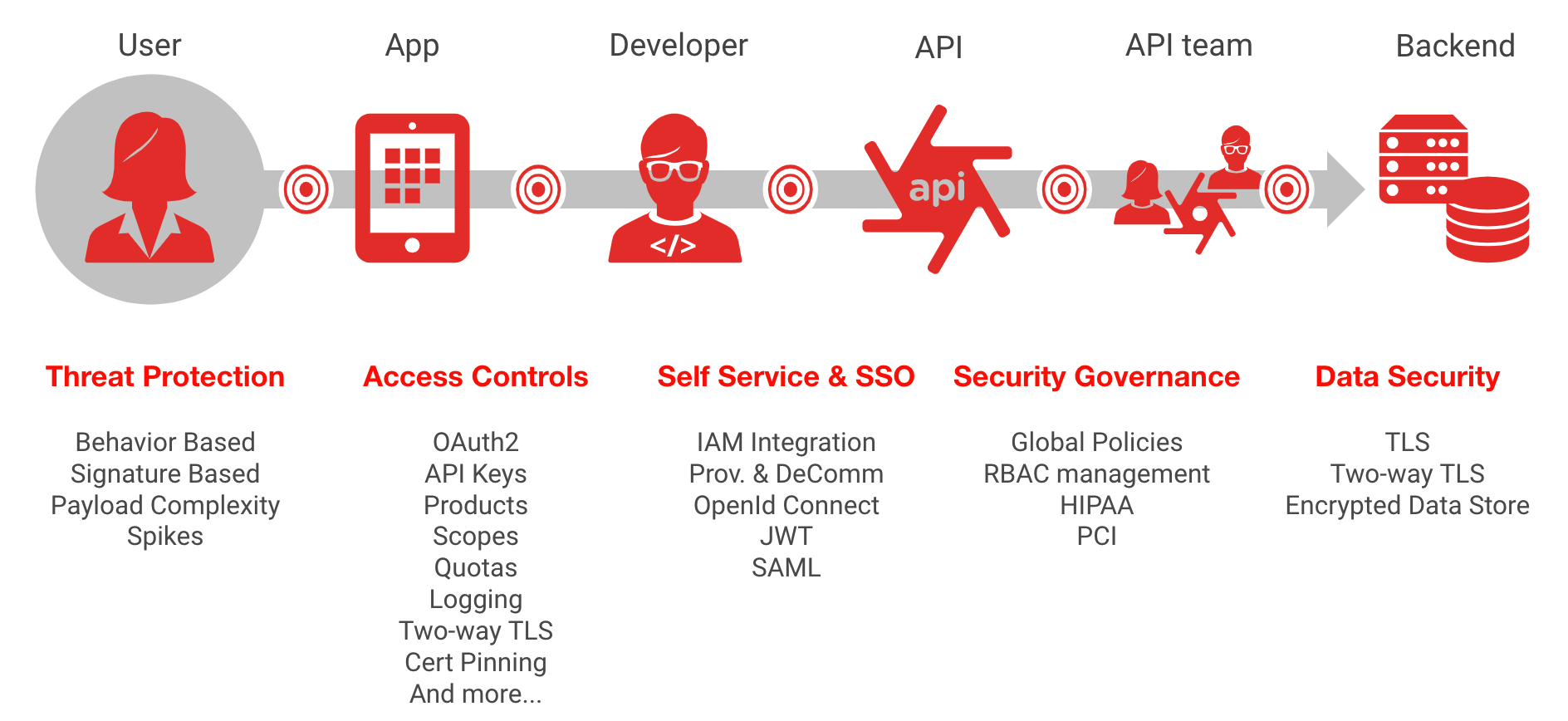

এই দস্তাবেজটি বিভিন্ন পদ্ধতির বর্ণনা করে যা আপনি Apigee-এর মধ্যে ব্যবহার করতে পারেন OWASP দ্বারা চিহ্নিত নিরাপত্তা দুর্বলতাগুলি মোকাবেলা করতে। Apigee-এর জন্য নথিভুক্ত অতিরিক্ত পদ্ধতির জন্য, Google ক্লাউডে OWASP শীর্ষ 10 2021 প্রশমন বিকল্পগুলি দেখুন।

ভূমিকা

OWASP হল একটি উন্মুক্ত সম্প্রদায় যা সংস্থাগুলিকে বিশ্বস্ত অ্যাপ্লিকেশন এবং API বিকাশ, ক্রয় এবং বজায় রাখতে সহায়তা করে৷ OWASP API সিকিউরিটি প্রজেক্টের মাধ্যমে, OWASP ওয়েব অ্যাপ্লিকেশন এবং REST API-এর সবচেয়ে গুরুত্বপূর্ণ নিরাপত্তা ঝুঁকি প্রকাশ করে এবং সেই ঝুঁকিগুলি মোকাবেলার জন্য সুপারিশ প্রদান করে।

এই নথিটি সাধারণ API-ভিত্তিক আক্রমণগুলির বিরুদ্ধে সুরক্ষার পদ্ধতি নিয়ে আলোচনা করবে, যেমনটি OWASP-এর 2019 শীর্ষ দশ API নিরাপত্তা হুমকি দ্বারা চিহ্নিত করা হয়েছে। সর্বশেষ তালিকা দ্বারা হাইলাইট করা শীর্ষ হুমকিগুলির মধ্যে একটি সাধারণ থিম প্রমাণীকরণ এবং অনুমোদন নিয়ন্ত্রণের অনুপযুক্ত স্থান নির্ধারণের কারণে ঘটে, যেমন ক্লায়েন্ট অ্যাপের মধ্যে একটি API অনুরোধ দ্বারা প্রত্যাবর্তিত ডেটা ফিল্টারিংয়ের উপর নির্ভরতা, নির্ভর করার অ্যান্টি-প্যাটার্ন ব্যবহার করে অ্যাক্সেস কন্ট্রোল এনফোর্সমেন্ট সঞ্চালনের জন্য গ্রাসকারী ক্লায়েন্ট অ্যাপে।

এপিআই ইকোসিস্টেমের বৃদ্ধি দ্রুত গতিতে অব্যাহত থাকায়, এপিআই অপব্যবহার এবং অপব্যবহারের ফলে আক্রমণকারীদের দ্বারা ডেটা অপসারণ দুর্ভাগ্যবশত আজ সবচেয়ে সাধারণ আক্রমণের ভেক্টর হয়ে উঠছে। Apigee-এর জন্য নিরাপত্তা একটি মূল অগ্রাধিকার হিসাবে অব্যাহত রয়েছে, অনেকগুলি নতুন বৈশিষ্ট্য যেমন Advanced API Ops , যার মধ্যে নিরাপত্তা রিপোর্টিং এবং অসঙ্গতি সনাক্তকরণ বৈশিষ্ট্য রয়েছে৷ যাইহোক, আপনার API-এ সফল আক্রমণের সম্ভাবনা কমাতে Apigee-এর নিরাপত্তা বৈশিষ্ট্যগুলি সঠিকভাবে ডিজাইন করা এবং প্রয়োগ করা গুরুত্বপূর্ণ।

ভোক্তা অ্যাপ্লিকেশনগুলিকে অবিশ্বস্ত বা "পাবলিক" হিসাবে বিবেচনা করা উচিত, কারণ আপনি অ্যাপটি যে প্ল্যাটফর্মে চলছে তা নিয়ন্ত্রণ করেন না। অনুমান করুন যে কোনও পাবলিক অ্যাপ আপস করতে পারে এবং হবে, তাই অ্যাক্সেস নিয়ন্ত্রণ ( API1 , API5 ), ফিল্টার প্রতিক্রিয়া ডেটা ( API6 ), বা API কী বা অ্যাক্সেস টোকেনের মতো নিরাপদে ক্লায়েন্ট গোপনীয়তা ( API2 ) সঞ্চয় করতে তাদের বিশ্বাস করা যায় না। 2019 এর OWASP শীর্ষ 10 পরীক্ষা করে কিছু সুপারিশ এসেছে:

- কোন ধরনের ক্লায়েন্ট অ্যাপ আপনার API (SPA, মোবাইল, বা ব্রাউজার-ভিত্তিক) ব্যবহার করবে তা নির্ধারণ করুন এবং উপযুক্ত প্রমাণীকরণ, অনুমোদন, এবং নিরাপত্তা প্যাটার্ন ডিজাইন করুন।

- সর্বদা "পাবলিক ক্লায়েন্ট" OAuth বা OpenID কানেক্ট ফ্লো ব্যবহার করুন ( PKCE ব্যবহার অত্যন্ত বাঞ্ছনীয়)

- আপনার অ্যাপের ব্যবসায়িক যুক্তি সম্পর্কে চিন্তা করুন, প্রথমে আপনার OpenAPI স্পেকটি সংজ্ঞায়িত করুন এবং Apigee-এর মধ্যে ব্যাকএন্ড থেকে সমস্ত প্রতিক্রিয়া ডেটা ফিল্টার করতে আপনার API প্রক্সিগুলি ডিজাইন করুন৷ এটি সম্পাদন করতে কখনই ডাউনস্ট্রিম অ্যাপ কোড লজিকের উপর নির্ভর করবেন না!

- ব্যবহারকারী-নির্দিষ্ট PII ধারণকারী সমস্ত ডেটা অনুরোধ ফিল্টার করুন শুধুমাত্র অনুরোধকারী ব্যবহারকারীর অন্তর্গত আপনার ব্যাকএন্ড থেকে ডেটার অনুমতি দিতে।

API1:2019 ব্রোকেন অবজেক্ট লেভেল অনুমোদন

হুমকির বর্ণনা

একটি অবজেক্ট অ্যাক্সেস অনুরোধের অপর্যাপ্ত অনুমোদনের বৈধতা আক্রমণকারীকে একটি অ্যাক্সেস টোকেন পুনরায় ব্যবহার করে একটি অননুমোদিত ক্রিয়া সম্পাদন করতে দেয়৷ এই হুমকি অনুমোদন বৈধতা একটি অনুপযুক্ত কনফিগারেশন দ্বারা সৃষ্ট হয়. Apigee VerifyApiKey, OAuth, এবং JSON ওয়েব টোকেন (JWT) নীতি প্রদান করে, যা এই দুর্বলতা থেকে রক্ষা করতে সাহায্য করে, তবুও এই হুমকি প্রতিরোধ করার জন্য এই নীতিগুলি সঠিকভাবে কনফিগার করা গুরুত্বপূর্ণ।

এই হুমকি প্রতিরোধ করার জন্য, এটি গুরুত্বপূর্ণ যে অ্যাপ্লিকেশন বিকাশ এবং নিরাপত্তা দলগুলি ঘনিষ্ঠভাবে সহযোগিতা করে৷ অনুমোদন প্রকৃতিগতভাবে একটি জটিল বিষয়, এবং কার্যকরী সূক্ষ্ম অনুমোদনের জন্য অ্যাপ্লিকেশনটির ব্যবসায়িক যুক্তি সম্পর্কে গভীর বোঝার প্রয়োজন।

Apigee বাস্তবায়নের দৃষ্টিকোণ থেকে বিবেচনা করার জন্য দুটি প্রধান দিক রয়েছে:

- অ্যাক্সেস টোকেন অখণ্ডতা

- অ্যাক্সেস নিয়ন্ত্রণ প্রয়োগকারী

টোকেন ইন্টিগ্রিটি অ্যাক্সেস করুন

এটি যাচাই করা গুরুত্বপূর্ণ যে অনুরোধকারী ক্লায়েন্টের দ্বারা প্রদত্ত টোকেনটি উপযুক্ত শংসাপত্রের বৈধতা বা স্বাক্ষর করার পদ্ধতি সহ সঠিক OAuth বা OpenID কানেক্ট প্রবাহ ব্যবহার করে এর সাথে টেম্পার করা হয়নি। Apigee সব সাধারণভাবে ব্যবহৃত OAuth প্রবাহ সমর্থন করে।

Apigee অ্যাক্সেস টোকেন যাচাইকরণ নীতিগুলির মধ্যে রয়েছে:

- OAuth 2.0 ফ্রেমওয়ার্ক ব্যবহার করার সময় টোকেন, রিফ্রেশ টোকেন বা প্রতিক্রিয়া ফ্লো টোকেন অ্যাক্সেস করুন , যার মধ্যে PKCE-এর সাথে একটি ক্লায়েন্ট চ্যালেঞ্জ ব্যবহার করা একটি অ্যাকসেস টোকেন ক্যাপচার করা আক্রমণকারীকে আটকাতে

- OpenID Connect 1.0 JSON ওয়েব টোকেন এবং JSON ওয়েব স্বাক্ষর

- SAML দাবী যাচাই করা হচ্ছে

- API কী যাচাই করা হচ্ছে

- কীড-হ্যাশ বার্তা প্রমাণীকরণ কোড ( HMAC ) যাচাইকরণ

অ্যাক্সেস কন্ট্রোল এনফোর্সমেন্ট

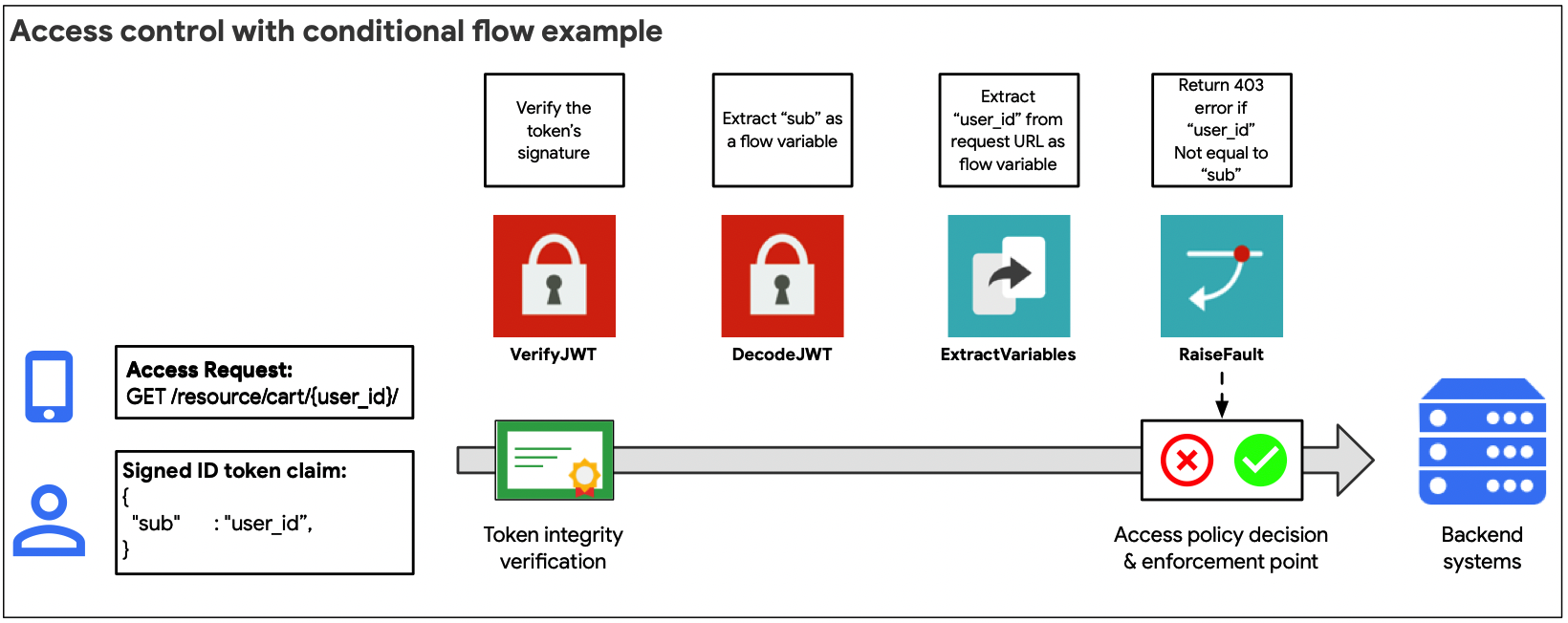

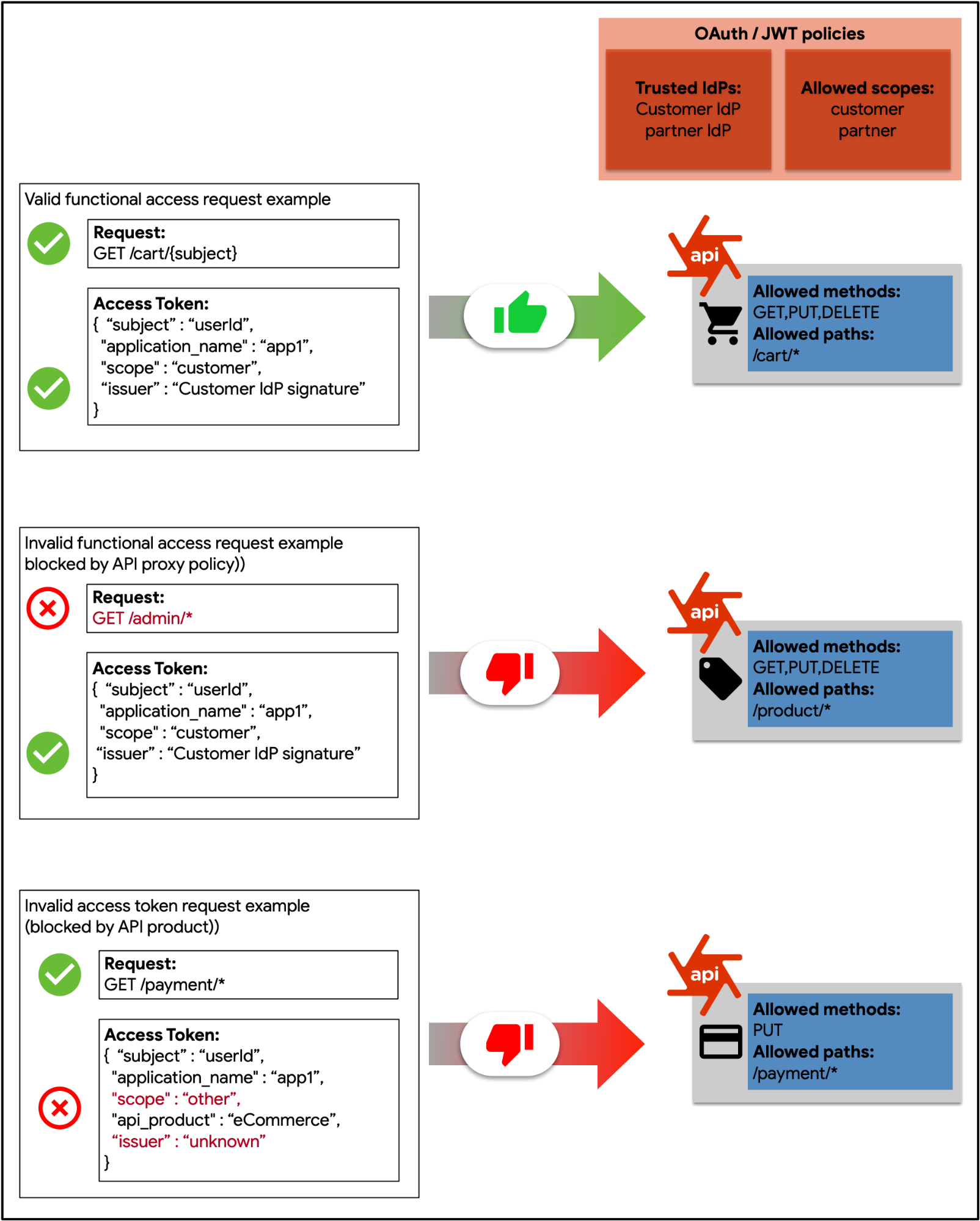

একবার অ্যাক্সেস টোকেনের বৈধতা যাচাই করা হয়ে গেলে, অনুমোদন টোকেনের অ্যাক্সেস এনটাইটেলমেন্টের বিপরীতে প্রতিটি আগত API অনুরোধের মূল্যায়ন করার জন্য অ্যাক্সেস কন্ট্রোল এনফোর্সমেন্ট নীতিগুলি বাস্তবায়ন করা গুরুত্বপূর্ণ।

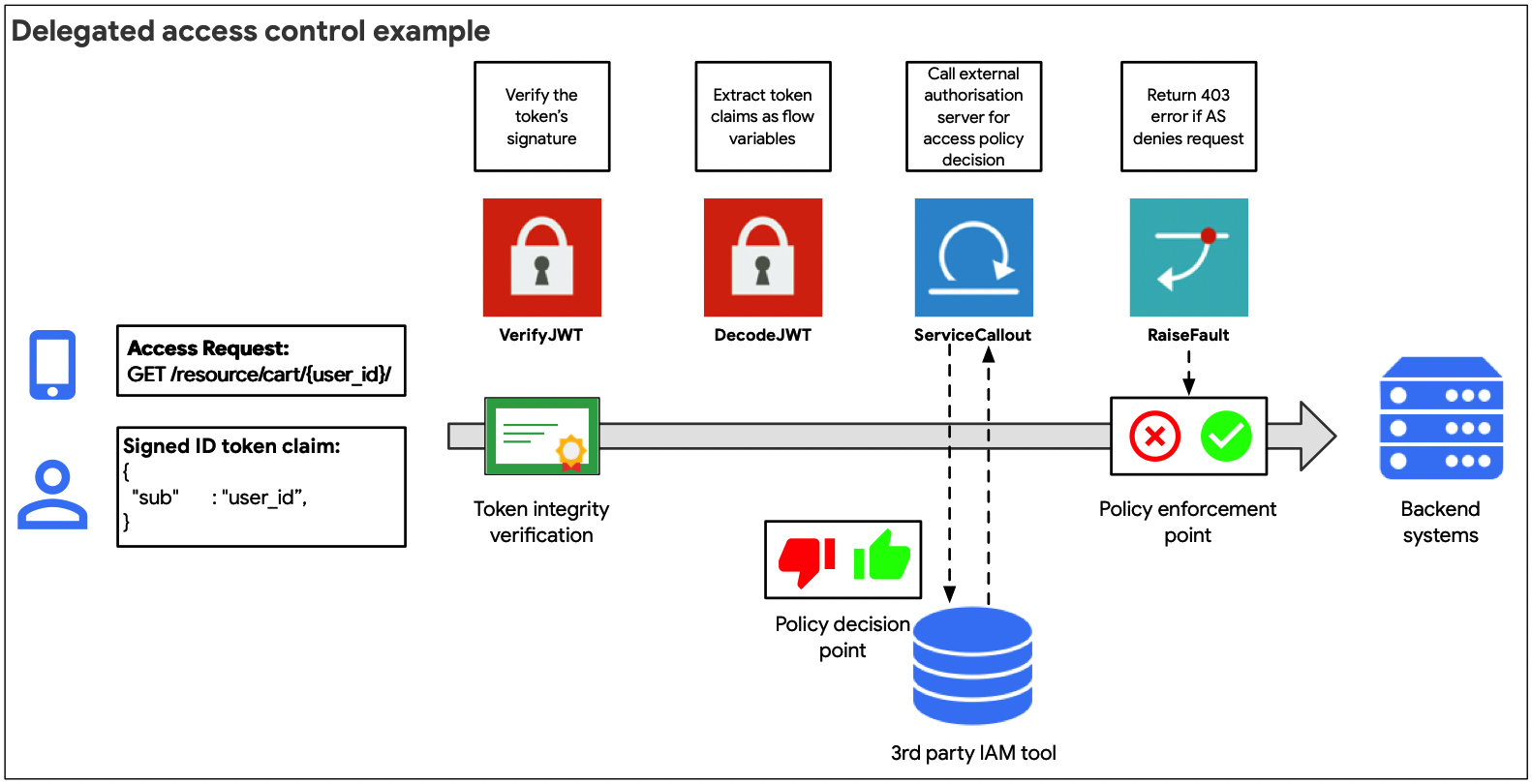

Apigee অনুমোদন নীতি যাচাই এবং প্রয়োগ করার জন্য দুটি প্রধান প্রক্রিয়া প্রদান করে:

- অভ্যন্তরীণ : একটি অনুমোদন টোকেন থেকে ফ্লো ভেরিয়েবল হিসাবে নিষ্কাশিত দাবির উপর ভিত্তি করে অ্যাক্সেসের অনুরোধগুলি মূল্যায়ন করতে শর্তাধীন প্রবাহ ব্যবহার করে

- অর্পিত : একটি 3য় পক্ষের অ্যাক্সেস ম্যানেজমেন্ট সমাধানে একটি পরিষেবা কলআউট ব্যবহার করে৷

অ্যাক্সেস কন্ট্রোল মডেল তুলনামূলকভাবে সহজবোধ্য হলে অভ্যন্তরীণ পদ্ধতির (উপরের চিত্রে চিত্রিত) সুপারিশ করা হয়। উদাহরণস্বরূপ, যদি একটি অ্যাক্সেস টোকেন থেকে নিষ্কাশিত দাবি সরাসরি একটি API অবজেক্ট অনুরোধের মূল্যায়ন এবং অনুমোদন করতে ব্যবহার করা যেতে পারে।

শর্তসাপেক্ষ ফ্লো স্টেটমেন্ট ব্যবহার করে অ্যাক্সেস অনুরোধের মূল্যায়ন করতে OAuth বা JWT নীতির জন্য উপলব্ধ ফ্লো ভেরিয়েবল ব্যবহার করুন।

অর্পিত পদ্ধতির (উপরের চিত্রে চিত্রিত) সুপারিশ করা হয় যখন একটি অ্যাক্সেস টোকেন থেকে নিষ্কাশিত দাবিগুলি সরাসরি একটি ব্যাকএন্ড অবজেক্টে একটি API অনুরোধ অনুমোদন করতে বা আরও জটিল OAuth ফ্লো প্রকারের জন্য ব্যবহার করা যায় না যার জন্য একটি অনুমোদন সার্ভারে একটি পৃথক কলের প্রয়োজন হয় একটি অ্যাক্সেস টোকেন পান।

পরিষেবা কলআউট নীতি ব্যবহার করে, হয় তৃতীয় পক্ষের পরিষেবা থেকে একটি অনুমোদন নীতির সিদ্ধান্তের অনুরোধ করা, অথবা অনুরোধকারী এজেন্ট সম্পর্কে অতিরিক্ত দাবির তথ্য প্রাপ্ত করার পরে একটি শর্তাধীন প্রবাহ ব্যবহার করে অ্যাক্সেস নিয়ন্ত্রণের সিদ্ধান্ত নেওয়া সম্ভব।

API2:2019 ভাঙা ব্যবহারকারী প্রমাণীকরণ

হুমকির বর্ণনা

খারাপভাবে বাস্তবায়িত ব্যবহারকারী প্রমাণীকরণ নীতিগুলি আক্রমণকারীদের প্রমাণীকরণ বাস্তবায়নে বাস্তবায়ন ত্রুটির সুবিধা গ্রহণ করে বৈধ ব্যবহারকারীদের ছদ্মবেশী করার অনুমতি দেয়। প্রমাণীকরণ পদ্ধতি বাস্তবায়ন করার সময় কিছু প্রমাণীকরণ নীতির মধ্যে রয়েছে:

- ব্যবহারকারী এজেন্ট (অ্যাপ) এবং অনুরোধকারী ব্যবহারকারী উভয়কেই সর্বদা প্রমাণীকরণ করুন

- অর্পিত প্রমাণীকরণ এবং অনুমোদনের নিদর্শন ব্যবহার করুন এবং একটি API অনুরোধের মধ্যে সরাসরি পাসওয়ার্ডগুলি এড়িয়ে চলুন

- সর্বদা অ্যাক্সেস শংসাপত্রের স্বাক্ষর যাচাই করুন, এবং নিশ্চিত করুন যে ব্যবহৃত সমস্ত অ্যাক্সেস শংসাপত্রের একটি নির্দিষ্ট মেয়াদ শেষ হওয়ার সময় রয়েছে

- কোটা সেট করে এবং বট-চালিত ব্রুট ফোর্স আক্রমণ সনাক্ত করতে এবং প্রতিক্রিয়া জানাতে Apigee Sense ব্যবহার করে পাশবিক শক্তি আক্রমণ প্রতিরোধ করুন

একটি বহিরাগত দৃষ্টান্তের অধীনে, API ডিজাইনটি আপনার ব্যাকএন্ড সিস্টেমে বিদ্যমান ডেটার কাঠামোর পরিবর্তে ডেটার জন্য ভোক্তাদের ব্যবহারের ক্ষেত্রে তৈরি করা হয়েছে এবং বহিরাগত ভোক্তাদের জন্য API ডিজাইন করার সময় নিরাপত্তা একটি গুরুত্বপূর্ণ উপাদান। ব্যাকএন্ড সিস্টেমগুলি ঐতিহ্যগতভাবে পাবলিক নেটওয়ার্কে এক্সপোজারের জন্য যথেষ্ট শক্তিশালী প্রমাণীকরণ বাস্তবায়নের সাথে নির্মিত হয় না। এখানেই Apigee, একটি পরিচয় এবং অ্যাক্সেস ম্যানেজমেন্ট সমাধান সহ, এই হুমকির বিরুদ্ধে সুরক্ষার জন্য শক্তিশালী সমাধান দিতে পারে।

এখানে বিবেচনা করার জন্য কয়েকটি প্রধান উপাদান রয়েছে, উভয়ই পরবর্তী বিভাগে সম্বোধন করা হবে:

- নিরাপত্তা নকশা : প্রমাণীকরণ নিদর্শন বাস্তবায়নের জন্য Apigee বৈশিষ্ট্যের সম্পূর্ণ ব্যবহার করা

- গভর্নেন্স : নিশ্চিত করা যে ডিজাইন করা প্রমাণীকরণ প্যাটার্নের সঠিক ব্যবহার সমস্ত প্রকাশিত API পণ্যগুলিতে ধারাবাহিকভাবে ব্যবহৃত হয়

- অপারেশনাল সিকিউরিটি : সন্দেহজনক বা অস্বাভাবিক আচরণ সনাক্ত করতে সক্ষম হওয়া এবং প্রমাণীকৃত API প্রক্সিগুলিকে পাশ কাটিয়ে বা নৃশংসভাবে জোর করার চেষ্টা করা

সিকিউরিটি ডিজাইন

সিকিউরিটি ডিজাইনের উদ্দেশ্য হল সঠিকভাবে প্রমাণীকরণ প্রবাহ এবং তৃতীয় পক্ষের পরিচয় টুলের সাথে একীকরণ করা। নিরাপত্তা নকশা একটি গুরুত্বপূর্ণ পর্যায়, এবং এটি আপনার API এন্ডপয়েন্ট ব্যবহার করবে এমন অ্যাপের ধরনের উপর ভিত্তি করে ব্যবহার করার জন্য সঠিক ধরনের অর্পিত প্রমাণীকরণ প্রবাহ বোঝার মাধ্যমে শুরু হয়। পরবর্তী ধাপ হল আপনার পরিচয় টিমের সাথে, আপনার পরিচয় সমাধানের সাথে প্রয়োগ করার জন্য ইন্টিগ্রেশন প্যাটার্নগুলিকে সংজ্ঞায়িত করা৷

OpenID Connect এবং OAuth RFC গুলি বিস্তৃত সংখ্যক প্রতিনিধি প্রমাণীকরণ এবং অনুমোদনের প্রবাহ প্রদান করে, সেইসাথে এই প্রবাহের সাথে জড়িত অভিনেতারা। এটি একটি জটিল বিষয়, এবং এটি আশ্চর্যজনক যে ভাঙা প্রমাণীকরণ শীর্ষ OWASP API হুমকিগুলির মধ্যে একটি। আইডেন্টিটি স্ট্যান্ডার্ডের সঠিক বাস্তবায়নের উপর একটি বিস্তৃত প্রাইমার সরবরাহ করা এই নথির সুযোগের বাইরে, তবুও Apigee-এর কাছে OAuth প্রবাহকে আরও ভালভাবে বোঝার জন্য অনেক অতিরিক্ত সংস্থান রয়েছে, যেমন এই ইবুক এবং ওয়েবকাস্ট এবং উদাহরণ বাস্তবায়ন ।

প্রমাণীকরণ নীতি

Apigee নীতিগুলি যেগুলি পরিচয় এবং প্রমাণীকরণ সংক্রান্ত উদ্বেগগুলি সমাধান করতে সহায়তা করে:

- OAuth 2.0 ফ্রেমওয়ার্ক ব্যবহার করার সময় অ্যাক্সেস টোকেন, রিফ্রেশ টোকেন বা রেসপন্স ফ্লো টোকেন যাচাই করা বা জেনারেট করা । দ্রষ্টব্য: প্রযুক্তিগতভাবে, OAuth একটি অর্পিত অনুমোদনের কাঠামো, তবুও অর্পিত বা ফেডারেটেড প্রমাণীকরণ প্যাটার্নগুলিতে ব্যাপকভাবে ব্যবহৃত হয়

- OpenID Connect 1.0 JSON ওয়েব টোকেন এবং JSON ওয়েব স্বাক্ষর যাচাই করা , ডিকোডিং এবং তৈরি করা

- SAML দাবী তৈরি করা এবং যাচাই করা

- API কী যাচাই করা হচ্ছে

- কীড-হ্যাশ বার্তা প্রমাণীকরণ কোড ( HMAC ) যাচাইকরণ

ট্রাফিক ব্যবস্থাপনা

নিম্নলিখিত Apigee ট্র্যাফিক ম্যানেজমেন্ট বৈশিষ্ট্যগুলি নৃশংস শক্তি আক্রমণ থেকে রক্ষা করতে সাহায্য করে:

- একটি API প্রক্সিতে সামগ্রিক রোলিং গড় হার সীমা সেট করার জন্য স্পাইক অ্যারেস্ট নীতি৷

- কোটা নীতি , অ্যাপ কী, ডেভেলপার বা API পণ্য কোটা দ্বারা সংজ্ঞায়িত কোটার উপর ভিত্তি করে API প্রক্সিগুলিতে সূক্ষ্ম হারের সীমা নির্ধারণের জন্য

- ক্যাশিং নীতিগুলি, তাদের সংজ্ঞায়িত মেয়াদ শেষ হওয়ার সময়গুলির উপর ভিত্তি করে সঞ্চিত অ্যাক্সেস টোকেনগুলিকে ক্যাশ করার জন্য, সেইসাথে ক্যাশে করা শংসাপত্রগুলিকে বাতিল করার ক্ষমতা (উদাহরণস্বরূপ, এমন পরিস্থিতিতে যেখানে একটি বৈধ অ্যাক্সেস টোকেন আপস করা হয়)

শাসন

নিরাপত্তা একটি চলমান প্রক্রিয়া, একটি "সেট এবং ভুলে যাওয়া" প্রকল্প নয়, এবং নিরাপত্তা লঙ্ঘনের সবচেয়ে বড় কারণ হল ভুল কনফিগারেশন। একবার প্রমাণীকরণ প্রবাহ, পরিচয় একীকরণের ধরণ এবং প্রমাণীকরণ-সম্পর্কিত ট্রাফিক ব্যবস্থাপনা নীতিগুলি সংজ্ঞায়িত করা হয়ে গেলে, এটি সঠিকভাবে এবং ধারাবাহিকভাবে প্রয়োগ করা একেবারেই গুরুত্বপূর্ণ।

Apigee বাস্তবায়নের অখণ্ডতা নিশ্চিত করতে এবং ভুল কনফিগারেশন ত্রুটি প্রতিরোধ করার জন্য বেশ কয়েকটি বৈশিষ্ট্য এবং সরঞ্জাম সরবরাহ করে।

ভূমিকা-ভিত্তিক অ্যাক্সেস কন্ট্রোল (RBAC)

আপনি একটি বড় এন্টারপ্রাইজ বা একটি ছোট স্টার্টআপ হোন না কেন, ভুল কনফিগারেশন ত্রুটিগুলি এড়ানোর মাধ্যমে শুধুমাত্র সঠিক ব্যক্তি এবং দলগুলি API প্রক্সি কনফিগারেশনগুলি অ্যাক্সেস এবং সংশোধন করতে পারে তা নিশ্চিত করে শুরু হয়৷ API প্রোগ্রামগুলি আপনার প্রতিষ্ঠান জুড়ে মাল্টি-ডিসিপ্লিনারি টিম দ্বারা সমর্থিত। আপনার API যাত্রার অংশ হিসাবে প্রতিটি দলকে তাদের কাজ করার জন্য প্রয়োজনীয় অনুমতি দেওয়া হয়েছে তা একেবারেই অপরিহার্য।

Apigee আপনার জন্য পূর্বনির্ধারিত ভূমিকাগুলিতে ব্যবহারকারীদের বরাদ্দ করতে বা আপনার API টিমগুলির জন্য কাস্টম ভূমিকা তৈরি করার ক্ষমতা প্রদান করে ভূমিকা-ভিত্তিক অ্যাক্সেস পরিচালনা করার জন্য বৈশিষ্ট্যগুলি সরবরাহ করে৷ আপনার API প্রোগ্রামকে নিরাপদে স্কেল করতে আপনাকে সক্ষম করার জন্য ভূমিকা অ্যাসাইনমেন্টকে সঠিকভাবে সংজ্ঞায়িত করা এবং পরিচালনা করা গুরুত্বপূর্ণ। আপনি আপনার বিদ্যমান কর্পোরেট ডিরেক্টরির সাথে সংহত করতে এবং Apigee-এর মধ্যে প্রশাসক শংসাপত্রের দ্বিতীয় সেট পরিচালনা করার জন্য আপনার প্রয়োজনীয়তা কমাতে ফেডারেশন ব্যবহার করতে পারেন।

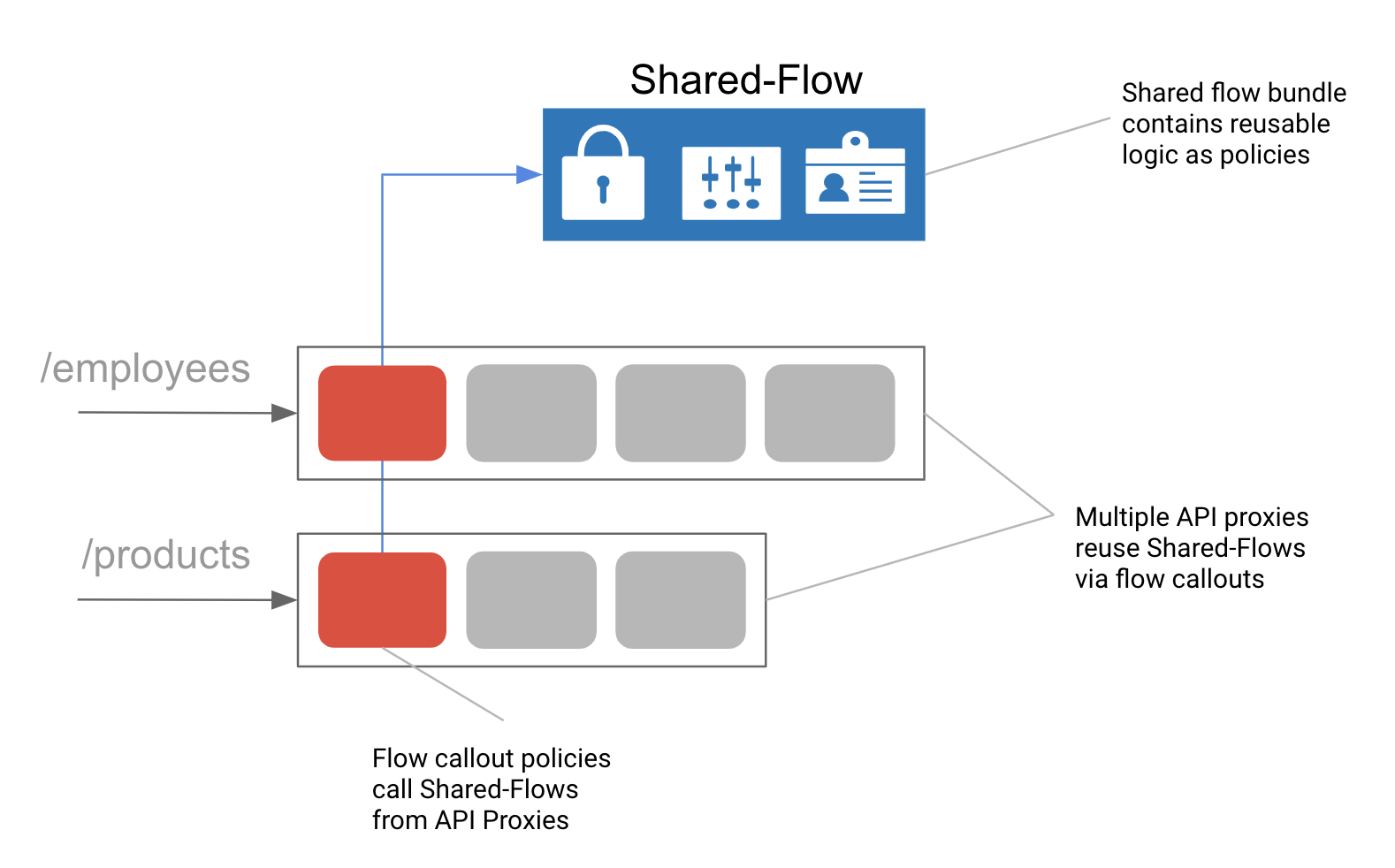

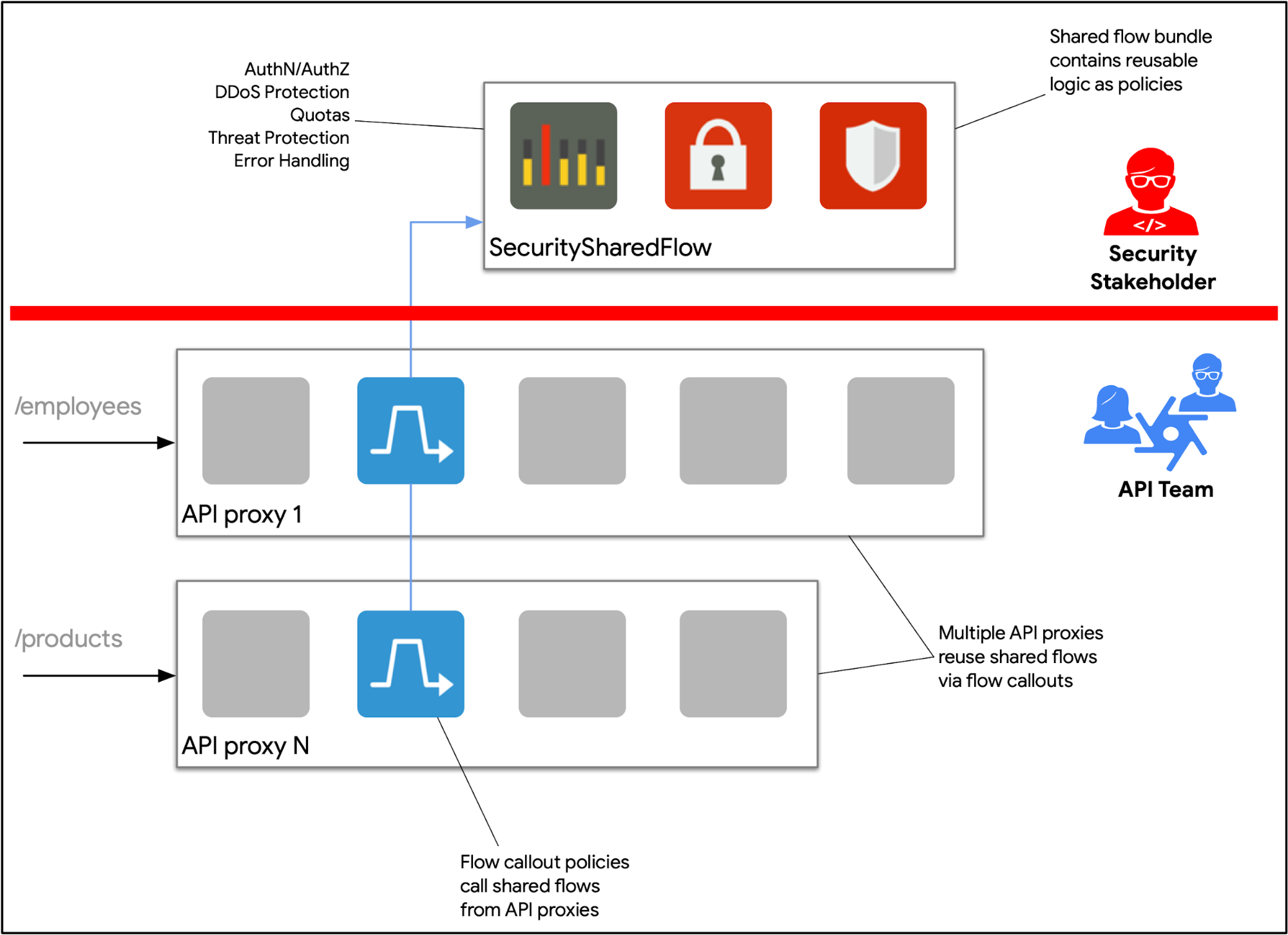

শেয়ার্ড ফ্লো

ভাগ করা প্রবাহ আপনাকে নীতি এবং সংস্থানগুলিকে একটি পুনঃব্যবহারযোগ্য বস্তুতে সংজ্ঞায়িত করতে দেয় যা API প্রক্সি জুড়ে প্রয়োগ করা যেতে পারে। উদাহরণ স্বরূপ, আপনি হয়ত আপনার নিরাপত্তা টিমের সাথে যৌথভাবে ডিজাইন করেছেন একাধিক প্রমাণীকরণ ডিজাইন প্যাটার্ন যা একটি API ব্যবহার করে এমন অ্যাপের ধরনের উপর ভিত্তি করে। এটিকে পুনরায় ব্যবহার করার জন্য একজন API বিকাশকারীর পরিচয় বিশেষজ্ঞ হওয়ার প্রয়োজন নেই, ফ্লো কলআউট নীতি ব্যবহার করে তাদের বিদ্যমান API প্রক্সি কনফিগারেশনে যোগ করার জন্য তাদের কেবল সঠিক ভাগ করা প্রবাহ জানতে হবে।

চিত্র: শেয়ার্ড ফ্লো হল পলিসির পুনঃব্যবহারযোগ্য বান্ডিল এবং শর্তসাপেক্ষ যুক্তি যা আপনাকে একটি যৌগিক প্যাটার্ন বজায় রাখতে দেয়।

নিরাপত্তা রিপোর্টিং

একবার আপনি নিশ্চিত করেছেন যে শুধুমাত্র আপনার প্রতিষ্ঠানের সঠিক লোকেরাই আপনার প্রমাণীকরণের ধরণগুলিকে সংশোধন করতে পারে এবং আপনি আপনার ভাগ করা প্রমাণীকরণের প্রবাহকে সংজ্ঞায়িত করেছেন, আপনাকে অবশ্যই নিশ্চিত করতে হবে যে আপনার API টিমগুলি দ্বারা বিকাশিত API প্রক্সিগুলি সেই প্রমাণীকরণের ধরণগুলি ধারাবাহিকভাবে ব্যবহার করছে৷

Apigee-এর নতুন Advanced API Ops বৈশিষ্ট্যের মধ্যে রয়েছে উন্নত নিরাপত্তা রিপোর্টিং , যা Ops এবং নিরাপত্তা দলগুলিকে সহজেই সমস্ত API প্রক্সির রিপোর্ট দেখতে দেয় এবং শেয়ার্ড ফ্লো ব্যবহারের মতো নিরাপত্তা নীতির আনুগত্যের উপর ফোকাস করে৷ রিপোর্টিং, লগিং এবং সতর্কতা হল API নিরাপত্তার একটি মূল উপাদান যা API10-এর অধীনে আরও বিশদে আলোচনা করা হবে: অপর্যাপ্ত লগিং , কিন্তু ভাঙা প্রমাণীকরণের ঝুঁকি প্রতিরোধের দৃষ্টিকোণ থেকে, এটি প্রয়োগ করা আপনার সংজ্ঞায়িত প্রমাণীকরণ মানগুলির আনুগত্য নিশ্চিত করতে অত্যন্ত কার্যকর। ভাগ করা প্রবাহ।

অপারেশনাল নিরাপত্তা

বেসলাইন ট্রাফিক ম্যানেজমেন্টের সাথে সঠিক প্রমাণীকরণ প্যাটার্ন ব্যবহার করে আপনার APIগুলি একবার উৎপাদনে গেলে, আপনার SecOps টিমকে অবশ্যই সন্দেহজনক কার্যকলাপের নিরীক্ষণ এবং প্রতিক্রিয়া জানাতে সক্ষম হতে হবে, যা প্রায়শই প্রমাণীকরণ শংসাপত্রগুলির সাথে আপস করার প্রচেষ্টার সাথে শুরু হয়।

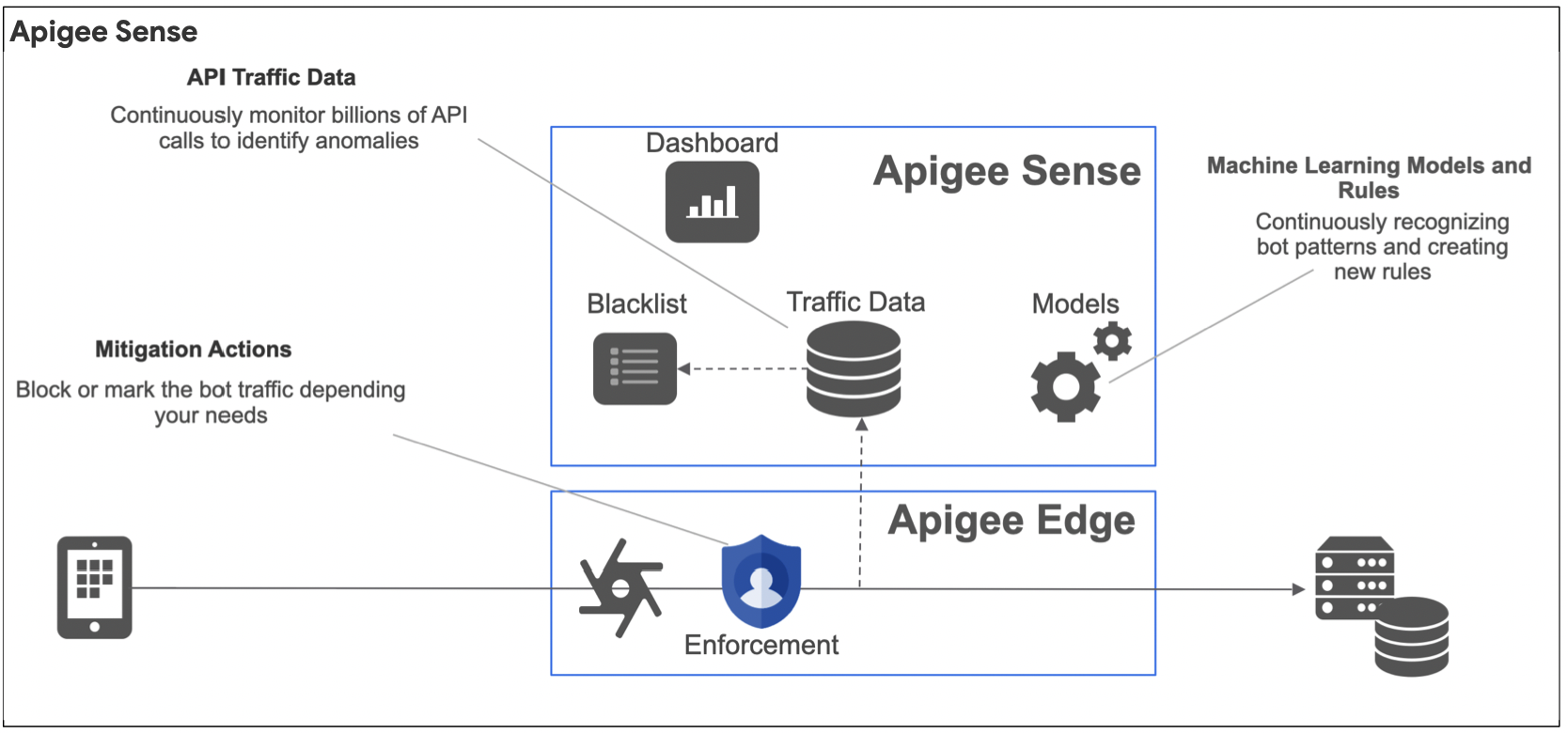

Apigee সেন্স

Apigee Sense আপনার APIগুলিকে অবাঞ্ছিত অনুরোধের ট্র্যাফিক থেকে রক্ষা করে, যার মধ্যে দূষিত ক্লায়েন্টদের আক্রমণ সহ। Apigee Sense এপিআই অনুরোধের ট্র্যাফিক বিশ্লেষণ করে, এমন নিদর্শন সনাক্ত করে যা অবাঞ্ছিত অনুরোধের প্রতিনিধিত্ব করতে পারে। এই বিশ্লেষণটি ব্যবহার করে, আপনি অবাঞ্ছিত অনুরোধকারী ক্লায়েন্টদের সনাক্ত করতে পারেন, তারপর সেই অনুরোধগুলিকে অনুমতি দিতে, ব্লক করতে বা ফ্ল্যাগ করার জন্য পদক্ষেপ নিতে পারেন। সেন্সের ভবিষ্যত বৈশিষ্ট্যগুলির মধ্যে সন্দেহজনক ট্র্যাফিকের উপর স্বয়ংক্রিয়ভাবে ReCAPTCHA যাচাইকরণ সক্ষম করার ক্ষমতা অন্তর্ভুক্ত থাকবে।

Apigee Sense এর সাহায্যে আপনি আপনার API গুলিকে অনুরোধের ধরন থেকে রক্ষা করতে পারেন যার মধ্যে রয়েছে:

- স্বয়ংক্রিয় আচরণ যা মানুষের আচরণের সাথে মিশে যায়

- একই আইপি থেকে অবিরাম প্রচেষ্টা

- অস্বাভাবিক ত্রুটি হার

- সন্দেহজনক ক্লায়েন্ট অনুরোধ

- ডেটা ক্রলিং

- কী ফসল কাটা এবং প্রমাণীকরণ পাশবিক বল আক্রমণ

- কার্যকলাপ বিস্ফোরিত

- ভৌগলিক নিদর্শন

উন্নত API অপ্স

যদিও সেন্সকে বিশেষভাবে বট-সদৃশ হুমকি সনাক্তকরণ এবং প্রতিক্রিয়া জানানোর জন্য ডিজাইন করা হয়েছে, উন্নত API অপস-এ অসঙ্গতি সনাক্তকরণ এবং উন্নত সতর্কতা সংজ্ঞা উভয়ই অন্তর্ভুক্ত রয়েছে।

আপনার ঐতিহাসিক API ডেটাতে কৃত্রিম বুদ্ধিমত্তা (AI) এবং মেশিন লার্নিং (ML) মডেল প্রয়োগ করে অসামঞ্জস্যতা সনাক্তকরণ কাজ করে। অসঙ্গতি শনাক্তকরণ বাস্তব সময়ে এমন পরিস্থিতিতে সতর্কতা জাগাতে পারে যেগুলি আপনি আপনার উত্পাদনশীলতা উন্নত করার এবং আপনার API সমস্যাগুলির রেজোলিউশনের গড় সময় (MTTR) কমানোর কথাও ভাবেননি।

অ্যাডভান্সড এপিআই অপস বিদ্যমান এপিআই মনিটরিং অ্যালার্ট মেকানিজমের উপর ভিত্তি করে নিম্নলিখিত উন্নত অ্যালার্টের ধরন যোগ করে:

- মোট ট্রাফিক সতর্কতা . একটি সময় সীমার মধ্যে একটি নির্দিষ্ট শতাংশ দ্বারা ট্রাফিক পরিবর্তন হলে একটি সতর্কতা উত্থাপন করে৷ উদাহরণস্বরূপ, এক ঘণ্টার জন্য ট্রাফিক 5% বা তার বেশি বাড়লে বা এক সপ্তাহের জন্য 10% বা তার বেশি কমে গেলে আপনি একটি সতর্কতা জারি করতে পারেন

- অসঙ্গতি সতর্কতা . এজ ট্রাফিক এবং পারফরম্যান্সের সমস্যাগুলি সনাক্ত করে তার পরিবর্তে আপনাকে সেগুলি নিজে থেকে নির্ধারণ করতে হবে। আপনি তারপর এই অসঙ্গতিগুলির জন্য একটি সতর্কতা বাড়াতে পারেন

- TLS মেয়াদ শেষ হওয়ার সতর্কতা । একটি TLS শংসাপত্রের মেয়াদ শেষ হওয়ার কাছাকাছি হলে একটি বিজ্ঞপ্তি উত্থাপন করে৷

API3:2019 অতিরিক্ত ডেটা এক্সপোজার

হুমকির বর্ণনা

একটি প্রকাশিত API প্রয়োজনীয় ফিল্টারিং সঞ্চালনের জন্য ক্লায়েন্ট অ্যাপের উপর নির্ভর করে প্রয়োজনের চেয়ে বেশি ডেটা প্রকাশ করতে পারে। যদি একজন আক্রমণকারী সরাসরি অন্তর্নিহিত APIকে জিজ্ঞাসা করে, তাহলে তারা সংবেদনশীল ডেটা অ্যাক্সেস করতে সক্ষম হয়।

API ডিজাইনের জন্য Apigee-এর " বাইরে-ইন " ডিজাইন নীতিগুলির মধ্যে একটি হল ডেটা পার্সিমনি । আপনার অ্যাপ UI এর মধ্যে প্রয়োজনীয় API-এর মাধ্যমে ডেটা প্রকাশ করতে আপনার UX ডিজাইনার এবং বিকাশকারীদের সাথে কাজ করুন। ব্যাকএন্ড সিস্টেমগুলি সর্বজনীন ব্যবহারের নিদর্শনগুলির জন্য তৈরি করা হয়নি, তাই Apigee-এর সাথে API প্রথম ডিজাইনের প্রথম কাজগুলির মধ্যে একটি হল আপনার গ্রাহকদের এবং বিকাশকারীদের জন্য একটি দুর্দান্ত API পণ্য সরবরাহ করার জন্য প্রয়োজনীয় ন্যূনতম প্রয়োজনীয় ডেটা হ্রাস করা।

Apigee এর ডিজাইনের আরেকটি নীতি হল পুনঃব্যবহারযোগ্যতা । নিরাপত্তা উদ্বেগ একদিকে, একটি API দ্বারা প্রদত্ত ডেটা ফিল্টার করার জন্য একটি অ্যাপের উপর নির্ভর করার ফলে আপনি একটি অ্যাপ তৈরি করেন এমন প্রতিটি প্ল্যাটফর্মে ফিল্টারিং লজিক পোর্ট করার প্রয়োজন হয়৷

নিরাপত্তার দৃষ্টিকোণ থেকে, এই হুমকিটি একটি অ্যাপে অনুমোদন প্রয়োগের দায়িত্ব অর্পণ করার ফলে হয়, তবে প্রায়শই এমন একটি প্ল্যাটফর্ম বা ওএসে যার উপর আপনার কোন নিয়ন্ত্রণ নেই। আমরা ইতিমধ্যেই API1 এবং API2- এ অননুমোদিত ডেটা অ্যাক্সেস এড়াতে প্রমাণীকরণ এবং অনুমোদন সঠিকভাবে বাস্তবায়নের গুরুত্ব পরীক্ষা করেছি।

পরবর্তী বিভাগগুলি কীভাবে পরীক্ষা করে:

- ডেটা এক্সপোজার কমাতে ব্যাকএন্ড পরিষেবাগুলিতে অনুরোধ এবং প্রতিক্রিয়াগুলি পুনরায় লিখুন

- আপনার ব্যাকএন্ড পরিষেবাগুলি সম্পর্কে আক্রমণকারীদের কাছে সংবেদনশীল পরিবেশের তথ্য প্রকাশ করা থেকে ভার্বোস ত্রুটি বার্তাগুলিকে প্রতিরোধ করতে ফল্ট হ্যান্ডলিং প্রয়োগ করুন

প্রতিক্রিয়া এবং অনুরোধ পুনর্লিখন

ব্যাকএন্ড সিস্টেমগুলি সাধারণত পাবলিক অ্যাপে বা অবিশ্বস্ত পাবলিক নেটওয়ার্ক জুড়ে ব্যবহারের জন্য ডিজাইন করা হয় না। Apigee Edge ডিজাইন করা হয়েছে যাতে আপনি আপনার ব্যাকএন্ডগুলিকে অতিরিক্ত ডেটা এক্সপোজার থেকে রক্ষা করে সর্বজনীন API পণ্যগুলি স্থাপন করতে সক্ষম হন৷

এটি করার জন্য, Apigee তিনটি মূল নীতি ব্যবহার করে:

- বার্তা বরাদ্দ করুন

- কোড কলআউট

- ফল্ট হ্যান্ডলিং

বার্তা নীতি বরাদ্দ করুন

এপিআই প্রক্সি ফ্লো চলাকালীন অ্যাসাইন মেসেজ নীতি পরিবর্তন করে বা নতুন অনুরোধ এবং প্রতিক্রিয়া বার্তা তৈরি করে। নীতি আপনাকে সেই বার্তাগুলিতে নিম্নলিখিত ক্রিয়া সম্পাদন করতে দেয়:

- একটি বার্তায় নতুন ফর্ম প্যারামিটার, শিরোনাম বা ক্যোয়ারী প্যারামিটার যোগ করুন

- বিদ্যমান বৈশিষ্ট্যগুলি এক বার্তা থেকে অন্য বার্তায় অনুলিপি করুন

- একটি বার্তা থেকে হেডার, ক্যোয়ারী প্যারামিটার, ফর্ম প্যারামিটার এবং/অথবা বার্তা পেলোডগুলি সরান

- একটি বার্তায় বিদ্যমান বৈশিষ্ট্যের মান সেট করুন

অ্যাসাইন মেসেজ দিয়ে, আপনি সাধারণত অনুরোধ বা প্রতিক্রিয়ার বৈশিষ্ট্য যোগ, পরিবর্তন বা অপসারণ করেন। যাইহোক, আপনি একটি কাস্টম অনুরোধ বা প্রতিক্রিয়া বার্তা তৈরি করতে এবং এটিকে একটি বিকল্প লক্ষ্যে প্রেরণ করতে বার্তা বরাদ্দ করতেও ব্যবহার করতে পারেন, যেমন কাস্টম অনুরোধ বার্তা তৈরি করুন এ বর্ণিত।

কাস্টম কোড সহ জটিল পুনর্লিখন

জটিল ডেটা হ্যান্ডলিং এবং পুনর্লিখনের নিয়মগুলির জন্য যার জটিলতা বার্তা বরাদ্দ নীতির ক্ষমতার বাইরে, আপনি জাভাস্ক্রিপ্ট, জাভা বা পাইথনের মতো পদ্ধতিগত ভাষা ব্যবহার করতে পারেন। আপনি একটি API প্রক্সিতে কাস্টম কোড যোগ করতে পারেন এবং তারপর প্রক্সি ফ্লোতে যোগ করা নীতি থেকে এটি কল করতে পারেন। পদ্ধতিগত কোডের জন্য সমর্থন আপনার জন্য ফ্লো ভেরিয়েবল, ফল্ট, এবং অনুরোধ এবং প্রতিক্রিয়া সংস্থাগুলির জটিল হ্যান্ডলিং বাস্তবায়ন করা সহজ করার জন্য ডিজাইন করা হয়েছে।

পদ্ধতিগত কোড সহ, আপনি করতে পারেন:

- জটিল শরীরের মানগুলি তৈরি বা ম্যানিপুলেট করুন, যেমন অনুরোধ এবং প্রতিক্রিয়া মান।

- ইউআরএল পুনরায় লিখুন, যেমন একটি টার্গেট এন্ডপয়েন্ট ইউআরএল মাস্ক করা।

Apigee Edge সমর্থিত ভাষার জন্য একটি পৃথক নীতি অন্তর্ভুক্ত করে: JavaScript নীতি , Java কলআউট নীতি , এবং Python Script নীতি ৷

ফল্ট হ্যান্ডলিং

Apigee আপনাকে Raise Fault টাইপ নীতি ব্যবহার করে কাস্টম ব্যতিক্রম পরিচালনা করতে সক্ষম করে। রেইজ ফল্ট পলিসি, যা অ্যাসাইন মেসেজ নীতির একটি পরিবর্তন, আপনাকে একটি ত্রুটির অবস্থার প্রতিক্রিয়া হিসাবে একটি কাস্টম ফল্ট প্রতিক্রিয়া তৈরি করতে দেয়৷

শেয়ার্ড ফ্লো

ভাগ করা ফ্লো ফল্ট বার্তার মান প্রয়োগ করতে ব্যবহার করা যেতে পারে। উদাহরণস্বরূপ, একই কনফিগার করা নীতিগুলি যা ব্যাকএন্ড থেকে একটি নির্দিষ্ট HTTP ত্রুটি কোড সনাক্ত করে একটি সাধারণ ত্রুটি বার্তা ফেরত দেওয়ার জন্য ত্রুটি প্রতিক্রিয়া পুনরায় লিখতে ব্যবহার করা যেতে পারে।

API4:2019 সম্পদের অভাব এবং হার সীমিত

হুমকির বর্ণনা

হার সীমিত করার নীতিগুলি বাস্তবায়ন না করে, আক্রমণকারীরা অস্বীকৃতি-অফ-সার্ভিস আক্রমণের মাধ্যমে ব্যাকএন্ডকে অভিভূত করতে পারে।

নিম্নলিখিত Apigee বৈশিষ্ট্যগুলি ব্যবহার করে এই হুমকিটি সহজেই মোকাবেলা করা যেতে পারে:

- ইনবাউন্ড API অনুরোধে ট্র্যাফিক সীমা স্থাপনের জন্য প্রতিরোধমূলক নিয়ন্ত্রণ হিসাবে কোটা এবং স্পাইক গ্রেপ্তার নীতিগুলি

- Apigee সেন্স গতিশীলভাবে সনাক্ত এবং বট-চালিত আক্রমণ প্রতিক্রিয়া

- ডিডিওএস আক্রমণের বিষয়ে সতর্ক করার জন্য গোয়েন্দা নিয়ন্ত্রণ হিসাবে উন্নত API পর্যবেক্ষণ এবং সতর্কতা

কোটা এবং স্পাইক অ্যারেস্ট নীতির সাথে হার সীমিত করা

Apigee হার সীমিত করার জন্য দুটি নীতি প্রদান করে:

- স্পাইক অ্যারেস্ট একটি সাধারণ নীতি প্রদান করে, যা API প্রক্সি লেভেলে সংজ্ঞায়িত করা হয়, যাতে একটি ব্যাকএন্ডে অন্তর্মুখী অনুরোধের সামগ্রিক সংখ্যা সীমিত করা হয়

- কোটা একটি এপিআই প্রক্সিতে বা একটি এপিআই পণ্য স্তরে কোটা নীতি কার্যকর করার জন্য একটি দানাদার নীতি সরঞ্জাম প্রদান করে

স্পাইক গ্রেফতার

স্পাইক অ্যারেস্ট নীতি ট্রাফিক বৃদ্ধির বিরুদ্ধে রক্ষা করে। এই নীতিটি একটি API প্রক্সি দ্বারা প্রক্রিয়াকৃত অনুরোধের সংখ্যা থ্রোটল করে এবং একটি ব্যাকএন্ডে পাঠানো হয়, কর্মক্ষমতা ল্যাগ এবং ডাউনটাইম থেকে রক্ষা করে, নীতির মধ্যে সংজ্ঞায়িত একটি রোলিং গড় মান ব্যবহার করে।

কোটা

কোটা নীতি একটি এপিআই প্রক্সি একটি নির্দিষ্ট সময়ের জন্য, যেমন একটি মিনিট, ঘন্টা, দিন, সপ্তাহ বা মাস অনুমতি দেয় এমন অনুরোধ বার্তাগুলির সংখ্যার কনফিগারেশন সক্ষম করে৷ আপনি API প্রক্সি অ্যাক্সেস করা সমস্ত অ্যাপের জন্য কোটা একই হতে সেট করতে পারেন, অথবা আপনি এর উপর ভিত্তি করে কোটা সেট করতে পারেন:

- যে পণ্যটিতে API প্রক্সি রয়েছে

- অ্যাপটি এপিআই অনুরোধ করছে

- অ্যাপ ডেভেলপার

- অন্যান্য অনেক মানদণ্ড

এই নীতিটি স্পাইক গ্রেফতারের চেয়ে আরও দানাদার, এবং সাধারণত এটির সাথে একযোগে ব্যবহার করা উচিত।

Apigee সেন্স দিয়ে বট সনাক্তকরণ

Apigee Sense-এর সাহায্যে, আপনি নির্দিষ্ট ক্লায়েন্ট, IP রেঞ্জ বা স্বায়ত্তশাসিত সিস্টেম সংস্থার কাছ থেকে স্পষ্টভাবে অনুমতি, ব্লক বা পতাকা অনুরোধের জন্য পদক্ষেপ নিতে পারেন, সেইসব ক্লায়েন্ট বা অবস্থানের উপর ভিত্তি করে যারা দূষিত বা সন্দেহজনক আচরণ প্রদর্শন করে। Apigee Edge এই ক্রিয়াগুলি আপনার API প্রক্সিগুলি প্রক্রিয়া করার আগে অনুরোধগুলিতে প্রয়োগ করে৷ উদাহরণস্বরূপ, একটি আইপি পরিসর বা নির্দিষ্ট ক্লায়েন্ট যেটি "ব্রুট গেসার" আচরণ প্রদর্শন করে তা সনাক্ত করা যেতে পারে, তারপর অবরুদ্ধ বা পতাকাঙ্কিত করা যেতে পারে।

অ্যাডভান্সড এপিআই অপস মনিটরিংয়ের মাধ্যমে হুমকি সনাক্তকরণ

একটি পরিবেশ, প্রক্সি, বা অঞ্চলের ট্রাফিক সময় সীমার সাথে একটি নির্দিষ্ট শতাংশ দ্বারা পরিবর্তিত হলে একটি বিজ্ঞপ্তি বাড়ানোর জন্য একটি ট্র্যাফিক সতর্কতা ব্যবহার করুন৷ এই বৈশিষ্ট্যটি গতিশীলভাবে একটি সতর্কতা বাড়াতে পারে যখন ট্র্যাফিক আপনার প্রত্যাশিত থ্রুপুট থেকে উল্লেখযোগ্যভাবে বিচ্যুত হয়, যেমনটি একটি DDoS আক্রমণের সময় হবে। এই সতর্কতাগুলি সহজেই তৃতীয় পক্ষের লগিং এবং পর্যবেক্ষণ সমাধানে পাঠানো যেতে পারে।

API5:2019 ব্রোকেন ফাংশন লেভেল অনুমোদন

হুমকির বর্ণনা

এই হুমকিটি API1 এর একটি ভিন্নতা, এবং এটি একটি অনুমোদনের দুর্বলতাও। এই হুমকির সাথে, একজন আক্রমণকারী তাদের অ্যাক্সেস করার জন্য অননুমোদিত ফাংশনগুলিতে অনুরোধ পাঠানোর মাধ্যমে ক্রিয়া সম্পাদন করতে সক্ষম হয়। উদাহরণস্বরূপ, একজন আক্রমণকারী ডেটা পরিবর্তন বা মুছে ফেলতে সক্ষম হতে পারে যা তারা শুধুমাত্র পড়ার জন্য অনুমোদিত যদি একটি API এন্ডপয়েন্ট HTTP অনুরোধ ক্রিয়াকে যাচাই না করে, একটি PUT বা DELETE দিয়ে একটি GET প্রতিস্থাপন করে। অথবা, এপিআই রিসোর্স ইউআরআই পাথে পর্যাপ্ত সীমাবদ্ধ অ্যাক্সেস নিয়ন্ত্রণ প্রয়োগ না করে, একটি এপিআই এন্ডপয়েন্ট একজন আক্রমণকারীকে অন্য ব্যবহারকারীর ডেটা শুধুমাত্র অনুরোধে পাথ পরিবর্তন করার অনুমতি দিতে পারে।

এই ধরনের হুমকি মধ্যস্থতা এবং বিমূর্তকরণ স্তর হিসাবে Apigee ব্যবহার করার মানকে হাইলাইট করে, কারণ অনেক ব্যাকএন্ড সিস্টেম - পাবলিক অ্যাক্সেসের জন্য ডিজাইন করা হয়নি - ডিফল্টভাবে একাধিক ব্যবসায়িক লজিক ফাংশন চালানোর জন্য একটি একক শেষ পয়েন্ট প্রদান করতে পারে, এমনকি উচ্চ-ঝুঁকির প্রশাসনিক কার্যকারিতা সহ .

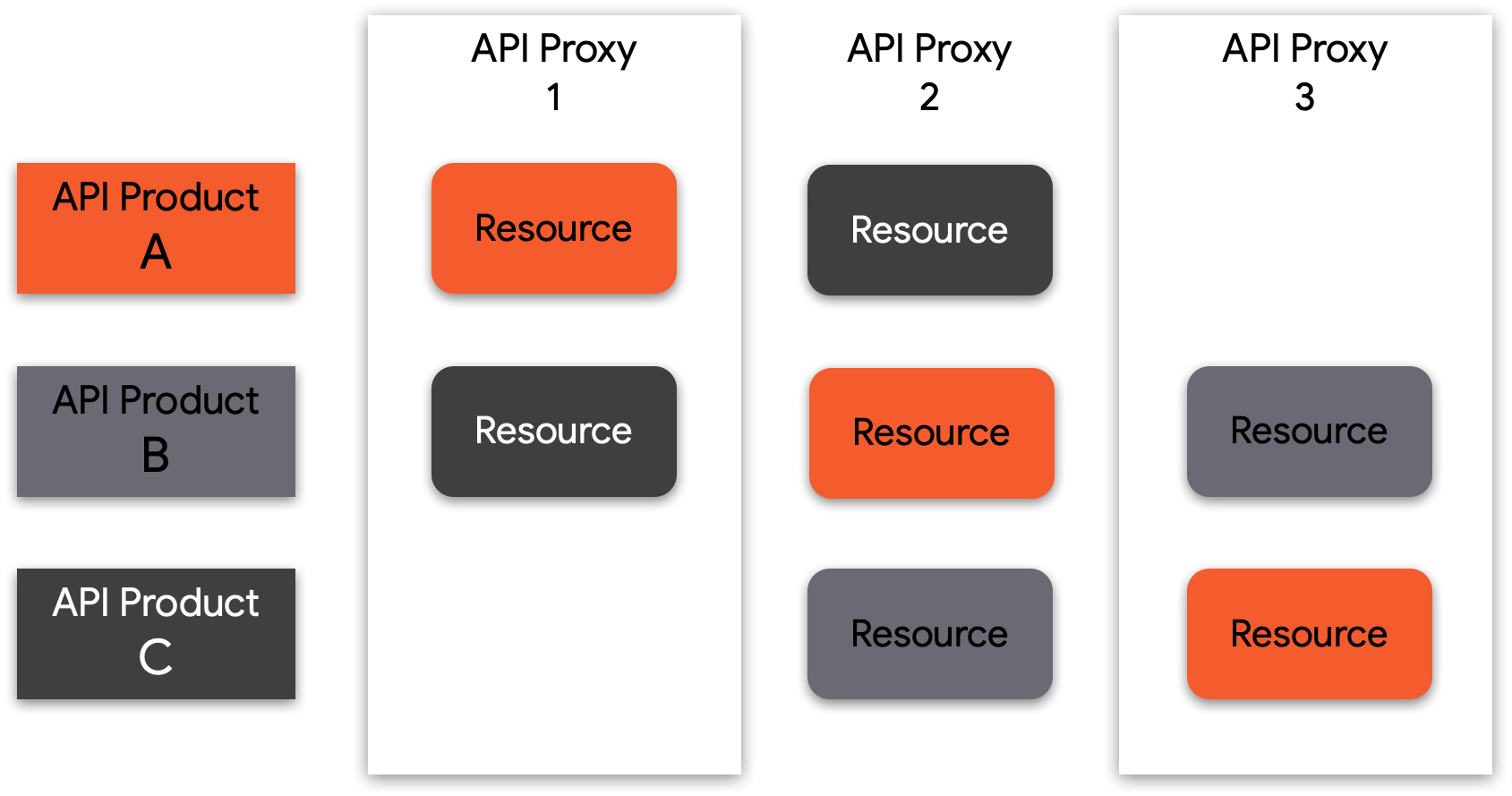

এই হুমকির সম্ভাবনা কমাতে ধারণাগত উপাদানগুলি সাধারণত বিভক্ত করা হয়:

- কি রক্ষা করা হচ্ছে? আপনার API পণ্য কৌশল সম্পর্কে চিন্তা করুন, এবং Apigee API প্রক্সি, পণ্য এবং অ্যাপ বৈশিষ্ট্যগুলির দ্বারা উন্মোচিত পথ এবং সংস্থানগুলি ডিজাইন করার জন্য RESTful সেরা অনুশীলনগুলি ব্যবহার করার সময় কার্যকারিতার যৌক্তিক বিভাজন প্রয়োগ করুন৷

- কে আপনার API সংস্থান অ্যাক্সেস করছে? উচ্চ স্তরের ব্যক্তিত্বগুলিকে সংজ্ঞায়িত করুন এবং API1 এবং API2- এ বর্ণিত Apigee-এর প্রমাণীকরণ এবং অনুমোদন বৈশিষ্ট্যগুলির কিছু ব্যবহার করে "ন্যূনতম বিশেষাধিকার" ডিফল্ট অ্যাক্সেস এনটাইটেলমেন্টগুলি প্রয়োগ করুন৷

- আপনার অ্যাক্সেস নীতিগুলি কীভাবে প্রয়োগ করা হচ্ছে? সমস্ত API অনুরোধের URL পাথ এবং ক্রিয়া যাচাই করতে শর্তাধীন প্রবাহ এবং ত্রুটিগুলি ব্যবহার করুন৷

চিত্র: এই চিত্রটি প্রদর্শন করে যে কীভাবে এনটাইটেলমেন্ট হিসাবে অ্যাক্সেস টোকেনের মধ্যে প্রদত্ত স্কোপগুলি ব্যবহার করে Apigee-তে ফাংশন-স্তরের অনুমোদন কার্যকর করা হবে।

API প্রক্সি, পণ্য এবং অ্যাপের সাথে লজিক্যাল সেগমেন্টেশন

Apigee API সংস্থানগুলির যৌক্তিক বিভাজন সক্ষম করতে একটি অত্যন্ত নমনীয় টুলকিট প্রদান করে, API প্রক্সিগুলিকে যেকোন সংখ্যক API পণ্যগুলিতে বান্ডিল করার অনুমতি দেয়, যা আপনার অ্যাপ বিকাশকারীরা ব্যবহার করে, যা আপনার API ব্যবহার করে এমন অ্যাপগুলিকে নিবন্ধন করতে সক্ষম হয়। পণ্য অ্যাক্সেস নীতিগুলি এই স্তরগুলির যেকোনো একটিতে সংজ্ঞায়িত করা যেতে পারে।

তবুও কার্যকর কার্যকরী অনুমোদন এবং বিভাজন বাস্তবায়নের জন্য, একটি API পণ্য কৌশল সংজ্ঞায়িত করা গুরুত্বপূর্ণ। এই অপরিহার্য এবং চলমান প্রক্রিয়ার অংশ হল আপনার API পণ্যগুলির "কে" এবং "কী" এর সংজ্ঞা, আপনার গ্রাহক এবং বিকাশকারীর দৃষ্টিকোণ থেকে আপনার API সংস্থানগুলি দেখে এবং তারপরে একটি পাথ সংস্থান এবং HTTP-তে সংজ্ঞায়িত করা। ক্রিয়া স্তর, ঠিক কি ধরনের অনুরোধ অনুমোদিত হবে।

চিত্র: একটি API পণ্যে বান্ডিল করা API সংস্থানগুলি এক বা একাধিক API থেকে আসতে পারে, তাই আপনি খরচ স্তর এবং অনুমোদনের সীমানা তৈরি করতে সংস্থানগুলিকে মিশ্রিত করতে এবং মেলাতে পারেন৷

OAuth স্কোপ এবং JWT দাবি সহ ফাংশন-স্তরের অ্যাক্সেস নিয়ন্ত্রণ

যদিও API1:2019 ব্রোকেন অবজেক্ট অনুমোদনের জন্য উপরে বিবেচিত অনুমোদন পদ্ধতি অবজেক্ট-লেভেলে সূক্ষ্ম-দানাযুক্ত অ্যাক্সেস নিয়ন্ত্রণ ঠিকানা, এটি একটি ফাংশন স্তরে মোটা-দানাযুক্ত অ্যাক্সেস নিয়ন্ত্রণকে সম্বোধন করা ঠিক ততটাই গুরুত্বপূর্ণ। অনুরোধকারী ব্যবহারকারীকে কি এই URL পাথের অনুরোধ করার অনুমতি দেওয়া হয়েছে? এই ধরনের নীতি প্রায়ই ব্যবহারকারীর ব্যক্তিত্ব (গ্রাহক, কর্মচারী, প্রশাসক, অভ্যন্তরীণ বা তৃতীয় পক্ষের বিকাশকারী) প্রতি সংজ্ঞায়িত করা হয়।

ভুল কনফিগারেশনের ঝুঁকি কমাতে, এখানে সুপারিশ হল আপনার নিরাপত্তা টিমের সাথে কাজ করা যাতে অনুরোধ করা ব্যবহারকারীর বিষয়ে দাবিগুলি অ্যাক্সেস টোকেনের মধ্যে থাকে, হয় OAuth স্কোপ বা JWT দাবির ব্যবহার।

শর্তসাপেক্ষ ফ্লো সহ বৈধতার অনুরোধ করুন

একটি মৌলিক স্তরে, একটি REST API কল নিম্নলিখিতগুলি নিয়ে গঠিত:

- একটি শেষ বিন্দু

- একটি সম্পদ

- একটি কর্ম ক্রিয়া

- যেকোন সংখ্যক অতিরিক্ত অনুরোধের বৈশিষ্ট্য, যেমন ক্যোয়ারী প্যারামিটার

এই হুমকিতে বর্ণিত আক্রমণের ধরনটি সাধারণত একটি API অনুরোধের অপর্যাপ্ত ফিল্টারিংয়ের কারণে ঘটে, এইভাবে আক্রমণকারীকে অননুমোদিত ক্রিয়াকলাপ বা সুরক্ষিত সংস্থান অ্যাক্সেস করার অনুমতি দেয়। শর্তসাপেক্ষ লজিক ছাড়াও আপনাকে অ্যাক্সেস টোকেন বা দাবির উপর ভিত্তি করে অনুরোধগুলি ফিল্টার করার অনুমতি দেয়, Apigee অনুরোধের উপর ভিত্তি করে ফিল্টারিং যুক্তি প্রয়োগ করার অনুমতি দেয়।

একবার আপনি একটি API পণ্যের ব্যবসায়িক যুক্তি স্পষ্টভাবে বুঝতে এবং সংজ্ঞায়িত করলে, আপনার APIগুলি দ্বারা কোন ফাংশনগুলি অনুমোদিত, পরবর্তী পদক্ষেপ হল এই Apigee পণ্য বৈশিষ্ট্যগুলির মাধ্যমে এর বাইরে পড়ে এমন যেকোনো অনুরোধকে সীমাবদ্ধ করা:

- প্রক্সি ফ্লো কনফিগারেশনের যেকোনো ধাপে রিসোর্স পাথ বা ক্রিয়াকে সীমিত করতে শর্তসাপেক্ষ লজিক এবং রেইস ফল্ট নীতি

- বিকৃত JSON বা XML অনুরোধ পেলোড ব্যবহার করে বিষয়বস্তু-ভিত্তিক আক্রমণ থেকে রক্ষা করার জন্য JSON এবং XML হুমকি সুরক্ষা নীতি

API6:2019 গণ অ্যাসাইনমেন্ট

হুমকির বর্ণনা

ক্লায়েন্ট অ্যাপে এপিআই-এর মাধ্যমে প্রদত্ত আনফিল্টার করা ডেটা আক্রমণকারীদের অনুরোধের মাধ্যমে বস্তুর বৈশিষ্ট্যগুলি অনুমান করতে বা ব্যাকএন্ডে সংরক্ষিত ডেটা অবজেক্টে অননুমোদিত পরিবর্তন বা বৈশিষ্ট্যগুলির অ্যাক্সেস কোথায় করতে হবে সে সম্পর্কে ক্লুগুলির জন্য এন্ডপয়েন্ট নামকরণের নিয়মগুলি ব্যবহার করতে দেয়৷

এই হুমকিটি ঘটে যখন আনফিল্টার করা ডেটা (সাধারণত JSON বা XML-এ) কোনও ক্লায়েন্টকে পাঠানো হয়, যা একজন আক্রমণকারীকে আপনার ব্যাকএন্ড সিস্টেমের অন্তর্নিহিত বাস্তবায়নের বিবরণ, সেইসাথে গোপনীয় ডেটা উপাদানগুলির সম্পত্তির নাম অনুমান করতে দেয়। এই ধরনের আক্রমণের ফলাফল সম্ভাব্যভাবে একজন আক্রমণকারীকে অনুপযুক্ত ডেটা পড়ার বা ম্যানিপুলেট করার ক্ষমতা প্রদান করতে পারে, বা সবচেয়ে খারাপ পরিস্থিতিতে, দূরবর্তী কোড কার্যকর করার দুর্বলতাগুলি সক্ষম করতে পারে।

এই ধরনের হুমকির জন্য সাধারণত দুটি দিক জড়িত থাকে:

- এপিআই ডিজাইনের দৃষ্টিকোণ । ক্লায়েন্ট-সাইড ডেটা ফিল্টারিং সঞ্চালনের জন্য কখনই অ্যাপ্লিকেশন লজিকের উপর নির্ভর করবেন না, কারণ অ্যাপ্লিকেশানগুলি আক্রমণকারীদের দ্বারা শোষিত হতে পারে এবং বিশ্বস্ত বলে বিবেচিত হতে পারে৷ একটি API পরিষেবা সক্ষম করার জন্য সর্বদা আপনার API ডেটা স্কিমাটি শুধুমাত্র ন্যূনতম, প্রয়োজনীয় ডেটা প্রকাশ করার জন্য ডিজাইন করুন৷

- API বাস্তবায়নের দৃষ্টিকোণ। ক্লায়েন্ট অ্যাপ্লিকেশনে গোপনীয় ডেটার অসাবধানতাবশত এক্সপোজার রোধ করতে ডেটা ফিল্টারিং এবং স্কিমা বৈধতা প্রয়োগ করুন

Apigee পণ্যের দৃষ্টিকোণ থেকে, আমরা আপনার API-এর শক্তিশালী ডেটা ফিল্টারিং বাস্তবায়ন নিশ্চিত করার জন্য বেশ কিছু দরকারী বৈশিষ্ট্য প্রদান করি।

OpenAPI স্পেসিফিকেশন ফিল্টারিং নীতি

OASValidation ( OpenAPI স্পেসিফিকেশন ভ্যালিডেশন ) নীতি আপনাকে OpenAPI 3.0 স্পেসিফিকেশন (JSON বা YAML) এর বিরুদ্ধে একটি ইনকামিং অনুরোধ বা প্রতিক্রিয়া বার্তা যাচাই করতে সক্ষম করে। এই নীতি আপনাকে অনুমতি দেয়:

- একটি OpenAPI স্পেসিফিকেশন (OAS) তৈরি করে আপনার API ডিজাইন করুন

- Apigee এর সাথে আপনার ব্যাকএন্ড থেকে একটি API পণ্য নিরাপদে প্রকাশ করার জন্য প্রয়োজনীয় মধ্যস্থতা, নিরাপত্তা এবং ক্যাশিং যুক্তি প্রয়োগ করুন

- বেসপাথ , ক্রিয়া , অনুরোধ বার্তা নীতি , এবং পরামিতি সহ আপনার OAS স্পেকের মধ্যে সংজ্ঞায়িত ডেটা স্কিমার বিরুদ্ধে আগত অনুরোধগুলিকে যাচাই করুন

SOAP বার্তা যাচাইকরণ নীতি

SOAP বার্তা যাচাইকরণ নীতি আপনাকে XML-ভিত্তিক অনুরোধগুলিকে যাচাই করতে দেয়, হয় একটি XSD স্কিমার বিরুদ্ধে একটি XML বার্তা যাচাই করে, অথবা একটি WSDL সংজ্ঞার বিরুদ্ধে একটি SOAP বার্তা যাচাই করে৷ অতিরিক্তভাবে, আপনি JSON বা XML বার্তার পেলোড ভালভাবে তৈরি হয়েছে তা নিশ্চিত করতে আপনি বার্তা যাচাইকরণ নীতি ব্যবহার করতে পারেন, যার মধ্যে একটি XML বা JSON বার্তায় নিম্নলিখিতগুলি যাচাই করা অন্তর্ভুক্ত:

- একটি একক মূল উপাদান আছে

- বিষয়বস্তুতে কোন অবৈধ অক্ষর নেই

- বস্তু এবং ট্যাগ সঠিকভাবে নেস্ট করা হয়

- শুরু এবং শেষ ট্যাগ মিলে যায়

API7:2019 নিরাপত্তা ভুল কনফিগারেশন

হুমকির বর্ণনা

নিরাপত্তা ভুল কনফিগারেশন সাধারণত অনিরাপদ ডিফল্ট কনফিগারেশন, অসম্পূর্ণ বা অ্যাড-হক কনফিগারেশন, ওপেন ক্লাউড স্টোরেজ, ভুল কনফিগার করা HTTP হেডার, অপ্রয়োজনীয় HTTP পদ্ধতি, অনুমতিমূলক ক্রস-অরিজিন রিসোর্স শেয়ারিং (CORS), এবং সংবেদনশীল তথ্য সম্বলিত ভার্বোস ত্রুটি বার্তার ফলাফল। আক্রমণকারীরা প্রায়শই আনপ্যাচড ত্রুটি, সাধারণ এন্ডপয়েন্ট বা অরক্ষিত ফাইল এবং ডিরেক্টরি খুঁজে বের করার চেষ্টা করে যাতে তারা আক্রমণ করতে চায় সেই সিস্টেমের অননুমোদিত অ্যাক্সেস বা জ্ঞান অর্জন করতে। নিরাপত্তা ভুল কনফিগারেশন শুধুমাত্র সংবেদনশীল ব্যবহারকারীর ডেটাই প্রকাশ করতে পারে না, তবে সিস্টেমের বিশদগুলিও যা সম্পূর্ণ সার্ভারে আপস করতে পারে। এছাড়াও, নিরাপত্তা ভুল কনফিগারেশনের জন্য দুর্বলতার জন্য কিছু অন্যান্য ব্যবহারের ক্ষেত্রে অন্তর্ভুক্ত থাকতে পারে:

- TLS ভুল কনফিগার করা হয়েছে

- স্ট্যাক ট্রেস সহ ত্রুটি বার্তা

- আনপ্যাচড সিস্টেম

- উন্মুক্ত স্টোরেজ বা সার্ভার ম্যানেজমেন্ট প্যানেল

নিরাপত্তা মিসকনফিগারেশন সম্পর্কিত চ্যালেঞ্জগুলি মোকাবেলা এবং প্রশমিত করার জন্য সংস্থাগুলি বিভিন্ন পদক্ষেপ নিতে পারে যার মধ্যে রয়েছে:

- হার্ডনিং এবং প্যাচিং প্রসেস স্থাপন ও মানসম্মত করা

- API ইকোসিস্টেমের চারপাশে উন্নয়নশীল শাসন

- প্রশাসনিক অ্যাক্সেস সীমাবদ্ধ করা এবং অডিটিং এবং সতর্কতা সক্ষম করা

শেয়ার্ড ফ্লো এবং ফ্লো হুক

Apigee একটি শেয়ার্ড প্রবাহের ধারণাকে সমর্থন করে যা API বিকাশকারীদেরকে একটি পুনঃব্যবহারযোগ্য গোষ্ঠীতে নীতি এবং সংস্থানগুলিকে একত্রিত করতে দেয়। এক জায়গায় পুনঃব্যবহারযোগ্য কার্যকারিতা ক্যাপচার করে, একটি ভাগ করা প্রবাহ আপনাকে ধারাবাহিকতা নিশ্চিত করতে, বিকাশের সময়কে সংক্ষিপ্ত করতে এবং আরও সহজে কোড পরিচালনা করতে সহায়তা করে। আপনি পৃথক API প্রক্সিগুলির মধ্যে একটি শেয়ার্ড ফ্লো অন্তর্ভুক্ত করতে পারেন, অথবা আপনি এক ধাপ এগিয়ে যেতে পারেন এবং শেয়ার্ড ফ্লোগুলিকে ফ্লো হুকগুলিতে রাখতে পারেন যাতে শেয়ার্ড ফ্লো হিসাবে একই পরিবেশে স্থাপন করা প্রতিটি API প্রক্সির জন্য স্বয়ংক্রিয়ভাবে শেয়ার্ড ফ্লো লজিক চালানো হয়৷

API নিরাপত্তা প্রতিবেদন

যেহেতু সংস্থাগুলি একটি গভর্নেন্স ফ্রেমওয়ার্ক তৈরি করার চেষ্টা করে, Apigee API নিরাপত্তা রিপোর্টিং এর আশেপাশে ক্ষমতা প্রদান করে যা অপারেশন টিমগুলিকে দৃশ্যমানতার সাথে সহায়তা করে যাতে তাদের API-এর সুরক্ষা বৈশিষ্ট্যগুলির প্রয়োজন হয়:

- নিরাপত্তা নীতি এবং কনফিগারেশন প্রয়োজনীয়তা আনুগত্য নিশ্চিত করুন

- অভ্যন্তরীণ এবং বাহ্যিক অপব্যবহার থেকে সংবেদনশীল ডেটা রক্ষা করুন

- সক্রিয়ভাবে সনাক্তকরণ, নির্ণয়, এবং নিরাপত্তা ঘটনা সমাধান

Apigee নিরাপত্তা রিপোর্টিং নীতি এবং কনফিগারেশন প্রয়োজনীয়তা মেনে চলা নিশ্চিত করতে, অভ্যন্তরীণ এবং বাহ্যিক অপব্যবহার থেকে APIগুলিকে রক্ষা করতে এবং নিরাপত্তার ঘটনাগুলিকে দ্রুত সনাক্ত ও সমাধান করতে অপারেশন টিমের জন্য গভীর অন্তর্দৃষ্টি প্রদান করে৷

নিরাপত্তা প্রতিবেদনের মাধ্যমে, নিরাপত্তা অ্যাডমিনিস্ট্রেটররা দ্রুত বুঝতে পারে যে কীভাবে আপনার API প্রক্সিগুলি নিরাপত্তার জন্য কনফিগার করা হয়েছে, সেইসাথে রানটাইম অবস্থা যা প্রক্সি নিরাপত্তাকে প্রভাবিত করতে পারে। এই তথ্য ব্যবহার করে, আপনি প্রতিটি প্রক্সির জন্য যথাযথ স্তরের নিরাপত্তা নিশ্চিত করতে কনফিগারেশন সামঞ্জস্য করতে পারেন।

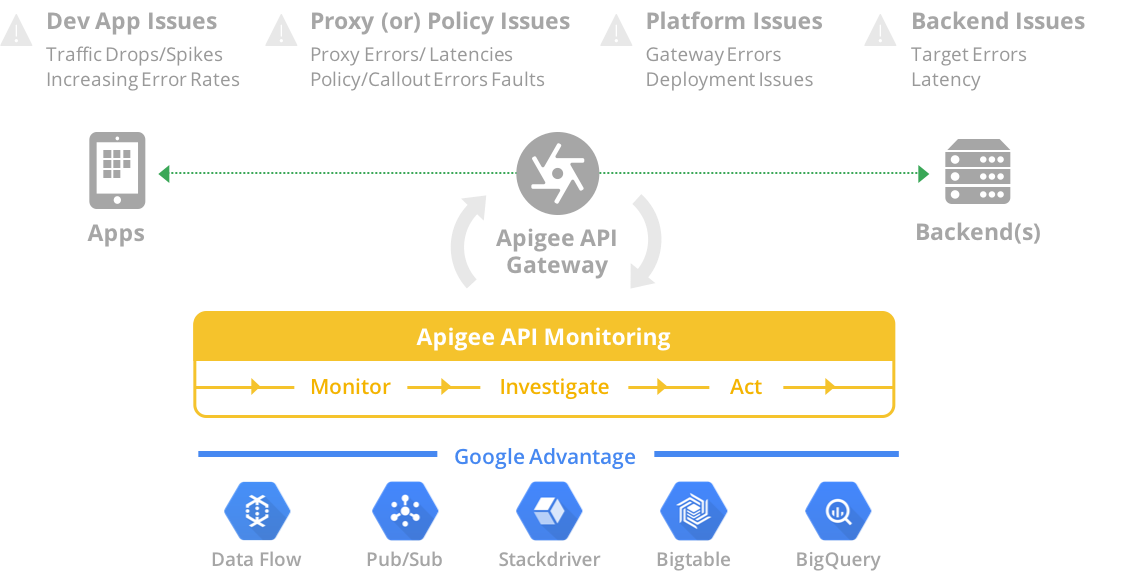

API মনিটরিং

Apigee একটি ব্যাপক API মনিটরিং প্ল্যাটফর্ম প্রদান করে যা নিরাপত্তা রিপোর্টিং ক্ষমতার পরিপূরক। API মনিটরিং সংস্থাগুলিকে সক্রিয়ভাবে API ট্র্যাফিক এবং কর্মক্ষমতা সমস্যা সনাক্ত করতে সক্ষম করে। এপিআই এপিআই পর্যবেক্ষণে এপিআই এপিআই মনিটরিং এপিআইয়ের কার্যকারিতা সম্পর্কে রিয়েল-টাইম প্রাসঙ্গিক অন্তর্দৃষ্টি সরবরাহ করার জন্য এপিআইজি এজের সাথে একত্রে কাজ করে, দ্রুত সমস্যাগুলি নির্ণয় করতে সহায়তা করে এবং ব্যবসায়ের ধারাবাহিকতার জন্য প্রতিকারমূলক ক্রিয়াকলাপকে সহায়তা করে।

চিত্র: এপিআইজিআই এপিআই মনিটরিং বিষয়গুলি নিরীক্ষণ, তদন্ত এবং কাজ করার জন্য বিস্তৃত সরঞ্জাম সরবরাহ করে। এটি গুগল ক্লাউড প্ল্যাটফর্ম থেকে ক্লাস বুদ্ধি বৈশিষ্ট্যগুলিতে সেরা উপকার করে।

অ্যাপিগি ইন্দ্রিয়

অ্যাপিগি ইন্দ্রিয় দূষিত ক্লায়েন্টদের আক্রমণ সহ অযাচিত অনুরোধ ট্র্যাফিক থেকে এপিআইদের রক্ষা করতে সহায়তা করে। অপিগি সেন্স এপিআই অনুরোধ ট্র্যাফিক বিশ্লেষণ করে, এমন নিদর্শনগুলি সনাক্ত করে যা অযাচিত অনুরোধগুলির প্রতিনিধিত্ব করতে পারে।

এই বিশ্লেষণটি ব্যবহার করে, সংস্থাগুলি অযাচিত অনুরোধগুলি করে ক্লায়েন্টদের সনাক্ত করতে পারে, তারপরে সেই অনুরোধগুলিকে অনুমতি, ব্লক বা পতাকাঙ্কিত করার জন্য পদক্ষেপ নিতে পারে। এপিগি ইন্দ্রিয়ের সাথে, এপিআইগুলিকে অনুরোধের নিদর্শনগুলি থেকে রক্ষা করা সম্ভব:

- স্বয়ংক্রিয় আচরণ যা মানুষের আচরণের সাথে মিশ্রিত হয়

- একই আইপি থেকে অবিরাম প্রচেষ্টা

- অস্বাভাবিক ত্রুটির হার

- সন্দেহজনক ক্লায়েন্ট অনুরোধ

- ডেটা ক্রলিং

- কী ফসল কাটা

- ক্রিয়াকলাপ ফেটে

- ভৌগলিক নিদর্শন

API8:2019 ইনজেকশন

হুমকির বিবরণ

এসকিউএল, নোএসকিউএল, এক্সএমএল পার্সারস, ওআরএম, এলডিএপি, ওএস কমান্ডস এবং জাভাস্ক্রিপ্টের মতো ডেটাগুলির অবিশ্বস্ত ইনজেকশন এপিআই অনুরোধগুলিতে অনিচ্ছাকৃত কমান্ড বা অননুমোদিত ডেটা অ্যাক্সেস কার্যকর করতে পারে। আক্রমণকারীরা এপিআইকে যে কোনও ইনজেকশন ভেক্টর যেমন সরাসরি ইনপুট, প্যারামিটার, ইন্টিগ্রেটেড পরিষেবাদি ইত্যাদির মাধ্যমে দূষিত ডেটা দিয়ে খাওয়াবে, এটি কোনও দোভাষীর কাছে প্রেরণের প্রত্যাশা করে। দুর্বলতা স্ক্যানার এবং ফাজার ব্যবহার করে উত্স কোডটি পর্যালোচনা করার সময় আক্রমণকারীরা সহজেই এই ত্রুটিগুলি আবিষ্কার করতে পারে। একটি সফল ইনজেকশন গোপনীয়তা এবং ডেটা হ্রাসকে প্রভাবিত করে তথ্য প্রকাশের দিকে পরিচালিত করতে পারে বা কিছু ক্ষেত্রে এটি ডসও হতে পারে।

ইনজেকশন ত্রুটি/আক্রমণগুলি হ্রাস করার জন্য সেরা অনুশীলনগুলির মধ্যে স্কিমাস, প্রকার, স্ট্রিং নিদর্শন, ইনপুট বৈধতা সম্পাদন করা, চেকগুলি সীমাবদ্ধ করা এবং রানটাইমে তাদের প্রয়োগ করার মতো ইনপুট ডেটা কঠোরভাবে সংজ্ঞায়িত করা অন্তর্ভুক্ত। এপিজি প্ল্যাটফর্মটি প্রতিটি ইনপুট প্যারামিটারের জন্য বৈধ মানগুলি অনুমতি দেওয়ার জন্য ফিল্টারগুলি ব্যবহার করে আগত ডেটা বৈধ করার অনুমতি দেয়।

পে -লোড কাঠামোটি একটি গ্রহণযোগ্য সীমার মধ্যে পড়ে যায় তা নিশ্চিত করার জন্য এপিগি এজ, আগত এপিআই অনুরোধগুলির জন্য সার্ভার হিসাবে কাজ করে, এটি একটি সীমা চেক হিসাবেও পরিচিত। আপনি একটি এপিআই প্রক্সি কনফিগার করতে পারেন যাতে ইনপুট বৈধতা রুটিন ঝুঁকিপূর্ণ চরিত্রের ক্রমগুলি অপসারণ করতে এবং সেগুলিকে নিরাপদ মানগুলির সাথে প্রতিস্থাপন করতে ইনপুটকে রূপান্তর করে।

নিয়মিত অভিব্যক্তি সুরক্ষা নীতি

রেগুলার এক্সপ্রেশনপ্রোটেকশন নীতিটি একটি বার্তা থেকে তথ্য বের করে (উদাহরণস্বরূপ, ইউআরআই পাথ, ক্যোয়ারী প্যারাম, শিরোনাম, ফর্ম প্যারাম, ভেরিয়েবল, এক্সএমএল পে -লোড, বা জেএসএন পে -লোড) এবং পূর্বনির্ধারিত নিয়মিত অভিব্যক্তির বিরুদ্ধে সেই সামগ্রীটি মূল্যায়ন করে। যদি কোনও নির্দিষ্ট নিয়মিত অভিব্যক্তিগুলি সত্যকে মূল্যায়ন করে তবে বার্তাটি হুমকি হিসাবে বিবেচিত হয় এবং প্রত্যাখ্যান করা হয়। একটি নিয়মিত অভিব্যক্তি, বা সংক্ষেপে রেজেক্স, স্ট্রিংগুলির একটি সেট যা একটি স্ট্রিংয়ে একটি প্যাটার্ন নির্দিষ্ট করে। নিয়মিত প্রকাশগুলি নিদর্শনগুলির জন্য প্রোগ্রামগতভাবে মূল্যায়ন করতে সামগ্রী সক্ষম করে। নিয়মিত অভিব্যক্তিগুলি ব্যবহার করা যেতে পারে, উদাহরণস্বরূপ, কোনও ইমেল ঠিকানাটি সঠিকভাবে কাঠামোগত হয়েছে তা নিশ্চিত করার জন্য।

নিয়ন্ত্রণের সর্বাধিক সাধারণ ব্যবহার হ'ল দূষিত সামগ্রীর জন্য জেএসএন এবং এক্সএমএল পে -লোডগুলির মূল্যায়ন।

কোনও নিয়মিত অভিব্যক্তি সমস্ত সামগ্রী-ভিত্তিক আক্রমণগুলি দূর করতে পারে না এবং প্রতিরক্ষা-গভীরতা সক্ষম করতে একাধিক প্রক্রিয়া একত্রিত করা উচিত। এই বিভাগটি সামগ্রীতে অ্যাক্সেস প্রতিরোধের জন্য কিছু প্রস্তাবিত নিদর্শন বর্ণনা করে।

অ্যাপিগি প্ল্যাটফর্মের সাথে উপলভ্য ইনপুটটি বৈধ করার জন্য আরও বেশ কয়েকটি পন্থা রয়েছে:

- JSONTREATPROTECTION নীতি হুমকির জন্য JSON পে -লোড পরীক্ষা করে

- এক্সএমএলথ্রেটপ্রোটেকশন নীতি হুমকির জন্য এক্সএমএল পে -লোড পরীক্ষা করে

- জাভাস্ক্রিপ্ট ব্যবহার করে প্যারামিটার বৈধতা করা যেতে পারে

- জাভাস্ক্রিপ্ট ব্যবহার করে শিরোনাম বৈধতা করা যেতে পারে

সামগ্রীর প্রকারগুলি বৈধ করুন

বিষয়বস্তুর ধরন একটি ফাইলের বিষয়বস্তুকে বোঝায় যা HTTP-এর মাধ্যমে স্থানান্তরিত হয় এবং একটি দুই-অংশের কাঠামো অনুযায়ী শ্রেণীবদ্ধ করা হয়। এপিগি নীচে বর্ণিত শর্তসাপেক্ষ যুক্তি ব্যবহার করে অনুরোধ এবং প্রতিক্রিয়ার জন্য সামগ্রীর প্রকারগুলি বৈধ করার পরামর্শ দেয়।

- অনুরোধ - কন্টেন্ট -টাইপ পরীক্ষা করতে প্রক্সি প্রবাহে শর্তসাপেক্ষ যুক্তি ব্যবহার করুন। একটি কাস্টম ত্রুটি বার্তা ফেরত দিতে AssignMessage বা rasfault নীতিগুলি ব্যবহার করুন।

- প্রতিক্রিয়া - কন্টেন্ট -টাইপ যাচাই করতে প্রক্সি প্রবাহে শর্তসাপেক্ষ যুক্তি ব্যবহার করুন। একটি কন্টেন্ট-টাইপ শিরোনাম সেট করতে অ্যাসাইনমেসেজ নীতিটি ব্যবহার করুন, বা কাস্টম ত্রুটি বার্তা ফেরত দিতে একটি অ্যাসাইনমেসেজ বা রিসফল্ট নীতি ব্যবহার করুন।

এপিআই সুরক্ষা প্রতিবেদন

সংস্থাগুলি যেমন একটি প্রশাসনের কাঠামো বিকাশের জন্য প্রচেষ্টা করে, এপিআইজি এপিআই সুরক্ষা প্রতিবেদনের চারপাশে ক্ষমতা সরবরাহ করে, যা অপারেশন দলগুলিকে এপিআইগুলির সুরক্ষার বৈশিষ্ট্যগুলির দৃশ্যমানতা সরবরাহ করে অপারেশন দলগুলি সরবরাহ করে তাদের এপিআই সুরক্ষিত করার জন্য প্রয়োজনীয় দৃশ্যমানতা সহায়তা করে এবং দেয়:

- সুরক্ষা নীতি এবং কনফিগারেশন প্রয়োজনীয়তার সাথে আনুগত্য নিশ্চিত করুন।

- অভ্যন্তরীণ এবং বাহ্যিক অপব্যবহার থেকে সংবেদনশীল ডেটা রক্ষা করা।

- সক্রিয়ভাবে সুরক্ষা ঘটনাগুলি সনাক্তকরণ, নির্ণয় এবং সমাধান করা।

এপিআই 9: 2019 অনুপযুক্ত সম্পদ পরিচালনা

হুমকির বর্ণনা

অপর্যাপ্ত পরিবেশ ব্যবস্থাপনা এবং পরিবেশ বিভাজন আক্রমণকারীদের আন্ডার-সিকিউরিড এপিআই এন্ডপয়েন্টগুলি অ্যাক্সেস করতে দেয়। প্রশাসনের সুরক্ষার অভাবও অবনমিত সংস্থানগুলির অপ্রয়োজনীয় এক্সপোজার সৃষ্টি করে।

এই হুমকির সম্পূর্ণ এপিআই জীবনচক্র পরিচালনা করার জন্য অ্যাপিগির পরিপক্ক ক্ষমতাগুলি উপকারের মাধ্যমে আপনাকে একটি বিস্তৃত প্রশাসনের মডেল তৈরি করতে দেয় যা দলগুলির মধ্যে সহযোগিতা সক্ষম করে এবং একই সাথে সুরক্ষা স্টেকহোল্ডার এবং এপিআই বিকাশকারীদের মধ্যে দায়িত্বের বিচ্ছেদ প্রয়োগ করে। সীমানা এবং নিয়ন্ত্রণগুলি ব্যবহার করে কনফিগার করা এবং রক্ষণাবেক্ষণ করা যেতে পারে:

সংস্থাগুলি, পরিবেশ এবং সংশোধনী : ভার্চুয়াল এবং শারীরিক রক্ষণাবেক্ষণ যা রানটাইম প্রসঙ্গের মাধ্যমে বিচ্ছিন্নতা এবং সুরক্ষিত প্রচার প্রক্রিয়া গ্যারান্টি দেয়।

ভূমিকা ভিত্তিক অ্যাক্সেস নিয়ন্ত্রণ : আপনার এপিআই দলগুলির কেবলমাত্র প্রয়োজনীয় ব্যক্তিদের কনফিগারেশন পরিবর্তনগুলি এবং প্রচার প্রক্রিয়া পরিচালনা করার অনুমতি থাকবে।

এপিআই ডকুমেন্টেশনের জন্য শ্রোতা পরিচালনা : একবার বিকাশকারী পোর্টালে একটি এপিআই প্রকাশিত হয়ে গেলে আপনি লক্ষ্য শ্রোতাদের পরিচালনা করে ডকুমেন্টেশনের দৃশ্যমানতা সীমাবদ্ধ করতে পারেন।

ফ্লো হুকস : আপনি গ্লোবাল নীতি এবং নিদর্শনগুলি প্রয়োগ করতে পারেন যা এপিআই বিকাশকারীদের দ্বারা সংশোধন করা যায় না এমন সুবিধাযুক্ত রক্ষাকারী হিসাবে পরিচালিত হতে পারে।

সুরক্ষা প্রতিবেদন : সুরক্ষা স্টেকহোল্ডারদের প্রকাশিত এপিআই এবং তাদের সমর্থনকারী কনফিগারেশনের দৃশ্যমানতা শেষ করতে হবে। বৈশ্বিক সুরক্ষা নীতিগুলির আনুগত্য প্রতিটি প্রকাশিত এপিআই শেষ পয়েন্টের জন্য ঝুঁকি প্রোফাইলের ভিত্তিতে নিরীক্ষণ ও মূল্যায়ন করা যেতে পারে।

সংস্থা এবং পরিবেশ

কনফিগারেশন শিল্পকর্ম, ব্যবহারকারী এবং অ্যাপিগির বৈশিষ্ট্যগুলি নির্দিষ্ট সংস্থা এবং/অথবা পরিবেশে স্কোপ করা যেতে পারে। এর অর্থ হ'ল প্ল্যাটফর্মটিতে প্রাক-বিল্ট রক্ষণাবেক্ষণ রয়েছে যা এপিআই এবং তাদের সমর্থনকারী কনফিগারেশনের চারপাশে স্থাপন করা যেতে পারে।

সংস্থাগুলি : একটি সংস্থা অ্যাপিগির শীর্ষ স্তরের ভাড়াটে। এটি আপনাকে ট্র্যাফিক, কনফিগারেশন এবং ব্যবহারকারীদের জন্য সম্পূর্ণ বিভাজন করতে সক্ষম করে। প্রশাসনের সেরা অনুশীলন হিসাবে আপনার পৃথক উত্পাদন এবং অ-উত্পাদন সংস্থাগুলি বিবেচনা করা উচিত। এই অনুশীলনটি কার্যকরভাবে উত্পাদন ডেটা, ব্যবহারকারী এবং কম পরিবেশের সাথে ট্র্যাফিক মিশ্রণ এড়ায়।

পরিবেশ : অ্যাপিগিতে এপিআইগুলি একাধিক স্থাপনার রাজ্যের মাধ্যমে প্রচার করা যেতে পারে; প্রতিটি রাজ্য একটি কার্যকরকরণের প্রসঙ্গে যুক্ত। প্রচার প্রক্রিয়া চলাকালীন পরিবেশের প্রসঙ্গটি বহন করা হয় না, সুতরাং অরণহীন ব্যবহারকারীদের সংবেদনশীল কনফিগারেশন প্রকাশ করা এড়ানো।

সংশোধনী : সংশোধনীগুলি এপিআই এবং স্বতন্ত্র বৈশিষ্ট্যগুলিকে পরিবেশের মাধ্যমে নির্বিঘ্নে প্রচার করার অনুমতি দেয়।

ভূমিকা ভিত্তিক অ্যাক্সেস নিয়ন্ত্রণ

এপিআই 9 প্রশমিত করার জন্য সুরক্ষা স্টেকহোল্ডার এবং এপিআই বিকাশকারীদের মধ্যে শুল্কের সুস্পষ্ট সংজ্ঞা এবং পৃথকীকরণ থাকা জরুরী। এই দস্তাবেজে যেমন পূর্বে বলা হয়েছে, এপিগির নমনীয় ভূমিকা ভিত্তিক অ্যাক্সেস নিয়ন্ত্রণ ক্ষমতা রয়েছে যা আপনাকে কাস্টম ভূমিকাগুলিতে অনুমতি নির্ধারণের অনুমতি দেয়। এই নির্দিষ্ট হুমকির জন্য, ভূমিকা প্রতি সংস্থা, পরিবেশ বা আরও দানাদার কনফিগারেশন অনুমতিগুলির জন্য সীমিত সুযোগ -সুবিধাগুলি স্কোপ করা যেতে পারে। একটি পছন্দসই অনুশীলন হিসাবে, পরিবেশের মাধ্যমে এপিআইগুলির স্থাপনার অবস্থা পরিবর্তন করার জন্য সুবিধাগুলি সীমাবদ্ধ করার বিষয়টি বিবেচনা করুন এবং বিকাশকারীরা গ্লোবাল সিকিউরিটি লাইব্রেরিগুলি (ফ্লো হুকস) অ্যাক্সেস বা সংশোধন করতে অক্ষম তা নিশ্চিত করার জন্যও বিবেচনা করুন। এই সীমিত ভূমিকাগুলি বিশ্বব্যাপী সুরক্ষা নীতিগুলিতে অযৌক্তিক পরিবর্তনগুলি রোধ করবে যা উভয় উত্তরাধিকার এবং বর্তমান প্রকাশিত শেষ পয়েন্টগুলিতে বিস্তৃত কভারেজ রয়েছে।

এপিআই ডকুমেন্টেশনের জন্য শ্রোতা পরিচালনা

একটি বিকাশকারী পোর্টাল আপনার এপিআই কৌশলটির সাফল্যের জন্য একটি গুরুত্বপূর্ণ উপাদান; এটি আপনাকে হোস্ট/এন্ডপয়েন্টস, সংস্থান, অপারেশন, পে -লোড স্কিমাস এবং আরও অনেক কিছু সহ আপনার এপিআই সম্পর্কিত সমস্ত ডকুমেন্টেশনের একটি বিস্তৃত তালিকা রাখতে দেয়। অ্যাপিগিতে আপনি এপিআই পণ্য নির্মাণগুলি ব্যবহার করে আপনার এপিআইগুলিকে গ্রুপ করতে পারেন। এপিআই পণ্যগুলি একই ব্যবসা এবং সুরক্ষা প্রসঙ্গে (যেমন পরিষেবা পরিকল্পনা, ব্যবসায়িক ডোমেন, বিভাগ, সংস্থার শ্রেণিবিন্যাস ইত্যাদি) এর মধ্যে পড়ে এমন সংস্থান এবং অপারেশনগুলির বান্ডিল দ্বারা সংজ্ঞায়িত করা হয়।

অ্যাপিগির ইন্টিগ্রেটেড বিকাশকারী পোর্টালের সাহায্যে আপনি এপিআই পণ্যগুলি প্রকাশ করতে পারেন এবং লক্ষ্য শ্রোতাদের পরিচালনা করে প্রকাশিত সামগ্রীর দৃশ্যমানতা সীমাবদ্ধ করতে পারেন। এই ক্ষমতাটি একটি সামগ্রী বিভাজন কৌশলকে মেনে চলে যা ব্যবসায় এবং সুরক্ষা প্রয়োজনীয়তার সাথে একত্রিত হয়।

প্রবাহ হুক

এপিআইয়ের প্রচার ও প্রকাশের প্রক্রিয়াগুলিতে সর্বদা সুরক্ষা সম্মতি এবং শংসাপত্র প্রক্রিয়া অন্তর্ভুক্ত থাকতে হবে। কার্যকর হওয়ার জন্য, উপযুক্ত সরঞ্জামগুলি ব্যবহার করে এপিআই দলগুলি এমন রক্ষণাবেক্ষণ তৈরি করতে সক্ষম হওয়া উচিত যা দায়িত্বগুলি পৃথকীকরণের গ্যারান্টি দেয় এবং চটচটে রিলিজ চক্র বজায় রাখার সময়।

এপিগি আপনাকে প্রবাহ হুকের মাধ্যমে বৈশ্বিক নীতিগুলি প্রয়োগ করে সুরক্ষা প্রশাসনের দায়িত্বগুলি উন্নত করতে দেয়। এই বৈশ্বিক নীতিগুলি সুবিধাযুক্ত রক্ষাকারী হিসাবে পরিচালিত হতে পারে যা এপিআই বিকাশকারীদের দ্বারা সংশোধন করা যায় না, সুতরাং দায়িত্বগুলি পৃথকীকরণের গ্যারান্টি দেয় এবং ডিফল্ট সুরক্ষা প্রয়োগ করে তত্পরতা প্রচার করে এবং বর্ধিত করে, প্রদত্ত মৃত্যুদন্ড কার্যকর করার পরিবেশে মোতায়েন করা সমস্ত এপিআইয়ের সুরক্ষা সম্মতি প্রদান করে।

চিত্র: প্রিভিলেজড রক্ষণাবেক্ষণগুলি প্রবাহ হুক এবং ভাগ করা প্রবাহের মাধ্যমে অ্যাপিগিতে কনফিগার করা যেতে পারে। সুরক্ষা স্টেকহোল্ডাররা সুরক্ষা সম্পর্কিত বৈশ্বিক নীতিগুলি বজায় রাখার জন্য দায়বদ্ধ। এই বৈশিষ্ট্যগুলি দায়িত্বগুলি পৃথকীকরণের গ্যারান্টি দেয় এবং চতুর বিকাশের জীবনচক্র প্রচার করে।

নিরাপত্তা রিপোর্টিং

সুরক্ষা নিরীক্ষণগুলি আপনার সংস্থার ডেটা এবং ব্যবসায়ের উদ্দেশ্যগুলি সুরক্ষার উদ্দেশ্যে করা সুরক্ষা নীতিগুলি মূল্যায়ন ও পরীক্ষা করার জন্য। এপিআই হ'ল মানক সরকারী বা বেসরকারী ইন্টারফেস যা একটি বিস্তৃত এবং একই সাথে নিরীক্ষণযোগ্য সুরক্ষা প্রশাসনের মডেল দ্বারা সুরক্ষিত করা দরকার।

অ্যাপিগিতে আপনার কাছে বিশেষ সুরক্ষা প্রতিবেদনগুলিতে অ্যাক্সেস রয়েছে যা সংজ্ঞায়িত নীতিগুলির আনুগত্য নিশ্চিত করতে এবং আপনার সুরক্ষা দলগুলিকে ব্যাপক অন্তর্দৃষ্টিগুলির ভিত্তিতে পদক্ষেপ নিতে সক্ষম করতে সহায়তা করে:

রানটাইম ট্র্যাফিক : এপিআই ট্র্যাফিক অন্তর্দৃষ্টিগুলির জন্য একটি স্টপ ভিউ: টার্গেট সার্ভার, ভার্চুয়াল হোস্ট, টিএলএস কনফিগারেশন, পরিবেশে প্রতি ট্র্যাফিক পরিবর্তন এবং আরও অনেক কিছু।

কনফিগারেশন : এপিআই প্রক্সি কনফিগারেশনের জন্য অডিটিংয়ের ক্ষমতা যা এপিআই প্রক্সি স্তরে প্রয়োগ করা সমস্ত নীতিমালা এবং সংগঠন বা প্রক্সি স্তরে সংযুক্ত থাকা ভাগ করা প্রবাহের প্রয়োগকারী বর্ণালীকেও দৃশ্যমানতার সমাপ্তির সমাপ্তি সরবরাহ করে।

ব্যবহারকারীর ক্রিয়াকলাপ : প্ল্যাটফর্ম ব্যবহারকারীদের দ্বারা সম্পাদিত সংবেদনশীল ক্রিয়াকলাপগুলি ট্র্যাক করুন। সন্দেহজনক ক্রিয়াকলাপটি ড্রিল করে সন্দেহজনক ক্রিয়াকলাপ বিশ্লেষণ করুন।

এপিআই 10: 2019 অপর্যাপ্ত লগিং এবং মনিটরিং

হুমকির বর্ণনা

অপর্যাপ্ত লগিং, মনিটরিং এবং সতর্কতাগুলি আক্রমণগুলিকে সনাক্ত করতে দেয় এবং তাই আপনার ব্যবসায়ের উপর প্রভাব ফেলে এমন সমালোচনামূলক ইভেন্টগুলির উপর অন্তর্দৃষ্টি অর্জনের জন্য একটি কৌশল প্রয়োজন।

এপিআইগুলির জন্য ইভেন্ট এবং লগিং পরিচালনার কৌশলগুলি নিম্নলিখিত সেরা অনুশীলনগুলি বিবেচনা করা উচিত:

- লগস ম্যানেজমেন্ট নীতি : লগগুলি ভার্বোসিটি, লগ স্তরগুলি, লগ অখণ্ডতা, কেন্দ্রীভূত সংগ্রহস্থল এবং আরও অনেক কিছু মানক এবং নিয়ন্ত্রণ করতে নিয়ম নথি এবং প্রয়োগ করুন

- ইভেন্ট ম্যানেজমেন্ট নীতি : গ্যারান্টি দিন যে প্রতিটি ইভেন্ট তার উত্সের জন্য সনাক্ত করা উচিত। এছাড়াও, ইভেন্টগুলি সমালোচনা এবং ব্যবসায়ের প্রভাব দ্বারা শ্রেণিবদ্ধ করা উচিত

- প্রতিবেদন এবং নিরীক্ষণ : সুরক্ষা এবং অপারেশন স্টেকহোল্ডারদের রিয়েল টাইমে লগ এবং ইভেন্টগুলিতে অ্যাক্সেস এবং প্রতিক্রিয়া জানাতে সক্ষম হওয়া উচিত। অতিরিক্তভাবে, ru Historical তিহাসিক তথ্যের উপর ভিত্তি করে সনাক্তকরণের ধরণগুলি সামঞ্জস্য করতে স্টেকহোল্ডারদের দ্বারা শক্তিবৃদ্ধি চক্রগুলি সম্পাদন করা যেতে পারে

অ্যাপিগি একটি বিস্তৃত ইভেন্ট এবং লগিং পরিচালনার কৌশল তৈরি করার জন্য প্রয়োজনীয় সরঞ্জাম সরবরাহ করে। এই সরঞ্জামগুলির মধ্যে রয়েছে:

বার্তা লগিং নীতি : আপনার এপিআই ট্র্যাফিক থেকে ট্র্যাফিক ডেটা বা মেটাডেটার উপর ভিত্তি করে লগ স্ট্রিমগুলি তৈরি করুন। শর্তসাপেক্ষ যুক্তি এবং বার্তা টেম্পলেটগুলি উপকারের মাধ্যমে আপনার স্ট্রিম ভার্বোসিটি সিদ্ধান্ত নেওয়ার নমনীয়তা রয়েছে।

গুগলের ক্লাউড অপারেশন স্যুট : গুগল থেকে অত্যন্ত স্কেলযোগ্য পর্যবেক্ষণ এবং লগিং সরঞ্জামগুলিতে বক্স ইন্টিগ্রেশনের বাইরে বেরোনোরেজ।

পরিষেবা কলআউট নীতি : লগ স্ট্রিমগুলির জন্য সমর্থন যুক্ত করে যা ইভেন্টগুলি প্রেরণের জন্য এইচটিটিপি এন্ডপয়েন্টগুলি প্রয়োজন।

বিশ্লেষণ : বাক্স এবং/অথবা কাস্টমাইজড রিপোর্টের বাইরে historical তিহাসিক ট্র্যাফিক মেটাডেটা অ্যাক্সেস এবং বিশ্লেষণ করুন। ট্রেন্ডগুলির উপর ভিত্তি করে সতর্কতাগুলি তৈরি করুন এবং পরিচালনা করুন এবং ট্র্যাফিকের অসঙ্গতিগুলি বুঝতে পারেন।

এপিআই মনিটরিং : পূর্বে বর্ণিত হিসাবে, এই সরঞ্জামটি সতর্কতার ক্ষমতা সরবরাহ করে যা সমালোচনামূলক ইভেন্টগুলির ভিত্তিতে ট্রিগার করা যেতে পারে। ট্র্যাফিক লগগুলি আরও বিশ্লেষণ করা এবং এর উপর অভিনয় করা যেতে পারে।