Przeglądasz dokumentację Apigee Edge.

Przejdź do

Dokumentacja Apigee X. informacje.

Ten dokument wyjaśnia, jak skonfigurować zestawy szyfrów na hostach wirtualnych i routerach w Apigee Edge.

Zestaw szyfrów to zbiór algorytmów, które pomagają zabezpieczyć połączenie sieciowe korzystające z protokołu TLS. Klient i serwer muszą uzgodnić konkretny zestaw szyfrów, który będzie używany przy wymianie wiadomości. Jeśli klient i serwer nie zgadzają się co do zestawu szyfrów, jeśli tego typu żądania kończą się niepowodzeniem uzgadniania połączenia TLS.

W Apigee zestawy szyfrów muszą być wspólnie uzgadniane między aplikacjami klienckimi a Routery.

Zestaw szyfrów w Apigee Edge warto zmodyfikować z tych powodów:

- Aby uniknąć niezgodności zestawów szyfrów między aplikacjami klienckimi a routerami Apigee

- Aby używać bezpieczniejszych mechanizmów szyfrowania do usuwania luk w zabezpieczeniach lub zwiększania bezpieczeństwa

Zestawy szyfrów można skonfigurować na hostach wirtualnych lub routerach Apigee. Notatka że Apigee akceptuje zestawy szyfrów tylko w formacie ciągów szyfrów OpenSSL na stronie hosta wirtualnego i routera. Strona podręcznika szyfrów OpenSSL udostępnia zestawy szyfrów SSL lub TLS ze specyfikacji i ich odpowiedników w OpenSSL.

Na przykład:

Jeśli chcesz skonfigurować TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 szyfrowanie

na hoście wirtualnym lub w routerze Apigee, musisz zidentyfikować

odpowiedni ciąg szyfrowania OpenSSL z

Strona podręcznika szyfrowania OpenSSL.

Ciąg mechanizmu szyfrowania OpenSSL dla zestawu szyfrów TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

to ECDHE-RSA-AES128-GCM-SHA256. Dlatego musisz użyć ciągu szyfrowania OpenSSL

ECDHE-RSA-AES128-GCM-SHA256 podczas konfigurowania zestawu szyfrów na hoście wirtualnym

lub w routerze Apigee.

Zanim zaczniesz

- Więcej informacji o ciągach szyfrów OpenSSL dla różnych zestawów szyfrów znajdziesz w artykule Strona podręcznika szyfrowania OpenSSL.

- Jeśli nie znasz właściwości hosta wirtualnego, zapoznaj się z artykułem Informacje o właściwościach hosta wirtualnego

- Jeśli nie wiesz, jak skonfigurować właściwości Edge w Private Cloud, przeczytaj Jak skonfigurować Edge

Konfigurowanie zestawów szyfrów na hostach wirtualnych

Ta sekcja wyjaśnia, jak skonfigurować zestawy szyfrów na hostach wirtualnych powiązanych z organizacją i środowiskiem. Zestawy szyfrów można skonfigurować na hoście wirtualnym za pomocą właściwości ssl_ciphers, która reprezentuje listę zestawów szyfrów obsługiwanych przez hosta wirtualnego.

Listę mechanizmów szyfrów znajdziesz w sekcji Obsługiwane zestawy szyfrów. obsługiwane przez Apigee.

Możesz skonfigurować hosta wirtualnego, korzystając z jednej z tych metod:

- Korzystanie z interfejsu Edge

- Używanie interfejsu Edge API

Korzystanie z interfejsu Edge

Aby skonfigurować hosta wirtualnego za pomocą interfejsu Edge:

- Zaloguj się w interfejsie Edge.

- Wybierz kolejno Administracja > Hosty wirtualne.

- Wybierz konkretne środowisko, w którym chcesz wprowadzić tę zmianę.

- Wybierz konkretnego hosta wirtualnego, dla którego chcesz skonfigurować zestawy szyfrów.

-

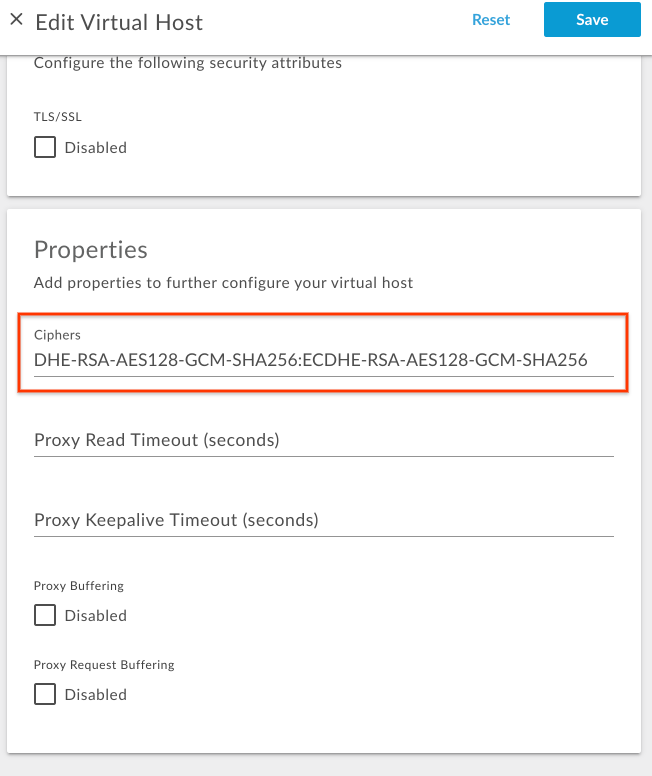

W sekcji Właściwości zaktualizuj wartość szyfry, wpisując rozdzielaną dwukropkiem listę ciągów szyfrów OpenSSL.

Na przykład: jeśli chcesz zezwolić tylko na zestawy szyfrów,

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256iTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256, a następnie ustal odpowiednią wartość Ciągi szyfrowania OpenSSL z tagu Strona podręcznika szyfrów OpenSSL zgodnie z poniższą tabelą:Pakiet szyfrów Ciąg szyfru OpenSSL TLS_DHE_RSA_WITH_AES_128_GCM_SHA256DHE-RSA-AES128-GCM-SHA256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256ECDHE-RSA-AES128-GCM-SHA256Dodaj ciąg szyfrowania OpenSSL z rozdzielaniem dwukropka, jak pokazano na tym rysunku:

- Zapisz zmianę.

Korzystanie z Edge API

Aby skonfigurować zestawy szyfrów na hoście wirtualnym za pomocą interfejsu Edge API, wykonaj te czynności:

- Pobierz bieżącą konfigurację hosta wirtualnego za pomocą

Pobierz interfejs API hosta wirtualnego, jak pokazano poniżej:

Użytkownik Public Cloud:

curl -v -X GET https://api.enterprise.apigee.com/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username}Użytkownik Private Cloud:

curl -v -X GET http://{management_server_IP}:8080/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username}{ "hostAliases": [ "api.myCompany,com" ], "interfaces": [], "listenOptions": [], "name": "secure", "port": "443", "retryOptions": [], "sSLInfo": { "ciphers": [], "clientAuthEnabled": "false", "enabled": "true", "ignoreValidationErrors": false, "keyAlias": "myCompanyKeyAlias", "keyStore": "ref://myCompanyKeystoreref", "protocols": [] }, "useBuiltInFreeTrialCert": false } -

Dodaj usługę

ssl_ciphersdo istniejącej konfiguracji hosta wirtualnego Ładunek JSON w ramach obiektupropertiesz odpowiednimi ciągami szyfrowania OpenSSL.Na przykład: jeśli chcesz zezwolić tylko na zestawy szyfrów,

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256iTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256, a następnie ustal odpowiednią wartość Ciągi szyfrowania OpenSSL z tagu Strona podręcznika szyfrów OpenSSL zgodnie z poniższą tabelą:Pakiet szyfrów Ciąg szyfru OpenSSL TLS_DHE_RSA_WITH_AES_128_GCM_SHA256DHE-RSA-AES128-GCM-SHA256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256ECDHE-RSA-AES128-GCM-SHA256Dodaj ten blok kodu

properties:Przykładowa zaktualizowana konfiguracja hosta wirtualnego:

{ "hostAliases": [ "api.myCompany,com", ], "interfaces": [], "listenOptions": [], "name": "secure", "port": "443", "retryOptions": [], "properties": { "property": [ { "name": "ssl_ciphers", "value": "DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256" } ] }, "sSLInfo": { "ciphers": [], "clientAuthEnabled": "false", "enabled": "true", "ignoreValidationErrors": false, "keyAlias": "myCompanyKeyAlias", "keyStore": "ref://myCompanyKeystoreref", "protocols": [] }, "useBuiltInFreeTrialCert": false } -

Zapisz zaktualizowaną konfigurację hosta wirtualnego w pliku. Przykład:

virtualhost-payload.json -

Wprowadź zmianę w konfiguracji

virtualhostza pomocą Zaktualizuj interfejs API hosta wirtualnego w ten sposób:Użytkownik Public Cloud:

curl -v -X POST Content-Type: application/json https://api.enterprise.apigee.com/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -d @virtualhost-payload.json -u {username}

Użytkownik Private Cloud:

curl -v -X POST Content-Type: application/json http://{management_server_IP}:8080/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -d @virtualhost-payload.json -u {username}

Obsługiwane zestawy szyfrów

Apigee obsługuje te zestawy szyfrów:

ECDHE-RSA-AES256-GCM-SHA384 ECDHE-RSA-AES256-SHA384 ECDHE-RSA-AES256-SHA DHE-RSA-AES256-GCM-SHA384 DHE-RSA-AES256-SHA256 DHE-RSA-AES256-SHA DHE-RSA-CAMELLIA256-SHA AES256-GCM-SHA384 AES256-SHA256 AES256-SHA CAMELLIA256-SHA ECDHE-RSA-AES128-GCM-SHA256 ECDHE-RSA-AES128-SHA256 ECDHE-RSA-AES128-SHA DHE-RSA-AES128-GCM-SHA256 DHE-RSA-AES128-SHA256 DHE-RSA-AES128-SHA DHE-RSA-CAMELLIA128-SHA AES128-GCM-SHA256 AES128-SHA256 AES128-SHA CAMELLIA128-SHA

Weryfikowanie zestawów szyfrów na hostach wirtualnych

Z tej sekcji dowiesz się, jak sprawdzić, czy zestawy szyfrów zostały prawidłowo zastosowane zmodyfikowane na hoście wirtualnym za pomocą interfejsu Edge API.

- Wykonaj

Pobierz interfejs API hosta wirtualnego, aby uzyskać konfigurację

virtualhost, jak pokazano poniżej:Użytkownik Public Cloud:

curl -v -X GET https://api.enterprise.apigee.com/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username}Użytkownik Private Cloud:

curl -v -X GET http://{management_server_IP}:8080/v1/organizations/{organization-name}/environments/{environment-name}/virtualhosts/{virtualhost-name} -u {username} -

Sprawdź, czy właściwość

ssl_cipherszostała ustawiona na nową wartość.Przykładowa zaktualizowana konfiguracja hosta wirtualnego:

{ "hostAliases": [ "api.myCompany,com", ], "interfaces": [], "listenOptions": [], "name": "secure", "port": "443", "retryOptions": [], "properties": { "property": [ { "name": "ssl_ciphers", "value": "DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256" } ] }, "sSLInfo": { "ciphers": [], "clientAuthEnabled": "false", "enabled": "true", "ignoreValidationErrors": false, "keyAlias": "myCompanyKeyAlias", "keyStore": "ref://myCompanyKeystoreref", "protocols": [] }, "useBuiltInFreeTrialCert": false }W przykładzie powyżej zwróć uwagę, że atrybut

ssl_cipherszostał ustawiony z nową wartością. -

Jeśli nadal widzisz starą wartość parametru

ssl_ciphers, sprawdź, czy po wykonaniu wszystkich kroków opisanych w Prawidłowo skonfiguruj zestawy szyfrów na hostach wirtualnych. Jeśli pominiesz jakiś krok, powtórz je poprawnie. - Jeśli nadal nie możesz zaktualizować ani dodać zestawów szyfrów do hosta wirtualnego, skontaktuj się z Obsługa Apigee Edge

Konfigurowanie zestawów szyfrów w routerach

W tej sekcji opisaliśmy, jak skonfigurować zestawy szyfrów na routerach. Zestawy szyfrów mogą być

skonfigurowane za pomocą właściwości Router

conf_load_balancing_load.balancing.driver.server.ssl.ciphers, która reprezentuje

rozdzielane dwukropkiem akceptowane zestawy szyfrów.

Aby skonfigurować zestawy szyfrów na routerach, wykonaj te czynności:

-

Na urządzeniu routera otwórz poniższy plik w edytorze. Jeśli jeszcze nie istnieje, a potem go utworzyć.

/opt/apigee/customer/application/router.properties

Aby na przykład otworzyć plik w usłudze

vi, wpisz:vi /opt/apigee/customer/application/router.properties

-

Dodaj do pliku

propertieswiersz w poniższym formacie, zastępując wartość w polu colon_separated_cipher_suites:conf_load_balancing_load.balancing.driver.server.ssl.ciphers=colon_separated_cipher_suites

Na przykład: jeśli chcesz zezwolić tylko na zestawy szyfrów,

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256iTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256, a następnie ustal odpowiednią wartość Ciągi szyfrowania OpenSSL z tagu Strona podręcznika szyfrów OpenSSL zgodnie z poniższą tabelą:Pakiet szyfrów Ciąg szyfru OpenSSL TLS_DHE_RSA_WITH_AES_128_GCM_SHA256DHE-RSA-AES128-GCM-SHA256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256ECDHE-RSA-AES128-GCM-SHA256Następnie dodaj ten wiersz:

conf_load_balancing_load.balancing.driver.server.ssl.ciphers=DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256

- Zapisz zmiany.

-

Upewnij się, że plik właściwości należy do użytkownika

apigee, jak pokazano poniżej:chown apigee:apigee /opt/apigee/customer/application/router.properties

-

Ponownie uruchom router, jak pokazano poniżej:

/opt/apigee/apigee-service/bin/apigee-service edge-router restart

- Jeśli masz więcej niż jeden router, powtórz powyższe kroki na wszystkich z nich.

Weryfikuję zestaw szyfrów na routerach

W tej sekcji wyjaśniamy, jak sprawdzić, czy zestawy szyfrów zostały zmodyfikowane w routerach.

-

W routerze wyszukaj właściwość

conf_load_balancing_load.balancing.driver.server.ssl.cipherskorzysta z Apigee narzędzia wyszukiwania z folderu/opt/apigeei sprawdź, czy zostało ustawione nową wartość w taki sposób:/opt/apigee/apigee-service/bin/apigee-service edge-router configure -search conf_load_balancing_load.balancing.driver.server.ssl.ciphers

-

Jeśli nowe zestawy szyfrów zostaną skonfigurowane na routerze, wyświetli się polecenie powyżej

nowych wartości.

Poniżej znajduje się przykładowy wynik z powyższego polecenia

search, gdy zestawy szyfrów zostały zaktualizowane do wersjiDHE-RSA-AES128-GCM-SHA256iECDHE-RSA-AES128-GCM-SHA256:Found key conf_load_balancing_load.balancing.driver.server.ssl.ciphers, with value, DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256, in /opt/apigee/customer//application/router.properties

Zwróć uwagę na to, że w przykładowych danych wyjściowych powyżej Ustawiono:

conf_load_balancing_load.balancing.driver.server.ssl.ciphersz nowymi wartościami zestawu szyfrów. Oznacza to, że zestaw szyfrów został prawidłowo zastosowany. zaktualizowany do ciągów szyfrowania OpenSSLDHE-RSA-AES128-GCM-SHA25iECDHE-RSA-AES128-GCM-SHA256w routerze. -

Jeśli nadal widzisz stare wartości zestawów szyfrów

conf_load_balancing_load.balancing.driver.server.ssl.ciphers, a następnie zweryfikuj że wykonano wszystkie kroki opisane w Prawidłowo skonfiguruj zestawy szyfrów na routerach. Jeśli pominiesz jakiś krok, powtórz je poprawnie. - Jeśli nadal nie możesz zmodyfikować zestawów szyfrów na routerach, skontaktuj się z Obsługa Apigee Edge