Private Cloud v4.19.01 版

SAML 規格定義了三個實體:

- 主體 (Edge UI 使用者)

- 服務供應商 (邊緣單一登入 (SSO))

- 識別資訊提供者 (傳回 SAML 宣告)

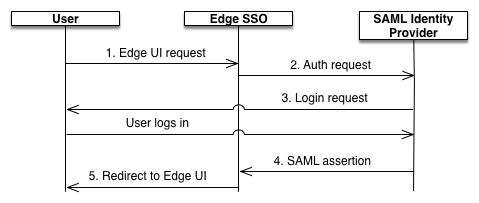

SAML 啟用後,主體 (Edge UI 使用者) 會要求存取服務供應商 (Edge SSO)。Edge SSO (做為 SAML 服務供應商) 會在要求後取得 並用該斷言建立 OAuth2 存取 Edge UI 所需的權杖然後,系統會將使用者重新導向至 Edge UI。

這項程序如下所示:

下圖:

- 使用者要求存取 Edge 的登入網址,嘗試存取 Edge UI

第一種是使用無代碼解決方案 AutoML

透過使用者介面建立機器學習模型例如:

https://edge_ui_IP_DNS:9000 - 系統會將未經驗證的要求重新導向至 SAML 識別資訊提供者。例如: 「https://idp.customer.com」。

- 如果客戶未登入識別資訊提供者,系統會提示客戶登入 。

- 使用者已通過 SAML 識別資訊提供者驗證。SAML 識別資訊提供者 產生 SAML 2.0 斷言並傳回至邊緣單一登入 (SSO)。

- Edge SSO 驗證斷言、從斷言中擷取使用者身分,

Edge UI 的 OAuth 2 驗證權杖,然後將使用者重新導向主要 UI

頁面:

https://edge_ui_IP_DNS:9000/platform/orgName

其中 orgName 是 Edge 機構的名稱。