Apigee Developer Services का पोर्टल (या पोर्टल), Apigee Edge के क्लाइंट के तौर पर काम करता है. इसका मतलब है कि पोर्टल काम करने के लिए किया जा सकता है. इसके बजाय, पोर्टल पर इस्तेमाल की गई ज़्यादातर जानकारी Edge पर सेव किया गया है. ज़रूरत पड़ने पर, पोर्टल Edge से जानकारी वापस पाने का अनुरोध करता है या एज को जानकारी भेजने के लिए.

पोर्टल हमेशा एक ही Edge संगठन से जुड़ा होता है. जब आप पोर्टल में, आप एक उपयोगकर्ता नाम और पासवर्ड संगठन में खाता होना चाहिए जिसका इस्तेमाल पोर्टल Edge से संपर्क करने के लिए करता है.

अगर आपने Edge की पुष्टि करने के लिए एसएएमएल या LDAP जैसा कोई बाहरी IDP चालू किया है, तो इसके बाद, पोर्टल को कॉन्फ़िगर करके वह पुष्टि करने की ज़रूरत नहीं है. बाहरी आईडीपी (IdP) का इस्तेमाल करने के लिए पोर्टल को कॉन्फ़िगर करना Edge संगठन में अपने-आप एक नया मशीन उपयोगकर्ता खाता बना देता है जिसे पोर्टल ने का इस्तेमाल Edge से करने के लिए करता है. मशीन उपयोगकर्ताओं के बारे में ज़्यादा जानकारी के लिए, इसे देखें बाहरी आईडीपी (IdP) के लिए अपने-आप टास्क पूरे होने की सुविधा.

पोर्टल के लिए बाहरी आईडीपी (IdP) की सहायता के लिए यह ज़रूरी है कि आपने पहले से ही Edge मैनेजमेंट सर्वर नोड पर Apigee एसएसओ मॉड्यूल. बाहरी सुविधाएं चालू करने की सामान्य प्रोसेस पोर्टल के लिए आईडीपी (IdP) की जानकारी यहां दी गई है:

- यहां बताए गए तरीके का इस्तेमाल करके, Apigee एसएसओ मॉड्यूल को इंस्टॉल करें ज़्यादा उपलब्धता के लिए, Apigee एसएसओ (SSO) इंस्टॉल करें.

- पोर्टल को इंस्टॉल करें और पक्का करें कि आपका इंस्टॉलेशन ठीक से काम कर रहा है. यहां जाएं: पोर्टल इंस्टॉल करें.

- इस सेक्शन में बताए गए तरीके से, पोर्टल पर एसएएमएल या LDAP को कॉन्फ़िगर करें.

- (ज़रूरी नहीं) Edge पर सामान्य पुष्टि करने की सुविधा बंद करें, जैसा कि यहां बताया गया है Edge पर सामान्य पुष्टि करने की सुविधा बंद करें.

पोर्टल के लिए मशीन उपयोगकर्ता बनाएं

बाहरी आईडीपी (IdP) के चालू होने पर Edge, अपने-आप OAuth2 टोकन जनरेट करने की सुविधा देता है. मशीन इस्तेमाल करने वालों का इस्तेमाल करते हैं. कोई मशीन उपयोगकर्ता किसी भी समय OAuth2 टोकन पा सकता है. इसके लिए उसे पासकोड डालें. इसका मतलब है कि OAuth2 पाने और रीफ़्रेश करने की प्रोसेस को पूरी तरह से ऑटोमेट किया जा सकता है टोकन.

पोर्टल के लिए आईडीपी (IdP) कॉन्फ़िगरेशन प्रोसेस की मदद से मशीन उपयोगकर्ता अपने-आप पोर्टल से जुड़ा संगठन. इसके बाद, पोर्टल इन कामों के लिए इस मशीन के उपयोगकर्ता खाते का इस्तेमाल करता है Edge से कनेक्ट करें. मशीन उपयोगकर्ताओं के बारे में ज़्यादा जानकारी के लिए, ऑटोमेटेड करें बाहरी आईडीपी (IdP) के लिए टास्क.

पोर्टल डेवलपर के लिए पुष्टि करने के बारे में जानकारी खाते

जब पोर्टल को बाहरी आईडीपी (IdP) का इस्तेमाल करने के लिए कॉन्फ़िगर किया जाता है, तो पोर्टल को एसएएमएल का इस्तेमाल करने के लिए चालू किया जाता है या LDAP ताकि पोर्टल Edge को ऐक्सेस करने का अनुरोध कर सके. हालांकि, यह पोर्टल एक तरह का उपयोगकर्ता का नाम डेवलपर है.

डेवलपर ऐसे उपयोगकर्ताओं का समुदाय बनाते हैं जो आपके एपीआई का इस्तेमाल करके ऐप्लिकेशन बनाते हैं. ऐप्लिकेशन डेवलपर अपने एपीआई के बारे में जानने, आपके एपीआई का इस्तेमाल करने वाले ऐप्लिकेशन को रजिस्टर करने, और उनसे इंटरैक्ट करने के लिए, पोर्टल का इस्तेमाल करें डेवलपर समुदाय को भेजा जा सकता है. साथ ही, ऐप्लिकेशन के इस्तेमाल से जुड़े आंकड़ों की जानकारी डैशबोर्ड पर जाएं.

जब कोई डेवलपर पोर्टल में लॉग इन करता है, तो यह वही पोर्टल होता है जो डेवलपर की पुष्टि करना और भूमिका के हिसाब से अनुमतियां लागू करने के लिए. पोर्टल पर काम जारी है डेवलपर के साथ सामान्य पुष्टि करने का इस्तेमाल करें, भले ही आप पर जाना होगा. ज़्यादा जानकारी के लिए, बातचीत करना पोर्टल और Edge के बीच में सेट करें.

डेवलपर की पुष्टि करने के लिए, एसएएमएल या एलडीएपी का इस्तेमाल करने के लिए, पोर्टल को कॉन्फ़िगर भी किया जा सकता है. इसके लिए तीसरे पक्ष के Drupal मॉड्यूल का इस्तेमाल करके एसएएमएल को चालू करने का उदाहरण देखें. डेवलपर पोर्टल के साथ एसएएमएल के ज़रिए एसएसओ (SSO) इंटिग्रेशन.

पोर्टल के लिए आईडीपी (IdP) कॉन्फ़िगरेशन फ़ाइल

अगर आपको पोर्टल के लिए बाहरी आईडीपी को कॉन्फ़िगर करना है, तो आपको एक ऐसी कॉन्फ़िगरेशन फ़ाइल बनानी होगी जो पोर्टल की सेटिंग पर जाएं.

नीचे दिए गए उदाहरण में, आईडीपी (IdP) के साथ काम करने वाली पोर्टल कॉन्फ़िगरेशन फ़ाइल दिखाई गई है:

# IP address of Edge Management Server and the node on which the Apigee SSO module is installed. IP1=22.222.22.222 # URL of Edge management API. MGMT_URL=http://$IP1:8080/v1 # Organization associated with the portal. EDGE_ORG=myorg # Information about the Apigee SSO module (apigee-sso). # Externally accessible IP or DNS of apigee-sso. SSO_PUBLIC_URL_HOSTNAME=$IP1 SSO_PUBLIC_URL_PORT=9099 # Default is http. Set to https if you enabled TLS on apigee-sso. SSO_PUBLIC_URL_SCHEME=http # SSO admin credentials as set when you installed apigee-sso. SSO_ADMIN_NAME=ssoadmin SSO_ADMIN_SECRET=Secret123 # Enables or disables external IDP support. # Default is "n", which disables external IDP support. # Change it to "y" to enable external IDs support. DEVPORTAL_SSO_ENABLED=y # The name of the OAuth2 client used to connect to apigee-sso. # The default client name is portalcli. PORTALCLI_SSO_CLIENT_NAME=portalcli # OAuth client password using uppercase, lowercase, number, and special characters. PORTALCLI_SSO_CLIENT_SECRET=Abcdefg@1 # Email address and user info for the machine user created in the Edge org specified # above by EDGE_ORG. # This account is used by the portal to make requests to Edge. # Add this email as an org admin before configuring the portal to use an external IDP. DEVPORTAL_ADMIN_EMAIL=DevPortal_SAML@google.com DEVPORTAL_ADMIN_FIRSTNAME=DevPortal DEVPORTAL_ADMIN_LASTNAME=SAMLAdmin DEVPORTAL_ADMIN_PWD=Abcdefg@1 # If set, the existing portal OAuth client is deleted and a new one is created. # The default value is "n". # Set to "y" when you configure the external IDP and change the value of # any of the PORTALCLI_* properties. PORTALCLI_SSO_CLIENT_OVERWRITE=y

पोर्टल पर बाहरी आईडीपी (IdP) की सहायता चालू करने के लिए:

- Edge यूज़र इंटरफ़ेस (यूआई) में,

DEVPORTAL_ADMIN_EMAILके ज़रिए तय किए गए मशीन उपयोगकर्ता को पोर्टल से जुड़ा संगठन, एक संगठन एडमिन के तौर पर होता है. - पोर्टल पर बाहरी आईडीपी (IdP) को कॉन्फ़िगर करने के लिए यह कमांड इस्तेमाल करें:

/opt/apigee/apigee-service/bin/apigee-service apigee-drupal-devportal configure-sso -f configFile

जहां configFile ऊपर बताई गई कॉन्फ़िगरेशन फ़ाइल है.

- पोर्टल एडमिन के तौर पर पोर्टल में लॉग इन करें.

- Drupal के मुख्य मेन्यू में, कॉन्फ़िगरेशन > चुनें डेवलपर पोर्टल. पोर्टल

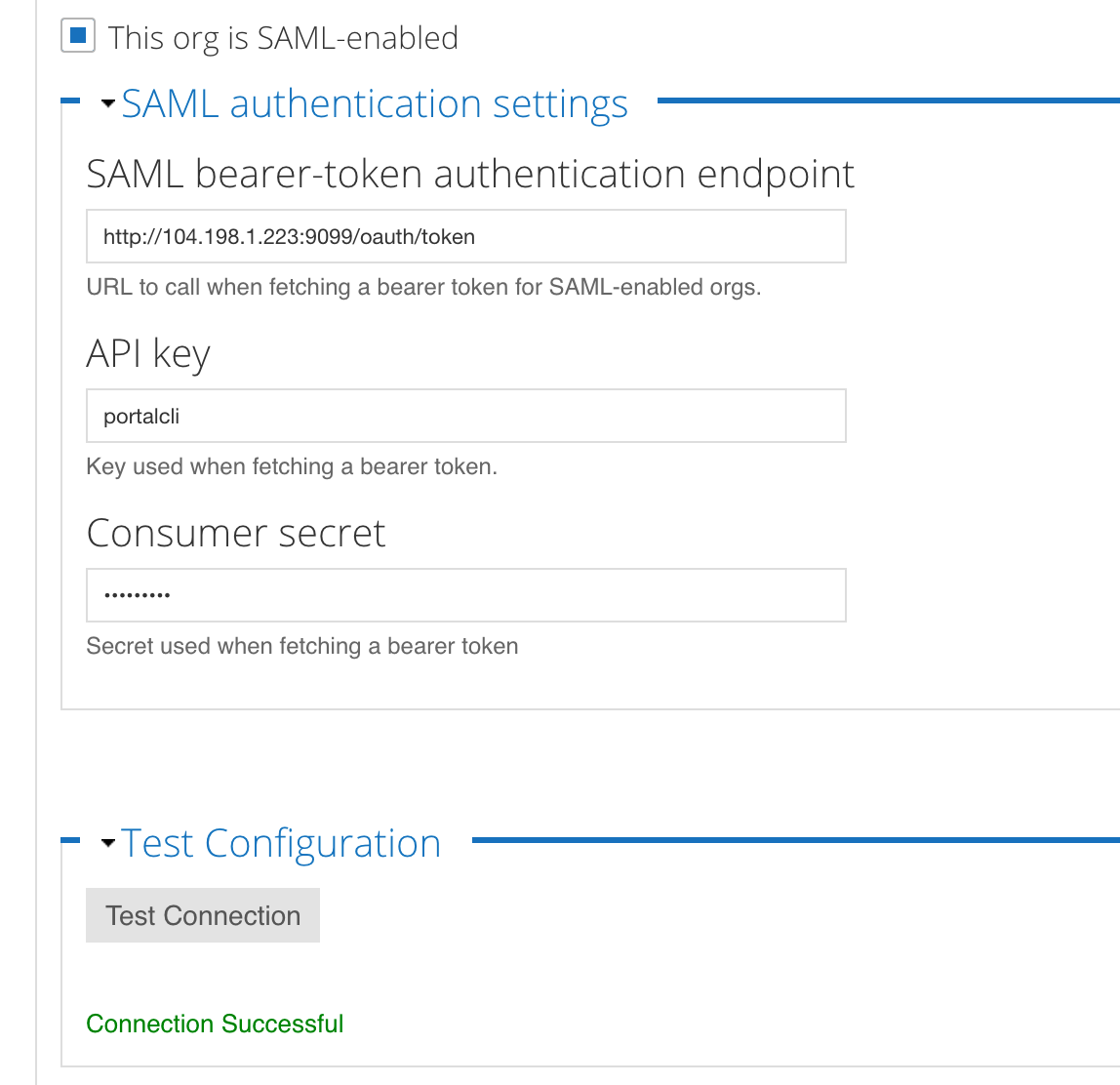

कॉन्फ़िगरेशन स्क्रीन दिखाई देती है, जिसमें बाहरी आईडीपी सेटिंग भी शामिल होती है:

निम्न पर ध्यान दें:

- यह संगठन एसएएमएल काम करता है के बॉक्स पर सही का निशान लगा है

- Apigee एसएसओ (SSO) मॉड्यूल के लिए एंडपॉइंट भर दिया गया है

- एपीआई पासकोड और कंज़्यूमर सीक्रेट फ़ील्ड पोर्टल Oauth क्लाइंट भर दिया गया है

- यह मैसेज कनेक्शन सफल टेस्ट कनेक्शन बटन.

- कनेक्शन की फिर से जांच करने के लिए, कनेक्शन की जांच करें बटन पर क्लिक करें किसी भी समय.

अगर आप बाद में ये वैल्यू बदलना चाहते हैं, तो कॉन्फ़िगरेशन फ़ाइल को अपडेट करें और यह तरीका अपनाएं फिर से.

पोर्टल पर बाहरी आईडीपी (IdP) को बंद करें

अगर पोर्टल और Edge के बीच कम्यूनिकेशन के लिए अपना बाहरी आईडीपी बंद करना है, तो पोर्टल अब Edge को अनुरोध नहीं कर पाएगा. डेवलपर इसमें लॉग इन कर सकते हैं पोर्टल पर काम नहीं कर पाएगा, लेकिन प्रॉडक्ट नहीं देख पाएगा या ऐप्लिकेशन नहीं बना पाएगा.

पोर्टल पर बाहरी आईडीपी (IdP) की पुष्टि करने की सुविधा बंद करने के लिए:

- वह कॉन्फ़िगरेशन फ़ाइल खोलें जिसका इस्तेमाल आपने बाहरी आईडीपी (IdP) को चालू करने के लिए पहले किया था.

DEVPORTAL_SSO_ENABLEDप्रॉपर्टी की वैल्यू कोnपर सेट करें. नीचे दिए गए उदाहरण में बताया गया है:DEVPORTAL_SSO_ENABLED=n

- यह निर्देश देकर पोर्टल को कॉन्फ़िगर करें:

/opt/apigee/apigee-service/bin/apigee-service apigee-drupal-devportal configure-sso -f configFile