Apigee Geliştirici Hizmetleri portalı (veya kısaca portal), Apigee Edge'in istemcisi olarak işlev görür. Bu durum, portalın ve bağımsız bir sistem gibi çalışmaktır. Bunun yerine, portal tarafından kullanılan bilgilerin çoğu veya Edge'de depolanır. Gerektiğinde portal, Edge'den bilgi almak için istekte bulunur veya Edge'e bilgi göndermek için.

Portal her zaman tek bir Edge kuruluşuyla ilişkilendirilir. bir giriş için temel kimlik doğrulama bilgilerini (kullanıcı adı ve şifre) hesabı kullanın.

Edge kimlik doğrulaması için SAML veya LDAP gibi harici bir IDP'yi etkinleştirmeyi seçerseniz Ardından, yeni kullanıcılar oluşturup bu kimlik doğrulamasının yapılmış olması gerekir. Portalı harici IdP kullanacak şekilde yapılandırma Edge kuruluşunda otomatik olarak yeni bir makine kullanıcısı hesabı oluşturur. gibi üçüncü taraf sunucu URL'leri kullanır. Makine kullanıcıları hakkında daha fazla bilgi için Harici IdP'ler için görevleri otomatik hale getirin.

Portal için harici IDP desteği, Uç Yönetim Sunucusu düğümünde Apigee TOA modülü. Harici bir yapılandırmanın etkinleştirilmesine ilişkin Portal için IDP aşağıdaki gibidir:

- Apigee TOA modülünü şurada açıklandığı gibi yükleyin: Yüksek kullanılabilirlik için Apigee TOA'yı yükleyin.

- Portalı yükleyin ve yüklemenizin düzgün çalıştığından emin olun. Görüntüleyin Portalı yükleyin.

- Portalda SAML veya LDAP'yi bu bölümde açıklandığı şekilde yapılandırın.

- (İsteğe bağlı) Edge'de Temel kimlik doğrulamasını şu sayfada açıklandığı gibi devre dışı bırakın: Edge'de Temel kimlik doğrulamasını devre dışı bırakın.

Portal için makine kullanıcısı oluşturma

Harici bir IdP etkinleştirildiğinde Edge, makine kullanıcılarının kullanımı. Bir makine kullanıcısı, OAuth2 jetonları belirtmek zorunda kalmadan şifre kodu. Bu, OAuth2'yi alma ve yenileme işlemini tamamen otomatikleştirebileceğiniz anlamına gelir. jeton.

Portal için IDP yapılandırma işlemi otomatik olarak portalla ilişkilendirilmiş olması gerekir. Portal, daha sonra bu makine kullanıcısı hesabını kullanarak Edge'e bağlanın. Makine kullanıcıları hakkında daha fazla bilgi için Otomatik görevlerine ilişkin görevleri inceleyin.

Portal geliştiricisi için kimlik doğrulama hakkında hesap

Portalı harici bir IdP kullanacak şekilde yapılandırdığınızda, portalın SAML'den birini kullanacak şekilde etkinleştirirsiniz. veya LDAP kullanarak kimlik doğrulaması Edge'i kullanarak portalın Edge'e istek gönderebilmesini sağlayın. Ancak portalda aynı zamanda bir geliştiriciler adlı bir kullanıcının yer aldığı bir web sitesidir.

Geliştiriciler, API'lerinizi kullanarak uygulama oluşturan kullanıcı topluluğunu oluşturur. Uygulama geliştiriciler API'leriniz hakkında bilgi edinmek, API'lerinizi kullanan uygulamaları kaydetmek, ve belirli bir platformda uygulama kullanımlarıyla ilgili istatistiksel bilgileri görüntülemek için kontrol paneli

Bir geliştirici, giriş yaptığında portaldan sorumlu olan portaldır. geliştiricinin kimliğini doğrulamak ve rol tabanlı izinleri zorunlu kılmak. Portal şu şekilde devam eder: portal ve Edge'dir. Daha fazla bilgi için İletişim kurma arasında geçiş yapın.

Portalı, geliştiricilerin kimliğini doğrulamak için SAML veya LDAP kullanacak şekilde yapılandırmak da mümkündür. Örneğin, üçüncü taraf Drupal modüllerini kullanarak SAML'yi etkinleştirmeyle ilgili bir örnek için Geliştirici Portalı ile SAML üzerinden TOA Entegrasyonu

Portal için IDP yapılandırma dosyası

Portal için harici bir IDP yapılandırmak üzere portal ayarlarını değiştirebilirsiniz.

Aşağıdaki örnekte, IDP desteği sunan bir portal yapılandırma dosyası gösterilmektedir:

# IP address of Edge Management Server and the node on which the Apigee SSO module is installed. IP1=22.222.22.222 # URL of Edge management API. MGMT_URL=http://$IP1:8080/v1 # Organization associated with the portal. EDGE_ORG=myorg # Information about the Apigee SSO module (apigee-sso). # Externally accessible IP or DNS of apigee-sso. SSO_PUBLIC_URL_HOSTNAME=$IP1 SSO_PUBLIC_URL_PORT=9099 # Default is http. Set to https if you enabled TLS on apigee-sso. SSO_PUBLIC_URL_SCHEME=http # SSO admin credentials as set when you installed apigee-sso. SSO_ADMIN_NAME=ssoadmin SSO_ADMIN_SECRET=Secret123 # Enables or disables external IDP support. # Default is "n", which disables external IDP support. # Change it to "y" to enable external IDs support. DEVPORTAL_SSO_ENABLED=y # The name of the OAuth2 client used to connect to apigee-sso. # The default client name is portalcli. PORTALCLI_SSO_CLIENT_NAME=portalcli # OAuth client password using uppercase, lowercase, number, and special characters. PORTALCLI_SSO_CLIENT_SECRET=Abcdefg@1 # Email address and user info for the machine user created in the Edge org specified # above by EDGE_ORG. # This account is used by the portal to make requests to Edge. # Add this email as an org admin before configuring the portal to use an external IDP. DEVPORTAL_ADMIN_EMAIL=DevPortal_SAML@google.com DEVPORTAL_ADMIN_FIRSTNAME=DevPortal DEVPORTAL_ADMIN_LASTNAME=SAMLAdmin DEVPORTAL_ADMIN_PWD=Abcdefg@1 # If set, the existing portal OAuth client is deleted and a new one is created. # The default value is "n". # Set to "y" when you configure the external IDP and change the value of # any of the PORTALCLI_* properties. PORTALCLI_SSO_CLIENT_OVERWRITE=y

Portalda harici IdP desteğini etkinleştirmek için:

- Edge kullanıcı arayüzünde,

DEVPORTAL_ADMIN_EMAILtarafından belirtilen makine kullanıcısını Kuruluş Yöneticisi olarak portalla ilişkilendirilmiş kuruluş. - Portalda harici IdP'yi yapılandırmak için aşağıdaki komutu yürütün:

/opt/apigee/apigee-service/bin/apigee-service apigee-drupal-devportal configure-sso -f configFile

Burada configFile, yukarıda açıklanan yapılandırma dosyasıdır.

- Portal yöneticisi olarak portala giriş yapın.

- Ana Drupal menüsünde Yapılandırma > Geliştirici Portalı. Portal

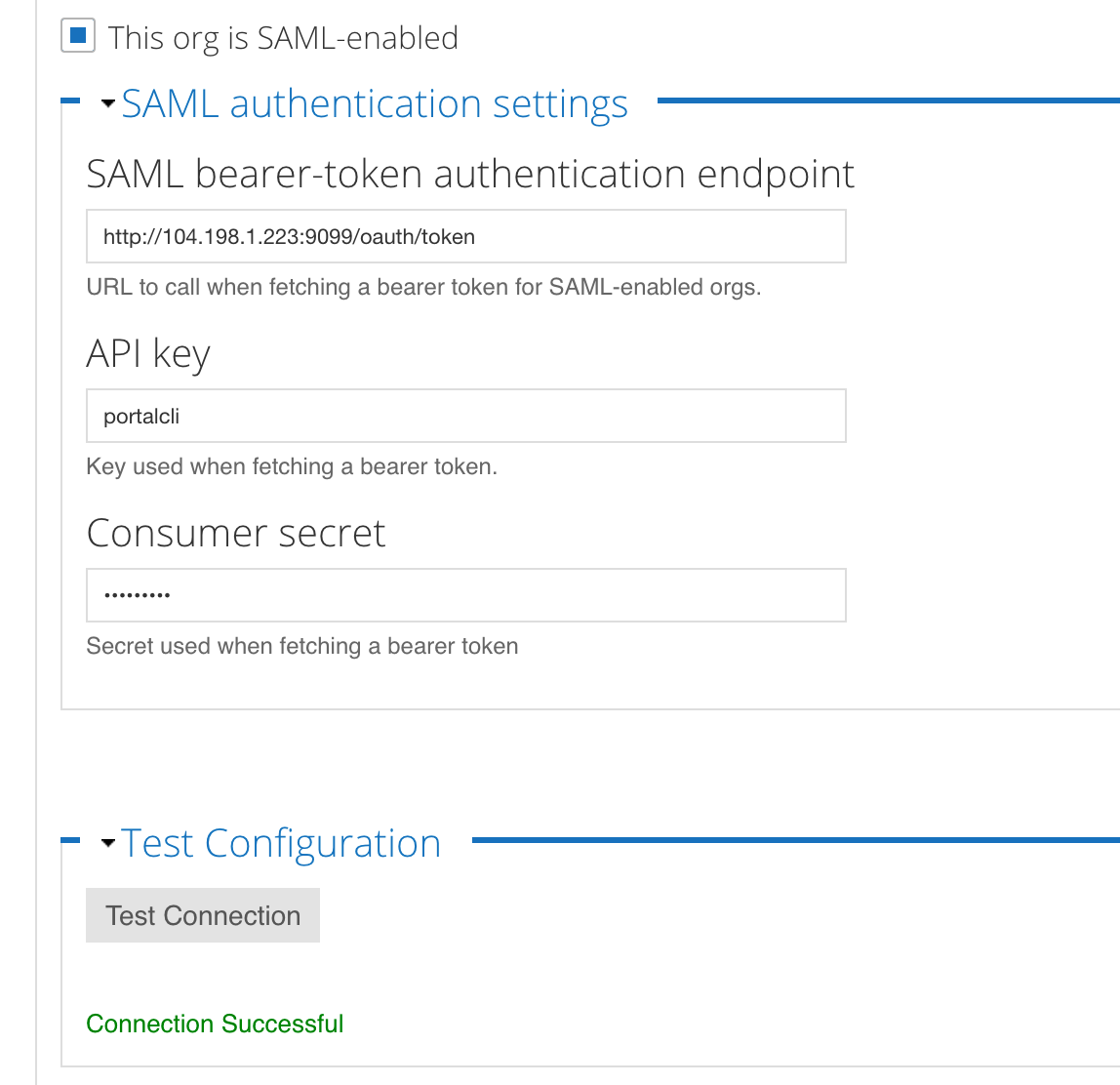

harici IdP ayarlarıyla birlikte yapılandırma ekranı görüntülenir:

Aşağıdakileri göz önünde bulundurun:

- Bu kuruluş SAML özellikli kutusu işaretli

- Apigee TOA modülünün uç noktası dolduruldu

- Etiketin API anahtarı ve Tüketici sırrı alanları portal Oauth istemcisi dolduruldu

- Test" öğesinin altında Bağlantı Başarılı mesajı görünür Bağlantı düğmesi.

- Şu konumdaki bağlantıyı yeniden test etmek için Bağlantıyı Sına düğmesini tıklayın: istediğiniz zaman izleyebilirsiniz.

Bu değerleri daha sonra değiştirmek için yapılandırma dosyasını güncelleyin ve bu prosedürü yürütün tekrar.

Portalda harici bir IdP'yi devre dışı bırakın

Portal ile Edge arasındaki iletişim için harici IdP'nizi devre dışı bırakmayı seçerseniz portal artık Edge'e istek gönderemeyecek. Geliştiriciler, portalına katılamaz, ancak ürünü görüntüleyemez veya uygulama oluşturamaz.

Portalda harici IDP kimlik doğrulamasını devre dışı bırakmak için:

- Harici IdP'yi etkinleştirmek için daha önce kullandığınız yapılandırma dosyasını açın.

DEVPORTAL_SSO_ENABLEDözelliğinin değerininolarak ayarlayın. aşağıdaki örnek gösterilmektedir:DEVPORTAL_SSO_ENABLED=n

- Aşağıdaki komutu çalıştırarak portalı yapılandırın:

/opt/apigee/apigee-service/bin/apigee-service apigee-drupal-devportal configure-sso -f configFile