Apigee Developer Services 入口網站 (簡稱入口網站) 是 Apigee Edge 的用戶端。這表示入口網站不會 做為獨立系統入口網站使用的大部分資訊 儲存在 Edge 上在必要時,入口網站會發出從 Edge 或 Edge 擷取資訊的要求 來傳送資訊給 Edge

入口網站一律與單一 Edge 機構相關聯。設定 入口網站,您可以指定 帳號。

如果您選擇啟用外部 IDP (例如 SAML 或 LDAP 進行 Edge 驗證), 之後即可將入口網站設為使用 這在向 Edge 傳送要求時進行驗證設定入口網站以使用外部 IdP 隨後在 Edge 機構中自動建立新的電腦使用者帳戶 用來向 Edge 發出要求如要進一步瞭解電腦使用者,請參閱 自動執行外部 IdP 的工作。

您必須安裝並設定 Edge Management Server 節點上的 Apigee SSO 模組。一般而言 入口網站的 IdP 如下:

- 按照 安裝 Apigee 單一登入 (SSO) 以實現高可用性。

- 安裝入口網站,確保安裝作業運作正常。詳情請見 安裝入口網站。

- 在入口網站上設定 SAML 或 LDAP,如本節所述。

- (選用) 按照以下說明在 Edge 上停用基本驗證 停用 Edge 上的基本驗證。

建立入口網站的電腦使用者

啟用外部 IDP 時,Edge 支援透過 使用電腦使用者。電腦使用者不必指定 密碼。這表示您可以完全自動化取得及更新 OAuth2 的程序 符記

入口網站的 IdP 設定程序會自動在 與入口網站相關聯的機構接著,入口網站會使用這部電腦使用者帳戶 則連線至 Edge。如要進一步瞭解電腦使用者,請參閱「自動化 外部 IdP 的工作。

關於入口網站開發人員的驗證 帳戶

當您將入口網站設定為使用外部 IdP,即可讓入口網站使用任一 SAML 或 LDAP 使用 Edge,讓入口網站可以向 Edge 發出要求。不過,入口網站也支援 「開發人員」。

開發人員將透過您的 API 建構應用程式的使用者社群。應用程式開發人員 使用入口網站來瞭解您的 API、註冊使用您 API 的應用程式,以便與 查看應用程式使用情況的相關統計資料 儀表板中指定這項設定。

當開發人員登入入口網站時,負責維護 驗證開發人員和強制執行角色型權限。傳送門繼續 向開發人員使用基本驗證功能 (即使您已在 入口網站和 Edge詳情請參閱通訊 「入口網站」和「邊緣」之間

您也可以設定入口網站,使用 SAML 或 LDAP 驗證開發人員。適用對象 使用第三方 Drupal 模組啟用 SAML 的範例,請參閱 透過 SAML 與開發人員入口網站進行單一登入 (SSO) 整合。

入口網站的 IdP 設定檔

如要為入口網站設定外部 IdP,您必須建立設定檔 登入入口網站的設定

以下範例顯示支援 IdP 的入口網站設定檔:

# IP address of Edge Management Server and the node on which the Apigee SSO module is installed. IP1=22.222.22.222 # URL of Edge management API. MGMT_URL=http://$IP1:8080/v1 # Organization associated with the portal. EDGE_ORG=myorg # Information about the Apigee SSO module (apigee-sso). # Externally accessible IP or DNS of apigee-sso. SSO_PUBLIC_URL_HOSTNAME=$IP1 SSO_PUBLIC_URL_PORT=9099 # Default is http. Set to https if you enabled TLS on apigee-sso. SSO_PUBLIC_URL_SCHEME=http # SSO admin credentials as set when you installed apigee-sso. SSO_ADMIN_NAME=ssoadmin SSO_ADMIN_SECRET=Secret123 # Enables or disables external IDP support. # Default is "n", which disables external IDP support. # Change it to "y" to enable external IDs support. DEVPORTAL_SSO_ENABLED=y # The name of the OAuth2 client used to connect to apigee-sso. # The default client name is portalcli. PORTALCLI_SSO_CLIENT_NAME=portalcli # OAuth client password using uppercase, lowercase, number, and special characters. PORTALCLI_SSO_CLIENT_SECRET=Abcdefg@1 # Email address and user info for the machine user created in the Edge org specified # above by EDGE_ORG. # This account is used by the portal to make requests to Edge. # Add this email as an org admin before configuring the portal to use an external IDP. DEVPORTAL_ADMIN_EMAIL=DevPortal_SAML@google.com DEVPORTAL_ADMIN_FIRSTNAME=DevPortal DEVPORTAL_ADMIN_LASTNAME=SAMLAdmin DEVPORTAL_ADMIN_PWD=Abcdefg@1 # If set, the existing portal OAuth client is deleted and a new one is created. # The default value is "n". # Set to "y" when you configure the external IDP and change the value of # any of the PORTALCLI_* properties. PORTALCLI_SSO_CLIENT_OVERWRITE=y

如何啟用入口網站的外部 IdP 支援功能:

- 在 Edge UI 中,將

DEVPORTAL_ADMIN_EMAIL指定的電腦使用者新增至 以機構管理員的身分與入口網站相關聯的機構。 - 執行下列指令,在入口網站上設定外部 IDP:

/opt/apigee/apigee-service/bin/apigee-service apigee-drupal-devportal configure-sso -f configFile

其中 configFile 是上述的設定檔。

- 以入口網站管理員身分登入入口網站。

- 在 Drupal 主選單中,依序選取「Configuration」>開發人員入口網站。入口網站

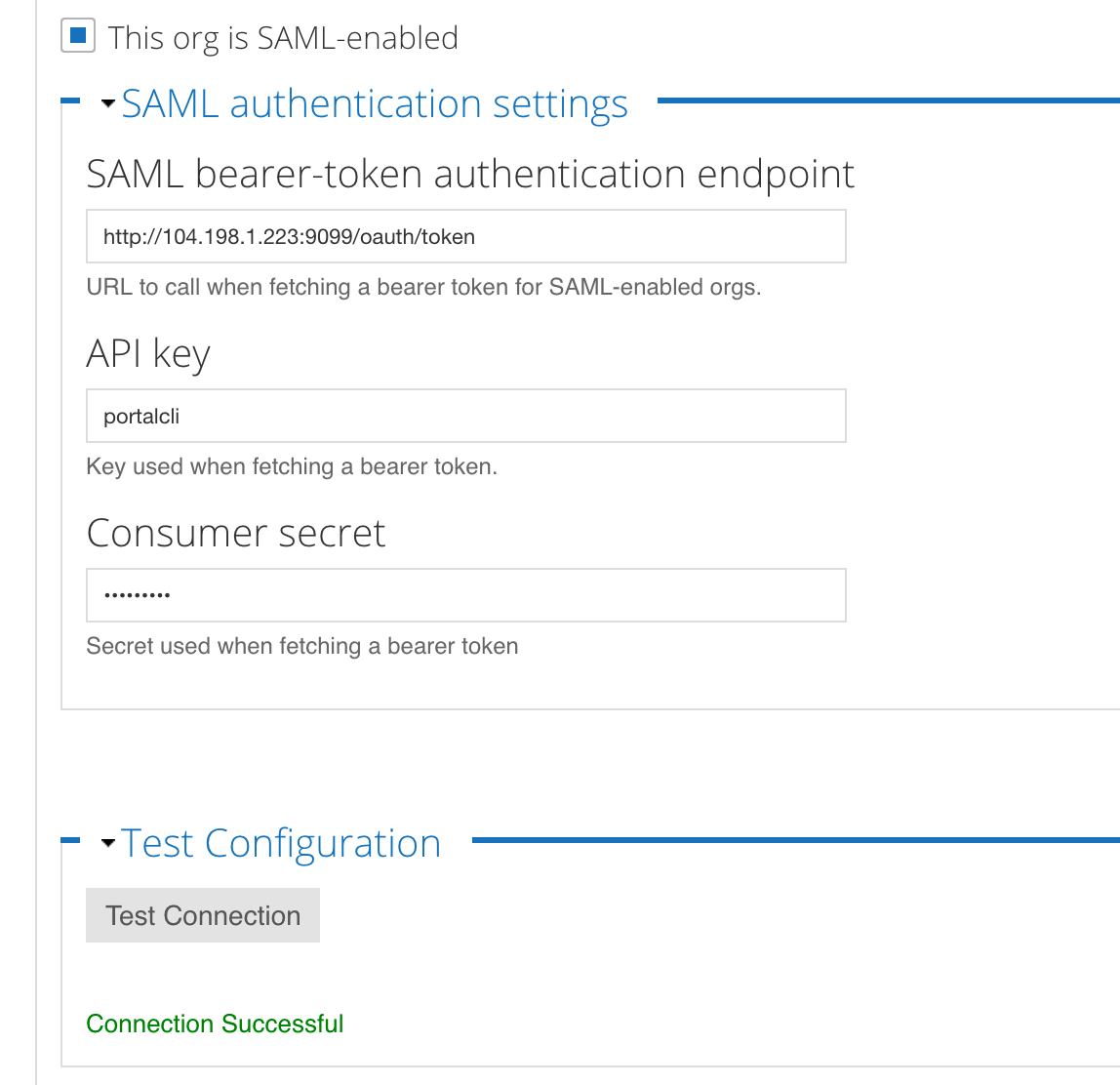

設定畫面,其中包含外部 IdP 設定:

注意事項:

- 「這個機構已啟用 SAML」方塊已勾選

- 已填入 Apigee 單一登入 (SSO) 模組的端點

- 網頁的 [API 金鑰] 和 [用戶端密鑰] 欄位 已填入入口網站 OAuth 用戶端

- 「Test (測試)」下方會顯示「Connection Successful」(連線成功) 的訊息。 連線按鈕。

- 按一下「Test Connection」按鈕,重新測試連線。 。

如要稍後變更這些值,請更新設定檔並執行這項程序 可以選取「重新建立」,再次生成新的提示

停用入口網站的外部 IdP

如果您選擇停用外部 IdP,以便在入口網站和 Edge 之間進行通訊, 入口網站將無法再向 Edge 發出要求。開發人員可登入 但無法查看產品或建立應用程式。

如何停用入口網站的外部 IdP 驗證:

- 開啟您先前啟用外部 IdP 所使用的設定檔。

- 將

DEVPORTAL_SSO_ENABLED屬性的值設為n,因為 範例如下:DEVPORTAL_SSO_ENABLED=n

- 如要設定入口網站,請執行下列指令:

/opt/apigee/apigee-service/bin/apigee-service apigee-drupal-devportal configure-sso -f configFile