Domyślnie masz dostęp do nowy interfejs Edge przez HTTP przy użyciu adresu IP lub nazwy DNS węzła Edge UI i portu 3001. Na przykład:

http://newue_IP:3001

Możesz też skonfigurować dostęp TLS do interfejsu Edge znajdziesz go w formularzu:

https://newue_IP:3001

Wymagania dotyczące TLS

Interfejs Edge obsługuje tylko protokół TLS 1.2. Jeśli włączysz protokół TLS w interfejsie Edge, użytkownicy muszą łączyć się z interfejsem Edge przy użyciu przeglądarki zgodnej z TLS w wersji 1.2.

Właściwości konfiguracji TLS

Wykonaj to polecenie, aby skonfigurować protokół TLS w interfejsie Edge:

/opt/apigee/apigee-service/bin/apigee-service edge-management-ui configure-ssl -f configFile

Gdzie configFile to plik konfiguracyjny użyty do zainstalowania Interfejs Edge.

Zanim wykonasz to polecenie, zmodyfikuj plik konfiguracji tak, aby właściwości, które kontrolują protokół TLS. W tej tabeli opisano właściwości używane do konfigurowania TLS w interfejsie użytkownika Edge:

| Właściwość | Opis | Wymagana? |

|---|---|---|

MANAGEMENT_UI_SCHEME

|

Ustawia protokół „http” lub „https”, aby uzyskać dostęp do interfejsu Edge. Wartość domyślna to „http”. Ustaw na „https”. aby włączyć TLS: MANAGEMENT_UI_SCHEME=https |

Tak |

MANAGEMENT_UI_TLS_OFFLOAD

|

Jeśli „n”, oznacza, że żądania TLS wysyłane do interfejsu Edge są zamykane.

w interfejsie Edge. Musisz ustawić Jeśli wartość „y”, oznacza, że żądania TLS wysyłane do interfejsu Edge są kończone system równoważenia obciążenia, który następnie przekaże żądanie do interfejsu Edge za pomocą protokołu HTTP. Nawet jeśli wyłączysz protokół TLS w systemie równoważenia obciążenia, interfejs Edge nadal będzie musiał pamiętaj, że pierwotne żądanie zostało przesłane przy użyciu protokołu TLS. Na przykład niektóre pliki cookie mają ustawioną flagę Secure. Musisz ustawić adres MANAGEMENT_UI_SCHEME=https MANAGEMENT_UI_TLS_OFFLOAD=y |

Tak |

MANAGEMENT_UI_TLS_KEY_FILE

|

Jeśli MANAGEMENT_UI_TLS_OFFLOAD=n, określa ścieżkę bezwzględną

do klucza TLS i plików certyfikatu. Pliki muszą być sformatowane jako pliki PEM z

brak hasła i musi należeć do „apigee” użytkownika.

Zalecana lokalizacja tego pliku:

/opt/apigee/customer/application/edge-management-ui Jeśli ten katalog nie istnieje, utwórz go. Jeśli |

Tak, jeśli MANAGEMENT_UI_TLS_OFFLOAD=n

|

MANAGEMENT_UI_PUBLIC_URIS

|

Jeśli Ustaw tę właściwość na podstawie innych właściwości w pliku konfiguracji. Na przykład: MANAGEMENT_UI_PUBLIC_URIS=$MANAGEMENT_UI_SCHEME://$MANAGEMENT_UI_IP:$MANAGEMENT_UI_PORT Gdzie:

Więcej informacji o tych usługach znajdziesz w artykule Instalowanie nowego interfejsu Edge. Jeśli

|

Tak |

MANAGEMENT_UI_TLS_ALLOWED_CIPHERS

|

Definiuje listę dostępnych mechanizmów szyfrowania TLS w postaci ciągu rozdzielanego przecinkami lub spacjami. Ciąg znaków rozdzielony przecinkami: MANAGEMENT_UI_TLS_ALLOWED_CIPHERS=TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384,TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 Ciąg znaków rozdzielany spacjami w cudzysłowach podwójnych:

MANAGEMENT_UI_TLS_ALLOWED_CIPHERS="TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256" |

|

SHOEHORN_SCHEME

|

Zanim zainstalujesz nowy interfejs Edge, najpierw instalujesz podstawowy interfejs Edge o nazwie shoehorn. Plik konfiguracji instalacji używa parametru tę właściwość, która określa protokół „http” używany do uzyskiwania dostępu do podstawowego interfejsu użytkownika Edge: SHOEHORN_SCHEME=http Podstawowy interfejs Edge nie obsługuje TLS, dlatego nawet po włączeniu protokołu TLS w interfejsie Edge ta właściwość nadal musi mieć ustawienie „http”. |

Tak i ustaw na „http” |

Konfigurowanie TLS

Aby skonfigurować dostęp TLS do interfejsu Edge:

Wygeneruj certyfikat i klucz TLS jako pliki PEM bez hasła. Na przykład:

mykey.pem mycert.pem

Certyfikat i klucz TLS można wygenerować na wiele sposobów. Możesz na przykład wykonać to polecenie w celu wygenerowania niepodpisanego certyfikatu i klucza:

openssl req -x509 -newkey rsa:4096 -keyout mykey.pem -out mycert.pem -days 365 -nodes -subj '/CN=localhost'

- Skopiuj plik z kluczem i certyfikatem do katalogu

/opt/apigee/customer/application/edge-management-ui. Jeśli ten katalog nie istnieje, utwórz go. Sprawdź, czy certyfikat i klucz należą do „apigee” użytkownik:

chown apigee:apigee /opt/apigee/customer/application/edge-management-ui/*.pem

Edytuj plik konfiguracyjny użyty do zainstalowania interfejsu Edge ustaw te właściwości TLS:

# Set to https to enable TLS. MANAGEMENT_UI_SCHEME=https # Do NOT terminate TLS on a load balancer. MANAGEMENT_UI_TLS_OFFLOAD=n # Specify the key and cert. MANAGEMENT_UI_TLS_KEY_FILE=/opt/apigee/customer/application/edge-management-ui/mykey.pem MANAGEMENT_UI_TLS_CERT_FILE=/opt/apigee/customer/application/edge-management-ui/mycert.pem # Leave these properties set to the same values as when you installed the Edge UI: MANAGEMENT_UI_PUBLIC_URIS=$MANAGEMENT_UI_SCHEME://$MANAGEMENT_UI_IP:$MANAGEMENT_UI_PORT SHOEHORN_SCHEME=http

Aby skonfigurować TLS, uruchom to polecenie:

/opt/apigee/apigee-service/bin/apigee-service edge-management-ui configure-ssl -f configFile

Gdzie configFile to nazwa pliku konfiguracyjnego.

Skrypt ponownie uruchomi interfejs Edge.

Uruchom następujące polecenia, aby skonfigurować i ponownie uruchomić aplikację

/opt/apigee/apigee-service/bin/apigee-service edge-ui setup -f configFile

/opt/apigee/apigee-service/bin/apigee-service edge-ui restartPo ponownym uruchomieniu interfejs Edge będzie obsługiwać dostęp przez HTTPS. Jeśli po włączeniu protokołu TLS nie możesz zalogować się w interfejsie Edge, wyczyść pamięci podręcznej przeglądarki i spróbuj zalogować się ponownie.

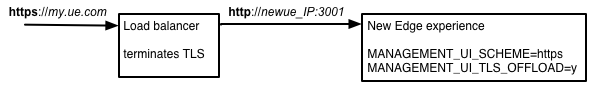

Konfigurowanie interfejsu Edge przy zamykaniu TLS w systemie równoważenia obciążenia

Jeśli masz system równoważenia obciążenia, który przekazuje żądania do interfejsu Edge, możesz zakończyć połączenie TLS w systemie równoważenia obciążenia, a następnie System równoważenia obciążenia przekierowuje żądania do interfejsu użytkownika Edge przez HTTP:

Ta konfiguracja jest obsługiwana ale musisz odpowiednio skonfigurować system równoważenia obciążenia i interfejs Edge.

Aby skonfigurować interfejs użytkownika Edge przy zamykaniu protokołu TLS w systemie równoważenia obciążenia:

Edytuj plik konfiguracyjny użyty do zainstalowania interfejsu Edge ustaw te właściwości TLS:

# Set to https to enable TLS MANAGEMENT_UI_SCHEME=https # Terminate TLS on a load balancer MANAGEMENT_UI_TLS_OFFLOAD=y # Set to the IP address or DNS name of the load balancer. MANAGEMENT_UI_IP=LB_IP_DNS # Set to the port number for the load balancer and Edge UI. # The load balancer and the Edge UI must use the same port number. MANAGEMENT_UI_IP=3001 # Leave these properties set to the same values as when you installed the Edge UI: MANAGEMENT_UI_PUBLIC_URIS=$MANAGEMENT_UI_SCHEME://$MANAGEMENT_UI_IP:$MANAGEMENT_UI_PORT SHOEHORN_SCHEME=http

Jeśli ustawisz

MANAGEMENT_UI_TLS_OFFLOAD=y, pomińMANAGEMENT_UI_TLS_KEY_FILEiMANAGEMENT_UI_TLS_CERT_FILE.są ignorowane, ponieważ żądania do interfejsu Edge przychodzą przez HTTP.Aby skonfigurować TLS, uruchom to polecenie:

/opt/apigee/apigee-service/bin/apigee-service edge-management-ui configure-ssl -f configFile

Gdzie configFile to nazwa pliku konfiguracyjnego.

Skrypt ponownie uruchomi interfejs Edge.

Uruchom następujące polecenia, aby skonfigurować i ponownie uruchomić aplikację

/opt/apigee/apigee-service/bin/apigee-service edge-ui setup -f configFile

/opt/apigee/apigee-service/bin/apigee-service edge-ui restartPo ponownym uruchomieniu interfejs Edge będzie obsługiwać dostęp przez HTTPS. Jeśli po włączeniu protokołu TLS nie możesz zalogować się w interfejsie Edge, wyczyść pamięci podręcznej przeglądarki i spróbuj zalogować się ponownie.

Wyłączenie TLS w interfejsie Edge

Aby wyłączyć protokół TLS w interfejsie Edge:

Edytuj plik konfiguracyjny użyty do zainstalowania interfejsu Edge tę właściwość TLS:

# Set to http to disable TLS. MANAGEMENT_UI_SCHEME=http # Only if you had terminated TLS on a load balancer, # reset to the IP address or DNS name of the Edge UI. MANAGEMENT_UI_IP=newue_IP_DNS

Aby wyłączyć protokół TLS, wykonaj to polecenie:

/opt/apigee/apigee-service/bin/apigee-service edge-management-ui configure-ssl -f configFile

Gdzie configFile to nazwa pliku konfiguracyjnego.

Skrypt ponownie uruchomi interfejs Edge.

Uruchom następujące polecenia, aby skonfigurować i ponownie uruchomić aplikację

/opt/apigee/apigee-service/bin/apigee-service edge-ui setup -f configFile

/opt/apigee/apigee-service/bin/apigee-service edge-ui restartMożesz teraz korzystać z interfejsu Edge przez HTTP. Jeśli po wyłączeniu TLS nie możesz zalogować się w interfejsie Edge, wyczyść pamięci podręcznej przeglądarki i spróbuj zalogować się ponownie.