SAML 사양은 세 가지 항목을 정의합니다.

- 주 구성원 (에지 UI 사용자)

- 서비스 제공업체 (Apigee SSO)

- ID 공급업체 (SAML 어설션 반환)

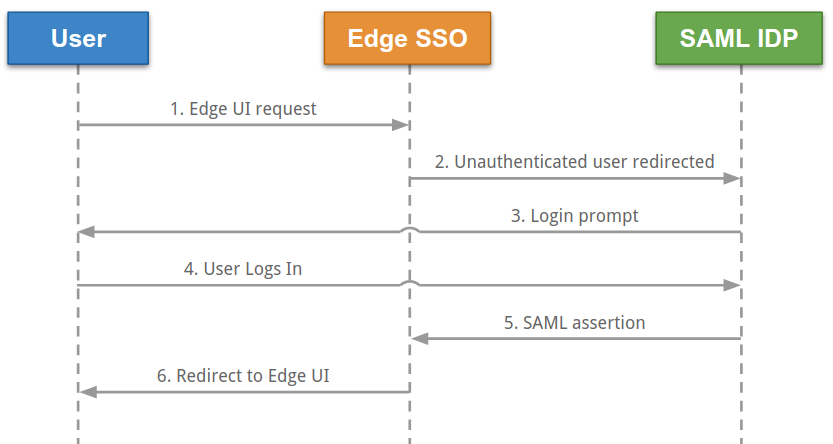

SAML이 사용 설정되면 주 구성원 (Edge UI 사용자)이 서비스 제공업체에 대한 액세스를 요청합니다. (Apigee SSO). 그러면 Apigee SSO (SAML 서비스 제공업체 역할)가 ID 어설션을 SAML IDP에서 가져오고 이 어설션을 사용하여 OAuth2 토큰을 만듭니다. 필요합니다. 그러면 사용자는 Edge UI로 리디렉션됩니다.

이 프로세스는 다음과 같습니다.

이 다이어그램에서,

- 사용자가 Edge의 로그인 URL을 요청하여 Edge UI에 액세스하려고 시도합니다.

있습니다. 예:

https://edge_ui_IP_DNS:9000 - 인증되지 않은 요청은 SAML IDP로 리디렉션됩니다. 예를 들어 'https://idp.customer.com'

- 사용자가 ID 공급업체에 로그인하지 않은 경우 인치

- 사용자가 로그인합니다.

- 사용자가 SAML 2.0 어설션을 생성하고 반환하는 SAML IDP를 통해 인증됩니다. Apigee SSO로 전송합니다

- Apigee SSO는 어설션을 검증하고 어설션에서 사용자 ID를 추출하여

사용자를 기본 Edge UI로 리디렉션합니다.

페이지:

https://edge_ui_IP_DNS:9000/platform/orgName

여기서 orgName은 Edge 조직의 이름입니다.

Edge는 Okta 및 Microsoft Active Directory Federation Services를 비롯한 많은 IDP 지원 (ADFS). Edge에서 사용할 ADFS를 구성하는 방법에 대한 자세한 내용은 구성 ADFS IDP의 신뢰 당사자로서의 Edge. Okta의 경우 다음 섹션을 참조하세요.

SAML IDP를 구성하려면 Edge에서 사용자를 식별할 이메일 주소가 필요합니다. 따라서 ID 공급업체는 ID 어설션의 일부로 이메일 주소를 반환해야 합니다.

또한 다음 사항 중 일부 또는 전부가 필요할 수 있습니다.

| 설정 | 설명 |

|---|---|

| 메타데이터 URL |

SAML IDP에 Apigee SSO의 메타데이터 URL이 필요할 수 있습니다. 메타데이터 URL은 양식: protocol://apigee_sso_IP_DNS:port/saml/metadata 예를 들면 다음과 같습니다. http://apigee_sso_IP_or_DNS:9099/saml/metadata |

| Assertion Consumer Service URL(어설션 소비자 서비스 URL) |

사용자가 IDP를 입력한 후 Edge로 다시 리디렉션 URL로 사용할 수 있습니다. 사용자 인증 정보를 다음 형식으로 가져옵니다. protocol://apigee_sso_IP_DNS:port/saml/SSO/alias/apigee-saml-login-opdk 예를 들면 다음과 같습니다. http://apigee_sso_IP_or_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk |

|

단일 로그아웃 URL |

단일 로그아웃을 지원하도록 Apigee SSO를 구성할 수 있습니다. 자세한 내용은 Edge UI에서 단일 로그아웃 구성하기 확인하세요. Apigee SSO 단일 로그아웃 URL의 형식은 다음과 같습니다. protocol://apigee_SSO_IP_DNS:port/saml/SingleLogout/alias/apigee-saml-login-opdk 예를 들면 다음과 같습니다. http://1.2.3.4:9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

|

SP 엔티티 ID (또는 대상 URI) |

Apigee SSO의 경우: apigee-saml-login-opdk |

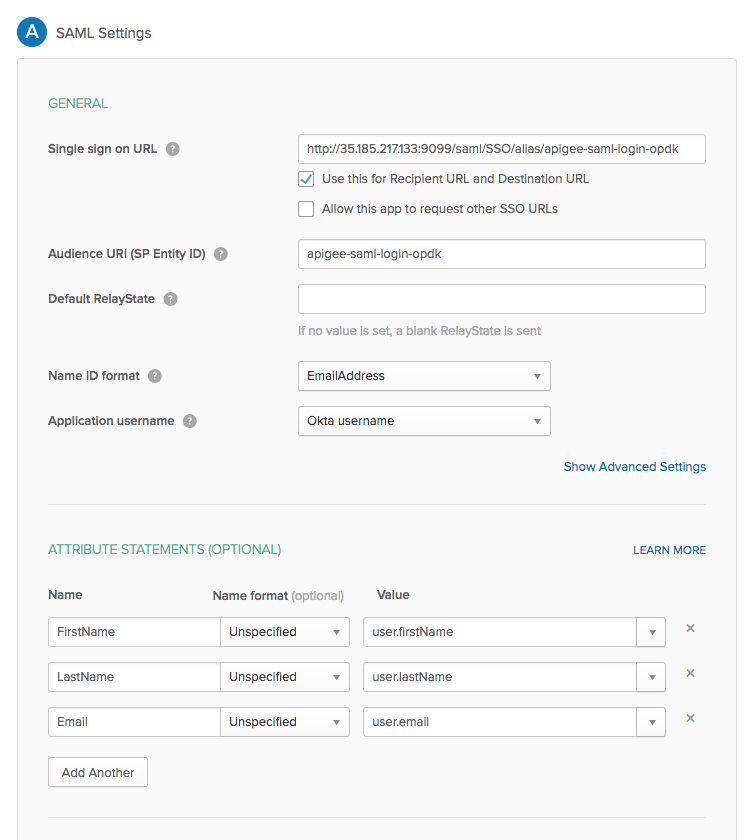

Okta 구성

Okta를 구성하려면 다음 안내를 따르세요.

- Okta에 로그인합니다.

- 애플리케이션을 선택한 다음 SAML 애플리케이션을 선택합니다.

- 할당 탭을 선택하여 애플리케이션에 사용자를 추가합니다. 이러한 사용자 Edge UI에 로그인하고 Edge API를 호출할 수 있게 됩니다. 하지만 먼저 각 광고 단위를 사용자를 Edge 조직에 할당하고 사용자의 역할을 지정합니다. 자세한 내용은 신규 Edge 사용자 등록을 참고하세요.

- 사인온 탭을 선택하여 ID 공급업체 메타데이터 URL을 가져옵니다. 스토어 이 URL이 Edge를 구성하는 데 필요하므로

- General(일반) 탭을 선택하여

아래 표에서 확인하세요.

설정 설명 싱글 사인온(SSO) URL 사용자가 Okta를 입력한 후 사용할 수 있도록 Edge로 다시 리디렉션 URL을 지정합니다. 사용자 인증 정보를 제공합니다 이 URL의 형식은 다음과 같습니다. http://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk

apigee-sso에서 TLS를 사용 설정하려면 다음 안내를 따르세요.https://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk

여기서 apigee_sso_IP_DNS는

apigee-sso을(를) 호스팅하는 노드입니다.이 URL은 대소문자를 구분하며 SSO는 대문자로 표시해야 합니다.

apigee-sso앞에 부하 분산기가 있는 경우 IP를 지정합니다.apigee-sso의 주소 또는 DNS 이름을 Cloud Load Balancing입니다수신자 URL 및 도착 URL에 사용합니다. 이 체크박스를 설정합니다. 대상 URI (SP 엔티티 ID) apigee-saml-login-opdk(으)로 설정기본 RelayState 비워둘 수 있습니다. 이름 ID 형식 EmailAddress을 지정합니다.애플리케이션 사용자 이름 Okta username을 지정합니다.속성 문 (선택사항) FirstName,LastName,Email로 설정합니다.

완료되면 SAML 설정 대화상자가 아래와 같이 표시됩니다.