L'interface utilisateur et l'API de gestion Edge fonctionnent en envoyant des demandes au serveur de gestion Edge, Le serveur de gestion prend en charge les types d'authentification suivants:

- Authentification de base:connectez-vous à l'interface utilisateur Edge ou envoyez des requêtes à la gestion Edge en transmettant votre nom d'utilisateur et votre mot de passe.

- OAuth2:échangez vos identifiants d'authentification de base Edge contre un accès OAuth2 et le jeton d'actualisation. Appelez l'API de gestion Edge en transmettant l'accès OAuth2 dans l'en-tête de support d'un appel d'API.

Edge prend en charge l'utilisation des fournisseurs d'identification (IdP) externes suivants pour l'authentification:

- Security Assertion Markup Language (SAML) 2.0:générez l'accès OAuth à ces à partir des assertions SAML renvoyées par un fournisseur d'identité SAML.

- Lightweight Directory Access Protocol (LDAP) : permet d'utiliser le protocole LDAP de méthodes simples d'authentification par liaison pour générer des jetons d'accès OAuth.

Les IdP SAML et LDAP sont compatibles avec un environnement d'authentification unique (SSO). Via un fournisseur d'identité externe avec Edge, vous pouvez prendre en charge l'authentification unique pour l'interface utilisateur et l'API Edge en plus de tous les autres services que vous et qui soutiennent votre IdP externe.

Les instructions de cette section pour activer l'assistance IdP externe sont différentes Authentification externe dans le de différentes manières:

- Cette section ajoute la prise en charge de l'authentification unique

- Cette section s'adresse aux utilisateurs de l'interface utilisateur Edge (et non à l'interface utilisateur classique)

- Cette section n'est disponible qu'à partir de la version 4.19.06

À propos de l'authentification unique Apigee

Pour prendre en charge SAML ou LDAP sur Edge, installez apigee-sso, le module d'authentification unique Apigee.

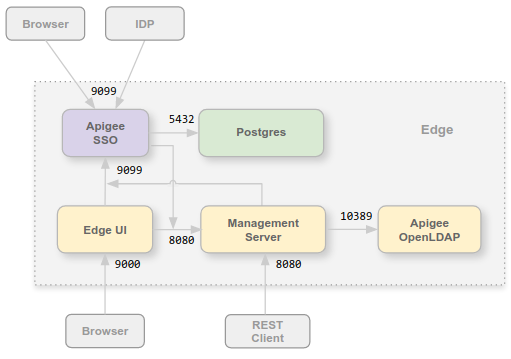

L'image suivante montre l'authentification unique Apigee dans une installation Edge pour Private Cloud:

Vous pouvez installer le module d'authentification unique Apigee sur le même nœud que l'interface utilisateur et le serveur de gestion Edge, ou sur son propre nœud. Assurez-vous qu'Apigee SSO a accès au serveur de gestion sur le port 8080.

Le port 9099 doit être ouvert sur le nœud d'authentification unique Apigee pour permettre l'accès à l'authentification unique Apigee à partir d'un navigateur. depuis l'IdP SAML ou LDAP externe, et depuis le serveur de gestion et l'interface utilisateur Edge. Lors de la configuration Apigee SSO, vous pouvez spécifier que la connexion externe utilise le protocole HTTP ou le protocole HTTPS standard.

Apigee SSO utilise une base de données Postgres accessible sur le port 5432 du nœud Postgres. En général, vous vous pouvez utiliser le même serveur Postgres que celui installé avec Edge, soit un serveur Postgres ou deux serveurs Postgres configurés en mode maître/veille. Si la charge sur votre système Postgres est élevé, vous pouvez également choisir de créer un nœud Postgres distinct pour l'authentification unique Apigee.

Ajout de la prise en charge d'OAuth2 dans Edge pour Private Cloud

Comme indiqué ci-dessus, l'implémentation Edge de SAML repose sur les jetons d'accès OAuth2.Par conséquent, La prise en charge d'OAuth2 a été ajoutée à Edge pour Private Cloud. Pour en savoir plus, consultez Présentation d'OAuth 2.0

À propos de SAML

L'authentification SAML offre plusieurs avantages. Avec SAML, vous pouvez effectuer les opérations suivantes :

- Prenez le contrôle total de la gestion des utilisateurs. Lorsque des utilisateurs quittent votre organisation déprovisionné de manière centralisée, l'accès à Edge est automatiquement refusé.

- Contrôlez la façon dont les utilisateurs s'authentifient pour accéder à Edge. Vous pouvez choisir différentes méthodes d'authentification pour les différentes organisations Edge.

- Contrôler les règles d'authentification Votre fournisseur SAML est peut-être compatible avec les règles d'authentification davantage conformes aux normes de votre entreprise.

- Vous pouvez surveiller les connexions, les déconnexions, les tentatives de connexion infructueuses et les activités à haut risque sur votre déploiement en périphérie.

Lorsque SAML est activé, l'accès à l'interface utilisateur Edge et à l'API de gestion Edge utilise des jetons d'accès OAuth2. Ces jetons sont générés par le module d'authentification unique Apigee qui accepte les assertions SAML renvoyées par votre IdP.

Une fois généré à partir d'une assertion SAML, le jeton OAuth est valide pendant 30 minutes et l'actualisation est valide pendant 24 heures. Il est possible que votre environnement de développement soit compatible avec l'automatisation des tâches de développement telles que l'automatisation des tests ou l'intégration continue/le déploiement continu. (CI/CD), qui nécessitent des jetons de plus longue durée. Voir Utiliser SAML avec des tâches automatisées, pour plus d'informations sur en créant des jetons spéciaux pour les tâches automatisées.

À propos de LDAP

Le protocole LDAP (Lightweight Directory Access Protocol) est une application ouverte, normalisée d'accès aux services d'informations d'annuaire distribués et de gestion de ces services. Annuaire peuvent fournir n'importe quel jeu organisé d'enregistrements, souvent hiérarchique, annuaire de messagerie d'entreprise.

L'authentification LDAP dans l'authentification unique Apigee utilise le module LDAP Spring Security. Par conséquent, les méthodes d'authentification et les options de configuration pour la prise en charge LDAP d'Apigee SSO sont directement corrélées à celles trouvées dans Spring Security LDAP.

LDAP avec Edge pour le cloud privé prend en charge les méthodes d'authentification suivantes contre un Serveur compatible avec LDAP:

- Recherche et liaison (liaison indirecte)

- Simple Bind (liaison directe)

Apigee SSO tente de récupérer l'adresse e-mail de l'utilisateur et de mettre à jour son enregistrement utilisateur interne afin qu'il y ait une adresse e-mail actuelle enregistrée car Edge utilise cette adresse e-mail pour l'autorisation objectifs.

URL de l'interface utilisateur et de l'API Edge

L'URL que vous utilisez pour accéder à l'interface utilisateur Edge et à l'API de gestion Edge est la même qu'avant vous avez activé SAML ou LDAP. Pour l'interface utilisateur Edge:

http://edge_UI_IP_DNS:9000 https://edge_UI_IP_DNS:9000

Où edge_UI_IP_DNS correspond à l'adresse IP ou au nom DNS de la machine. hébergeant l'interface utilisateur Edge. Dans le cadre de la configuration de l'interface utilisateur Edge, vous pouvez spécifier que la connexion utilise HTTP ou HTTPS chiffré.

Pour l'API de gestion Edge:

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

Où ms_IP_DNS est l'adresse IP ou le nom DNS de l'administrateur Google Cloud. Lors de la configuration de l'API, vous pouvez spécifier que la connexion utilise le protocole HTTP ou protocole HTTPS chiffré.

Configurer TLS sur l'authentification unique Apigee

Par défaut, la connexion à l'authentification unique Apigee utilise HTTP sur le port 9099 sur le nœud hébergeant le nœud

apigee-sso, le module d'authentification unique Apigee. apigee-sso est intégré dans un Tomcat

qui gère les requêtes HTTP et HTTPS.

Apigee SSO et Tomcat sont compatibles avec trois modes de connexion:

- PAR DÉFAUT:la configuration par défaut accepte les requêtes HTTP sur le port. 9099.

- SSL_TERMINATION::activé l'accès TLS à l'authentification unique Apigee sur le port de votre de votre choix. Vous devez spécifier une clé et un certificat TLS pour ce mode.

- SSL_PROXY::configure l'authentification unique Apigee en mode proxy, ce qui signifie que vous avez installé un

équilibreur de charge devant

apigee-ssoet a arrêté TLS sur la charge de votre équilibreur de charge. Vous pouvez spécifier le port utilisé surapigee-ssopour les requêtes provenant de la charge de votre équilibreur de charge.

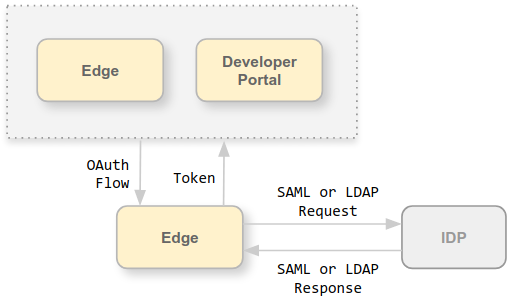

Activer la prise en charge des fournisseurs d'identité externes pour le portail

Après avoir activé la prise en charge des fournisseurs d'identité externes pour Edge, vous pouvez éventuellement l'activer pour le portail de services de développement Apigee (ou simplement, le portail). Le portail prend en charge l'authentification SAML et LDAP lors de l'envoi de requêtes à Edge. Notez qu'il s'agit différente de l'authentification SAML et LDAP pour la connexion des développeurs au portail. Vous configurez des serveurs externes Authentification IdP pour la connexion du développeur séparément. Voir Configurez le portail pour utiliser des fournisseurs d'identité.

Lors de la configuration du portail, vous devez spécifier l'URL de l'authentification unique Apigee que vous avez installé avec Edge: