Bagian Menginstal dan mengonfigurasi SSO Apigee menjelaskan caranya untuk menginstal dan mengonfigurasi modul SSO Apigee agar menggunakan HTTP pada port 9099, sebagaimana ditentukan oleh berikut properti dalam file konfigurasi Edge:

SSO_TOMCAT_PROFILE=DEFAULT

Atau, Anda dapat menetapkan SSO_TOMCAT_PROFILE ke salah satu opsi berikut

untuk mengaktifkan akses HTTPS:

- SSL_PROXY: Mengonfigurasi

apigee-sso, modul SSO Apigee, di mode proxy, yang berarti Anda telah menginstal load balancer di depanapigee-ssodan menghentikan TLS pada load balancer. Anda kemudian menentukan porta yang digunakan padaapigee-ssountuk permintaan dari load balancer. - SSL_TERMINATION: Akses TLS ke

apigee-ssodiaktifkan di porta pilihan Anda. Anda harus menentukan keystore untuk mode ini yang berisi sertifikat yang ditandatangani oleh CA. Anda tidak dapat menggunakan sertifikat yang ditandatangani sendiri.

Anda dapat memilih untuk mengaktifkan HTTPS pada saat pertama kali menginstal dan mengonfigurasi

apigee-sso, atau Anda dapat mengaktifkannya nanti.

Mengaktifkan akses HTTPS ke apigee-sso menggunakan salah satu mode tersebut akan menonaktifkan HTTP

akses. Artinya, Anda tidak dapat mengakses apigee-sso menggunakan HTTP dan HTTPS

secara serentak.

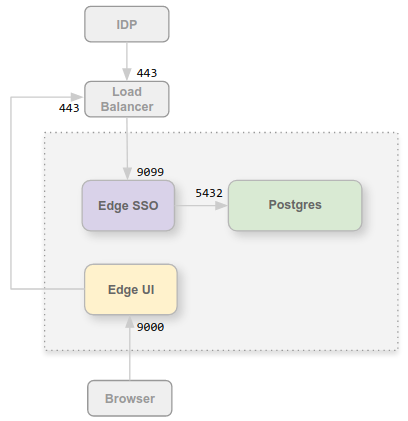

Mengaktifkan mode SSL_PROXY

Dalam mode SSL_PROXY, sistem Anda

menggunakan load balancer di depan modul SSO Apigee dan menghentikan TLS di load balancer. Di beberapa

gambar berikut, load balancer menghentikan TLS pada port 443, lalu meneruskan permintaan ke

modul SSO Apigee di port 9099:

Dalam konfigurasi ini, Anda memercayai koneksi dari load balancer ke modul SSO Apigee, jadi tidak perlu menggunakan TLS untuk koneksi itu. Namun, entitas eksternal, seperti IDP, sekarang harus mengakses modul SSO Apigee pada port 443, bukan pada port 9099 yang tidak dilindungi.

Alasan untuk mengonfigurasi modul SSO Apigee dalam mode SSL_PROXY adalah bahwa SSO Apigee

otomatis membuat URL alihan yang digunakan secara eksternal oleh IDP sebagai bagian dari autentikasi

{i>checkout<i}. Oleh karena itu, URL pengalihan ini harus berisi nomor port eksternal pada saat pemuatan

, 443 dalam contoh ini, dan bukan port internal pada modul SSO Apigee, 9099.

Untuk mengonfigurasi modul SSO Apigee untuk mode SSL_PROXY:

- Tambahkan setelan berikut ke file konfigurasi Anda:

# Enable SSL_PROXY mode. SSO_TOMCAT_PROFILE=SSL_PROXY # Specify the apigee-sso port, typically between 1025 and 65535. # Typically ports 1024 and below require root access by apigee-sso. # The default is 9099. SSO_TOMCAT_PORT=9099 # Specify the port number on the load balancer for terminating TLS. # This port number is necessary for apigee-sso to auto-generate redirect URLs. SSO_TOMCAT_PROXY_PORT=443 SSO_PUBLIC_URL_PORT=443 # Set public access scheme of apigee-sso to https. SSO_PUBLIC_URL_SCHEME=https

- Konfigurasikan modul SSO Apigee:

/opt/apigee/apigee-service/bin/apigee-service apigee-sso setup -f configFile

- Perbarui konfigurasi IDP Anda untuk membuat permintaan HTTPS di port 443 pemuatan untuk mengakses SSO Apigee. Untuk informasi selengkapnya, lihat salah satu dari yang berikut:

- Update konfigurasi UI Edge untuk HTTPS dengan menyetel properti berikut di file konfigurasi:

SSO_PUBLIC_URL_PORT=443 SSO_PUBLIC_URL_SCHEME=https

Kemudian, perbarui UI Edge:

/opt/apigee/apigee-service/bin/apigee-service edge-management-ui configure-sso -f configFile

Gunakan komponen

edge-uiuntuk UI Klasik. - Jika Anda menginstal portal Layanan Developer Apigee (atau cukup dengan portal), update agar menggunakan HTTPS untuk mengakses SSO Apigee. Sebagai informasi selengkapnya, lihat Mengonfigurasi portal untuk menggunakan IDP eksternal

Lihat Mengaktifkan IDP eksternal di UI Edge untuk informasi selengkapnya.

Aktifkan mode SSL_TERMINATION

Untuk mode SSL_TERMINATION, Anda harus:

- Buat sertifikat dan kunci TLS, lalu simpan dalam file keystore. Anda tidak dapat menggunakan sertifikat yang ditandatangani sendiri. Anda harus membuat sertifikat dari CA.

- Perbarui setelan konfigurasi untuk

apigee-sso.

Untuk membuat file keystore dari sertifikat dan kunci Anda:

- Buat direktori untuk file JKS:

sudo mkdir -p /opt/apigee/customer/application/apigee-sso/tomcat-ssl/

- Ubah ke direktori baru:

cd /opt/apigee/customer/application/apigee-sso/tomcat-ssl/

- Buat file JKS yang berisi sertifikat dan kunci. Anda harus menentukan keystore untuk mode ini yang berisi sertifikat yang ditandatangani oleh CA. Anda tidak dapat menggunakan sertifikat yang ditandatangani sendiri. Misalnya, membuat file JKS, lihat Mengonfigurasi TLS/SSL untuk Edge On Premises.

- Membuat file JKS yang dimiliki oleh "apigee" pengguna:

sudo chown -R apigee:apigee /opt/apigee/customer/application/apigee-sso/tomcat-ssl

Untuk mengonfigurasi modul SSO Apigee:

- Tambahkan setelan berikut ke file konfigurasi Anda:

# Enable SSL_TERMINATION mode. SSO_TOMCAT_PROFILE=SSL_TERMINATION # Specify the path to the keystore file. SSO_TOMCAT_KEYSTORE_FILEPATH=/opt/apigee/customer/application/apigee-sso/tomcat-ssl/keystore.jks SSO_TOMCAT_KEYSTORE_ALIAS=sso # The password specified when you created the keystore. SSO_TOMCAT_KEYSTORE_PASSWORD=keystorePassword # Specify the HTTPS port number between 1025 and 65535. # Typically ports 1024 and below require root access by apigee-sso. # The default is 9099. SSO_TOMCAT_PORT=9443 SSO_PUBLIC_URL_PORT=9443 # Set public access scheme of apigee-sso to https. SSO_PUBLIC_URL_SCHEME=https

- Konfigurasikan modul SSO Apigee:

/opt/apigee/apigee-service/bin/apigee-service apigee-sso setup -f configFile

- Perbarui konfigurasi IDP Anda untuk membuat permintaan HTTPS di port 9443 pemuatan

untuk mengakses SSO Apigee. Pastikan tidak ada layanan lain yang menggunakan port ini.

Untuk informasi selengkapnya, lihat referensi berikut:

- Update konfigurasi UI Edge untuk HTTPS dengan menyetel properti berikut:

SSO_PUBLIC_URL_PORT=9443 SSO_PUBLIC_URL_SCHEME=https

- Jika Anda menginstal portal Layanan Developer, update agar menggunakan HTTPS untuk mengakses SSO Apigee. Untuk informasi selengkapnya, lihat Konfigurasikan portal untuk menggunakan IDP eksternal.

Tetapkan SSO_TOMCAT_PROXY_PORT saat menggunakan mode SSL_TERMINATION

Anda mungkin memiliki load balancer di depan modul SSO Apigee yang menghentikan TLS pada pemuatan

tetapi juga mengaktifkan TLS antara load balancer dan SSO Apigee. Pada gambar di atas

untuk mode SSL_PROXY, ini berarti koneksi dari load balancer ke SSO Apigee menggunakan

TLS.

Dalam skenario ini, Anda mengonfigurasi TLS di SSO Apigee seperti yang Anda lakukan di atas untuk

Mode SSL_TERMINATION. Namun, jika beban

menggunakan nomor port TLS yang berbeda dengan yang digunakan SSO Apigee untuk TLS, Anda juga harus menentukan

properti SSO_TOMCAT_PROXY_PORT di file konfigurasi. Contoh:

- Load balancer menghentikan TLS pada port 443

- SSO Apigee menghentikan TLS pada port 9443

Pastikan untuk menyertakan setelan berikut dalam file konfigurasi:

# Specify the port number on the load balancer for terminating TLS. # This port number is necessary for apigee-sso to generate redirect URLs. SSO_TOMCAT_PROXY_PORT=443 SSO_PUBLIC_URL_PORT=443

Konfigurasi IDP dan UI Edge untuk membuat permintaan HTTPS di port 443.