Das Apigee Developer Services-Portal (oder einfach das Portal) fungiert als Client von Apigee Edge. Das bedeutet, dass das Portal funktionieren sie als eigenständiges System. Stattdessen werden viele der vom Portal verwendeten Informationen die in Edge gespeichert sind. Bei Bedarf sendet das Portal eine Anfrage zum Abrufen von Informationen von Edge oder um Informationen an Edge zu senden.

Das Portal ist immer einer einzelnen Edge-Organisation zugeordnet. Wenn Sie die können Sie die Anmeldedaten für die Basisauthentifizierung (Nutzername und Passwort) Konto in der Organisation, das das Portal zur Kommunikation mit Edge verwendet.

Wenn Sie einen externen IDP wie SAML oder LDAP für die Edge-Authentifizierung aktivieren, können Sie das Portal so konfigurieren, diese Authentifizierung beim Senden von Anfragen an Edge. Portal für die Verwendung eines externen IdP konfigurieren automatisch ein neues Computernutzerkonto in der Edge-Organisation erstellt, das das Portal dann verwendet, um Anfragen an Edge zu senden. Weitere Informationen zu Computernutzern finden Sie unter Aufgaben für externe IdPs automatisieren

Die externe IdP-Unterstützung für das Portal setzt voraus, dass Sie das Portal bereits installiert und konfiguriert haben. Apigee-SSO-Modul auf dem Edge-Verwaltungsserverknoten. Das allgemeine Verfahren zum Aktivieren einer externen Der IdP für das Portal lautet wie folgt:

- Installieren Sie das Apigee-SSO-Modul wie unter Installieren Sie die Apigee-SSO für Hochverfügbarkeit.

- Installieren Sie das Portal und prüfen Sie, ob Ihre Installation ordnungsgemäß funktioniert. Weitere Informationen finden Sie unter Installieren Sie das Portal.

- Konfigurieren Sie SAML oder LDAP auf dem Portal, wie in diesem Abschnitt beschrieben.

- (Optional) Deaktivieren Sie die Basisauthentifizierung auf Edge, wie unter Deaktivieren Sie die Basisauthentifizierung auf Edge.

Computernutzer für das Portal erstellen

Wenn ein externer IdP aktiviert ist, unterstützt Edge die automatische Generierung von OAuth2-Tokens über die Nutzung von Computernutzern. Ein Computernutzer kann OAuth2-Token abrufen, ohne ein Sicherheitscode. Das bedeutet, dass Sie den Abruf und die Aktualisierung von OAuth2 Tokens.

Beim IdP-Konfigurationsprozess für das Portal wird automatisch ein Computernutzer im Organisation, die mit dem Portal verknüpft ist. Das Portal verwendet dann dieses Benutzerkonto, um mit Edge verbinden. Weitere Informationen zu Computernutzern finden Sie unter Automatisieren. Aufgaben für externe IdPs.

Authentifizierung für Portalentwickler Konten

Wenn Sie das Portal für die Verwendung eines externen IdP konfigurieren, kann das Portal entweder SAML verwenden oder LDAP zur Authentifizierung mit Edge, damit das Portal Anfragen an Edge stellen kann. Das Portal unterstützt jedoch auch einen Typ der Nutzer werden als Entwickler bezeichnet.

Entwickler sind die Community der Nutzer, die Apps mithilfe Ihrer APIs erstellen. App-Entwickler nutzen Sie das Portal, um mehr über Ihre APIs zu erfahren, Anwendungen zu registrieren, die Ihre APIs verwenden, um mit und statistische Informationen zur App-Nutzung Dashboard.

Wenn sich ein Entwickler im Portal anmeldet, ist es das Portal, das für Authentifizierung des Entwicklers und zum Erzwingen rollenbasierter Berechtigungen Das Portal wird weiterhin verwenden Sie die Basisauthentifizierung mit Entwicklern, auch nachdem Sie die IdP-Authentifizierung zwischen den Portal und Edge. Weitere Informationen finden Sie unter Kommunikation zwischen Portal und Edge.

Sie können das Portal auch so konfigurieren, dass Entwickler über SAML oder LDAP authentifizieren. Für Ein Beispiel für die Aktivierung von SAML mit Drupal-Modulen von Drittanbietern finden Sie unter SSO-Integration über SAML mit dem Entwicklerportal

IdP-Konfigurationsdatei für das Portal

Um einen externen IdP für das Portal zu konfigurieren, müssen Sie eine Konfigurationsdatei erstellen, in der die Portaleinstellungen.

Das folgende Beispiel zeigt eine Portal-Konfigurationsdatei mit IdP-Unterstützung:

# IP address of Edge Management Server and the node on which the Apigee SSO module is installed. IP1=22.222.22.222 # URL of Edge management API. MGMT_URL=http://$IP1:8080/v1 # Organization associated with the portal. EDGE_ORG=myorg # Information about the Apigee SSO module (apigee-sso). # Externally accessible IP or DNS of apigee-sso. SSO_PUBLIC_URL_HOSTNAME=$IP1 SSO_PUBLIC_URL_PORT=9099 # Default is http. Set to https if you enabled TLS on apigee-sso. SSO_PUBLIC_URL_SCHEME=http # SSO admin credentials as set when you installed apigee-sso. SSO_ADMIN_NAME=ssoadmin SSO_ADMIN_SECRET=Secret123 # Enables or disables external IDP support. # Default is "n", which disables external IDP support. # Change it to "y" to enable external IDs support. DEVPORTAL_SSO_ENABLED=y # The name of the OAuth2 client used to connect to apigee-sso. # The default client name is portalcli. PORTALCLI_SSO_CLIENT_NAME=portalcli # OAuth client password using uppercase, lowercase, number, and special characters. PORTALCLI_SSO_CLIENT_SECRET=Abcdefg@1 # Email address and user info for the machine user created in the Edge org specified # above by EDGE_ORG. # This account is used by the portal to make requests to Edge. # Add this email as an org admin before configuring the portal to use an external IDP. DEVPORTAL_ADMIN_EMAIL=DevPortal_SAML@google.com DEVPORTAL_ADMIN_FIRSTNAME=DevPortal DEVPORTAL_ADMIN_LASTNAME=SAMLAdmin DEVPORTAL_ADMIN_PWD=Abcdefg@1 # If set, the existing portal OAuth client is deleted and a new one is created. # The default value is "n". # Set to "y" when you configure the external IDP and change the value of # any of the PORTALCLI_* properties. PORTALCLI_SSO_CLIENT_OVERWRITE=y

So aktivieren Sie die Unterstützung externer IdP im Portal:

- Fügen Sie in der Edge-Benutzeroberfläche den von

DEVPORTAL_ADMIN_EMAILangegebenen Computernutzer zur Organisation, die mit dem Portal als Administrator der Organisation verknüpft ist. - Führen Sie den folgenden Befehl aus, um den externen IdP im Portal zu konfigurieren:

/opt/apigee/apigee-service/bin/apigee-service apigee-drupal-devportal configure-sso -f configFile

Dabei ist configFile die oben beschriebene Konfigurationsdatei.

- Melden Sie sich im Portal als Portaladministrator an.

- Wählen Sie im Hauptmenü von Drupal Konfiguration > Entwicklerportal. Das Portal

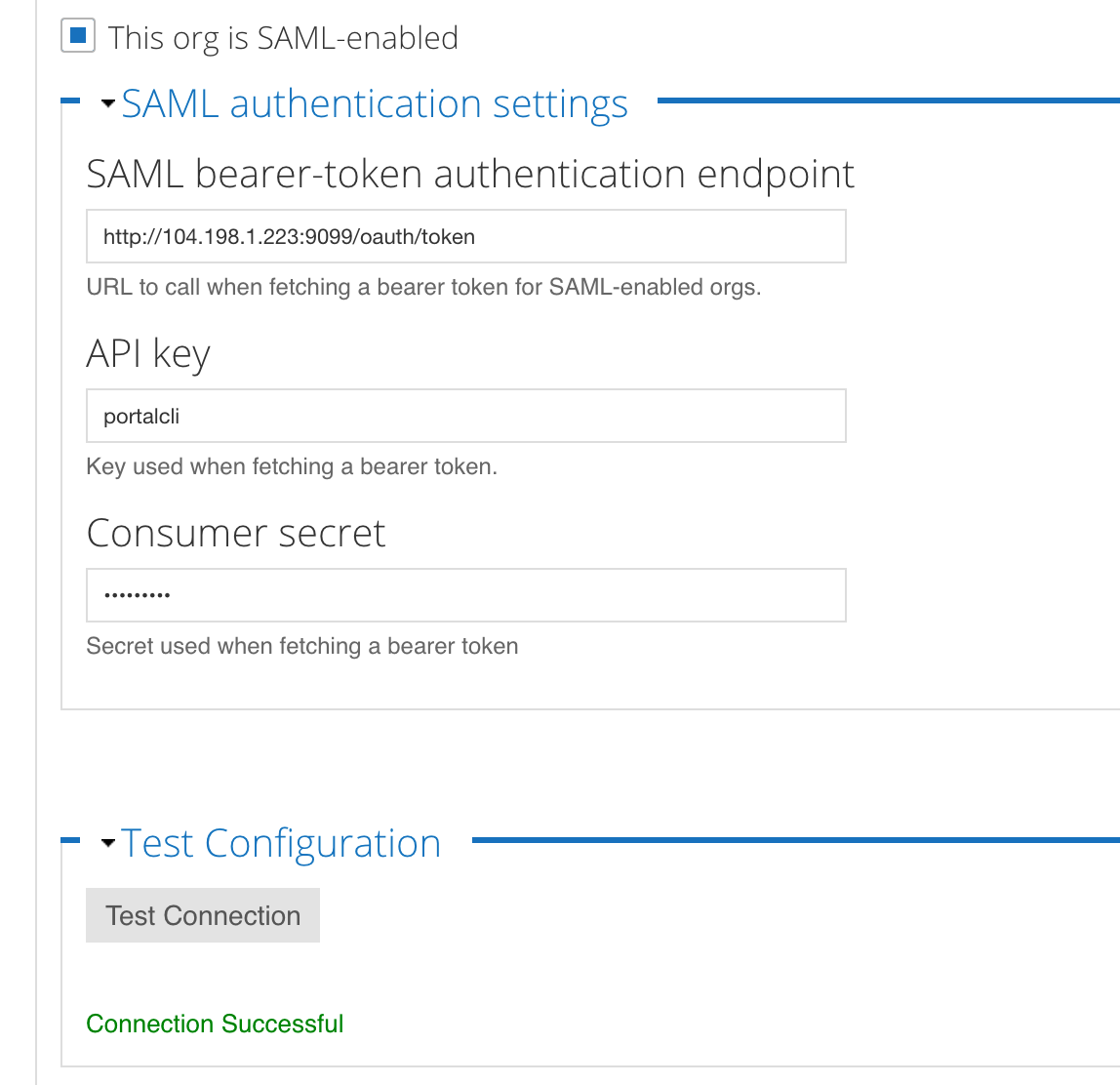

Konfigurationsbildschirm angezeigt, einschließlich der Einstellungen für den externen IdP:

Wichtige Hinweise:

- Das Kästchen Diese Organisation ist SAML-fähig ist angeklickt.

- Der Endpunkt für das Apigee-SSO-Modul ist ausgefüllt

- Die Felder API-Schlüssel und Consumer-Secret für OAuth-Client im Portal ausgefüllt

- Die Meldung Verbindung erfolgreich wird unterhalb der Test- Schaltfläche „Verbindung“.

- Klicken Sie auf die Schaltfläche Test Connection (Verbindung testen), um die Verbindung jederzeit ändern.

Wenn Sie diese Werte später ändern möchten, aktualisieren Sie die Konfigurationsdatei und führen Sie diese Prozedur aus noch einmal.

Externen IdP im Portal deaktivieren

Wenn Sie Ihren externen IdP für die Kommunikation zwischen dem Portal und Edge deaktivieren, kann das Portal keine Anfragen mehr an Edge senden. Entwickler können sich in der kann jedoch keine Produkte ansehen oder Apps erstellen.

So deaktivieren Sie die externe IdP-Authentifizierung im Portal:

- Öffnen Sie die Konfigurationsdatei, die Sie zuvor verwendet haben, um den externen IdP zu aktivieren.

- Legen Sie den Wert des Attributs

DEVPORTAL_SSO_ENABLEDaufnfest, da: Folgendes Beispiel zeigt:DEVPORTAL_SSO_ENABLED=n

- Konfigurieren Sie das Portal, indem Sie den folgenden Befehl ausführen:

/opt/apigee/apigee-service/bin/apigee-service apigee-drupal-devportal configure-sso -f configFile