La spécification SAML définit trois entités :

- Compte principal (utilisateur de l'interface utilisateur Edge)

- Fournisseur de services (authentification unique Apigee)

- Fournisseur d'identité (renvoie une assertion SAML)

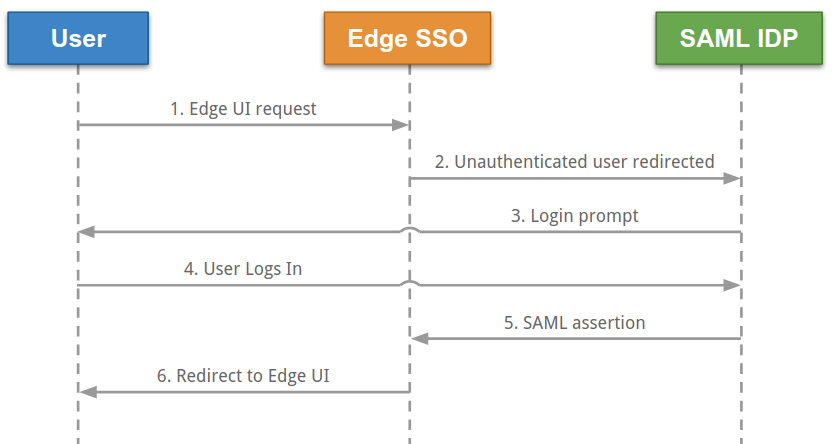

Lorsque SAML est activé, le compte principal (un utilisateur de l'interface utilisateur Edge) demande l'accès au fournisseur de services (authentification unique Apigee). Apigee SSO (en tant que fournisseur de services SAML) demande et obtient ensuite une assertion d'identité de l'IDP SAML et utilise cette assertion pour créer le jeton OAuth2. requis pour accéder à l'interface utilisateur Edge. L'utilisateur est ensuite redirigé vers l'interface utilisateur Edge.

Ce processus est illustré ci-dessous:

Dans ce diagramme :

- L'utilisateur tente d'accéder à l'interface utilisateur Edge en envoyant une demande à l'URL de connexion pour Edge

UI. Par exemple :

https://edge_ui_IP_DNS:9000 - Les requêtes non authentifiées sont redirigées vers l'IdP SAML. Par exemple : "https://idp.customer.com".

- Si l'utilisateur n'est pas connecté au fournisseur d'identité, il est invité à se connecter po.

- L'utilisateur se connecte.

- L'utilisateur est authentifié par l'IdP SAML, qui génère une assertion SAML 2.0 et renvoie à l'authentification unique Apigee.

- Apigee SSO valide l'assertion, en extrait l'identité, génère

le jeton d'authentification OAuth 2 pour l'interface utilisateur Edge et redirige l'utilisateur vers l'interface utilisateur Edge principale

à l'adresse:

https://edge_ui_IP_DNS:9000/platform/orgName

Où orgName est le nom d'une organisation Edge.

Edge prend en charge de nombreux fournisseurs d'identité, y compris Okta et les services de fédération Microsoft Active Directory (ADFS). Pour plus d'informations sur la configuration d'ADFS à utiliser avec Edge, voir Configuration Edge en tant que partie de confiance dans ADFS IDP Pour Okta, consultez la section suivante.

Pour configurer votre IdP SAML, Edge a besoin d'une adresse e-mail pour identifier l'utilisateur. Par conséquent, le fournisseur d'identité doit renvoyer une adresse e-mail dans l'assertion d'identité.

En outre, vous pouvez avoir besoin de tout ou partie des éléments suivants:

| Paramètre | Description |

|---|---|

| URL des métadonnées |

L'IdP SAML peut nécessiter l'URL de métadonnées de l'authentification unique Apigee. L'URL des métadonnées se trouve dans formulaire: protocol://apigee_sso_IP_DNS:port/saml/metadata Exemple : http://apigee_sso_IP_or_DNS:9099/saml/metadata |

| Assertion Consumer Service URL (URL du service ACS [Assertion Consumer Service]) |

Peut être utilisée comme URL de redirection vers Edge après que l'utilisateur a entré son IdP d'authentification, sous la forme suivante: protocol://apigee_sso_IP_DNS:port/saml/SSO/alias/apigee-saml-login-opdk Exemple : http://apigee_sso_IP_or_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk |

|

URL de déconnexion unique |

Vous pouvez configurer l'authentification unique Apigee pour permettre une déconnexion unique. Voir Configurer la déconnexion unique à partir de l'interface utilisateur Edge pour en savoir plus. L'URL de déconnexion unique de l'authentification unique Apigee se présente sous la forme suivante: protocol://apigee_SSO_IP_DNS:port/saml/SingleLogout/alias/apigee-saml-login-opdk Exemple : http://1.2.3.4:9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

|

ID d'entité du fournisseur de services (ou URI d'audience) |

Pour l'authentification unique Apigee: apigee-saml-login-opdk |

Configurer Okta

Pour configurer Okta:

- Connectez-vous à Okta.

- Sélectionnez Applications, puis votre application SAML.

- Sélectionnez l'onglet Assignments (Attributions) pour ajouter des utilisateurs à l'application. Ces utilisateurs pourra se connecter à l'interface utilisateur Edge et effectuer des appels d'API Edge. Toutefois, vous devez d'abord ajouter chaque à une organisation Edge et spécifier le rôle de l'utilisateur. Voir Enregistrer de nouveaux utilisateurs Edge pour plus d'informations.

- Sélectionnez l'onglet Sign on (Connexion) pour obtenir l'URL des métadonnées du fournisseur d'identité. Magasin cette URL parce que vous en avez besoin pour configurer Edge.

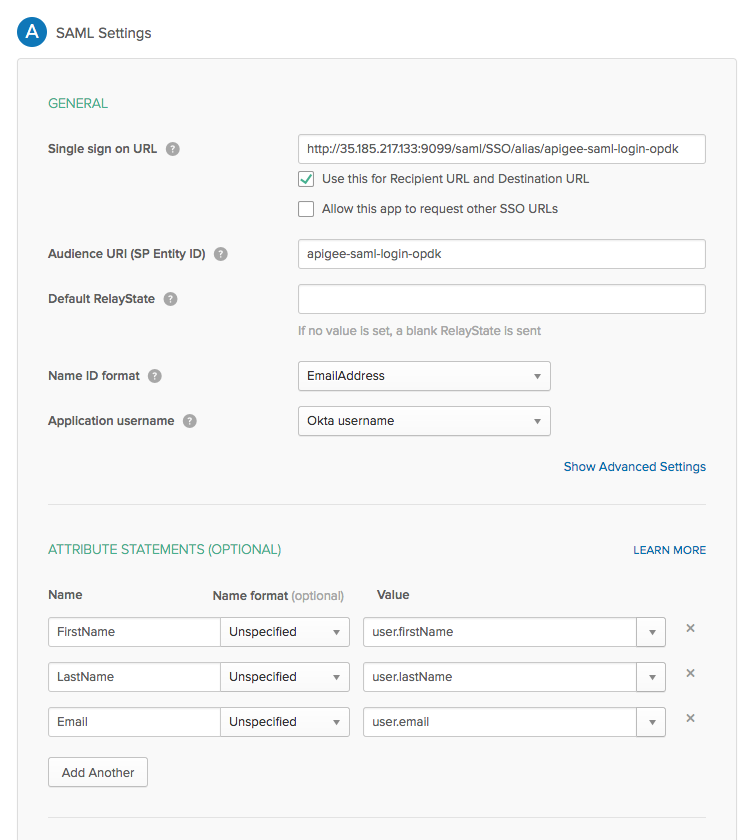

- Sélectionnez l'onglet General (Général) pour configurer l'application Okta, comme indiqué dans les

tableau ci-dessous:

Paramètre Description URL d'authentification unique Spécifie l'URL de redirection vers Edge à utiliser après que l'utilisateur a saisi son Okta identifiants de connexion. Cette URL se présente sous la forme: http://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk

Si vous prévoyez d'activer TLS sur

apigee-sso:https://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk

Où apigee_sso_IP_DNS est l'adresse IP ou le nom DNS du nœud hébergeant

apigee-sso.Notez que cette URL est sensible à la casse et que l'SSO doit apparaître en majuscules.

Si un équilibreur de charge se trouve devant

apigee-sso,spécifiez l'adresse IP ou le nom DNS deapigee-sso, tel qu'il est référencé via la à un équilibreur de charge HTTP(S) externe global.À utiliser pour l'URL du destinataire et l'URL de destination Cochez cette case. URI de l'audience (ID d'entité du fournisseur de services) Variable définie sur apigee-saml-login-opdk.RelayState par défaut Vous pouvez laisser ce champ vide. Format de l'ID du nom Spécifiez EmailAddress.Nom d'utilisateur de l'application Spécifiez Okta username.Instructions d'attributs (facultatif) Spécifiez FirstName,LastNameetEmail, comme illustré dans l'image ci-dessous.

Une fois que vous avez terminé, la boîte de dialogue des paramètres SAML devrait s'afficher comme suit: