기본적으로 사용자는 새로운 Edge UI 포트 3001과 포트 3001의 IP 주소 또는 DNS 이름을 사용하여 HTTP를 통해 TCP를 허용합니다. 예를 들면 다음과 같습니다.

http://newue_IP:3001

또는 에지 UI에 대한 TLS 액세스를 구성하여 다음 형식으로 액세스할 수 있습니다.

https://newue_IP:3001

TLS 요구사항

Edge UI는 TLS v1.2만 지원합니다. Edge UI에서 TLS를 사용 설정하는 경우 TLS v1.2와 호환되는 브라우저를 사용하여 Edge UI에 연결해야 합니다.

TLS 구성 속성

다음 명령어를 실행하여 Edge UI에 TLS를 구성합니다.

/opt/apigee/apigee-service/bin/apigee-service edge-management-ui configure-ssl -f configFile

여기서 configFile은 Edge UI를 설치하는 데 사용한 구성 파일입니다.

이 명령어를 실행하기 전에 구성 파일을 수정하여 TLS를 제어하는 필수 속성을 설정해야 합니다. 다음 표에서는 Edge UI에 TLS를 구성하는 데 사용하는 속성을 설명합니다.

| 속성 | 설명 | 필수 여부 |

|---|---|---|

MANAGEMENT_UI_SCHEME |

프로토콜을 'http'로 설정합니다. 'https'로 시작해야 합니다 기본값은 'http'입니다. 'https'로 설정합니다. TLS를 사용 설정합니다. MANAGEMENT_UI_SCHEME=https |

예 |

MANAGEMENT_UI_TLS_OFFLOAD |

'n'인 경우 Edge UI에 대한 TLS 요청이 Edge UI에서 종료되도록 지정합니다. 'y'인 경우 Edge UI에 대한 TLS 요청이 부하 분산기에서 종료되고 부하 분산기가 HTTP를 사용하여 Edge UI로 요청을 전달하도록 지정합니다. 부하 분산기에서 TLS를 종료해도 Edge UI는 원래 요청이 TLS를 통해 수신되었음을 인식해야 합니다. 예를 들어 일부 쿠키에는 보안 플래그가 설정되어 있습니다.

MANAGEMENT_UI_SCHEME=https |

예 |

MANAGEMENT_UI_TLS_KEY_FILEMANAGEMENT_UI_TLS_CERT_FILE |

이러한 파일의 권장 위치는 다음과 같습니다. /opt/apigee/customer/application/edge-management-ui 이 디렉터리가 없으면 새로 만듭니다.

|

MANAGEMENT_UI_TLS_OFFLOAD=n인 경우 예 |

MANAGEMENT_UI_PUBLIC_URIS |

구성 파일의 다른 속성을 기반으로 이 속성을 설정합니다. 예를 들면 다음과 같습니다. MANAGEMENT_UI_PUBLIC_URIS=$MANAGEMENT_UI_SCHEME://$MANAGEMENT_UI_IP:$MANAGEMENT_UI_PORT 각 항목의 의미는 다음과 같습니다.

|

예 |

MANAGEMENT_UI_TLS_ALLOWED_CIPHERS |

사용 가능한 TLS 암호화 목록을 쉼표로 구분하거나 공백으로 구분된 문자열로 정의합니다. 쉼표로 구분된 문자열: MANAGEMENT_UI_TLS_ALLOWED_CIPHERS=TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384,TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 큰따옴표로 묶고 공백으로 구분된 문자열: MANAGEMENT_UI_TLS_ALLOWED_CIPHERS="TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256" |

아니요 |

SHOEHORN_SCHEME |

새 Edge UI를 설치하기 전에 먼저 shoehorn이라는 기본 Edge UI를 설치합니다. 설치 구성 파일은 다음 속성을 사용하여 기본 Edge UI에 액세스하는 데 사용되는 'http' 프로토콜을 지정합니다. SHOEHORN_SCHEME=http 기본 Edge UI는 TLS를 지원하지 않으므로 Edge UI에서 TLS를 사용 설정해도 이 속성은 'http'로 설정되어야 합니다. |

예, 'http'로 설정 |

TLS 구성

Edge UI에 대한 TLS 액세스를 구성하려면 다음 안내를 따르세요.

TLS 인증서와 키를 암호가 없는 PEM 파일로 생성합니다. 예를 들면 다음과 같습니다.

mykey.pem mycert.pem

TLS 인증서와 키를 생성하는 방법에는 여러 가지가 있습니다. 예를 들어 다음을 실행할 수 있습니다. 명령어를 사용하여 서명되지 않은 인증서와 키를 생성합니다.

openssl req -x509 -newkey rsa:4096 -keyout mykey.pem -out mycert.pem -days 365 -nodes -subj '/CN=localhost'

- 키와 인증서 파일을

/opt/apigee/customer/application/edge-management-ui디렉터리에 복사합니다. 이 디렉터리가 없으면 새로 만듭니다. 인증서와 키가 'Apigee'의 소유인지 확인하세요. 사용자:

chown apigee:apigee /opt/apigee/customer/application/edge-management-ui/*.pem

Edge UI를 설치하는 데 사용한 구성 파일을 수정합니다. 다음 TLS 속성을 설정합니다.

# Set to https to enable TLS. MANAGEMENT_UI_SCHEME=https # Do NOT terminate TLS on a load balancer. MANAGEMENT_UI_TLS_OFFLOAD=n # Specify the key and cert. MANAGEMENT_UI_TLS_KEY_FILE=/opt/apigee/customer/application/edge-management-ui/mykey.pem MANAGEMENT_UI_TLS_CERT_FILE=/opt/apigee/customer/application/edge-management-ui/mycert.pem # Leave these properties set to the same values as when you installed the Edge UI: MANAGEMENT_UI_PUBLIC_URIS=$MANAGEMENT_UI_SCHEME://$MANAGEMENT_UI_IP:$MANAGEMENT_UI_PORT SHOEHORN_SCHEME=http

다음 명령어를 실행하여 TLS를 구성합니다.

/opt/apigee/apigee-service/bin/apigee-service edge-management-ui configure-ssl -f configFile

여기서 configFile은 구성 파일의 이름입니다.

스크립트가 Edge UI를 다시 시작합니다.

다음 명령어를 실행하여 슈혼을 설정하고 다시 시작합니다.

/opt/apigee/apigee-service/bin/apigee-service edge-ui setup -f configFile

/opt/apigee/apigee-service/bin/apigee-service edge-ui restart다시 시작하면 Edge UI는 HTTPS를 통한 액세스를 지원합니다. TLS를 사용 설정한 후 Edge UI에 로그인할 수 없는 경우 삭제하고 다시 로그인해 보세요.

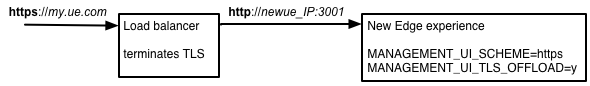

부하 분산기에서 TLS가 종료될 때 Edge UI 구성

요청을 Edge UI로 전달하는 부하 분산기가 있는 경우 부하 분산기에서 TLS 연결을 종료한 다음 부하 분산기는 HTTP를 통해 Edge UI로 요청을 전달합니다.

이 구성은 지원됨 부하 분산기와 Edge UI도 이에 맞게 구성해야 합니다.

부하 분산기에서 TLS가 종료될 때 Edge UI를 구성하려면 다음 안내를 따르세요.

Edge UI를 설치하는 데 사용한 구성 파일을 수정합니다. 다음 TLS 속성을 설정합니다.

# Set to https to enable TLS MANAGEMENT_UI_SCHEME=https # Terminate TLS on a load balancer MANAGEMENT_UI_TLS_OFFLOAD=y # Set to the IP address or DNS name of the load balancer. MANAGEMENT_UI_IP=LB_IP_DNS # Set to the port number for the load balancer and Edge UI. # The load balancer and the Edge UI must use the same port number. MANAGEMENT_UI_IP=3001 # Leave these properties set to the same values as when you installed the Edge UI: MANAGEMENT_UI_PUBLIC_URIS=$MANAGEMENT_UI_SCHEME://$MANAGEMENT_UI_IP:$MANAGEMENT_UI_PORT SHOEHORN_SCHEME=http

MANAGEMENT_UI_TLS_OFFLOAD=y를 설정하는 경우MANAGEMENT_UI_TLS_KEY_FILE를 생략합니다. 및MANAGEMENT_UI_TLS_CERT_FILE.는 Edge UI에 대한 요청이 HTTP를 통해 수신되기 때문에 무시됩니다.다음 명령어를 실행하여 TLS를 구성합니다.

/opt/apigee/apigee-service/bin/apigee-service edge-management-ui configure-ssl -f configFile

여기서 configFile은 구성 파일의 이름입니다.

스크립트가 Edge UI를 다시 시작합니다.

다음 명령어를 실행하여 슈혼을 설정하고 다시 시작합니다.

/opt/apigee/apigee-service/bin/apigee-service edge-ui setup -f configFile

/opt/apigee/apigee-service/bin/apigee-service edge-ui restart다시 시작하면 Edge UI는 HTTPS를 통한 액세스를 지원합니다. TLS를 사용 설정한 후 Edge UI에 로그인할 수 없는 경우 삭제하고 다시 로그인해 보세요.

Edge UI에서 TLS 사용 중지

Edge UI에서 TLS를 사용 중지하려면 다음 안내를 따르세요.

설정할 Edge UI를 설치하는 데 사용한 구성 파일을 수정합니다. 다음 TLS 속성을 사용합니다.

# Set to http to disable TLS. MANAGEMENT_UI_SCHEME=http # Only if you had terminated TLS on a load balancer, # reset to the IP address or DNS name of the Edge UI. MANAGEMENT_UI_IP=newue_IP_DNS

다음 명령어를 실행하여 TLS를 사용 중지합니다.

/opt/apigee/apigee-service/bin/apigee-service edge-management-ui configure-ssl -f configFile

여기서 configFile은 구성 파일의 이름입니다.

스크립트가 Edge UI를 다시 시작합니다.

다음 명령어를 실행하여 슈혼을 설정하고 다시 시작합니다.

/opt/apigee/apigee-service/bin/apigee-service edge-ui setup -f configFile

/opt/apigee/apigee-service/bin/apigee-service edge-ui restart이제 HTTP를 통해 Edge UI에 액세스할 수 있습니다. TLS를 사용 중지한 후 Edge UI에 로그인할 수 없는 경우 삭제하고 다시 로그인해 보세요.