De forma predeterminada, accedes a la Nueva IU de Edge a través de HTTP mediante la dirección IP o el nombre de DNS del nodo de la IU de Edge y el puerto 3001. Por ejemplo:

http://newue_IP:3001

Como alternativa, puedes configurar el acceso TLS a la IU de Edge para que puedes acceder a él del siguiente formato:

https://newue_IP:3001

Requisitos de TLS

La IU de Edge solo es compatible con TLS v1.2. Si habilitas TLS en la IU de Edge, Los usuarios deben conectarse a la IU de Edge con un navegador compatible con TLS v1.2.

Propiedades de configuración de TLS

Ejecuta el siguiente comando a fin de configurar TLS para la IU de Edge:

/opt/apigee/apigee-service/bin/apigee-service edge-management-ui configure-ssl -f configFile

En el ejemplo anterior, configFile es el archivo de configuración que usaste para instalar la IU de Edge.

Antes de ejecutar este comando, debes editar el archivo de configuración para establecer las propiedades necesarias que controlan TLS. En la siguiente tabla, se describen las propiedades que usas para configurar TLS en la IU de Edge:

| Propiedad | Descripción | ¿Obligatorio? |

|---|---|---|

MANAGEMENT_UI_SCHEME |

Establece el protocolo, "http". o “https”, que se usan para acceder a la IU de Edge. El valor predeterminado es "http". Establécelo en "https". Para habilitar TLS, haz lo siguiente: MANAGEMENT_UI_SCHEME=https |

Sí |

MANAGEMENT_UI_TLS_OFFLOAD |

Si es “n”, especifica que las solicitudes de TLS a la IU de Edge se finalizan en ella. Debes configurar Si es "y", especifica que las solicitudes de TLS a la IU de Edge finalizan en un balanceador de cargas y que, luego, el balanceador de cargas reenvía la solicitud a la IU de Edge mediante HTTP. Si finalizas TLS en el balanceador de cargas, la IU de Edge debe tener en cuenta que la solicitud original llegó a través de TLS. Por ejemplo, algunas cookies tienen establecida una marca Secure. Debes configurar MANAGEMENT_UI_SCHEME=https |

Sí |

MANAGEMENT_UI_TLS_KEY_FILEMANAGEMENT_UI_TLS_CERT_FILE |

Si es La ubicación recomendada para estos archivos es la siguiente: /opt/apigee/customer/application/edge-management-ui Si ese directorio no existe, créalo. Si es |

Sí, si MANAGEMENT_UI_TLS_OFFLOAD=n |

MANAGEMENT_UI_PUBLIC_URIS |

Si es Configura esta propiedad en función de otras propiedades del archivo de configuración. Por ejemplo: MANAGEMENT_UI_PUBLIC_URIS=$MANAGEMENT_UI_SCHEME://$MANAGEMENT_UI_IP:$MANAGEMENT_UI_PORT Aquí:

Si es

|

Sí |

MANAGEMENT_UI_TLS_ALLOWED_CIPHERS |

Define la lista de cifrados de TLS disponibles como una string separada por comas o espacios. Cadena separada por comas: MANAGEMENT_UI_TLS_ALLOWED_CIPHERS=TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384,TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 Cadena separada por espacios entre comillas dobles: MANAGEMENT_UI_TLS_ALLOWED_CIPHERS="TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256" |

No |

SHOEHORN_SCHEME |

Antes de instalar la nueva IU de Edge, instala la IU básica de Edge, llamada shoehorn. El archivo de configuración de instalación usa la siguiente propiedad para especificar el protocolo, “http”, que se usa para acceder a la IU base de Edge: SHOEHORN_SCHEME=http La IU de Edge básica no admite TLS, por lo que, incluso cuando habilitas TLS en la IU de Edge, esta propiedad debe configurarse como “http”. |

Sí, y se configuró como "http" |

Configura TLS

Para configurar el acceso de TLS a la IU de Edge, sigue estos pasos:

Genera el certificado y la clave TLS como archivos PEM sin frase de contraseña. Por ejemplo:

mykey.pem mycert.pem

Existen muchas formas de generar un certificado y una clave TLS. Por ejemplo, puedes ejecutar el siguiente comando: para generar un certificado y una clave sin firmar:

openssl req -x509 -newkey rsa:4096 -keyout mykey.pem -out mycert.pem -days 365 -nodes -subj '/CN=localhost'

- Copia los archivos de clave y certificado en el directorio

/opt/apigee/customer/application/edge-management-ui. Si ese directorio no existe, créalo. Asegúrate de que el certificado y la clave sean propiedad de “apigee” usuario:

chown apigee:apigee /opt/apigee/customer/application/edge-management-ui/*.pem

Edita el archivo de configuración que usaste para instalar la IU de Edge establece las siguientes propiedades de TLS:

# Set to https to enable TLS. MANAGEMENT_UI_SCHEME=https # Do NOT terminate TLS on a load balancer. MANAGEMENT_UI_TLS_OFFLOAD=n # Specify the key and cert. MANAGEMENT_UI_TLS_KEY_FILE=/opt/apigee/customer/application/edge-management-ui/mykey.pem MANAGEMENT_UI_TLS_CERT_FILE=/opt/apigee/customer/application/edge-management-ui/mycert.pem # Leave these properties set to the same values as when you installed the Edge UI: MANAGEMENT_UI_PUBLIC_URIS=$MANAGEMENT_UI_SCHEME://$MANAGEMENT_UI_IP:$MANAGEMENT_UI_PORT SHOEHORN_SCHEME=http

Ejecuta el siguiente comando para configurar TLS:

/opt/apigee/apigee-service/bin/apigee-service edge-management-ui configure-ssl -f configFile

En el ejemplo anterior, configFile es el nombre del archivo de configuración.

La secuencia de comandos reinicia la IU de Edge.

Ejecuta los siguientes comandos para configurar y reiniciar shoehorn:

/opt/apigee/apigee-service/bin/apigee-service edge-ui setup -f configFile

/opt/apigee/apigee-service/bin/apigee-service edge-ui restartDespués del reinicio, la IU de Edge admite el acceso a través de HTTPS. Si no puedes acceder a la IU de Edge después de habilitar TLS, borra los en la caché del navegador e intenta acceder nuevamente.

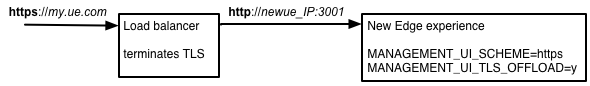

Configura la IU de Edge cuando TLS finalice en el balanceador de cargas

Si tienes un balanceador de cargas que reenvía solicitudes a la IU de Edge, podrías elegir finalizar la conexión TLS en el balanceador de cargas y, luego, solicitar que el balanceador de cargas reenvíe las solicitudes a la IU de Edge a través de HTTP:

Se admite esta configuración pero debes configurar el balanceador de cargas y la IU de Edge según corresponda.

Para configurar la IU de Edge cuando TLS finalice en el balanceador de cargas, sigue estos pasos:

Edita el archivo de configuración que usaste para instalar la IU de Edge establece las siguientes propiedades de TLS:

# Set to https to enable TLS MANAGEMENT_UI_SCHEME=https # Terminate TLS on a load balancer MANAGEMENT_UI_TLS_OFFLOAD=y # Set to the IP address or DNS name of the load balancer. MANAGEMENT_UI_IP=LB_IP_DNS # Set to the port number for the load balancer and Edge UI. # The load balancer and the Edge UI must use the same port number. MANAGEMENT_UI_IP=3001 # Leave these properties set to the same values as when you installed the Edge UI: MANAGEMENT_UI_PUBLIC_URIS=$MANAGEMENT_UI_SCHEME://$MANAGEMENT_UI_IP:$MANAGEMENT_UI_PORT SHOEHORN_SCHEME=http

Si estableces

MANAGEMENT_UI_TLS_OFFLOAD=y, omiteMANAGEMENT_UI_TLS_KEY_FILE. yMANAGEMENT_UI_TLS_CERT_FILE.Se ignoran porque las solicitudes a la IU perimetral vienen a través de HTTP.Ejecuta el siguiente comando para configurar TLS:

/opt/apigee/apigee-service/bin/apigee-service edge-management-ui configure-ssl -f configFile

En el ejemplo anterior, configFile es el nombre del archivo de configuración.

La secuencia de comandos reinicia la IU de Edge.

Ejecuta los siguientes comandos para configurar y reiniciar shoehorn:

/opt/apigee/apigee-service/bin/apigee-service edge-ui setup -f configFile

/opt/apigee/apigee-service/bin/apigee-service edge-ui restartDespués del reinicio, la IU de Edge admite el acceso a través de HTTPS. Si no puedes acceder a la IU de Edge después de habilitar TLS, borra los en la caché del navegador e intenta acceder nuevamente.

Inhabilita TLS en la IU de Edge

Para inhabilitar TLS en la IU de Edge, sigue estos pasos:

Edita el archivo de configuración que usaste para instalar la IU de Edge para establecer la siguiente propiedad de TLS:

# Set to http to disable TLS. MANAGEMENT_UI_SCHEME=http # Only if you had terminated TLS on a load balancer, # reset to the IP address or DNS name of the Edge UI. MANAGEMENT_UI_IP=newue_IP_DNS

Ejecuta el siguiente comando para inhabilitar TLS:

/opt/apigee/apigee-service/bin/apigee-service edge-management-ui configure-ssl -f configFile

En el ejemplo anterior, configFile es el nombre del archivo de configuración.

La secuencia de comandos reinicia la IU de Edge.

Ejecuta los siguientes comandos para configurar y reiniciar shoehorn:

/opt/apigee/apigee-service/bin/apigee-service edge-ui setup -f configFile

/opt/apigee/apigee-service/bin/apigee-service edge-ui restartAhora puedes acceder a la IU de Edge a través de HTTP. Si no puedes acceder a la IU de Edge después de inhabilitar TLS, borra el en la caché del navegador e intenta acceder nuevamente.