Die Edge-Benutzeroberfläche und die Edge Management API funktionieren, indem Anfragen an den Edge Management Server gesendet werden. Der Management Server unterstützt die folgenden Authentifizierungstypen:

- Basisauthentifizierung:Melden Sie sich in der Edge-UI an oder senden Sie Anfragen an die Edge Management API, indem Sie Ihren Nutzernamen und Ihr Passwort übergeben.

- OAuth2:Tauschen Sie Ihre Edge-Anmeldedaten für die Basisauthentifizierung gegen ein OAuth2-Zugriffstoken und ein Aktualisierungstoken ein. Rufen Sie die Edge Management API auf, indem Sie das OAuth2-Zugriffstoken im Bearer-Header eines API-Aufrufs übergeben.

Edge unterstützt die Verwendung der folgenden externen Identitätsanbieter (Identity Providers, IDPs) für die Authentifizierung:

- Security Assertion Markup Language (SAML) 2.0:OAuth-Zugriffstokens werden aus SAML-Assertions generiert, die von einem SAML-Identitätsanbieter zurückgegeben werden.

- Lightweight Directory Access Protocol (LDAP): Verwenden Sie die Such- und Bind- oder Simple Binding-Authentifizierungsmethoden von LDAP, um OAuth-Zugriffstokens zu generieren.

Sowohl SAML- als auch LDAP-IdPs unterstützen eine SSO-Umgebung (Single Sign-On). Wenn Sie einen externen Identitätsanbieter mit Edge verwenden, können Sie SSO für die Edge-Benutzeroberfläche und ‑API sowie für alle anderen Dienste unterstützen, die Sie bereitstellen und die auch Ihren externen Identitätsanbieter unterstützen.

Die Anleitung in diesem Abschnitt zum Aktivieren der Unterstützung für externe Identitätsanbieter unterscheidet sich in folgenden Punkten von der externen Authentifizierung:

- In diesem Abschnitt wird die Unterstützung für SSO hinzugefügt.

- Dieser Abschnitt richtet sich an Nutzer der Edge-Benutzeroberfläche (nicht der klassischen Benutzeroberfläche).

- Dieser Abschnitt wird nur ab Version 4.19.06 unterstützt.

Apigee-SSO

Um SAML oder LDAP in Edge zu unterstützen, installieren Sie apigee-sso, das Apigee SSO-Modul.

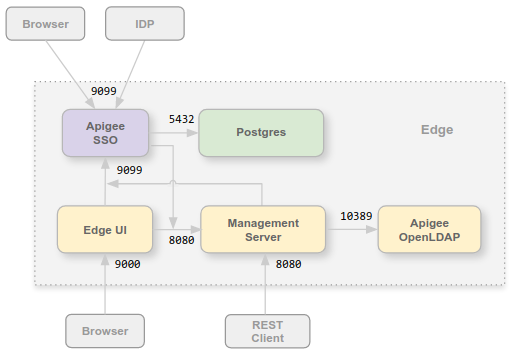

Die folgende Abbildung zeigt Apigee SSO in einer Edge for Private Cloud-Installation:

Sie können das Apigee SSO-Modul auf demselben Knoten wie die Edge-Benutzeroberfläche und der Verwaltungsserver oder auf einem eigenen Knoten installieren. Achten Sie darauf, dass Apigee SSO über Port 8080 auf den Verwaltungsserver zugreifen kann.

Port 9099 muss auf dem Apigee SSO-Knoten geöffnet sein, um den Zugriff auf Apigee SSO über einen Browser, über den externen SAML- oder LDAP-IdP sowie über den Management Server und die Edge-Benutzeroberfläche zu unterstützen. Im Rahmen der Konfiguration von Apigee SSO können Sie angeben, ob für die externe Verbindung das HTTP- oder das verschlüsselte HTTPS-Protokoll verwendet werden soll.

Apigee SSO verwendet eine Postgres-Datenbank, auf die über Port 5432 auf dem Postgres-Knoten zugegriffen werden kann. Normalerweise können Sie denselben Postgres-Server verwenden, den Sie mit Edge installiert haben, entweder einen eigenständigen Postgres-Server oder zwei Postgres-Server, die im Master-/Standby-Modus konfiguriert sind. Wenn die Last auf Ihrem Postgres-Server hoch ist, können Sie auch einen separaten Postgres-Knoten nur für Apigee SSO erstellen.

OAuth2-Unterstützung für Edge for Private Cloud hinzugefügt

Wie oben erwähnt, basiert die Edge-Implementierung von SAML auf OAuth2-Zugriffstokens.Daher wurde Edge for Private Cloud OAuth2-Unterstützung hinzugefügt. Weitere Informationen finden Sie unter Einführung in OAuth 2.0.

SAML

Die SAML-Authentifizierung bietet mehrere Vorteile. Mit SAML können Sie Folgendes tun:

- Vollständige Kontrolle über die Nutzerverwaltung Wenn Nutzer Ihre Organisation verlassen und deren Bereitstellung zentral aufgehoben wird, wird ihnen der Zugriff auf Edge automatisch verweigert.

- Festlegen, wie Nutzer sich authentifizieren, um auf Edge zuzugreifen Sie können für verschiedene Edge-Organisationen unterschiedliche Authentifizierungstypen auswählen.

- Authentifizierungsrichtlinien verwalten Ihr SAML-Anbieter unterstützt möglicherweise Authentifizierungsrichtlinien, die den Unternehmensstandards entsprechen.

- Sie können Anmeldungen, Abmeldungen, fehlgeschlagene Anmeldeversuche und Aktivitäten mit hohem Risiko in Ihrem Edge-Deployment überwachen.

Wenn SAML aktiviert ist, wird für den Zugriff auf die Edge-Benutzeroberfläche und die Edge-Verwaltungs-API OAuth2-Zugriffstokens verwendet. Diese Tokens werden vom Apigee SSO-Modul generiert, das von Ihrem IDP zurückgegebene SAML-Assertions akzeptiert.

Nachdem das OAuth-Token aus einer SAML-Assertion generiert wurde, ist es 30 Minuten lang gültig. Das Aktualisierungstoken ist 24 Stunden lang gültig. Ihre Entwicklungsumgebung unterstützt möglicherweise die Automatisierung für gängige Entwicklungsaufgaben wie Testautomatisierung oder Continuous Integration/Continuous Deployment (CI/CD), für die Tokens mit längerer Gültigkeitsdauer erforderlich sind. Informationen zum Erstellen spezieller Tokens für automatisierte Aufgaben finden Sie unter SAML mit automatisierten Aufgaben verwenden.

LDAP

Das Lightweight Directory Access Protocol (LDAP) ist ein offenes Industriestandard-Anwendungsprotokoll für den Zugriff auf und die Pflege von verteilten Verzeichnisinformationsdiensten. Verzeichnisdienste können beliebige organisierte Datensätze bereitstellen, oft mit einer hierarchischen Struktur, z. B. ein Unternehmens-E-Mail-Verzeichnis.

Für die LDAP-Authentifizierung in Apigee SSO wird das Spring Security LDAP-Modul verwendet. Daher sind die Authentifizierungsmethoden und Konfigurationsoptionen für die LDAP-Unterstützung von Apigee SSO direkt mit denen in Spring Security LDAP verknüpft.

LDAP mit Edge for Private Cloud unterstützt die folgenden Authentifizierungsmethoden für einen LDAP-kompatiblen Server:

- Suchen und binden (indirekte Bindung)

- Einfache Bindung (direkte Bindung)

Apigee SSO versucht, die E-Mail-Adresse des Nutzers abzurufen und den internen Nutzerdatensatz damit zu aktualisieren, damit eine aktuelle E-Mail-Adresse vorhanden ist, da Edge diese E-Mail-Adresse für die Autorisierung verwendet.

Edge-UI- und API-URLs

Die URL, die Sie für den Zugriff auf die Edge-Benutzeroberfläche und die Edge Management API verwenden, ist dieselbe wie vor der Aktivierung von SAML oder LDAP. Für die Edge-Benutzeroberfläche:

http://edge_UI_IP_DNS:9000 https://edge_UI_IP_DNS:9000

Dabei ist edge_UI_IP_DNS die IP-Adresse oder der DNS-Name des Computers, auf dem die Edge-Benutzeroberfläche gehostet wird. Bei der Konfiguration der Edge-UI können Sie angeben, ob für die Verbindung HTTP oder das verschlüsselte HTTPS-Protokoll verwendet werden soll.

Für die Edge Management API:

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

Dabei ist ms_IP_DNS die IP-Adresse oder der DNS-Name des Management Server. Bei der Konfiguration der API können Sie angeben, ob die Verbindung HTTP oder das verschlüsselte HTTPS-Protokoll verwenden soll.

TLS in Apigee SSO konfigurieren

Standardmäßig wird für die Verbindung zu Apigee SSO HTTP über Port 9099 auf dem Knoten verwendet, auf dem apigee-sso, das Apigee SSO-Modul, gehostet wird. In apigee-sso ist eine Tomcat-Instanz integriert, die die HTTP- und HTTPS-Anfragen verarbeitet.

Apigee SSO und Tomcat unterstützen drei Verbindungsmodi:

- STANDARD:Die Standardkonfiguration unterstützt HTTP-Anfragen an Port 9099.

- SSL_TERMINATION::Aktiviert den TLS-Zugriff auf Apigee SSO über den von Ihnen ausgewählten Port. Für diesen Modus müssen Sie einen TLS-Schlüssel und ein Zertifikat angeben.

- SSL_PROXY::Konfiguriert Apigee SSO im Proxymodus. Das bedeutet, dass Sie einen Load-Balancer vor

apigee-ssoinstalliert und TLS auf dem Load-Balancer beendet haben. Sie können den Port angeben, der aufapigee-ssofür Anfragen vom Load Balancer verwendet wird.

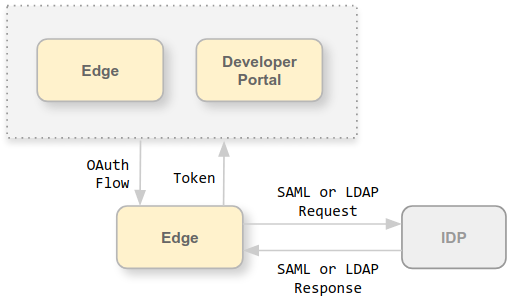

Unterstützung externer IdPs für das Portal aktivieren

Nachdem Sie die Unterstützung für externe IdPs für Edge aktiviert haben, können Sie sie optional für das Apigee Developer Services-Portal (oder einfach das Portal) aktivieren. Das Portal unterstützt die SAML- und LDAP-Authentifizierung bei Anfragen an Edge. Das ist nicht dasselbe wie die SAML- und LDAP-Authentifizierung für die Entwickleranmeldung im Portal. Sie konfigurieren die Authentifizierung mit einem externen Identitätsanbieter für die Entwickleranmeldung separat. Weitere Informationen finden Sie unter Portal für die Verwendung von Identitätsanbietern konfigurieren.

Bei der Konfiguration des Portals müssen Sie die URL des Apigee SSO-Moduls angeben, das Sie mit Edge installiert haben: