מוצג המסמך של Apigee Edge.

עוברים אל

מסמכי תיעוד של Apigee X. מידע

תחילת העבודה

- איך מתקינים את Edge Microgateway?

- להצגת התקנה Microsoft Edge Microgateway.

- איך מפעילים את Edge Microgateway?

- ראו הגדרה והגדרה של Edge Microgateway.

- האם דרוש לי מסד נתונים כדי להריץ? Microgateway?

- ממשקי API שמועברים דרך שרת proxy דרך Edge Microgateway עשויים ליצור אינטראקציה עם מסד נתונים שפועל כחלק מיעד לאחר השיפור. עם זאת, דפדפן Edge Microgateway פועל בנפרד ממסד נתונים או נתונים בקצה עורפי החנות.

פעולה

- מה משתנה ב-Edge לדרוש הפעלה מחדש של Edge Microgateway?

- Edge Microgateway עושה דגימה אוטומטית לשינויים שבוצעו ב-Apigee Edge, כמו שינויים ב-

שרתי proxy, מוצרים או מפתחים עם בקרת גישה למיקרו-שער

באפליקציות. מרווח התשאול המוגדר כברירת מחדל הוא 600 שניות. עם זאת, אפשר לשנות את המרווח עם

הגדרת התצורה של

config_change_poll_interval. ראו Edgemicro. - אם אינך רוצה להמתין למרווח הקלפי, אפשר להשתמש בפונקציית

edgemicro reloadכדי לראות את השינויים האחרונים. צפייה טעינה מחדש של אשכול המיקרו-שער. - איך מבדילים בין שרת proxy שנפרס ב-Edge לעומת שרת proxy ב-Edge Microgateway?

- כשהגדרת את Edge Microgateway, רשימה של שרתי proxy שתומכים במיקרו-שער שנפרסו ב-Apigee

מתבצעת הורדה של Edge לתצורה המקומית של Edge Microgateway. שרתי proxy שתומכים ב-Microgateway

הם מילים עם הקידומת

edgemicro_. - מה האפשרויות שלי לרישום ביומן באמצעות Edge Microgateway?

- Edge Microgateway כולל תכונת רישום ביומן מובנית. פרטים נוספים זמינים במאמר ניהול קובצי יומן.

- אפשר גם לכתוב א פלאגין מותאם אישית לשימוש בשירות רישום ביומן של צד שלישי עם Edge Microgateway. בזכות הדרך Edge Microgateway פועל, אי אפשר להשתמש ב-Apigee Edge המדיניות בנושא רישום הודעות כדי לרשום הודעות עבור Edge Microgateway. ראו גם מאמר בקהילה של הפלאגין לרישום ביומן ב-Microgateway.

- אפשר להשתמש שוב בשילובים של מפתחות וסודות בין מכונות של Edge Microgateway?

- כל עוד הארגון והסביבה זהים במכונות Microgateway, תוכלו לעשות שימוש חוזר בצמד המפתח/סוד שנוצר במהלך ההגדרה.

- איך מגדירים את Edge Microgateway לפעול בסביבת ייצור?

- אפשר להגדיר את משתני הסביבה לפרמטרים של פקודות הפעלה, כמו

EDGEMICRO_KEY,EDGEMICRO_SECRET,EDGEMICRO_ORGוגםEDGEMICRO_ENV. עם המשתנים האלה (ואחרים) אפשר להתחיל Microsoft Edge Microgateway באמצעות פקודה יחידהedgemicro start. ראו גם הגדרה של משתני סביבה - האם אפשר להשתמש במאפיינים מותאמים אישית של המוצר או האפליקציה של המפתח ב-Edge Microgateway?

- לא. כברירת מחדל, Edge Microgateway פועל רק על מאפיינים שקשורים לניתוב בסיסי

אבטחה. עם זאת, כפתרון זמני, יש לכם את האפשרות הבאה:

-

הוספה של מאפיינים מותאמים אישית לשרת ה-proxy

edgemicro-authש-Edge Microgateway פורס ל-Apigee קצה. המאפיינים האלה יהיו זמינים כשמשתמשים במפתח API או באבטחה של אסימון OAuth. - משנים את הפלאגין של OAuth כך שיפעל לגבי המאפיינים האלה.

-

הוספה של מאפיינים מותאמים אישית לשרת ה-proxy

- האם יש הגבלה על גודל כותרת הבקשה?

- אם תשדרגו את Node.js ל-v8.14.0 או גרסה מאוחרת יותר, חשוב לדעת שגודל הכותרת המקסימלי שמותר בבקשות הוקטן מ-80KB ל-8KB. כותרות שחורגות מ-8KB גורמות לשגיאת HTTP 431.

- אפשרות הגדרה של Node.js שנוספה בגרסה 11.6.0 של Node.js מאפשרת לשנות את ברירת המחדל המקסימלית

גודל הכותרת. הפרמטר הזה,

--max-http-header-size, מאפשר לציין הגודל המקסימלי בבייטים של כותרות HTTP. - כדי לשנות את הגדרות ברירת המחדל, צריך להגדיר את הערך של סביבת

NODE_OPTIONSבשורת הפקודה באופן הבא:NODE_OPTIONS=--max-http-header-size=NUM_BYTES

לדוגמה:

NODE_OPTIONS=--max-http-header-size=80000

באילו ממשקי API לניהול נעשה שימוש ב-Edge Microgateway?

פקודות Edge Microgateway הבאות קוראות לממשקי API לניהול Apigee Edge לבצע את פעולתן: כפי שמתואר במאמר מאמרי עזרה של CLI ל-Edge Microgateway:

edgemicro configureedgemicro upgradeauthedgemicro upgradekvmedgemicro rotatekeyedgemicro cert checkedgemicro cert deleteedgemicro cert install

בקטעים הבאים מפורטות הקריאות ל-Management API שבהן כל פקודה משתמשת.

הפקודה edgemicro configure ופקודות upgradeauth

ממשקי ה-API הבאים לניהול:

- (רשימת הפריסות)

GET: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/deployments - (קבלת פרטי פריסה)

GET: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth - (העלאת משאבים)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=java&name=micro-gateway-products-javacallout-2.0.0.jar - (העלאת משאבים)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=adjust-quota.js - (העלאת משאבים)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=generate-jwk.js - (העלאת משאבים)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=generate-verify-jwt.js - (העלאת משאבים)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=jsrsasign-all-min.js - (העלאת משאבים)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=jwt-initialization.js - (העלאת משאבים)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-jwk-response.js - (העלאת משאבים)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-product-list.js - (העלאת משאבים)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-public-key.js - (העלאת משאבים)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-jwt-variables.js - (העלאת משאבים)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-quota-variables.js - (העלאת משאבים)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-response.js - (העלאת משאבים)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=validate-params.js - (יצירת שרת proxy של API)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis?action=import&validate=false&name=edgemicro-auth - (מדיניות ההעלאה)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/policies - (העלאת שרתי proxy)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/proxies?name=default - (פריסת שרת proxy)

POST: https://api.enterprise.apigee.com/v1/o/[org]/e/[env]/apis/edgemicro-auth/revisions/1/deployments

הפקודה upgradekvm מפעילה את Management API הבא:

PUT: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

הפקודה rotatekey מפעילה את Management API הבא:

GET: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway/entries/private_key

הפקודה cert check מפעילה את Management API הבא:

GET: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

הפקודה cert delete מפעילה את Management API הבא:

DELETE: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

הפקודה cert install מפעילה את Management API הבא:

POST: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps

פריסה

- האם אפשר לפרוס Edge Microgateway באותו שרת שבו פועל שירות היעד שלי?

- כן. Edge Microgateway הוא תהליך קל לשימוש שיכול לפעול בקרבת שירות היעד שלכם, כולל לאותה מכונה.

- האם אפשר לפרוס חבילת שרתי proxy של Edge כפריסת Edge Microgateway?

- לא. לשרתי proxy של Edge עם בקרת גישה ל-Ecrogateway יש דרישות ספציפיות והם לא תומכים בכל התכונות. של שרתי proxy רגילים של Edge. ראו חלק 2: יצירת ישויות ב-Apigee Edge

- האם אפשר להפעיל יתירות כשל בין חבילת שרת proxy של Edge ופריסת Edge Microgateway לאותו Proxy ל-API?

- לא. ל-Edge Microgateway אין מידע על פריסות של שרתי proxy ל-API ללא Microgateway ב-Apigee קצה.

- מהו למודל פריסה בזמינות גבוהה ב-Edge Microgateway?

- לקבלת דיון טוב על הפעלת Edge Microgateway באמצעות NGINX כמאזן עומסים, אפשר לעיין במאמר הבא: ניהול ממשקי API באמצעות Apigee Edge Microgateway ו-NGINX.

- באילו מאזני עומסים אפשר להשתמש ב-Edge Microgateway?

- Edge Microgateway יכולה לפעול עם כל מאזן עומסים.

- האם יש מגבלה על מספר שרתי ה-proxy של Edge Microgateway שאפשר לפרוס?

- יש לעיין במגבלות של הגדרות מוצר שצוינו בשביל שרתי proxy רגילים של Edge. מספר שרתי proxy שתומכים ב-microgateway שאפשר לפרוס ב-Apigee Edge הארגון והסביבה, והקריאה דרך Edge Microgateway חייבים לעמוד באותן מגבלות.

- האם אפשר לשייך את פריסת Edge Microgateway לארגון ולסביבה ספציפיים?

- כשמגדירים מופע של Edge Microgateway, צריך לשייך אותו למכונה ספציפית ארגון וסביבה של Edge.

- אפשר לשייך את פריסת Edge Microgateway לאזור ספציפי (אם אני לקוח/ה במספר אזורים)?

- Edge Microgateway בוחר באופן אוטומטי את האזור הטוב ביותר לאינטראקציה עם Apigee Edge. אתם יכולים לפרוס מכונות של Edge Microgateway בכל אזור שבו רוצים לתת שירות.

ניהול

- האם צריך להיות מנהלי ארגון כדי להגדיר ולפרוס את Edge Microgateway?

- כן. כדי להגדיר ולפרוס את Edge Microgateway, אתם צריכים פרטי כניסה של אדמין ארגוני.

- האם צריך להיות מנהלי ארגון כדי להפעיל את Edge Microgateway?

- לא. Edge Microgateway היא אפליקציית

Node.js, וכל מי שיש לו יכול להפעיל אותה הרשאה להריץ אפליקציות כאלה במכונה נתונה. - האם כל אחד מהארגון שלי יכול המשתמשים משתמשים ב-Edge Microgateway?

- לא צריך להיות משתמשים בארגון ב-Apigee Edge כדי לבצע קריאות ל-API דרך Edge מיקרו-שער. עם זאת, נדרשות הרשאות ברמת הארגון כדי ליצור או לשנות את Edge Microgateway שרתי proxy מודעים שנפרסו ב-Edge.

ביצועים

- מהם שיקולי הביצועים כשמשתמשים ב-Edge Microgateway?

- אם הריצה של Edge Microgateway ממוקמת בשיתוף עם אפליקציית היעד, צריך לוודא שהשרת מספיק קיבולת.

- מהן השיטות המומלצות להפעלת Edge Microgateway בקנה מידה נרחב?

- מומלץ להפעיל ב-Apigee כמה מופעים של Edge Microgateway בשרתים שונים בחזית באמצעות מאזני עומסים כמו NGINX. עוד באותו הקשר ניהול ממשקי API באמצעות Apigee Edge Microgateway ו-NGINX ו- התאמה רוחבית אנכית בקהילת Apigee.

- מהן TPS של Edge Microgateway כברירת מחדל ומהן דרישות החומרה הנדרשות כדי מכונת Microgateway

- עם Edge Microgateway, קשה להעריך את דרישות החומרה ואת מדידות ה-TPS. תלוי בהגדרה, שהוא שילוב של כוונון Edge Microgateway, שימוש ביישומי פלאגין, יישומי פלאגין מותאמים אישית והגדרת דברים אחרים כמו TLS. ב-Apigee בדרך כלל ממליץ לכם להבין לבצע שילוב של פריטים מסוימים ולבדוק את הביצועים עם ההגדרות הספציפיות שלכם.

פריסה של ענן פרטי

- עם Edge איך לעבוד ב-Microgateway עם Edge ל-Cloud פרטי?

- כן. פרטים נוספים זמינים במאמר שלבי ההגדרה של הענן הפרטי ב-Apigee

יישומי פלאגין

- איך נאכפת מכסה ב-Edge Microgateway?

- אפשר להוסיף פלאגין של מכסה למופע של Edge Microgateway. פרטים נוספים זמינים במאמר ניצול המכסה יישומי פלאגין.

- איך מעצרת ספייק נאכף ב-Edge Microgateway?

- אפשר להוסיף פלאגין לעצירת נקודות שיא למופע של Edge Microgateway. עבור לפרטים נוספים ראו שימוש בעלייה החדה הפלאגין arrest.

- הם

יש דרכים אחרות לכתוב יישומי פלאגין מלבד

Node.jsעבור Edge Microgateway? - לא. צריך לכתוב את יישומי הפלאגין ב

Node.js. - מה קורה אם ב-Edge Microgateway אין אפשרות להעלות נתונים מ-Analytics ל-Edge?

- ב-Edge Microgateway יש מאגר נתונים זמני בזיכרון. אם מאגר הנתונים הזמני מתמלא, מטענים ייעודיים (payloads) ישנים יותר מושמטים. כדי לאפשר לתנועת ה-API לזרום בצורה חלקה.

- האם אפשר להוסיף מדיניות ל-Edge Microgateway?

- אם תצרפו כללי מדיניות רגילים של Apigee Edge לבקרת מיקרו-שער

שרתי proxy ב-Apigee Edge מתעלמים מהם. במקום זאת, ב-Edge Microgateway משתמש ביישומי פלאגין כדי לספק

פונקציונליות שדומה למדיניות ב-Edge, כמו מכסה, עצירת שיא, אבטחת מפתחות API, וגם

אבטחת OAuth2. אפשר גם לכתוב יישומי פלאגין מותאמים אישית. צפייה

שימוש ביישומי פלאגין וב

פיתוח יישומי פלאגין בהתאמה אישית.

הפוסטים והבלוגים הבאים בקהילה של Apigee דנים בתרחישים נוספים לדוגמה לשימוש ביישומי פלאגין:

אבטחה

- איך אפשר להגן על המשאב

/products? - סקירה כללית

- כשמגדירים את Edge Microgateway,

נפרס שרת proxy ל-API בשם

edgemicro-authלארגון שלך:Environment on Apigee Edge. שרת ה-proxy הזה חושף נקודת קצה (endpoint)/productsשמחזירה רשימה של מוצרי API. אם התקנתם את Edge Microgateway ב-5 באוקטובר 2018 או לפני כן, ההמלצה של Apigee לנקוט צעדים כדי להגן על נקודת הקצה הזו, כי התגובה מכיל את כתובת האימייל של המפתח שיצר ושינה את מוצרי ה-API ב-Apigee של הארגון. - אפשר להגן על נקודת הקצה על ידי שדרוג Microgateway של Edge או הגדרת TLS הדדי. שתי השיטות האפשרויות האלה מתוארות בהמשך.

- בודקים אם נקודת הקצה

/productsמוגנת -

אם אתם לא בטוחים אם נקודת הקצה (endpoint)

/productsמוגנת, יש לעבור לקטע הזה. צריך לוודא שהמשאב/productsמוגן ולבצע את השלבים שמופיעים שם לפני שממשיכים.אפשרות 1: שדרוג Microgateway

אם התקנתם את Edge Microgateway ב-5 באוקטובר 2018 או לפני כן, Apigee ממליצה לשדרג את הגרסה העדכנית של Edge Microgateway. פועלים לפי השלבים ב- יש לכם אפשרות לשדרג את Microsoft Edge Microgateway אם יש לכם חיבור לאינטרנט.

אם אין לך אפשרות לשדרג כרגע, יש לעבור לאפשרות 2.

אפשרות 2: הגדרת TLS הדדי

אם אתם לא יכולים לשדרג את Edge Microgateway בשלב הזה, Apigee ממליץ להגן על תקשורת בין Edge Microgateway ושרת proxy של

edgemicro-authעם TLS (נקרא גם TLS דו-כיווני).- פותחים את הקובץ

$HOME/.edgemicro/org-env-config.yaml. ראו איפה מותקן Edge Microgateway אם לא הצלחתם לאתר את הקובץ הזה. - צריך להוסיף את הבלוק הבא של

tlsOptionsאל קובץorg-env-config.yamlכדי לאפשר TLS הדדי בין Edge Microgateway ו-Apigee Edge:edge_config: bootstrap: >- https://domain/edgemicro/bootstrap/organization/org/environment/env jwt_public_key: 'https://domain/edgemicro-auth/publicKey' managementUri: 'https://api.enterprise.apigee.com' tlsOptions: agentOptions: requestCert: true cert: 'path/to/cert' key: 'path/to/key'

לדוגמה:

tlsOptions: agentOptions: requestCert: true cert: '/Users/jdoe/twowayssl/ssl/client.key' key: '/Users/jdoe/twowayssl/ssl/ca.crt'

אפשר גם לכלול את הפרמטרים האופציונליים הבאים מסוג

agentOptions:ca: מציין את הנתיב לרשות האישורים.pfx: יש לכלול את האפשרות הזו אם רוצים להשתמש בקובץ p12/pfx במקום ב-cert ו-key.passphrase: ביטוי הסיסמה לקובץ pfx.ciphers: הגדרת הצפנה של TLS (אבטחת שכבת התעבורה).

- צריך לוודא שבמארח הווירטואלי שבו פרוס שרת ה-proxy של

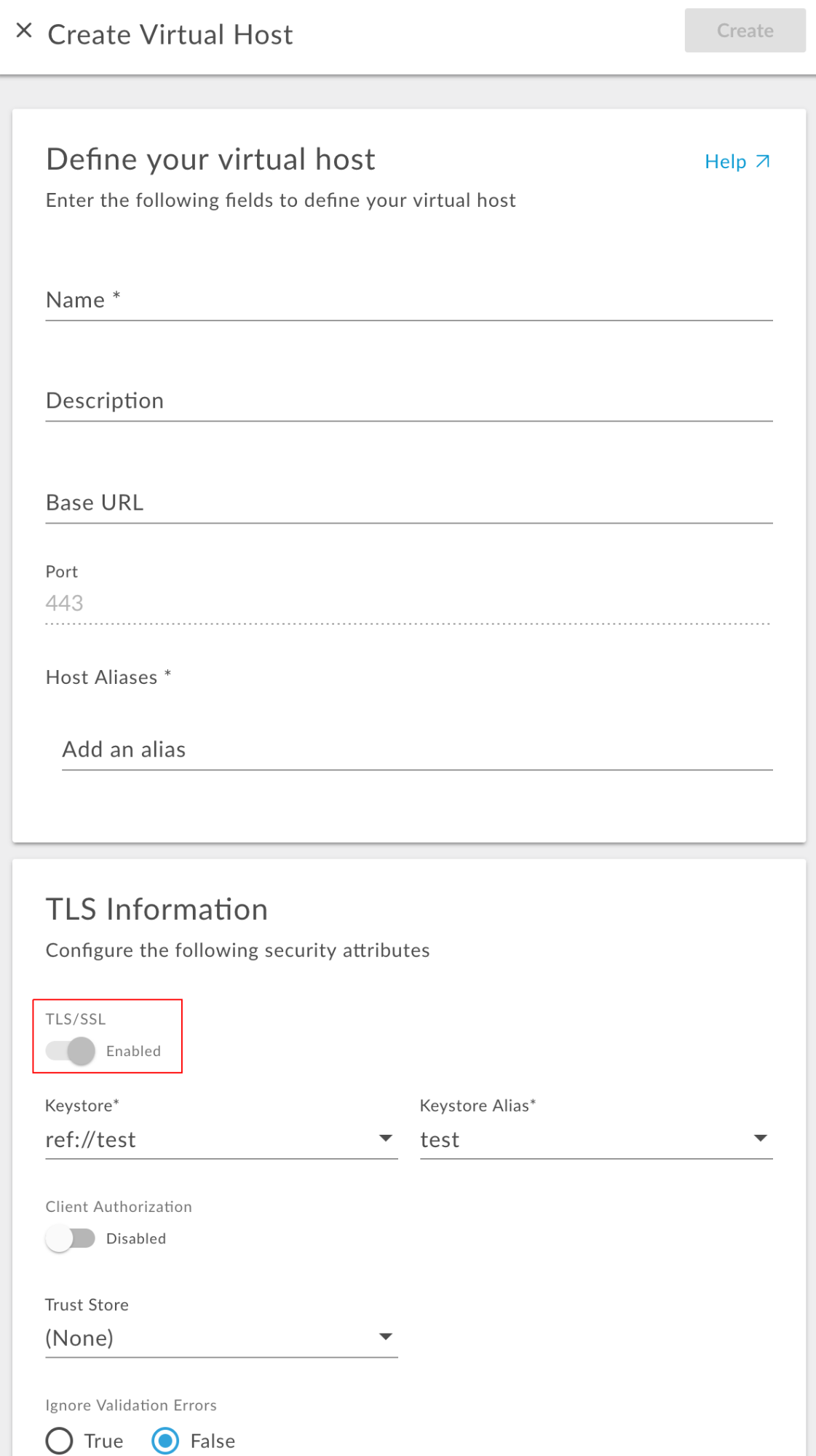

edgemicro-authמופעל TLS הדדי. לפרטים נוספים אפשר לעיין במאמר הגדרת מארח וירטואלי ל-TLS דו-כיווני. בתיעוד של Apigee Edge.צילום המסך הבא מראה איך להפעיל פרוטוקול TLS הדדי במארח וירטואלי בממשק המשתמש של Apigee Edge:

- בודקים את שרת ה-proxy ל-API

edgemicro-authבממשק המשתמש של Edge ומוודאים המארח הווירטואלי הנכון מצוין בהגדרות של שרת ה-proxy. לדוגמה, אם יצרתם מודעה שנתמכת ב-TLS, מארח וירטואלי שנקראmutualtls, הביתHTTPProxyConnectionשל שרת ה-proxy אמור להיראות כך:<HTTPProxyConnection> <BasePath>/edgemicro-auth</BasePath> <Properties/> <VirtualHost>mutualtls</VirtualHost> </HTTPProxyConnection>

- פותחים את הקובץ

/products מוגן/products

המשאב מוגן. חשוב לבצע את הבדיקה לאחר שמשלימים את השלבים

(אפשרות 1 או אפשרות 2) להגנה על המשאב. אפשר לעשות זאת באמצעות cURL, לדוגמה:

curl -v https://your_domain/edgemicro-auth/products

/products מוגנת:

{

"error":"unauthorized",

"error_description": "authentication failed"

}או

curl: (35) error:1408F10B:SSL routines:ssl3_get_record:wrong version number

אם מופיעה תשובה שנראית כך, המשאב /products לא מוגן

כתובות אימייל של מפתחים עלולות להיחשף למודעה:

{ "apiProduct":[ { "apiResources":[ "/", "/**" ], "approvalType":"auto", "attributes":[ ], "createdAt":1537374680948, "createdBy":"jdoe@foo.com", "description":"", "displayName":"mock", "environments":[ "test" ], "lastModifiedAt":1537374680948, "lastModifiedBy":"test@test.com", "name":"mock", "proxies":[ "edgemicro-auth", "edgemicro_mock" ], "quota":"null", "quotaInterval":"null", "quotaTimeUnit":"null", "scopes":[ "" ] } ] }

ב-Apigee מומלץ גם לבדוק את המארח הווירטואלי של HTTP:

לדוגמה:

curl -v http://your_domain/edgemicro-auth/products

אם הקריאה ל-cURL מחזירה את הרשימה של מוצרי API, יכול להיות שכתובות האימייל של המפתחים

היא נחשפת. אם אינך רוצה לחשוף את נקודת הקצה במארח הווירטואלי הזה שאינו TLS, חשוב להסיר אותה

edgemicro-auth הגדרה של HTTPProxyConnection.

כדי להגן על המשאב, מבצעים אחת מהאפשרויות הבאות:

נכון לעכשיו, אי אפשר לחדש את אסימון ה-JWT למכונה נתונה של Edge Microgateway.

פתרון:

לכל אסימון JWT יש מאפיין exp שמציין את תאריך התפוגה של האסימון. אפליקציה יכולה

לחשב את זמן התפוגה ולבקש אסימון חדש על ידי שליחת קריאה ל-API ישירות

נקודת הקצה של אסימון edgemicro-auth. לדוגמה, תוכלו לבצע קריאה ל-API כך:

POST https: //{your_org}-{your_env}.apigee.net/edgemicro-auth/token

... עם גוף JSON כך:

{ "client_id": {your_id}, "client_secret": {your_secret},

"grant_type": "client_credentials" }

ראה גם:

- מאובטח את ה-API באמצעות אסימון OAuth או מפתח API במסמכים של Edge Microgateway.

- מה זה תהליך חידוש האסימונים למוכ"ז במועד התפוגה שלהם בקהילת Apigee.

בשלב הזה נבדק רק הנתיב הבסיסי כדי לקבוע אם API מאושר למוצרי API המשויך לאסימון OAuth מסוים.

לדוגמה:

- אתם יוצרים שרת Proxy עם תחילית

edgemicro_עם נתיב ויעד בסיסיים. - אתם מוסיפים את שרת ה-proxy הזה למוצר. נקרא עכשיו

edgemicro-prod1. - כשנשלחת קריאה ל-API דרך Edge Microgateway באמצעות מפתח API או OAuth

האסימון, Edge Microgateway בודק אם הנתיב הבסיסי של ה-API תואם לנתיב הבסיס של

שרת proxy אחד (

edgemicro_*) שאושר לרשימת המוצרים שאושרו למפתח הזה, או ב-Assistant.

ראו גם כשמשתמשים ב-Endmicro בשער במוצרים, צריך להוסיף את כתובת ה-URL לרשימת ההיתרים במוצרים. בשימוש במשאבים? בקהילת Apigee.

רק ברירת המחדל של SSL של Apigee cert נתמך כרגע. אישורי SSL בהתאמה אישית לא נתמכים כרגע.

פתרונות:

אם רוצים להשתמש באישור SSL מותאם אישית (שאינו ברירת מחדל של Apigee), עומדות לרשותך האפשרויות הבאות:

-

משתמשים בנקודת קצה

jwt_public_keyללא SSL. שינוי ההגדרה של Edge Microgateway קובץ לשימוש ב-http://{org}-{env}.apigee.net/edgemicro-auth/publicKey-או- -

לפני שמפעילים את Edge Microgateway, צריך להגדיר את משתנה הסביבה הבא: ייצוא

NODE_TLS_REJECT_UNAUTHORIZED ="0"

ראו גם אימות שגיאות התקנה של Edge Micro באישור SSL בקהילת Apigee.

edgemicro-auth ל-Edge,

הפריסה מחייבת פרטי כניסה של מנהל חשבון ארגוני.אפשר להשתמש באסימון שלך, אבל קודם צריך להשבית את ההרשאה המובנית ל-Edge מיקרו-שער. לשם כך:

- פותחים את קובץ התצורה של Edge Microgateway.

-

משנים את שתי הגדרות ה-OAuth ל-true, באופן הבא:

oauth: allowNoAuthorization: true allowInvalidAuthorization: true

edgemicro start -o [org] -e [env] -k [key] -s [secret]בדיקה וניפוי באגים

- איך אני מונע את האפשרות 'פתיחת יותר מדי קבצים' שגיאות במהלך בדיקת העומס?

-

במקרים מסוימים, המערכת עשויה להיתקל במצב שבו יש יותר מדי חיבורי קבצים פתוחים. זה עלול לגרום ל-Edge Micro. הרישום ביומן ברירת המחדל דורש שני חיבורי HTTP עבור עסקאות נכנסות ויוצאות דרך Microgateway.

למטרות בדיקה והשוואה לשוק, מערכת Apigee ממליצה להגדיר את פקודת ulimit של המערכת ללא הגבלה:

ulimit -n unlimited. ראו גם שוליים שגיאת Microgateway במהלך בדיקת העומס בקהילת Apigee. - טיפים לאופטימיזציה מהירה פיתוח וניפוי באגים

-

אם אתם מפתחים יישומי פלאגין ל-Edge Microgateway, יכול להיות שתגלו שתמיכה מהירה והתפתחותו מוגבלת.

בינתיים, ריכזנו כאן כמה טיפים:

- כדי להפעיל את Edge Microgateway, אפשר להגדיר את משתני הסביבה EDGEMICRO_KEY ו-EDGEMICRO_SECRET לצמד המפתחות/הסוד שנדרשים על ידי פקודת ההפעלה של Microgateway. כך תוכלו להפעיל את Edge Microgateway בלי להזין את המפתח או הסוד בפקודה השורה הזו. ראו גם הגדרת משתני סביבה במסמכים של Edge Microgateway.

-

כדי לראות פלט נוסף בטרמינל הפקודה, צריך להפעיל את Edge Microgateway במצב DEBUG:

DEBUG=* edgemicro start -o [org] -e [env] -k [key] -s [secret]

עסקים ורישוי

- מה הקשר בין מודלי התמיכה של Apigee-127 ו-Edge Microgateway?

-

Apigee-127 הוא פרויקט תוכנה בקוד פתוח שנתמך במודל הקוד הפתוח. ש יש אפשרות להעלות בעיות בפרויקט ב-GitHub ולשלוח בקשת משיכה אם מנסים לפתור את הבעיה. או משהו. Apigee-127 לא דורשת או כוללת הסכמי רישיונות תוכנה עם ב-Apigee.

לעומת זאת, Edge Microgateway הוא מוצר Enterprise שנתמך על ידי Apigee לקוחות Apigee. כלומר, לקוחות Apigee יכולים ליצור כרטיסי תמיכה, בקשות להוספת תכונות באמצעות תמיכה ב-Apigee Edge של Google Cloud.