אתם צופים במסמכי העזרה של Apigee Edge.

כניסה למסמכי העזרה של Apigee X. info

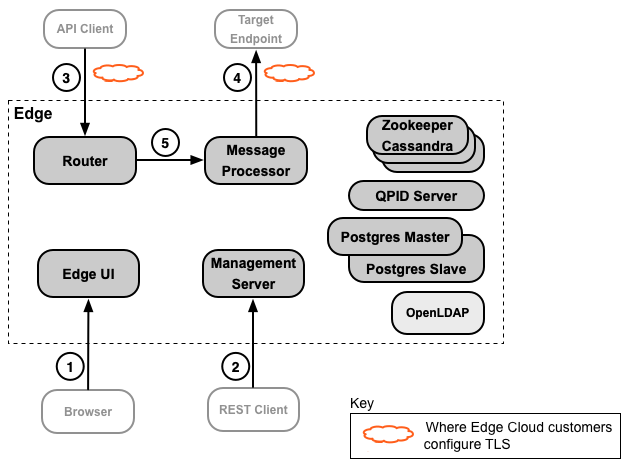

ל-Apigee Edge יש כמה נקודות כניסה שיכול להיות שתרצו לאבטח באמצעות TLS. בנוסף, לתוספים של Edge, כמו הפורטל של Developer Services, יש נקודות כניסה שאפשר להגדיר להשתמש ב-TLS.

תהליך ההגדרה של TLS ב-Edge תלוי באופן הפריסה של Edge: Apigee Edge Cloud או Apigee Edge for Private Cloud.

פריסה מבוססת-ענן

בפריסה מבוססת-ענן של Edge, אתם אחראים רק להגדרת הגישה ל-TLS לשרתים proxy של API ולנקודות הקצה של היעד.

בגרסה של Cloud לפורטל Developer Services, מגדירים את TLS בשרת האירוח של Pantheon.

מידע נוסף זמין במאמר שימוש ב-TLS בהתקנה מבוססת-ענן של Edge.

פריסה בענן פרטי

בהתקנה של Apigee Edge for Private Cloud של פורטל Developer Services, אתם אחראים לחלוטין להגדרת TLS. כלומר, צריך לא רק לקבל את אישור ה-TLS ואת המפתח הפרטי, אלא גם להגדיר את Edge לשימוש ב-TLS.

מידע נוסף זמין במאמר שימוש ב-TLS בהתקנה של ענן פרטי.

גרסאות נתמכות של TLS

הגרסאות הנתמכות של TLS תלויות בשימוש שלכם ב-Edge בענן או ב-Edge לענן הפרטי:

- Edge בענן: תמיכה ב-TLS בגרסה 1.2 בלבד. התמיכה ב-TLS בגרסאות 1.0 ו-1.1 ב-Cloud הופסקה. למידע נוסף, ראו הוצאה משימוש של TLS 1.0 ו-1.1.

- Edge לענן הפרטי: תמיכה ב-TLS בגרסאות 1.0, 1.1 ו-1.2.

איפה Edge משתמש ב-TLS

בתמונות הבאות מוצגים המקומות בהתקנה של Edge שבהם אפשר להגדיר TLS:

בדרך כלל, לקוחות Apigee Edge for Private Cloud מגדירים את כל החיבורים לשימוש ב-TLS. עם זאת, לקוחות Cloud לא צריכים להגדיר את רוב ההגדרות של TLS ב-Apigee, אלא רק את ההגדרות של TLS לחיבורים 3 ו-4 שמוצגים באיור.

בטבלה הבאה מתוארים חיבורי ה-TLS האלה:

|

מקור |

יעד |

תיאור |

|

|---|---|---|---|

|

1 |

מפתחי ממשקי API |

ממשק המשתמש לניהול Edge |

ממשק המשתמש לניהול ב-Edge הוא כלי מבוסס-דפדפן שמפתחי API משתמשים בו כדי לבצע את רוב המשימות הנדרשות ליצירה, להגדרה ולניהול של שרתי proxy ל-API ומוצרי API. |

|

2 |

מפתח API |

Edge Management API |

אפשר להגדיר את כל שירותי Edge באמצעות Edge Management API, שהוא ממשק API מבוסס-REST. כלומר, אפשר להשתמש בממשקי ה-API האלה כדי ליצור, להגדיר ולנהל שרתי proxy ל-API ומוצרי API, ליצור ולנהל אפליקציות ומפתחי אפליקציות, ולבצע סוגים רבים אחרים של פעולות. |

|

3 |

לקוח API (אפליקציה) |

API |

אפליקציות ניגשות לממשקי ה-API שלכם על ידי שליחת בקשות לשרתי proxy של API דרך מארחים וירטואליים ב-Edge Router. |

|

4 |

Edge |

נקודת הקצה של היעד |

שרת proxy ל-API פועל כמיפוי של נקודת קצה שזמינה לכולם ב-Edge לנקודת קצה יעד, שבדרך כלל מוגדרת על ידי נקודת קצה בשירות הקצה העורפי. מעבד ההודעות של Edge מקבל גישה לשירות הקצה בתגובה לבקשה לשרת proxy של API. |

|

5 |

נתב |

מעבד בקשות |

הנתב מטפל בכל תעבורת ה-API הנכנסת ב-Edge, קובע את שרת ה-API המחובר שיטפל בבקשה, מאזן את הבקשות בין מעבדי ההודעות הזמינים ושולח את הבקשה. |

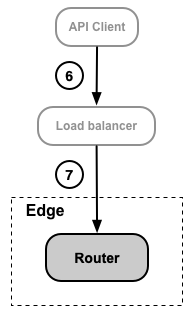

בדרך כלל, הגרסה של Edge שמבוססת על Cloud מוגדרת כך שכל הבקשות מלקוח ה-API מטופלות על ידי הנתב. לקוחות של ענן פרטי יכולים להשתמש במאזן עומסים לפני הנתב כדי לטפל בבקשות. בתמונה הבאה מוצג תרחיש שבו לקוח ה-API ניגש ל-Edge דרך מאזן עומסים, במקום לגשת לנתב ישירות:

בהתקנה של ענן פרטי, נוכחות מאזן עומסים תלויה בהגדרת הרשת של Edge.

כשמשתמשים במאזן עומסים, אפשר להגדיר TLS בין לקוח ה-API למאזן העומסים, ואם צריך, גם בין מאזן העומסים לנתבים, כפי שמתואר בטבלה הבאה:

|

מקור |

יעד |

תיאור |

|

|---|---|---|---|

|

6 |

לקוח API (אפליקציה) |

מאזן עומסים |

אפליקציות ניגשות לממשקי ה-API שלכם על ידי שליחת בקשות לשרתי proxy של API דרך מאזן עומסים. מאזן העומסים מעביר את הבקשה לנתב Edge. אפשר להגדיר TLS בנקודת הכניסה של מאזן העומסים. הדרך שבה מגדירים את TLS מבוססת על מאזן העומסים. |

|

7 |

מאזן עומסים |

נתב |

בהתאם להגדרה, אפשר להגדיר גישה ל-TLS מהנתב למאזן העומסים. במקרה כזה, מגדירים את TLS כאילו מאזן העומסים לא נמצא. לחלופין, אם מאזן העומסים והנתב נמצאים באותו דומיין אבטחה, יכול להיות שלא תצטרכו להגדיר TLS. עם זאת, זה תלוי בהגדרות הרשת שלכם. |

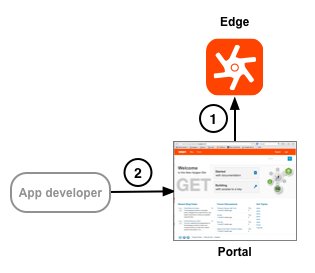

איפה נעשה שימוש ב-TLS בפורטל Developer Services

בתמונה הבאה מוצגים שני המקומות שבהם בפורטל נעשה שימוש ב-TLS:

לקוחות Apigee Edge for Private Cloud ו-Edge Cloud צריכים להגדיר TLS בשני החיבורים. בטבלה הבאה מוסבר בהרחבה על החיבורים האלה:

|

מקור |

יעד |

תיאור |

|

|---|---|---|---|

|

1 |

שער |

Edge Management API |

הפורטל לא פועל כמערכת עצמאית. במקום זאת, רוב המידע שמשמש את הפורטל מאוחסן ב-Edge, שבו אפשר לפרוס את Edge ב-Cloud או ב-Edge לענן פרטי. בתרחישים כאלה, הפורטל משמש כלקוח TLS, ומבצע בקשות לממשק ה-API לניהול של Edge. Edge הוא שרת ה-TLS, ולכן הוא זה שמגדיר את TLS. |

|

2 |

מפתחי אפליקציות |

שער |

מפתחים נכנסים לפורטל כדי לרשום אפליקציות ולקבל מפתחות API. מכיוון שהחיבור מחייב את המפתח להעביר את פרטי הכניסה, וגם את הפורטל לשלוח מפתחות לאפליקציות, צריך להגדיר אותו לשימוש ב-TLS. |

מידע נוסף על הגדרת TLS לגרסה מבוססת-הענן ולגרסה של Apigee Edge לענן פרטי זמין במאמר שימוש ב-TLS בפורטל.